Dokumentacja Google Maps Platform

Znajdowanie odpowiedniej dokumentacji

Poznawaj, ucz się i twórz z użyciem obszernej dokumentacji, przykładowego kodu, przykładowych aplikacji i wielu innych zasobów.

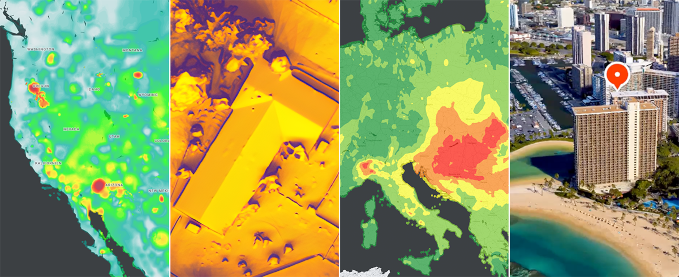

Mapy

Pomóż użytkownikom odkrywać świat dzięki usługom oferującym szczegółowe mapy niestandardowe.

Trasy

Pomóż użytkownikom zoptymalizować trasę z punktu A do punktu Z.

Miejsca

Pokaż użytkownikom wyszukiwane i ciekawe miejsca wraz ze szczegółowymi informacjami na ich temat.

Środowisko

Pomóż użytkownikom uzyskać dostęp do danych, aby mogli reagować na współczesne wyzwania klimatyczne.

Analytics

Odkryj zbiory danych geoprzestrzennych i narzędzia, które pozwalają uzyskiwać przydatne statystyki biznesowe i informacje na temat zrównoważonego rozwoju.

Dokumentacja Map Google

Pakiety SDK Map Google

Pozwól użytkownikom odkrywać świat za pomocą dynamicznych map internetowych i mobilnych.

Mapy statyczne

wyświetlać w witrynie mapę statyczną;

Zdjęcia Street View

Dodaj do swoich aplikacji zdjęcia Street View w zakresie 360°.

Wysokość względna

Uzyskaj wysokość jednej lub kilku lokalizacji.

Widok z lotu ptaka

Twórz i wyświetlaj filmy z lotu ptaka renderowane na podstawie zdjęć geoprzestrzennych Google w 3D.

Kafelki mapy

Udostępnia fotorealistyczne płytki 3D, kafelki 2D i kafelki Street View o wysokiej rozdzielczości.

Zbiory danych Map Google

Prześlij dane do zbioru danych, aby wykorzystać je w aplikacji Google Maps Platform.

Dokumentacja dotycząca interfejsu Routes API

Trasy

Wyznaczaj trasy z uwzględnieniem informacji o ruchu w czasie rzeczywistym dla różnych środków transportu, obliczaj czas podróży i odległości itp.

Pakiety SDK do nawigacji

Utwórz środowisko dynamicznej nawigacji dla swoich aplikacji.

Drogi

Określaj pobliskie drogi i ich ograniczenia prędkości na podstawie współrzędnych.

Optymalizacja trasy

Elastyczna i inteligentna optymalizacja tras z wieloma przesiadkami dla jednego lub większej liczby pojazdów.

Dokumentacja Miejsc

Interfejsu API i pakiety SDK Miejsc

Integruj w aplikacjach szczegóły miejsca, wyszukiwanie, autouzupełnianie i podsumowania generowane przez AI od Google.

Pakiet UI do Miejsc

Za pomocą gotowej, niedrogiej i łatwej do dostosowania biblioteki komponentów możesz udostępnić użytkownikom Map Google znajome środowisko aplikacji Miejsca.

Geokodowanie

Przekonwertuj współrzędne na adresy i adresy na współrzędne.

Geolokacja

Określaj przybliżoną lokalizację urządzenia za pomocą pobliskich nadajników telefonii komórkowej i węzłów Wi-Fi.

Weryfikacja adresu

Sprawdzanie adresu i jego komponentów.

Strefa czasowa

Określ strefę czasową dla zbioru współrzędnych.

Places Aggregate

Pokazuje informacje o miejscach na określonym obszarze na podstawie różnych kryteriów.

Dokumentacja środowiska

Jakość powietrza

Sprawdź indeksy jakości powietrza, zanieczyszczenia i zalecenia dotyczące zdrowia w określonych lokalizacjach.

Pyłek

Uzyskaj informacje o stężeniu pyłków w określonych lokalizacjach, w tym ich rodzaje, rośliny i indeksy.

Panele słoneczne

Sprawdź potencjał energetyczny poszczególnych budynków na dachu.

Pogoda

sprawdzać aktualne warunki pogodowe, prognozy godzinowe i dziennej oraz godzinową historię pogody w konkretnych lokalizacjach;

Dokumentacja Analytics

Google Earth

Analizuj, twórz i współpracuj przy użyciu kompleksowego, interaktywnego modelu świata.

Statystyki miejsc

Uzyskuj statystyczne informacje o miejscach i markach w Mapach Google za pomocą BigQuery.

Statystyki zdjęć

Korzystaj ze zdjęć Google Street View, aby uzyskiwać statystyki geoprzestrzenne.

Statystyki zarządzania informacjami o drogach

Uzyskiwanie dostępu do danych o drogach, ich analizowanie i monitorowanie w celu ulepszania sieci dróg i infrastruktury publicznej.

Rozpocznij

-

Przewodnik dla początkujących

Utwórz konto, wygeneruj klucz interfejsu API, włącz interfejsy API i pakiety SDK i zacznij tworzyć aplikacje.

> Przeczytaj przewodnik i szybko zacznij korzystać z usługi -

Utwórz swoją pierwszą mapę

Dopiero zaczynasz korzystać z Google Maps Platform? Utwórz pierwszą mapę ze znacznikiem.

> Wypróbuj w przypadku JavaScript, Android i iOS -

Wyszukiwanie miejsc

Dowiedz się, jak wysyłać zapytania do obszernej bazy danych Google Maps Platform zawierającej szczegółowe informacje o miejscach.

> Wypróbuj z Maps JavaScript API i Places API

> Uzyskaj podsumowania miejsc oparte na AI za pomocą Places API -

Wskazówki dojazdu

Dzięki dokładnym wskazówkom w czasie rzeczywistym użytkownicy szybko dotrą do celu.

> Wypróbuj Routes API

Popularne dokumenty

Grupowanie znaczników

Korzystanie z TypeScript

Definiowanie stylów map

Korzystanie z okien informacyjnych

Dodawanie autouzupełniania miejsc

Geokodowanie i odwrotne geokodowanie

Wyznaczanie trasy

Pobieram informacje o miejscu

Rozwiązania branżowe

Transport i logistyka

Śledzenie zasobów

Pomoc

Stack Overflow

Uzyskaj pomoc. Pomoc. Zdobywaj punkty w Mapach.

[narzędzie] Issue Tracker

Zgłoś błąd lub poproś o dodanie funkcji.

Stan platformy

Informacje o incydentach i przerwach w działaniu platformy

Pomoc

Uzyskaj pomoc od zespołu Google Maps Platform.