Google Haritalar Platformu

Dokümanları

İşe uygun belgeleri bulma

Kapsamlı dokümanlar, örnek kodlar, örnek uygulamalar ve daha fazlasıyla keşfedin, öğrenin ve geliştirin.

Haritalar

Kullanıcıların dünyayı ayrıntılı ve özel harita ürünleriyle keşfetmesine yardımcı olun.

Rotalar

Kullanıcılarınızın bir noktadan diğerine giderken en iyi yolu bulmasına yardımcı olun.

Yerler

Kullanıcılara, parmaklarının ucundaki ayrıntılarla yerler ve önemli yerler gösterin.

Ortam

Kullanıcıların günümüzün iklim sorunlarına yanıt vermek için verilere erişmesine yardımcı olun.

Analytics

Güçlü işletme ve sürdürülebilirlik analizleri elde etmenizi sağlayan coğrafi veri kümelerini ve araçları keşfedin.

Haritalar dokümanları

Haritalar SDK'ları

Web ve mobil için dinamik haritalarla gerçek dünyayı kullanıcıların ayağına getirin.

Statik haritalar

Web sitenizde statik bir harita gösterin.

Street View görüntüleri

Uygulamalarınıza 360° Street View görüntüleri ekleyin.

Yükseklik

Bir veya bir dizi konumun yüksekliğini artırın.

Havadan Görünüm

Google'ın 3D coğrafi görüntüleri kullanılarak oluşturulan Havadan Görünüm videoları oluşturun ve görüntüleyin.

Harita Karoları

Yüksek çözünürlüklü Fotogerçekçi 3D Karolar, 2D Karolar ve Street View Karoları sağlar.

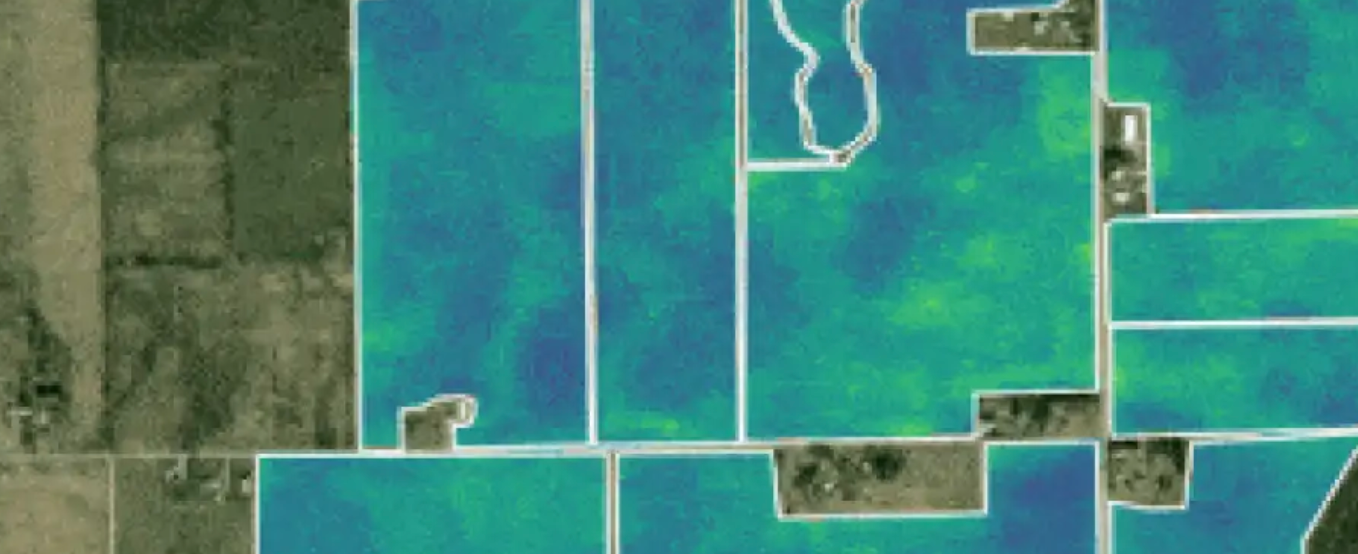

Haritalar Veri Kümeleri

Verilerinizi Google Haritalar Platformu uygulamasında kullanılmak üzere bir veri kümesine yükleyin.

Rotalar dokümanları

Güzergahlar

Birden fazla ulaşım türü için gerçek zamanlı trafik bilgilerini içeren yol tarifleri sunun, seyahat sürelerini ve mesafeleri hesaplayın ve daha fazlasını yapın.

Navigasyon SDK'ları

Uygulamalarınız için dinamik gezinme deneyimleri oluşturun.

yollar

Koordinatları kullanarak yakındaki yolları ve hız sınırlarını belirleyin.

Rota Optimizasyonu

Birden fazla duraklı rotaları bir veya daha fazla araç için esnek ve akıllı şekilde optimize edin.

Yerlerle ilgili dokümanlar

Places API ve SDK'ları

Google'ın yer ayrıntılarını, arama, otomatik tamamlama ve yapay zeka tarafından oluşturulan özetlerini uygulamalarınıza entegre edin.

Places UI Kit

Kullanıma hazır, özelleştirilebilir ve uygun maliyetli bir bileşen kitaplığıyla, Yerler için aşina olduğunuz Google Haritalar kullanıcı deneyimini ön uç kullanım alanlarınıza taşıyın.

Coğrafi Kodlama

Koordinatları adreslere, adresleri koordinatlara dönüştürün.

Coğrafi konum

Yakındaki baz istasyonlarını ve kablosuz ağları kullanarak cihazların yaklaşık konumunu alın.

Adres Doğrulama

Bir adresi ve bileşenlerini doğrulayın.

Saat Dilimi

Bir koordinat grubu için saat dilimini belirleyin.

Yerler Toplu

Belirli bir bölgedeki yerler hakkında farklı ölçütlere göre bilgiler sağlar.

Ortam belgeleri

Hava Kalitesi

Belirli konumlar için hava kalitesi indekslerini, kirliliğe yol açan maddeleri ve sağlık önerilerini alın.

Polen

Türler, bitkiler ve indeksler dahil olmak üzere belirli konumlar için polen bilgilerini alın.

Güneş enerjisine bağlı

Belirli binaların çatı güneş enerjisi potansiyelini tespit edin.

Hava durumu

Belirli konumlar için mevcut hava koşullarını, saatlik ve günlük tahminleri ve saatlik hava durumu geçmişini alın.

Analytics belgeleri

Google Earth

Dünyanın kapsamlı ve etkileşimli bir modeli ile analiz yapın, içerik oluşturun ve ortak çalışma yapın.

Places Insights

BigQuery'yi kullanarak Google Haritalar yerleri ve markaları verilerinden istatistiksel analizler elde edin.

Görüntü Analizleri

Coğrafi analizleri desteklemek için Google Street View görüntülerini kullanın.

Kara Yolu Yönetimi Analizleri

Yol ağlarını ve kamu hizmetlerini iyileştirmek için yol verilerine erişin, bu verileri analiz edin ve izleyin.

Başlama

-

Başlangıç kılavuzu

Hesap oluşturun, API anahtarı oluşturun, API'leri ve SDK'ları etkinleştirin ve geliştirmeye başlayın.

> Kılavuzu okuyun ve hızlıca başlayın -

İlk haritanızı oluşturun

Google Haritalar Platformu'nu yeni mi kullanmaya başladınız? İşaretçi içeren ilk haritanızı oluşturun.

> JavaScript, Android, ve iOS için deneyin. -

Yer Arayın

Google Haritalar Platformu'nun kapsamlı zengin yer verileri veritabanına nasıl sorgu göndereceğinizi öğrenin.

> Maps JavaScript API ve Places API ile deneyin

> Places API ile yapay zeka destekli yer özetleri alın -

Yol tarifi alın

Doğru ve anlık yol tarifleriyle kullanıcılarınızı gidecekleri yere hızlıca ulaştırın.

> Routes API ile deneyin

Popüler dokümanlar

İşaretçi kümeleme

TypeScript'i kullanma

Haritalarınızın stilini belirleme

Bilgi pencerelerini kullanma

Otomatik Yer Tamamlama Ekleme

Coğrafi kodlama ve tersine coğrafi kodlama

Yol tarifleri alma

Yer ayrıntılarını alma

Sektör çözümleri

Nakliye ve Lojistik

Öğe izleme

Yardım ve Destek

Stack Overflow

Yardım alın'ı seçin. Yardım verin. Haritalar karması oluşturun.

Issue Tracker

Hata bildirebilir veya özellik isteği açabilirsiniz.

Platform durumu

Platformdaki olaylar ve kesintiler hakkında bilgi edinin.

Destek

Google Haritalar Platformu Ekibi'nden yardım alın.