যদি আপনার Google Workspace অ্যাড-অন এমন কোনও তৃতীয় পক্ষের পরিষেবা বা API-এর সাথে সংযুক্ত হয় যার অনুমোদনের প্রয়োজন হয়, তাহলে অ্যাড-অন ব্যবহারকারীদের সাইন ইন করতে এবং অ্যাক্সেস অনুমোদন করতে প্ররোচিত করতে পারে।

এই পৃষ্ঠায় ব্যাখ্যা করা হয়েছে কিভাবে একটি অনুমোদন প্রবাহ (যেমন OAuth) ব্যবহার করে ব্যবহারকারীদের প্রমাণীকরণ করতে হয়, যার মধ্যে নিম্নলিখিত ধাপগুলি অন্তর্ভুক্ত রয়েছে:

- কখন অনুমোদনের প্রয়োজন তা সনাক্ত করুন।

- একটি কার্ড ইন্টারফেস ফিরিয়ে দিন যা ব্যবহারকারীদের পরিষেবাতে সাইন ইন করতে অনুরোধ করে।

- অ্যাড-অনটি রিফ্রেশ করুন যাতে ব্যবহারকারীরা পরিষেবা বা সুরক্ষিত রিসোর্স অ্যাক্সেস করতে পারেন।

যদি আপনার অ্যাড-অনের জন্য শুধুমাত্র ব্যবহারকারীর পরিচয় প্রয়োজন হয়, তাহলে আপনি ব্যবহারকারীদের তাদের Google Workspace ID বা ইমেল ঠিকানা ব্যবহার করে সরাসরি প্রমাণীকরণ করতে পারেন। প্রমাণীকরণের জন্য ইমেল ঠিকানা ব্যবহার করতে, JSON অনুরোধ যাচাইকরণ দেখুন। আপনি যদি Google Apps Script ব্যবহার করে আপনার অ্যাড-অন তৈরি করে থাকেন, তাহলে আপনি OAuth2 for Google Apps Script লাইব্রেরি ব্যবহার করে এই প্রক্রিয়াটি সহজ করতে পারেন (এটির একটি OAuth1 সংস্করণও রয়েছে)।

অনুমোদন প্রয়োজন কিনা তা সনাক্ত করুন

আপনার অ্যাড-অন ব্যবহার করার সময়, ব্যবহারকারীরা বিভিন্ন কারণে সুরক্ষিত রিসোর্স অ্যাক্সেস করার জন্য অনুমোদিত নাও হতে পারে, যেমন নিম্নলিখিত:

- তৃতীয় পক্ষের পরিষেবার সাথে সংযোগ স্থাপনের জন্য একটি অ্যাক্সেস টোকেন এখনও তৈরি হয়নি অথবা মেয়াদোত্তীর্ণ হয়ে গেছে।

- অ্যাক্সেস টোকেনটি অনুরোধ করা রিসোর্সকে অন্তর্ভুক্ত করে না।

- অ্যাক্সেস টোকেনটি অনুরোধের প্রয়োজনীয় স্কোপগুলিকে অন্তর্ভুক্ত করে না।

আপনার অ্যাড-অন এই কেসগুলি সনাক্ত করবে যাতে ব্যবহারকারীরা সাইন ইন করতে এবং আপনার পরিষেবা অ্যাক্সেস করতে পারে।

যদি আপনি Apps Script ব্যবহার করে তৈরি করেন, তাহলে OAuth লাইব্রেরি hasAccess() ফাংশন আপনাকে বলতে পারবে যে আপনার কোন পরিষেবায় অ্যাক্সেস আছে কিনা। অন্যথায়, UrlFetchApp fetch() অনুরোধ ব্যবহার করার সময়, আপনি muteHttpExceptions প্যারামিটারটি true তে সেট করতে পারেন। এটি অনুরোধটিকে অনুরোধ ব্যর্থতার উপর একটি ব্যতিক্রম নিক্ষেপ করা থেকে বিরত রাখে এবং আপনাকে HttpResponse অবজেক্টের অনুরোধ প্রতিক্রিয়া কোড এবং বিষয়বস্তু পরীক্ষা করতে দেয়।

ব্যবহারকারীদের আপনার পরিষেবায় সাইন ইন করতে অনুরোধ করুন

যখন আপনার অ্যাড-অন সনাক্ত করে যে অনুমোদনের প্রয়োজন, তখন অ্যাড-অনটিকে অবশ্যই একটি কার্ড ইন্টারফেস প্রদান করতে হবে যা ব্যবহারকারীদের পরিষেবাতে সাইন ইন করার জন্য অনুরোধ করবে। সাইন-ইন কার্ডটি অবশ্যই ব্যবহারকারীদের আপনার পরিকাঠামোতে তৃতীয় পক্ষের প্রমাণীকরণ এবং অনুমোদন প্রক্রিয়া সম্পূর্ণ করার জন্য পুনঃনির্দেশিত করবে।

HTTP এন্ডপয়েন্ট ব্যবহার করে আপনার অ্যাড-অন তৈরি করার সময়, আমরা আপনাকে Google সাইন-ইন ব্যবহার করে গন্তব্য অ্যাপটি সুরক্ষিত রাখার পরামর্শ দিচ্ছি এবং সাইন-ইনের সময় জারি করা পরিচয় টোকেন ব্যবহার করে ব্যবহারকারী আইডি পেতে পরামর্শ দিচ্ছি। সাব-ক্লেইমে ব্যবহারকারীর অনন্য আইডি রয়েছে এবং এটি আপনার অ্যাড-অনের আইডির সাথে সম্পর্কিত হতে পারে।

একটি সাইন-ইন কার্ড তৈরি করুন এবং ফেরত দিন

আপনার পরিষেবার সাইন-ইন কার্ডের জন্য, আপনি Google এর মৌলিক অনুমোদন কার্ড ব্যবহার করতে পারেন, অথবা আপনার প্রতিষ্ঠানের লোগোর মতো অতিরিক্ত তথ্য প্রদর্শনের জন্য একটি কার্ড কাস্টমাইজ করতে পারেন। আপনি যদি আপনার অ্যাড-অনটি সর্বজনীনভাবে প্রকাশ করেন, তাহলে আপনাকে অবশ্যই একটি কাস্টম কার্ড ব্যবহার করতে হবে।

মৌলিক অনুমোদন কার্ড

নিচের ছবিতে গুগলের মৌলিক অনুমোদন কার্ডের একটি উদাহরণ দেখানো হয়েছে:

ব্যবহারকারীদের একটি মৌলিক অনুমোদন কার্ডের সাথে প্রম্পট করার জন্য, আপনাকে অবশ্যই AuthorizationError অবজেক্টটি ফেরত দিতে হবে। নিম্নলিখিত কোডটি AuthorizationError অবজেক্টের একটি উদাহরণ দেখায়:

অ্যাপস স্ক্রিপ্ট

CardService.newAuthorizationException()

.setAuthorizationUrl('AUTHORIZATION_URL')

.setResourceDisplayName('RESOURCE_DISPLAY_NAME')

.throwException();JSON সম্পর্কে

নিম্নলিখিত JSON প্রতিক্রিয়াটি ফেরত দিন:

{

"basic_authorization_prompt": {

"authorization_url": "AUTHORIZATION_URL",

"resource": "RESOURCE_DISPLAY_NAME"

}

}

নিম্নলিখিতগুলি প্রতিস্থাপন করুন:

-

AUTHORIZATION_URL: অনুমোদন পরিচালনা করে এমন ওয়েব অ্যাপের URL। -

RESOURCE_DISPLAY_NAME: সুরক্ষিত রিসোর্স বা পরিষেবার জন্য প্রদর্শন নাম। অনুমোদন প্রম্পটে ব্যবহারকারীর কাছে এই নামটি প্রদর্শিত হয়। উদাহরণস্বরূপ, যদি আপনারRESOURCE_DISPLAY_NAMEExample Accountহয়, তাহলে প্রম্পটে বলা হবে "এই অ্যাড-অনটি অতিরিক্ত তথ্য দেখাতে চাইবে, কিন্তু আপনার Example Account অ্যাক্সেস করার জন্য এটির অনুমোদন প্রয়োজন।"

অনুমোদন সম্পন্ন করার পর, ব্যবহারকারীকে সুরক্ষিত রিসোর্স অ্যাক্সেস করার জন্য অ্যাড-অনটি রিফ্রেশ করতে বলা হবে।

Google Chat-এ অনুমোদন কার্ড ফেরত দিন

যদি আপনার অ্যাড-অনটি Google Chat প্রসারিত করে এবং ব্যবহারকারী Google Chat-এর মধ্যে এটি কার্যকর করে, তাহলে ব্যবহারকারী ম্যানুয়াল রিফ্রেশ ছাড়াই অনুমোদন প্রক্রিয়াটি সম্পূর্ণ করতে পারবেন। ট্রিগারটি Message , Added to space , অথবা App কমান্ড হলে Google Chat পূর্ববর্তী এক্সিকিউশনের স্বয়ংক্রিয় পুনঃপ্রয়াস সমর্থন করে। এই ট্রিগারগুলির জন্য, আপনার অ্যাড-অন ইভেন্ট পেলোডে completeRedirectUri গ্রহণ করে। স্বয়ংক্রিয় পুনঃপ্রয়াস ট্রিগার করতে আপনাকে আপনার কনফিগারেশন URL-এ completeRedirectUri এনকোড করতে হবে। এই URL-এ পুনঃপ্রয়াস Google Chat-কে সংকেত দেয় যে কনফিগারেশন অনুরোধটি পূরণ হয়েছে এবং Google Chat-কে পূর্ববর্তী এক্সিকিউশনটি পুনরায় চেষ্টা করার অনুমতি দেয়।

যখন কোনও ব্যবহারকারীকে মূল বার্তায় প্রদত্ত configCompleteRedirectUrl এ সফলভাবে পুনঃনির্দেশিত করা হয়, তখন Google Chat নিম্নলিখিত পদক্ষেপগুলি সম্পাদন করে:

- শুরু করা ব্যবহারকারীর কাছে প্রদর্শিত প্রম্পট মুছে ফেলে।

- মূল ইভেন্ট অবজেক্টটিকে দ্বিতীয়বার একই অ্যাড-অনে পাঠায়।

যদি আপনি কনফিগারেশন URL-এ completeRedirectUri এনকোড না করেন, তবুও ব্যবহারকারী অনুমোদনের প্রক্রিয়াটি সম্পূর্ণ করতে পারবেন। তবে, Google Chat পূর্ববর্তী এক্সিকিউশনটি পুনরায় চেষ্টা করে না এবং ব্যবহারকারীকে আবার আপনার অ্যাড-অনটি ম্যানুয়ালি চালু করতে হবে।

নিম্নলিখিত কোড নমুনাটি দেখায় যে কীভাবে একটি চ্যাট অ্যাপ অফলাইন OAuth2 শংসাপত্রের জন্য অনুরোধ করতে পারে, সেগুলিকে একটি ডাটাবেসে সংরক্ষণ করতে পারে এবং ব্যবহারকারী প্রমাণীকরণের মাধ্যমে API কল করতে ব্যবহার করতে পারে।

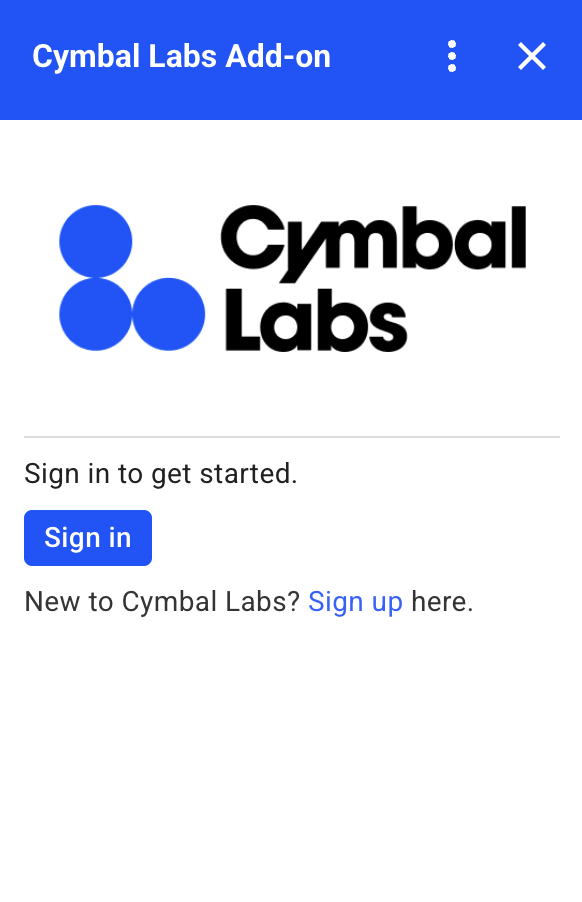

কাস্টম অনুমোদন কার্ড

অনুমোদন প্রম্পট পরিবর্তন করতে, আপনি আপনার পরিষেবার সাইন-ইন অভিজ্ঞতার জন্য একটি কাস্টম কার্ড তৈরি করতে পারেন।

যদি আপনি আপনার অ্যাড-অন সর্বজনীনভাবে প্রকাশ করেন, তাহলে চ্যাট ছাড়া সকল Google Workspace হোস্ট অ্যাপ্লিকেশনের জন্য আপনাকে একটি কাস্টম অনুমোদন কার্ড ব্যবহার করতে হবে। Google Workspace Marketplace-এর প্রকাশনার প্রয়োজনীয়তা সম্পর্কে আরও জানতে, অ্যাপ পর্যালোচনা সম্পর্কে দেখুন।

ফেরত কার্ডটি নিম্নলিখিত কাজগুলি করতে হবে:

- ব্যবহারকারীকে স্পষ্ট করে বলুন যে অ্যাড-অনটি তাদের পক্ষ থেকে একটি নন-গুগল পরিষেবা অ্যাক্সেস করার অনুমতি চাইছে।

- অনুমোদিত হলে অ্যাড-অনটি কী করতে সক্ষম তা স্পষ্ট করে বলুন।

- একটি বোতাম বা অনুরূপ উইজেট থাকে যা ব্যবহারকারীকে পরিষেবার অনুমোদন URL-এ নিয়ে যায়। নিশ্চিত করুন যে এই উইজেটের কার্যকারিতা ব্যবহারকারীর কাছে স্পষ্ট।

- উপরের উইজেটটিকে অবশ্যই তার

OpenLinkঅবজেক্টেOnClose.RELOADসেটিং ব্যবহার করতে হবে যাতে অনুমোদন পাওয়ার পরে অ্যাড-অনটি পুনরায় লোড হয়। - অনুমোদন প্রম্পট থেকে খোলা সমস্ত লিঙ্কে HTTPS ব্যবহার করতে হবে।

নিচের ছবিতে একটি অ্যাড-অনের হোমপেজের জন্য একটি কাস্টম অনুমোদন কার্ডের উদাহরণ দেখানো হয়েছে। কার্ডটিতে একটি লোগো, বিবরণ এবং সাইন-ইন বোতাম রয়েছে:

নিম্নলিখিত কোডটি এই কাস্টম কার্ডের উদাহরণটি কীভাবে ব্যবহার করবেন তা দেখায়:

অ্যাপস স্ক্রিপ্ট

function customAuthorizationCard() {

let cardSection1Image1 = CardService.newImage()

.setImageUrl('LOGO_URL')

.setAltText('LOGO_ALT_TEXT');

let cardSection1Divider1 = CardService.newDivider();

let cardSection1TextParagraph1 = CardService.newTextParagraph()

.setText('DESCRIPTION');

let cardSection1ButtonList1Button1 = CardService.newTextButton()

.setText('Sign in')

.setBackgroundColor('#0055ff')

.setTextButtonStyle(CardService.TextButtonStyle.FILLED)

.setAuthorizationAction(CardService.newAuthorizationAction()

.setAuthorizationUrl('AUTHORIZATION_URL'));

let cardSection1ButtonList1 = CardService.newButtonSet()

.addButton(cardSection1ButtonList1Button1);

let cardSection1TextParagraph2 = CardService.newTextParagraph()

.setText('TEXT_SIGN_UP');

let cardSection1 = CardService.newCardSection()

.addWidget(cardSection1Image1)

.addWidget(cardSection1Divider1)

.addWidget(cardSection1TextParagraph1)

.addWidget(cardSection1ButtonList1)

.addWidget(cardSection1TextParagraph2);

let card = CardService.newCardBuilder()

.addSection(cardSection1)

.build();

return [card];

}

function startNonGoogleAuth() {

CardService.newAuthorizationException()

.setAuthorizationUrl('AUTHORIZATION_URL')

.setResourceDisplayName('RESOURCE_DISPLAY_NAME')

.setCustomUiCallback('customAuthorizationCard')

.throwException();

}

JSON সম্পর্কে

নিম্নলিখিত JSON প্রতিক্রিয়াটি ফেরত দিন:

{

"custom_authorization_prompt": {

"action": {

"navigations": [

{

"pushCard": {

"sections": [

{

"widgets": [

{

"image": {

"imageUrl": "LOGO_URL",

"altText": "LOGO_ALT_TEXT"

}

},

{

"divider": {}

},

{

"textParagraph": {

"text": "DESCRIPTION"

}

},

{

"buttonList": {

"buttons": [

{

"text": "Sign in",

"onClick": {

"openLink": {

"url": "AUTHORIZATION_URL",

"onClose": "RELOAD",

"openAs": "OVERLAY"

}

},

"color": {

"red": 0,

"green": 0,

"blue": 1,

"alpha": 1,

}

}

]

}

},

{

"textParagraph": {

"text": "TEXT_SIGN_UP"

}

}

]

}

]

}

}

]

}

}

}

নিম্নলিখিতগুলি প্রতিস্থাপন করুন:

-

LOGO_URL: একটি লোগো বা ছবির URL। অবশ্যই একটি সর্বজনীন URL হতে হবে। -

LOGO_ALT_TEXT: লোগো বা ছবির জন্য Alt টেক্সট, যেমনCymbal Labs Logo। -

DESCRIPTION: ব্যবহারকারীদের সাইন ইন করার জন্য একটি আহ্বান, যেমনSign in to get started। - সাইন-ইন বোতামটি আপডেট করতে:

-

AUTHORIZATION_URL: অনুমোদন পরিচালনা করে এমন ওয়েব অ্যাপের URL। - ঐচ্ছিক: বোতামের রঙ পরিবর্তন করতে,

colorক্ষেত্রের RGBA ফ্লোট মানগুলি আপডেট করুন। অ্যাপস স্ক্রিপ্টের জন্য, হেক্সাডেসিমেল মান ব্যবহার করেsetBackgroundColor()পদ্ধতিটি আপডেট করুন।

-

-

TEXT_SIGN_UP: এমন একটি টেক্সট যা ব্যবহারকারীদের অ্যাকাউন্ট না থাকলে একটি অ্যাকাউন্ট তৈরি করতে অনুরোধ করে। উদাহরণস্বরূপ,New to Cymbal Labs? <a href=\"https://www.example.com/signup\">Sign up</a> here।

Google Workspace অ্যাপ জুড়ে থার্ড-পার্টি লগইন ম্যানেজ করুন

Google Workspace অ্যাড-অনগুলির জন্য একটি সাধারণ অ্যাপ্লিকেশন হল Google Workspace হোস্ট অ্যাপ্লিকেশনের মধ্যে থেকে একটি তৃতীয় পক্ষের সিস্টেমের সাথে ইন্টারঅ্যাক্ট করার জন্য একটি ইন্টারফেস প্রদান করা।

থার্ড-পার্টি সিস্টেমে প্রায়শই ব্যবহারকারীকে একটি ইউজার আইডি, পাসওয়ার্ড বা অন্যান্য শংসাপত্র ব্যবহার করে সাইন ইন করতে হয়। যখন কোনও ব্যবহারকারী একটি Google Workspace হোস্ট ব্যবহার করার সময় আপনার থার্ড-পার্টি পরিষেবায় সাইন ইন করেন, তখন আপনাকে নিশ্চিত করতে হবে যে অন্য Google Workspace হোস্টে স্যুইচ করার সময় তাদের আবার সাইন ইন করতে হবে না।

আপনি যদি অ্যাপস স্ক্রিপ্টে তৈরি করেন, তাহলে ব্যবহারকারীর বৈশিষ্ট্য বা আইডি টোকেন ব্যবহার করে বারবার লগইন অনুরোধ প্রতিরোধ করতে পারবেন। নিম্নলিখিত বিভাগগুলিতে এগুলি ব্যাখ্যা করা হয়েছে।

ব্যবহারকারীর বৈশিষ্ট্য

আপনি অ্যাপস স্ক্রিপ্টের ব্যবহারকারীর বৈশিষ্ট্যে একজন ব্যবহারকারীর সাইন-ইন ডেটা সংরক্ষণ করতে পারেন। উদাহরণস্বরূপ, আপনি তাদের লগইন পরিষেবা থেকে আপনার নিজস্ব JSON ওয়েব টোকেন (JWT) তৈরি করতে পারেন এবং এটি একটি ব্যবহারকারীর বৈশিষ্ট্যে রেকর্ড করতে পারেন, অথবা তাদের পরিষেবার জন্য ব্যবহারকারীর নাম এবং পাসওয়ার্ড রেকর্ড করতে পারেন।

ব্যবহারকারীর বৈশিষ্ট্যগুলি এমনভাবে স্কোপ করা হয়েছে যে আপনার অ্যাড-অনের স্ক্রিপ্টের মধ্যে কেবল সেই ব্যবহারকারীর দ্বারাই অ্যাক্সেসযোগ্য। অন্যান্য ব্যবহারকারী এবং অন্যান্য স্ক্রিপ্টগুলি এই বৈশিষ্ট্যগুলি অ্যাক্সেস করতে পারে না। আরও বিস্তারিত জানার জন্য PropertiesService দেখুন।

আইডি টোকেন

আপনার পরিষেবার জন্য লগইন শংসাপত্র হিসেবে আপনি একটি Google ID টোকেন ব্যবহার করতে পারেন। এটি একক সাইন-অন অর্জনের একটি উপায়। ব্যবহারকারীরা ইতিমধ্যেই Google-এ লগ ইন করেছেন কারণ তারা একটি Google হোস্ট অ্যাপে আছেন।

নন-গুগল OAuth কনফিগারেশনের উদাহরণ

নিম্নলিখিত Apps Script কোড নমুনাটি দেখায় যে কীভাবে একটি অ্যাড-অন কনফিগার করতে হয় যাতে Google-এর বাইরের API ব্যবহার করে OAuth প্রয়োজন হয়। এই নমুনাটি API অ্যাক্সেস করার জন্য একটি পরিষেবা তৈরি করতে OAuth2 for Apps Script লাইব্রেরি ব্যবহার করে।

অ্যাপস স্ক্রিপ্ট

/**

* Attempts to access a non-Google API using a constructed service

* object.

*

* If your add-on needs access to non-Google APIs that require OAuth,

* you need to implement this method. You can use the OAuth1 and

* OAuth2 Apps Script libraries to help implement it.

*

* @param {String} url The URL to access.

* @param {String} method_opt The HTTP method. Defaults to GET.

* @param {Object} headers_opt The HTTP headers. Defaults to an empty

* object. The Authorization field is added

* to the headers in this method.

* @return {HttpResponse} the result from the UrlFetchApp.fetch() call.

*/

function accessProtectedResource(url, method_opt, headers_opt) {

var service = getOAuthService();

var maybeAuthorized = service.hasAccess();

if (maybeAuthorized) {

// A token is present, but it may be expired or invalid. Make a

// request and check the response code to be sure.

// Make the UrlFetch request and return the result.

var accessToken = service.getAccessToken();

var method = method_opt || 'get';

var headers = headers_opt || {};

headers['Authorization'] =

Utilities.formatString('Bearer %s', accessToken);

var resp = UrlFetchApp.fetch(url, {

'headers': headers,

'method' : method,

'muteHttpExceptions': true, // Prevents thrown HTTP exceptions.

});

var code = resp.getResponseCode();

if (code >= 200 && code < 300) {

return resp.getContentText("utf-8"); // Success

} else if (code == 401 || code == 403) {

// Not fully authorized for this action.

maybeAuthorized = false;

} else {

// Handle other response codes by logging them and throwing an

// exception.

console.error("Backend server error (%s): %s", code.toString(),

resp.getContentText("utf-8"));

throw ("Backend server error: " + code);

}

}

if (!maybeAuthorized) {

// Invoke the authorization flow using the default authorization

// prompt card.

CardService.newAuthorizationException()

.setAuthorizationUrl(service.getAuthorizationUrl())

.setResourceDisplayName("Display name to show to the user")

.throwException();

}

}

/**

* Create a new OAuth service to facilitate accessing an API.

* This example assumes there is a single service that the add-on needs to

* access. Its name is used when persisting the authorized token, so ensure

* it is unique within the scope of the property store. You must set the

* client secret and client ID, which are obtained when registering your

* add-on with the API.

*

* See the Apps Script OAuth2 Library documentation for more

* information:

* https://github.com/googlesamples/apps-script-oauth2#1-create-the-oauth2-service

*

* @return A configured OAuth2 service object.

*/

function getOAuthService() {

return OAuth2.createService('SERVICE_NAME')

.setAuthorizationBaseUrl('SERVICE_AUTH_URL')

.setTokenUrl('SERVICE_AUTH_TOKEN_URL')

.setClientId('CLIENT_ID')

.setClientSecret('CLIENT_SECRET')

.setScope('SERVICE_SCOPE_REQUESTS')

.setCallbackFunction('authCallback')

.setCache(CacheService.getUserCache())

.setPropertyStore(PropertiesService.getUserProperties());

}

/**

* Boilerplate code to determine if a request is authorized and returns

* a corresponding HTML message. When the user completes the OAuth2 flow

* on the service provider's website, this function is invoked from the

* service. In order for authorization to succeed you must make sure that

* the service knows how to call this function by setting the correct

* redirect URL.

*

* The redirect URL to enter is:

* https://script.google.com/macros/d/<Apps Script ID>/usercallback

*

* See the Apps Script OAuth2 Library documentation for more

* information:

* https://github.com/googlesamples/apps-script-oauth2#1-create-the-oauth2-service

*

* @param {Object} callbackRequest The request data received from the

* callback function. Pass it to the service's

* handleCallback() method to complete the

* authorization process.

* @return {HtmlOutput} a success or denied HTML message to display to

* the user.

*/

function authCallback(callbackRequest) {

var authorized = getOAuthService().handleCallback(callbackRequest);

if (authorized) {

return HtmlService.createHtmlOutput(

'Success!');

} else {

return HtmlService.createHtmlOutput('Denied');

}

}

/**

* Unauthorizes the non-Google service. This is useful for OAuth

* development/testing. Run this method (Run > resetOAuth in the script

* editor) to reset OAuth to re-prompt the user for OAuth.

*/

function resetOAuth() {

getOAuthService().reset();

}