Fleet Engine

Fleet Engine

Fleet Engine to usługa backendowa, którą integrujesz z systemem zarządzania transportem. Interfejs ten współpracuje z różnymi interfejsami API i pakietami SDK, aby ulepszyć mapowanie, wyznaczanie tras i zarządzanie lokalizacjami, w tym z tymi pakietami SDK Mobility:

- Pakiet SDK dla kierowców

- Pakiet SDK dla konsumentów

- Operacje floty

Wrażenia kierowcy

Wrażenia kierowcy

Pakiet SDK do nawigacji i pakiet SDK do jazdy wspólnie dostosowują jazdę do Twojego modelu dostarczania.

- Navigation SDK: utwórz w aplikacji nawigację zakręt po zakręcie, aby poprowadzić kierowców w czasie rzeczywistym.

- Pakiet SDK dla kierowców: umożliwia wizualizację lokalizacji kierowcy i postępu na trasie za pomocą Fleet Engine.

Wrażenia konsumentów

Wrażenia konsumentów

Pakiet SDK dla konsumentów udostępnia interfejsy, które modelują dane o podróży i śledzą sesje podróży w Fleet Engine. Dzięki temu możesz wyświetlać użytkownikom konsumentom szczegółowe informacje o podróży na mapie. Możesz korzystać z tych ulepszeń:

- Mapy ze stylami: mapy pasujące do Twojego brandingu.

- Lokalizacja pojazdu: klienci mogą śledzić postępy podróży lub dostawy.

- Szacowany czas: podaj czas dotarcia na podstawie natężenia ruchu w czasie rzeczywistym.

Operacje floty

Operacje floty

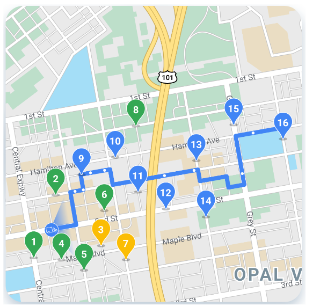

Wizualizacja lokalizacji pojazdów dostawczych i ich postojów we flotach w czasie zbliżonym do rzeczywistego. Jeśli trasa jest znana, komponent widoku mapy wyświetla animację pojazdu poruszającego się po przewidywanej trasie. Operacje floty obejmują te funkcje:

- Śledzenie floty: wyświetlanie bieżącej pozycji, szacowanego czasu dotarcia, trasy, zaplanowanych przystanków i zakończonych zadań pojazdów w Twojej flocie.

- Logowanie w chmurze: uzyskuj obszerne logi, które możesz analizować i wykorzystywać do tworzenia danych oraz polepszania wydajności floty.

Usługi Google Maps Platform Mobility

Usługi związane z mobilnością to zestaw narzędzi programistycznych do wykonywania operacji związanych z transportem i logistyką w firmie. Nasza oferta obejmuje różne interfejsy API i pakiety SDK, które możesz zintegrować z aplikacjami na potrzeby 2 podstawowych zastosowań:

- usługi kierowców na żądanie, takie jak wspólne przejazdy czy dostawa jedzenia

- usługi zaplanowanych kierowców, takie jak dostawa;

Zawiera on usługi internetowe i zestaw interfejsów API, które łączą funkcje map, tras i miejsc w interfejsy zaprojektowane specjalnie na potrzeby takich zastosowań w branży. Obejmuje też usługę backendu, która ułatwia administrowanie usługami przejazdów, analiz i śledzenia dla zespołów operacyjnych zajmujących się flotą.

Przejrzyj informacje po prawej stronie, aby zobaczyć, jakie korzyści daje każda z usług mobilnych.

Pakiety usług związanych z transportem

Przejrzyj dostępne pakiety, które pomogą Ci prowadzić działania związane z transportem i logistyką w firmie. Zapoznaj się z informacjami o limitach. Aby rozpocząć lub dowiedzieć się więcej, skontaktuj się z zespołem sprzedaży.

Mobility Activate zapewnia dostęp do szerokiej gamy interfejsów API Google Maps Platform, w tym do pakietu Navigation SDK.

Mobility Optimize obejmuje wszystkie usługi dostępne w pakiecie Mobility Activate oraz interfejsy API do ograniczania prędkości i optymalizacji trasy pojedynczego pojazdu.