Tanda pengenal digital dapat diterima di alur dalam aplikasi dan web. Untuk menerima kredensial dari Google Wallet, Anda harus:

- Lakukan integrasi menggunakan aplikasi atau web dengan mengikuti petunjuk yang diberikan.

- Gunakan ID pengujian untuk menguji alur Anda menggunakan sandbox Google Wallet.

- Untuk menayangkan live, isi formulir ini untuk meminta akses dan menyetujui persyaratan layanan kredensial Google Wallet. Anda wajib mengisinya untuk setiap entitas bisnis Anda. Tim kami akan menghubungi Anda setelah Anda mengisi formulir.

- Jika ada pertanyaan, Anda dapat menghubungi

wallet-identity-rp-support@google.com.

Format Kredensial yang Didukung

Ada beberapa standar yang diusulkan yang menentukan format data dokumen identitas digital, dengan dua di antaranya mendapatkan daya tarik industri yang signifikan:

- mdocs - ditentukan oleh ISO.

- w3c Verifiable Credentials - ditentukan oleh w3c.

Meskipun Pengelola Kredensial Android mendukung kedua format tersebut, saat ini Google Wallet hanya mendukung ID Digital berbasis mdoc.

Kredensial yang Didukung

Google Wallet mendukung 2 jenis kredensial:

- Surat Izin Mengemudi Digital (mDL)

- Tanda pengenal digital

Anda dapat meminta kredensial tersebut dalam alur Anda dengan satu perubahan parameter.

Pengalaman pengguna

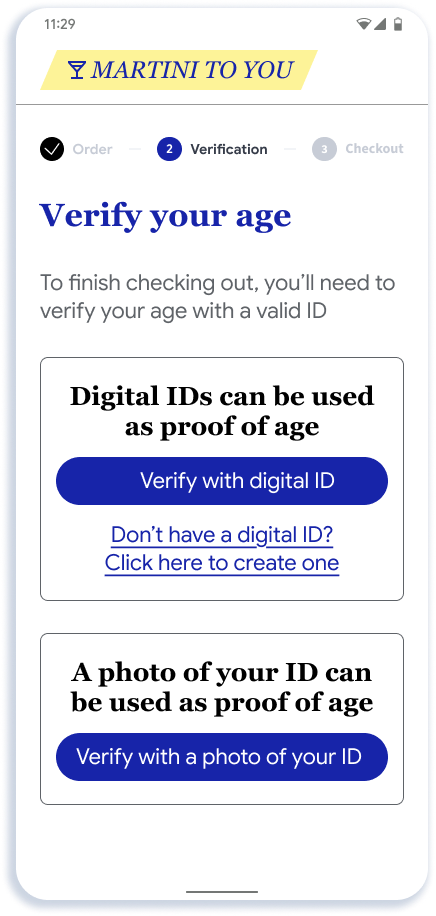

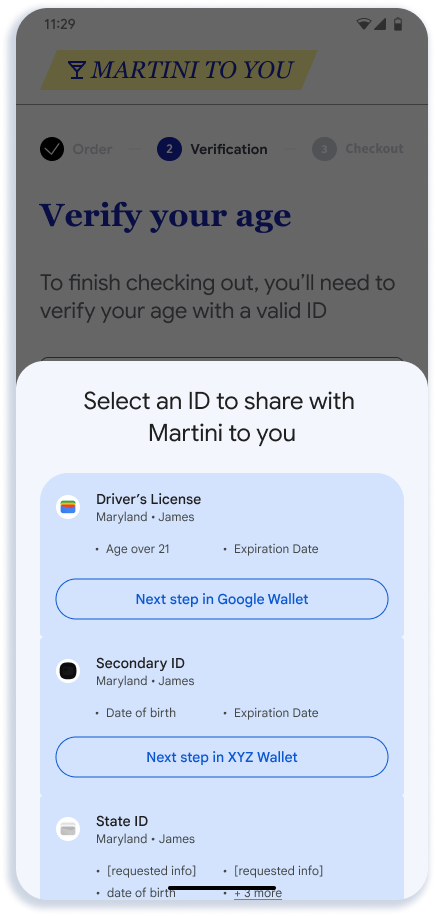

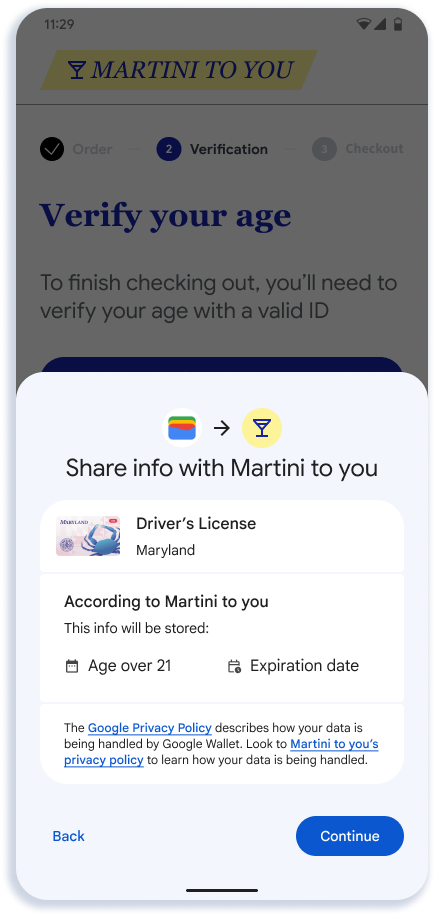

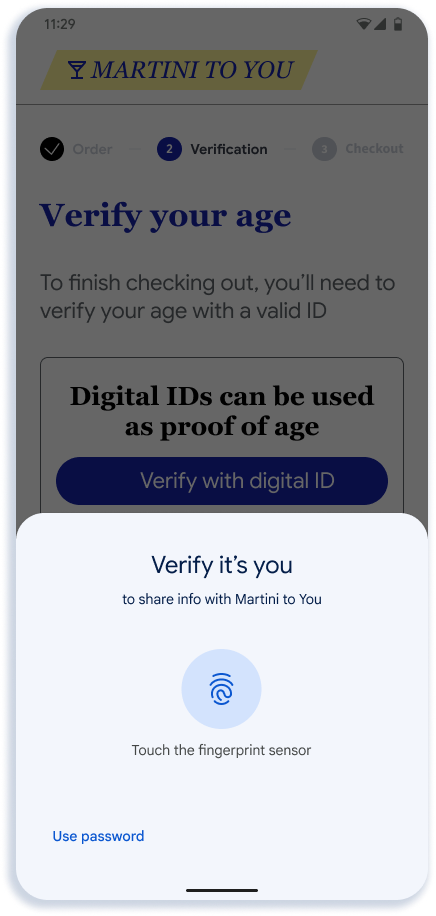

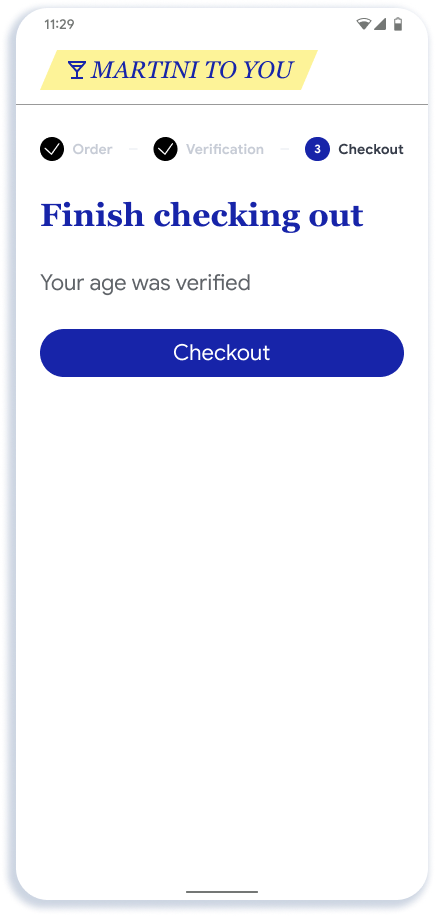

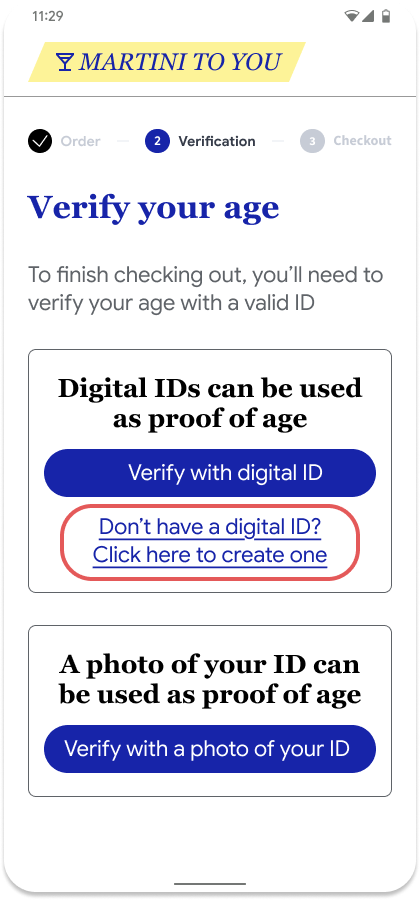

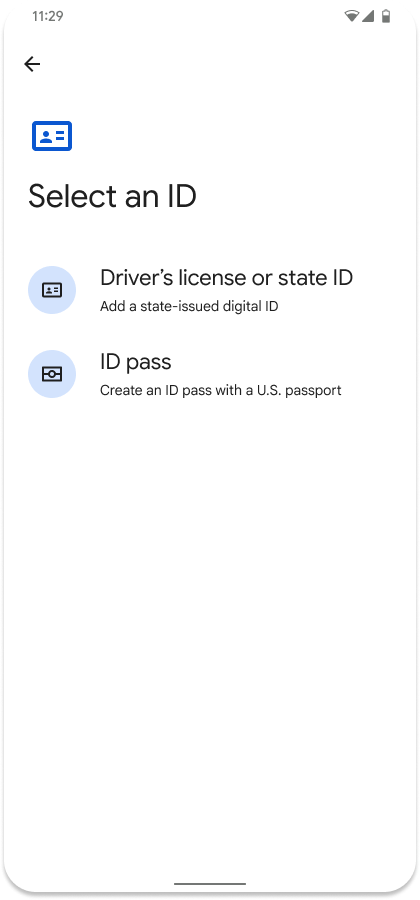

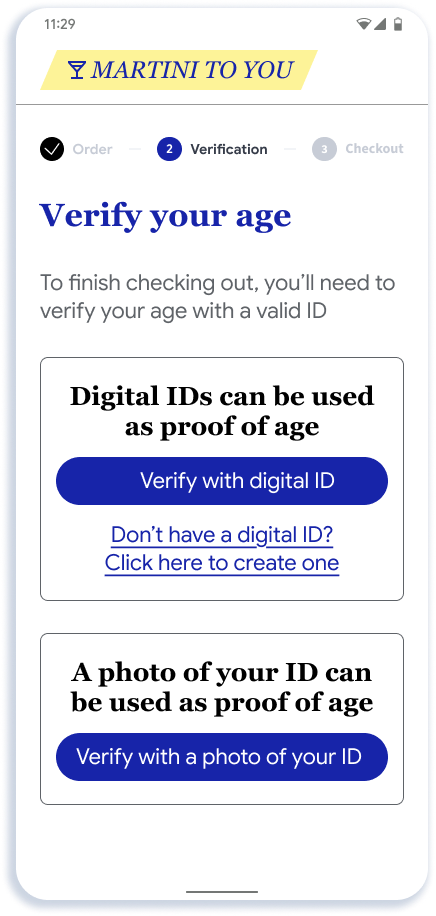

Bagian ini menjelaskan alur presentasi online yang direkomendasikan. Alur ini menunjukkan penyajian usia ke aplikasi untuk pengiriman minuman beralkohol, tetapi UX-nya serupa untuk web dan jenis penyajian lainnya.

|

|

|

|

|

| Pengguna diminta untuk memverifikasi usia di aplikasi atau situs | Pengguna melihat kredensial yang memenuhi syarat dan tersedia | Pengguna melihat halaman konfirmasi di Google Wallet | Pengguna Melakukan Autentikasi untuk mengonfirmasi berbagi | Data yang dikirim ke aplikasi atau situs |

Catatan Penting

- Aplikasi atau situs memiliki fleksibilitas dalam cara membuat titik entri ke API. Seperti yang ditunjukkan di Langkah 1, sebaiknya tampilkan tombol umum seperti "Verifikasi dengan tanda pengenal digital" karena seiring waktu kami berharap opsi di luar Google Wallet akan tersedia melalui API.

- Layar pemilih di Langkah 2 dirender oleh Android. Kredensial yang memenuhi syarat ditentukan oleh kecocokan antara logika pendaftaran yang disediakan oleh setiap Dompet dan permintaan yang dikirim oleh pihak tepercaya.

- Langkah 3 ditampilkan oleh Google Wallet. Google Wallet akan menampilkan nama, logo, dan kebijakan privasi yang diberikan developer di layar ini.

Menambahkan alur tanda pengenal digital

Jika pengguna tidak memiliki kredensial, sebaiknya berikan link di samping tombol "Verifikasi dengan tanda pengenal digital", yang akan melakukan deep link ke Google Wallet sehingga pengguna dapat menambahkan tanda pengenal digital.

|

|

| Pengguna diminta untuk memverifikasi usia di aplikasi atau situs | Pengguna diarahkan ke Google Wallet untuk mendapatkan tanda pengenal digital |

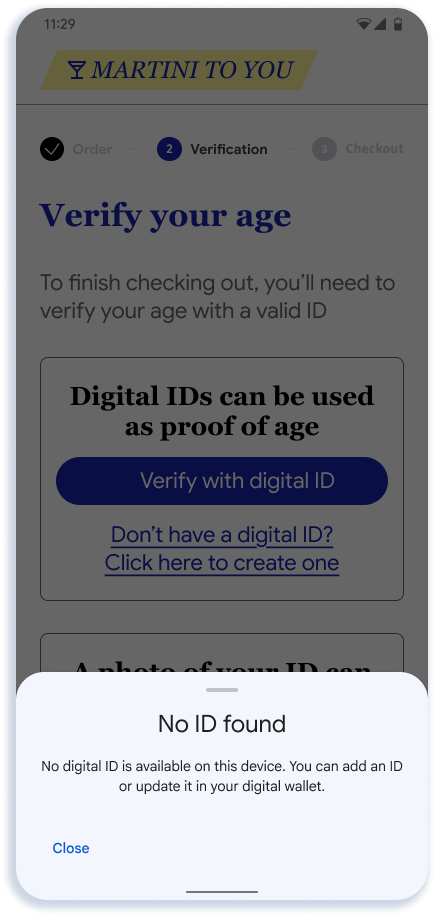

Tidak ada tanda pengenal digital yang tersedia

Jika pengguna memilih opsi "Verifikasi dengan tanda pengenal digital" tanpa memiliki tanda pengenal digital, mereka akan melihat pesan error ini.

|

|

| Pengguna diminta untuk memverifikasi usia di aplikasi atau situs | Pengguna akan melihat pesan error jika tidak memiliki ID digital |

API tidak mendukung fitur untuk mempelajari secara diam-diam apakah pengguna memiliki ID digital yang tersedia untuk menjaga privasi pengguna. Oleh karena itu, sebaiknya sertakan opsi link aktivasi, seperti yang ditunjukkan.

Format Permintaan untuk meminta kredensial ID dari dompet

Berikut adalah contoh permintaan mdoc requestJson untuk mendapatkan kredensial identitas

dari dompet apa pun di perangkat Android atau web.

{

"requests" : [

{

"protocol": "openid4vp-v1-unsigned", // openid4vp-v1-signed for signed request.

"data": {<credential_request>} // This is an object, shouldn't be a string.

}

]

}

Meminta Enkripsi

client_metadata berisi kunci publik enkripsi untuk setiap permintaan.

Anda harus menyimpan kunci pribadi untuk setiap permintaan dan menggunakannya untuk mengautentikasi dan mengotorisasi token yang Anda terima dari aplikasi dompet.

Parameter credential_request di requestJson berisi kolom berikut.

Kredensial Tertentu

{

"response_type": "vp_token",

"response_mode": "dc_api.jwt", // change this to dc_api if you want to demo with a non encrypted response.

"nonce": "1234",

"dcql_query": {

"credentials": [

{

"id": "cred1",

"format": "mso_mdoc",

"meta": {

"doctype_value": "org.iso.18013.5.1.mDL" // this is for mDL. Use com.google.wallet.idcard.1 for ID pass

},

"claims": [

{

"path": [

"org.iso.18013.5.1",

"family_name"

],

"intent_to_retain": false // set this to true if you are saving the value of the field

},

{

"path": [

"org.iso.18013.5.1",

"given_name"

],

"intent_to_retain": false

},

{

"path": [

"org.iso.18013.5.1",

"age_over_18"

],

"intent_to_retain": false

}

]

}

]

},

"client_metadata": {

"jwks": {

"keys": [ // sample request encryption key

{

"kty": "EC",

"crv": "P-256",

"x": "pDe667JupOe9pXc8xQyf_H03jsQu24r5qXI25x_n1Zs",

"y": "w-g0OrRBN7WFLX3zsngfCWD3zfor5-NLHxJPmzsSvqQ",

"use": "enc",

"kid" : "1", // This is required

"alg" : "ECDH-ES", // This is required

}

]

},

"vp_formats_supported": {

"mso_mdoc": {

"deviceauth_alg_values": [

-7

],

"isserauth_alg_values": [

-7

]

}

}

}

}

Kredensial yang Memenuhi Syarat

Berikut adalah contoh permintaan untuk mDL dan kartu tanda pengenal. Pengguna dapat melanjutkan dengan salah satunya.

{

"response_type": "vp_token",

"response_mode": "dc_api.jwt", // change this to dc_api if you want to demo with a non encrypted response.

"nonce": "1234",

"dcql_query": {

"credentials": [

{

"id": "mdl-request",

"format": "mso_mdoc",

"meta": {

"doctype_value": "org.iso.18013.5.1.mDL"

},

"claims": [

{

"path": [

"org.iso.18013.5.1",

"family_name"

],

"intent_to_retain": false // set this to true if you are saving the value of the field

},

{

"path": [

"org.iso.18013.5.1",

"given_name"

],

"intent_to_retain": false

},

{

"path": [

"org.iso.18013.5.1",

"age_over_18"

],

"intent_to_retain": false

}

]

},

{ // Credential type 2

"id": "id_pass-request",

"format": "mso_mdoc",

"meta": {

"doctype_value": "com.google.wallet.idcard.1"

},

"claims": [

{

"path": [

"org.iso.18013.5.1",

"family_name"

],

"intent_to_retain": false // set this to true if you are saving the value of the field

},

{

"path": [

"org.iso.18013.5.1",

"given_name"

],

"intent_to_retain": false

},

{

"path": [

"org.iso.18013.5.1",

"age_over_18"

],

"intent_to_retain": false

}

]

}

]

credential_sets : [

{

"options": [

[ "mdl-request" ],

[ "id_pass-request" ]

]

}

]

},

"client_metadata": {

"jwks": {

"keys": [ // sample request encryption key

{

"kty": "EC",

"crv": "P-256",

"x": "pDe667JupOe9pXc8xQyf_H03jsQu24r5qXI25x_n1Zs",

"y": "w-g0OrRBN7WFLX3zsngfCWD3zfor5-NLHxJPmzsSvqQ",

"use": "enc",

"kid" : "1", // This is required

"alg" : "ECDH-ES", // This is required

}

]

},

"vp_formats_supported": {

"mso_mdoc": {

"deviceauth_alg_values": [

-7

],

"isserauth_alg_values": [

-7

]

}

}

}

}

Anda dapat meminta sejumlah atribut yang didukung dari kredensial identitas apa pun yang disimpan di Google Wallet.

Permintaan yang Ditandatangani

Untuk meningkatkan keamanan dan memastikan integritas permintaan autentikasi Anda, Anda harus menerapkan Permintaan Bertanda Tangan (juga dikenal sebagai Permintaan Otorisasi yang Diamankan JWT atau JAR). Lihat dokumentasi openID4VP untuk mengetahui detail tambahan.

Tidak seperti permintaan yang tidak ditandatangani yang mengirimkan parameter sebagai JSON mentah, permintaan yang ditandatangani mengenkapsulasi permintaan Presentasi Tepercaya Anda di dalam JSON Web Token (JWT) yang ditandatangani secara kriptografi. Hal ini memberikan dua manfaat utama:

- Integritas: Memastikan permintaan tidak dirusak.

- Mekanisme Autentikasi Alternatif (x509 PKI): Membuktikan kepada Google Wallet bahwa permintaan berasal dari Verifier yang memiliki kunci publik tertentu yang terdaftar di Google Wallet.

Prasyarat

Sebelum menerapkan perubahan kode untuk permintaan bertanda tangan, pastikan Anda telah:

- Kunci Pribadi: Anda memerlukan kunci pribadi (misalnya, Elliptic Curve

ES256atau RSA) untuk menandatangani permintaan yang dikelola di server Anda. - Sertifikat: Anda memerlukan sertifikat X.509 standar yang berasal dari pasangan kunci Anda.

- Pendaftaran: Pastikan sertifikat publik Anda terdaftar di Google Wallet. Hubungi tim dukungan kami di

wallet-identity-rp-support@google.com

Memperbarui Logika Pembuatan Permintaan

Perubahan inti melibatkan penggunaan kunci pribadi Anda dan membungkus payload dalam JWS.

def construct_openid4vp_request(

doctypes: list[str],

requested_fields: list[dict],

nonce_base64: str,

jwe_encryption_public_jwk: jwk.JWK,

is_zkp_request: bool,

is_signed_request: bool,

state: dict,

origin: str

) -> dict:

# ... [Existing logic to build 'presentation_definition' and basic 'request_payload'] ...

# ------------------------------------------------------------------

# SIGNED REQUEST IMPLEMENTATION (JAR)

# ------------------------------------------------------------------

if is_signed_request:

try:

# 1. Load the Verifier's Certificate

# We must load the PEM string into a cryptography x509 object

verifier_cert_obj = x509.load_pem_x509_certificate(

CERTIFICATE.encode('utf-8'),

backend=default_backend()

)

# 2. Calculate Client ID (x509_hash)

# We calculate the SHA-256 hash of the DER-encoded certificate.

cert_der = verifier_cert_obj.public_bytes(serialization.Encoding.DER)

verifier_fingerprint_bytes = hashlib.sha256(cert_der).digest()

# Create a URL-safe Base64 hash (removing padding '=')

verifier_fingerprint_b64 = base64.urlsafe_b64encode(verifier_fingerprint_bytes).decode('utf-8').rstrip("=")

# Format the client_id as required by the spec

client_id = f'x509_hash:{verifier_fingerprint_b64}'

# 3. Update Request Payload with JAR specific fields

request_payload["client_id"] = client_id

# Explicitly set expected origins to prevent relay attacks

if origin:

request_payload["expected_origins"] = [origin]

# 4. Create Signed JWT (JWS)

# Load the signing private key

signing_key = jwk.JWK.from_pem(PRIVATE_KEY.encode('utf-8'))

# Initialize JWS with the JSON payload

jws_token = jws.JWS(json.dumps(request_payload).encode('utf-8'))

# Construct the JOSE Header

# 'x5c' (X.509 Certificate Chain) is critical: it allows the wallet

# to validate your key against the one registered in the console.

x5c_value = base64.b64encode(cert_der).decode('utf-8')

protected_header = {

"alg": "ES256", # Algorithm (e.g., ES256 or RS256)

"typ": "oauth-authz-req+jwt", # Standard type for JAR

"kid": "1", # Key ID

"x5c": [x5c_value] # Embed the certificate

}

# Sign the token

jws_token.add_signature(

key=signing_key,

alg=None,

protected=json_encode(protected_header)

)

# 5. Return the Request Object

# Instead of returning the raw JSON, we return the signed JWT string

# under the 'request' key.

return {"request": jws_token.serialize(compact=True)}

except Exception as e:

print(f"Error signing OpenID4VP request: {e}")

return None

# ... [Fallback for unsigned requests] ...

return request_payload

Dalam Aplikasi

Untuk meminta kredensial identitas dari aplikasi Android Anda, ikuti langkah-langkah berikut:

Memperbarui dependensi

Dalam build.gradle project, perbarui dependensi untuk menggunakan Pengelola Kredensial (beta):

dependencies {

implementation("androidx.credentials:credentials:1.5.0-beta01")

implementation("androidx.credentials:credentials-play-services-auth:1.5.0-beta01")

}

Mengonfigurasi Pengelola Kredensial

Untuk mengonfigurasi dan melakukan inisialisasi objek CredentialManager, tambahkan logika yang mirip dengan berikut ini:

// Use your app or activity context to instantiate a client instance of CredentialManager.

val credentialManager = CredentialManager.create(context)

Meminta atribut Identitas

Daripada menentukan parameter satu per satu untuk permintaan identitas, aplikasi menyediakannya secara bersamaan sebagai string JSON dalam CredentialOption. Credential Manager meneruskan string JSON ini ke dompet digital yang tersedia tanpa memeriksa isinya. Setiap dompet kemudian bertanggung jawab untuk: - Mengurai string JSON untuk memahami permintaan identitas. - Menentukan kredensial tersimpan mana, jika ada, yang memenuhi permintaan.

Sebaiknya partner membuat permintaan mereka di server, bahkan untuk integrasi aplikasi Android.

Anda akan menggunakan requestJson dari Format Permintaan

sebagai request dalam panggilan fungsi GetDigitalCredentialOption().

// The request in the JSON format to conform with

// the JSON-ified Digital Credentials API request definition.

val requestJson = generateRequestFromServer()

val digitalCredentialOption =

GetDigitalCredentialOption(requestJson = requestJson)

// Use the option from the previous step to build the `GetCredentialRequest`.

val getCredRequest = GetCredentialRequest(

listOf(digitalCredentialOption)

)

coroutineScope.launch {

try {

val result = credentialManager.getCredential(

context = activityContext,

request = getCredRequest

)

verifyResult(result)

} catch (e : GetCredentialException) {

handleFailure(e)

}

}

Memverifikasi dan Memvalidasi respons

Setelah mendapatkan respons kembali dari dompet, Anda akan memverifikasi apakah respons berhasil dan berisi respons credentialJson.

// Handle the successfully returned credential.

fun verifyResult(result: GetCredentialResponse) {

val credential = result.credential

when (credential) {

is DigitalCredential -> {

val responseJson = credential.credentialJson

validateResponseOnServer(responseJson) // make a server call to validate the response

}

else -> {

// Catch any unrecognized credential type here.

Log.e(TAG, "Unexpected type of credential ${credential.type}")

}

}

}

// Handle failure.

fun handleFailure(e: GetCredentialException) {

when (e) {

is GetCredentialCancellationException -> {

// The user intentionally canceled the operation and chose not

// to share the credential.

}

is GetCredentialInterruptedException -> {

// Retry-able error. Consider retrying the call.

}

is NoCredentialException -> {

// No credential was available.

}

else -> Log.w(TAG, "Unexpected exception type ${e::class.java}")

}

}

Respons credentialJson berisi identityToken (JWT) terenkripsi,

yang ditentukan oleh W3C. Aplikasi Wallet bertanggung jawab untuk membuat respons ini.

Contoh:

{

"protocol" : "openid4vp-v1-unsigned",

"data" : {

<encrpted_response>

}

}

Anda akan meneruskan respons ini kembali ke server untuk memvalidasi keasliannya. Anda dapat menemukan langkah-langkah untuk memvalidasi respons kredensial.

Web

Untuk meminta Kredensial Identitas menggunakan Digital Credentials API di Chrome atau browser lain yang didukung, buat permintaan berikut.

const credentialResponse = await navigator.credentials.get({

digital : {

requests : [

{

protocol: "openid4vp-v1-unsigned",

data: {<credential_request>} // This is an object, shouldn't be a string.

}

]

}

})

Kirimkan respons dari API ini kembali ke server Anda untuk memvalidasi respons kredensial

Langkah-langkah untuk Memvalidasi respons kredensial

Setelah menerima identityToken terenkripsi dari aplikasi atau situs Anda, ada beberapa validasi yang harus Anda lakukan sebelum memercayai respons.

Mendekripsi respons menggunakan kunci pribadi

Langkah pertama adalah mendekripsi token menggunakan kunci pribadi yang disimpan dan mendapatkan JSON respons.

Contoh Python:

from jwcrypto import jwe, jwk # Retrieve the Private Key from Datastore reader_private_jwk = jwk.JWK.from_json(jwe_private_key_json_str) # Save public key thumbprint for session transcript encryption_public_jwk_thumbprint = reader_private_jwk.thumbprint() # Decrypt the JWE encrypted response from Google Wallet jwe_object = jwe.JWE() jwe_object.deserialize(encrypted_jwe_response_from_wallet) jwe_object.decrypt(reader_private_jwk) decrypted_payload_bytes = jwe_object.payload decrypted_data = json.loads(decrypted_payload_bytes)decrypted_dataakan menghasilkan JSONvp_tokenyang berisi kredensial{ "vp_token": { "cred1": ["<base64UrlNoPadding_encoded_credential>"] // This applies to OpenID4VP 1.0 spec. } }Membuat transkrip sesi

Langkah selanjutnya adalah membuat SessionTranscript dari ISO/IEC 18013-5:2021 dengan struktur Pengalihan khusus Android atau Web:

SessionTranscript = [ null, // DeviceEngagementBytes not available null, // EReaderKeyBytes not available [ "OpenID4VPDCAPIHandover", AndroidHandoverDataBytes // BrowserHandoverDataBytes for Web ] ]Untuk peralihan Android dan web, Anda harus menggunakan nonce yang sama dengan yang Anda gunakan untuk membuat

credential_request.Pengalihan Android

AndroidHandoverData = [ origin, // "android:apk-key-hash:<base64SHA256_ofAppSigningCert>", nonce, // nonce that was used to generate credential request, encryption_public_jwk_thumbprint, // Encryption public key (JWK) Thumbprint ] AndroidHandoverDataBytes = hashlib.sha256(cbor2.dumps(AndroidHandoverData)).digest()

Pengalihan Browser

BrowserHandoverData =[ origin, // Origin URL nonce, // nonce that was used to generate credential request encryption_public_jwk_thumbprint, // Encryption public key (JWK) Thumbprint ] BrowserHandoverDataBytes = hashlib.sha256(cbor2.dumps(BrowserHandoverData)).digest()

Dengan menggunakan

SessionTranscript, DeviceResponse harus divalidasi sesuai dengan klausul 9 ISO/IEC 18013-5:2021. Hal ini mencakup beberapa langkah, seperti:Periksa Sertifikat Penerbit Negara Bagian. Lihat sertifikat IACA penerbit yang didukung.

Verifikasi tanda tangan MSO (18013-5 Pasal 9.1.2)

Menghitung dan memeriksa ValueDigest untuk Elemen Data (18013-5 Bagian 9.1.2)

Verifikasi tanda tangan

deviceSignature(18013-5 Bagian 9.1.3)

{

"version": "1.0",

"documents": [

{

"docType": "org.iso.18013.5.1.mDL",

"issuerSigned": {

"nameSpaces": {...}, // contains data elements

"issuerAuth": [...] // COSE_Sign1 w/ issuer PK, mso + sig

},

"deviceSigned": {

"nameSpaces": 24(<< {} >>), // empty

"deviceAuth": {

"deviceSignature": [...] // COSE_Sign1 w/ device signature

}

}

}

],

"status": 0

}

Membuat solusi Anda

Untuk membangun solusi, Anda dapat melihat Implementasi Referensi Verifikasi Identitas di GitHub

Verifikasi berbasis Zero Knowledge Proof (ZKP)

Bukti Tanpa Pengetahuan (ZKP) adalah metode kriptografi yang memungkinkan seseorang (pembuktian) membuktikan kepada verifikator bahwa ia memiliki informasi identitas tertentu atau memenuhi kriteria tertentu (misalnya, berusia di atas 18 tahun, memegang kredensial yang valid) tanpa mengungkapkan data pokok yang sebenarnya. Pada dasarnya, ini adalah cara untuk mengonfirmasi kebenaran pernyataan tentang identitas seseorang sambil menjaga kerahasiaan detail sensitif.

Sistem identitas digital yang mengandalkan berbagi data identitas secara langsung sering kali mewajibkan pengguna untuk membagikan informasi pribadi yang berlebihan, sehingga meningkatkan risiko pelanggaran data dan pencurian identitas. ZKP menawarkan perubahan paradigma, yang memungkinkan verifikasi dengan pengungkapan minimal.

Konsep Utama ZKP dalam Identitas Digital:

- Pembuktian: Individu yang mencoba membuktikan aspek identitasnya.

- Verifier: Entitas yang meminta bukti atribut identitas.

- Bukti: Protokol kriptografi yang memungkinkan pembuktian meyakinkan verifikator tentang kebenaran klaimnya tanpa mengungkapkan informasi rahasia.

Properti Inti Bukti Tanpa Pengetahuan:

- Kelengkapan: Jika pernyataan benar dan prover serta verifier jujur, verifier akan yakin.

- Kredibilitas: Jika pernyataan salah, pembuktian yang tidak jujur tidak dapat (dengan probabilitas yang sangat tinggi) meyakinkan verifikator yang jujur bahwa pernyataan tersebut benar.

- Tanpa Pengetahuan: Verifikator tidak mempelajari apa pun selain fakta bahwa pernyataan tersebut benar. Tidak ada data sebenarnya dari identitas pembuktian yang diekspos.

Untuk mendapatkan bukti Zero Knowledge dari Google Wallet, Anda perlu mengubah

format permintaan menjadi mso_mdoc_zk dan menambahkan zk_system_type ke Permintaan Anda

...

"dcql_query": {

"credentials": [{

"id": "cred1",

"format": "mso_mdoc_zk",

"meta": {

"doctype_value": "org.iso.18013.5.1.mDL"

"zk_system_type": [

{

"system": "longfellow-libzk-v1",

"circuit_hash": "f88a39e561ec0be02bb3dfe38fb609ad154e98decbbe632887d850fc612fea6f", // This will differ if you need more than 1 attribute.

"num_attributes": 1, // number of attributes (in claims) this has can support

"version": 5,

"block_enc_hash": 4096,

"block_enc_sig": 2945,

}

{

"system": "longfellow-libzk-v1",

"circuit_hash": "137e5a75ce72735a37c8a72da1a8a0a5df8d13365c2ae3d2c2bd6a0e7197c7c6", // This will differ if you need more than 1 attribute.

"num_attributes": 1, // number of attributes (in claims) this has can support

"version": 6,

"block_enc_hash": 4096,

"block_enc_sig": 2945,

}

],

"verifier_message": "challenge"

},

"claims": [{

...

"client_metadata": {

"jwks": {

"keys": [ // sample request encryption key

{

...

Anda akan mendapatkan bukti zero knowledge terenkripsi kembali dari wallet. Anda dapat memvalidasi bukti ini terhadap sertifikat IACA penerbit menggunakan library longfellow-zk Google.

verifier-service berisi server berbasis Docker yang siap di-deploy dan memungkinkan Anda memvalidasi respons terhadap sertifikat IACA penerbit tertentu.

Anda dapat mengubah certs.pem untuk mengelola sertifikat penerbit IACA yang ingin Anda percayai.

Anda dapat menghubungi email dukungan untuk mengetahui detail selengkapnya:

wallet-identity-rp-support@google.com