マップのドキュメント

Maps SDK

ウェブとモバイル向けの動的マップを使って、リアルな世界をユーザーに届けます。

静的な地図

ウェブサイトに静的な地図を表示します。

ストリートビューの画像

アプリに 360° ストリートビュー画像を追加します。

高度

1 か所または連続した場所の高度を取得します。

航空写真

Google の 3D 地理空間画像を使用してレンダリングされた鳥瞰図動画を作成して表示します。

マップタイル

写真のようにリアルな高解像度の 3D タイル、2D タイル、ストリートビュー タイルを提供します。

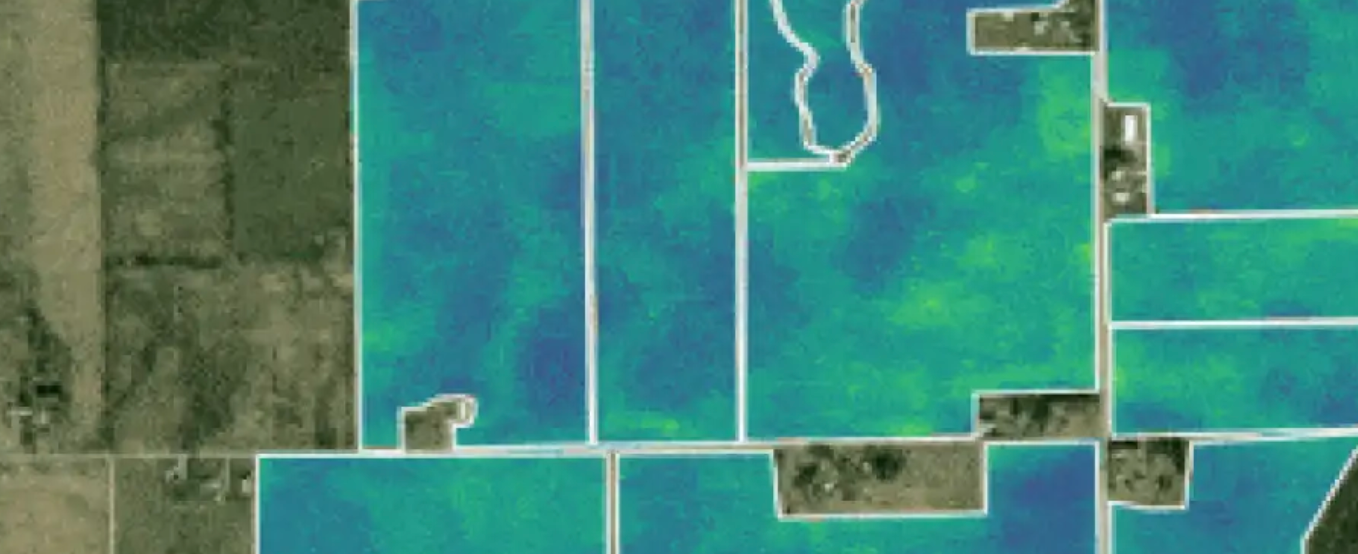

マップのデータセット

Google Maps Platform アプリで使用できるよう、データをデータセットにアップロードします。

Routes のドキュメント

ルート

リアルタイムの交通情報に基づき、さまざまな移動手段での経路を表示したり、移動時間と距離を計算したりできます。

Navigation SDK

アプリのダイナミック ナビゲーション エクスペリエンスを構築します。

道路

座標に基づいて周辺の道路とその制限速度を特定します。

Route Optimization

複数の車両が停車するルートを、1 台以上の車両に合わせて柔軟かつインテリジェントに最適化します。

Places ドキュメント

Places API と SDK

Google から提供される、Place Details、Place Search、Place Autocomplete、AI 生成の要約などのサービスをアプリに統合します。

Places UI キット

使いやすく、カスタマイズ可能で、費用対効果の高いコンポーネント ライブラリを使用して、Google マップのプレイス ユーザー エクスペリエンスをフロントエンドのユースケースに導入できます。

ジオコーディング

座標を住所に変換し、住所を座標に変換します。

位置情報

周辺にある携帯電話の基地局と Wi-Fi ノードからデバイスのおおよその位置データを取得します。

Address Validation

住所とその構成要素を確認します。

タイムゾーン

座標セットのタイムゾーンを決定します。

Places Aggregate

指定したエリア内の場所について、さまざまな条件に基づいて分析情報を提供します。

環境に関するドキュメント

大気質

特定の地域の大気質指数、汚染物質、健康に関する推奨事項を取得できます。

花粉

特定の場所の花粉飛散量に関する情報(種類、植物、インデックスなど)を確認できます。

太陽光

特定の建物の屋上に太陽光パネルを設置した場合の推定発電量を調べる。

天気

特定の場所の現在の天候、1 時間ごとと 1 日ごとの天気予報、1 時間ごとの天気履歴を確認できます。

アナリティクスのドキュメント

Google Earth

世界を包括的に表現したインタラクティブなモデルを使って、分析、構築、共同作業を行うことができます。

Places Insights

BigQuery を使用して、Google マップのプレイスデータとブランドデータから統計情報を取得します。

Imagery Insights

Google ストリートビューの画像を使用して、地理空間の分析情報を取得します。

Roads Management Insights

道路データにアクセスして分析し、モニタリングすることで、道路網や公共インフラを改善できます。

使ってみる

-

スタートガイド

-

最初のマップを作成する

-

場所を検索する

豊富な場所データを収録した Google Maps Platform の包括的なデータベースに対して、クエリを実行する方法を学びます。

> Maps JavaScript API と Places API でお試しください

> Places API で AI を活用した場所の概要を取得する -

ルート検索

一般的なドキュメント

マーカー クラスタリング

TypeScript の使用

地図のスタイルを設定する

情報ウィンドウの使用

Place Autocomplete の追加

ジオコーディングとリバース ジオコーディング

ルートの検索

場所の詳細を取得する

業種別ソリューション

輸送、物流

アセット トラッキング

ヘルプとサポート

Stack Overflow

誰かからサポートを受けて、誰かをサポートする。皆でよりよいマップを構築していきましょう。

Issue Tracker

バグを報告するか、機能リクエストを開きます。

プラットフォーム ステータス

プラットフォームのインシデントとサービス停止についてご確認ください。

サポート

Google Maps Platform チームにお問い合わせください。