Ce guide vous aide à comprendre l'impact de l'arrêt de la prise en charge des cookies tiers dans Chrome sur votre module complémentaire et les modifications nécessaires.

Présentation

Le 4 janvier 2024, Chrome a lancé la protection contre le suivi, qui limite par défaut l'accès des sites Web aux cookies tiers pour 1 % des utilisateurs. Début 2025, Chrome prévoit d'arrêter complètement les cookies tiers.

Au moins deux parcours utilisateur sont concernés dans les modules complémentaires Classroom :

- Flux d'authentification unique (SSO) Google

- Lancement des utilisateurs dans de nouveaux onglets

SSO Google

Lors du flux d'authentification unique Google, les utilisateurs sont redirigés vers une boîte de dialogue pour se connecter à leur compte Google et autoriser le partage de données.

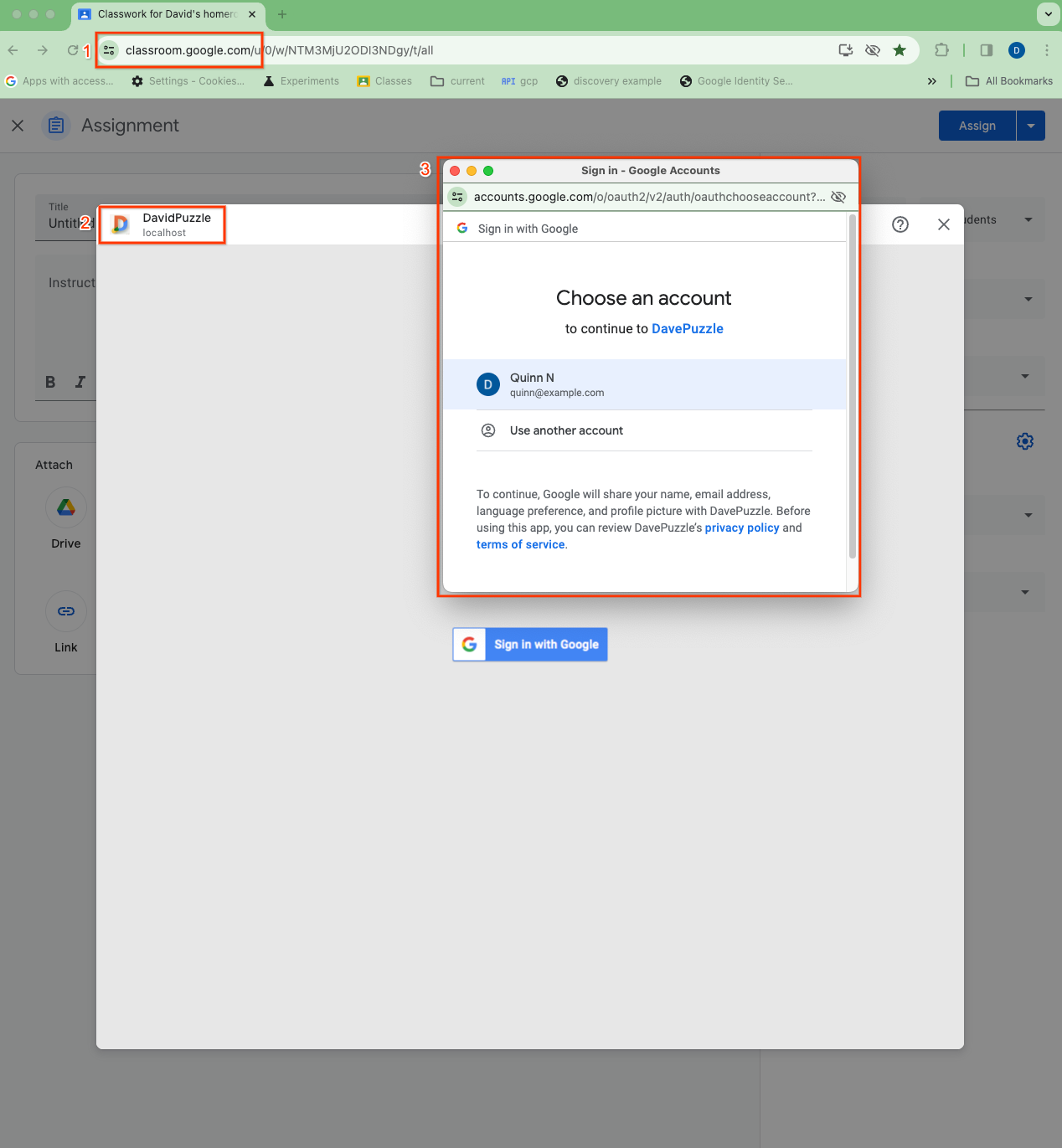

Figure 1. Visualisation des trois contextes de cookies différents lors de l'authentification unique à partir d'un iFrame : (1) l'application Classroom de premier niveau, (2) l'iFrame intégré tiers (DavidPuzzle sur localhost dans ce cas) et (3) la boîte de dialogue OAuth de premier niveau.

Dans une implémentation de module complémentaire typique, un cookie de session est défini à la fin de cette procédure de connexion. L'iFrame du module complémentaire, qui se trouve dans un contexte intégré, est rechargé, cette fois avec le cookie de session, ce qui permet à l'utilisateur d'accéder à sa session authentifiée. Toutefois, lorsque les cookies tiers sont désactivés, les sites dans un contexte intégré tel que les iFrames de modules complémentaires ne peuvent pas accéder aux cookies de leurs contextes de premier niveau respectifs. Pour les modules complémentaires Classroom, l'utilisateur ne peut pas accéder à sa session authentifiée et est bloqué dans une boucle de connexion.

Pour les implémentations qui définissent le cookie de session dans le contexte de l'iFrame intégré, ce problème peut être atténué par l'API CHIPS, qui permet aux sites intégrés de définir et d'accéder aux cookies partitionnés (cookies associés à la fois au domaine de l'intégrateur et au domaine intégré). Toutefois, les implémentations qui définissent le cookie de session dans le contexte de premier niveau de la boîte de dialogue de connexion ne peuvent pas accéder au cookie non partitionné dans l'iframe, ce qui empêche la connexion.

Nouveaux onglets

Pour des raisons similaires, si un utilisateur dispose d'une session authentifiée basée sur des cookies dans un iFrame de module complémentaire et que l'iFrame lance l'utilisateur dans un nouvel onglet de niveau supérieur pour une activité, l'onglet de niveau supérieur ne peut pas accéder au cookie de session partitionné à partir de l'iFrame. Cela empêche l'état de session de l'iFrame de persister dans l'activité du nouvel onglet et peut forcer l'utilisateur à se reconnecter dans le nouvel onglet, par exemple. L'API CHIPS n'est pas conçue pour résoudre ce problème. Les cookies d'iframe partitionnés sont inaccessibles dans un contexte de premier niveau.

Actions des développeurs

Voici quelques actions à envisager pour vous assurer que votre module complémentaire continue de fonctionner comme prévu à mesure que Chrome abandonne les cookies tiers.

- Auditez l'utilisation des cookies tiers dans les critical user journeys de votre module complémentaire. Plus précisément, effectuez des tests avec les cookies tiers désactivés pour évaluer l'impact sur votre implémentation spécifique.

Découvrez l'API Storage Access. Pour toutes les implémentations de modules complémentaires, nous vous recommandons d'explorer l'API Storage Access (SAA). SAA permet aux iFrames d'accéder à leurs cookies en dehors du contexte iFrame. SAA est disponible dans Chrome dès aujourd'hui et est compatible avec l'application Classroom.

Activez FedCM. De plus, si vous utilisez GIS, la bibliothèque Se connecter avec Google, les conseils officiels de l'équipe Identity sont de activer FedCM. Cela ne remplace pas les fonctionnalités des cookies tiers, mais sera à terme requis dans GIS dans le cadre de l'abandon des cookies tiers. FedCM est disponible dans Chrome et compatible avec Classroom, mais son comportement et ses fonctionnalités sont encore en cours de développement et ouverts aux commentaires.

Migrez vers GIS. Si vous utilisez l'ancienne bibliothèque GSIv2, également appelée bibliothèque Google Sign-In, nous vous recommandons vivement de migrer vers GIS, car l'assistance pour GSIv2 n'est pas garantie à l'avenir.

Demandez un report de la période d'essai de l'abandon. Chrome propose une évaluation avant arrêt pour permettre aux cas d'utilisation non publicitaires de retarder les effets de l'abandon des cookies tiers. Si votre demande est acceptée, vous recevrez un jeton que vous pourrez utiliser dans votre module complémentaire pour maintenir les cookies tiers activés pour votre origine jusqu'en 2024, tout en migrant vers une solution à long terme comme SAA. Après avoir envoyé votre demande, vous serez invité à fournir un ID de bug ou un lien vers un rapport de dysfonctionnement. Notre équipe a déjà signalé ce problème pour les modules complémentaires Classroom. Vous pouvez fournir ce bug.