Hướng dẫn này giúp bạn hiểu rõ tác động và những thay đổi cần thiết đối với tiện ích bổ sung của bạn do Chrome ngừng hỗ trợ cookie của bên thứ ba.

Tổng quan

Vào ngày 4 tháng 1 năm 2024, Chrome đã ra mắt tính năng Chống theo dõi. Theo mặc định, tính năng này hạn chế quyền truy cập của trang web vào cookie của bên thứ ba (3P) đối với 1% người dùng. Vào đầu năm 2025, Chrome dự kiến sẽ loại bỏ hoàn toàn cookie của bên thứ ba.

Có ít nhất 2 hành trình của người dùng bị ảnh hưởng trong các tiện ích bổ sung của Lớp học:

- Quy trình đăng nhập một lần (SSO) của Google

- Chuyển người dùng sang thẻ mới

Google SSO

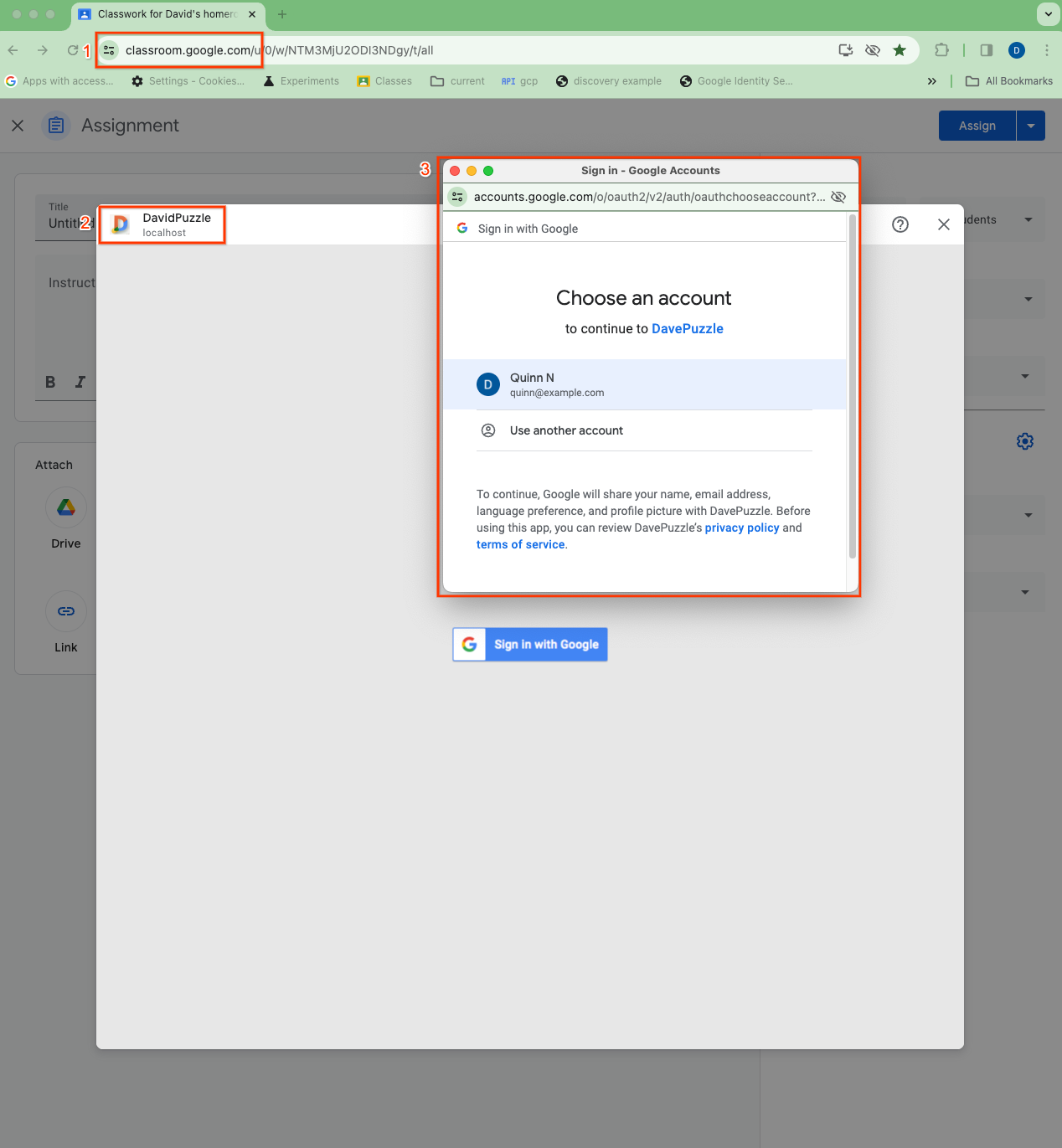

Trong quy trình SSO của Google, người dùng sẽ được chuyển đến một hộp thoại để đăng nhập vào Tài khoản Google của họ và đồng ý chia sẻ dữ liệu.

Hình 1. Hình ảnh minh hoạ 3 bối cảnh cookie khác nhau trong quá trình đăng nhập một lần từ bên trong iframe: (1) ứng dụng Lớp học cấp cao nhất, (2) iframe được nhúng của bên thứ ba (DavidPuzzle trên localhost trong trường hợp này) và (3) hộp thoại OAuth cấp cao nhất.

Trong quá trình triển khai tiện ích bổ sung thông thường, cookie phiên sẽ được đặt khi hoàn tất quy trình đăng nhập này. iframe của tiện ích bổ sung (trong bối cảnh được nhúng) sẽ được tải lại, hiện có cookie phiên, cho phép người dùng truy cập vào phiên đã xác thực của họ. Tuy nhiên, khi cookie của bên thứ ba bị vô hiệu hoá, các trang web trong một bối cảnh được nhúng (chẳng hạn như iframe của tiện ích bổ sung) sẽ không thể truy cập vào cookie từ các bối cảnh cấp cao nhất tương ứng. Đối với các tiện ích bổ sung của Lớp học, người dùng không thể truy cập vào phiên được xác thực của họ và bị mắc kẹt trong vòng lặp đăng nhập.

Đối với những hoạt động triển khai đặt cookie phiên trong ngữ cảnh iframe được nhúng, bạn có thể giảm thiểu vấn đề này bằng CHIPS API. API này cho phép các trang web được nhúng đặt và truy cập vào cookie được phân vùng (cookie được khoá trên cả miền của trình nhúng và miền được nhúng). Tuy nhiên, những triển khai đặt cookie phiên trong bối cảnh cấp cao nhất của hộp thoại đăng nhập sẽ không thể truy cập vào cookie chưa phân vùng trong iframe, ngăn chặn quá trình đăng nhập.

Tab mới

Vì những lý do tương tự, nếu người dùng có một phiên được xác thực dựa trên cookie trong iframe của tiện ích bổ sung và iframe này khởi chạy người dùng vào một thẻ cấp cao nhất mới cho một hoạt động, thì thẻ cấp cao nhất sẽ không thể truy cập vào cookie phiên được phân vùng từ iframe. Điều này ngăn trạng thái phiên iframe duy trì hoạt động trên thẻ mới và có thể buộc người dùng đăng nhập lại trong thẻ mới, chẳng hạn. Theo thiết kế, CHIPS API không thể giải quyết vấn đề này; các cookie iframe được phân vùng không thể truy cập trong ngữ cảnh cấp cao nhất.

Hành động của nhà phát triển

Bạn nên cân nhắc một số hành động để đảm bảo tiện ích bổ sung của bạn tiếp tục hoạt động như dự kiến khi Chrome loại bỏ dần cookie của bên thứ ba.

- Kiểm tra mức sử dụng cookie của bên thứ ba trong hành trình trọng yếu của người dùng trong tiện ích bổ sung. Cụ thể hơn, hãy thử nghiệm khi tắt cookie của bên thứ ba để đánh giá tác động đối với việc triển khai cụ thể của bạn.

Khám phá Storage Access API. Đối với tất cả các hoạt động triển khai tiện ích bổ sung, bạn nên khám phá Storage Access API (SAA). SAA cho phép các iframe truy cập vào cookie của chúng bên ngoài ngữ cảnh iframe. SAA hiện có trong Chrome và được ứng dụng Lớp học hỗ trợ.

Chọn sử dụng FedCM. Ngoài ra, nếu bạn sử dụng GIS, thư viện Đăng nhập bằng Google, hướng dẫn chính thức của nhóm Nhận dạng là chọn sử dụng FedCM. Điều này không thay thế các chức năng của cookie bên thứ ba nhưng cuối cùng sẽ được yêu cầu trong GIS như một phần của việc ngừng sử dụng cookie bên thứ ba. FedCM hiện có trong Chrome và được hỗ trợ trong Lớp học, nhưng hành vi và các tính năng vẫn đang trong quá trình phát triển và chúng tôi luôn sẵn sàng tiếp nhận ý kiến phản hồi.

Di chuyển sang GIS. Nếu bạn sử dụng thư viện GSIv2 không được dùng nữa (còn gọi là thư viện Đăng nhập bằng Google), thì bạn nên di chuyển sang GIS vì chúng tôi chưa rõ có tiếp tục hỗ trợ GSIv2 hay không.

Đăng ký dùng thử phiên bản không dùng nữa muộn hơn. Chrome đang cung cấp một thử nghiệm ngừng sử dụng để cho phép các trường hợp sử dụng không liên quan đến quảng cáo trì hoãn các tác động của việc ngừng sử dụng cookie của bên thứ ba. Nếu được chấp nhận, bạn sẽ nhận được một mã thông báo mà bạn có thể dùng trong tiện ích bổ sung để giữ cho cookie của bên thứ ba được bật cho nguồn gốc của bạn cho đến năm 2024, trong khi di chuyển sang một giải pháp lâu dài như SAA. Sau khi áp dụng, bạn sẽ được yêu cầu cung cấp mã lỗi hoặc đường liên kết cho báo cáo lỗi. Nhóm của chúng tôi đã báo cáo vấn đề này cho tiện ích bổ sung của Lớp học và bạn có thể cung cấp lỗi này.