Флотский двигатель

Флотский двигатель

Fleet Engine — это серверная служба, которую вы интегрируете в свою систему управления транспортом. Он взаимодействует с различными API и SDK для улучшения картографирования, маршрутизации и управления местоположением, включая следующие Mobility SDK:

- Драйвер SDK

- Потребительский SDK

- Операции флота

Опыт водителя

Опыт водителя

Navigation SDK и Driver SDK работают вместе, чтобы настроить качество вождения в соответствии с вашей моделью доставки.

- Навигационный SDK : создайте в своем приложении пошаговую навигацию, чтобы направлять водителей в режиме реального времени.

- Driver SDK : включите визуализацию местоположения ваших водителей и хода маршрута с помощью Fleet Engine.

Потребительский опыт

Потребительский опыт

Consumer SDK предоставляет интерфейсы, которые моделируют данные о поездках и отслеживают сеансы поездок в Fleet Engine, поэтому вы можете предоставлять пользователям-потребителям расширенное отображение информации о поездках на основе карт. Вы можете использовать следующие улучшения:

- Стилизованные карты . Ваши карты соответствуют вашему брендингу.

- Местоположение автомобиля . Позвольте вашим потребителям следить за ходом поездки или доставки.

- Расчетное время : укажите время прибытия на основе условий дорожного движения в реальном времени.

Операции флота

Операции флота

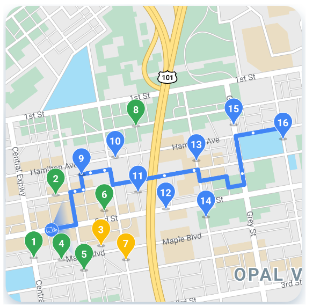

Визуализируйте расположение транспортных средств доставки и их остановок в вашем автопарке практически в реальном времени. Если маршрут известен, компонент представления карты анимирует движение этого транспортного средства по прогнозируемому пути. Fleet Operations включает в себя следующие функции:

- Отслеживание автопарка : отображайте в реальном времени местоположение, расчетное время прибытия, маршрут, запланированные остановки и выполненные задачи для транспортных средств вашего парка.

- Облачное ведение журналов : получайте обширные журналы, которые вы можете анализировать и использовать для получения показателей и повышения производительности вашего автопарка.

Мобильные сервисы платформы Google Карт

Мобильные сервисы — это набор инструментов разработки для построения транспортно-логистических операций для вашего бизнеса. Предложение включает в себя различные API и SDK, которые вы интегрируете в свои приложения для двух основных вариантов использования:

- Услуги водителя по запросу, такие как совместные поездки и доставка еды.

- Плановые услуги водителя, такие как доставка

Набор инструментов предоставляет веб-сервисы и набор API-интерфейсов, которые объединяют функциональность карт, маршрутов и мест в интерфейсы, специально разработанные для этих сценариев использования в отрасли. Он также включает в себя серверную службу, помогающую организовывать поездки водителей, аналитику и услуги отслеживания для групп эксплуатации автопарка.

Просмотрите информацию справа, чтобы узнать, что предоставляет каждая услуга мобильности.

Пакеты услуг мобильности

Ознакомьтесь с доступными пакетами, которые помогут вам осуществлять транспортные и логистические операции для вашего бизнеса. Прочтите о квотах . Чтобы начать работу или получить дополнительную информацию, свяжитесь с отделом продаж .

Mobility Activate включает доступ к широкому спектру API-интерфейсов платформы Google Maps, включая Navigation SDK.

Mobility Optimize включает в себя все услуги пакета Mobility Activate, а также API-интерфейсы для ограничения скорости и оптимизации маршрута одного транспортного средства.