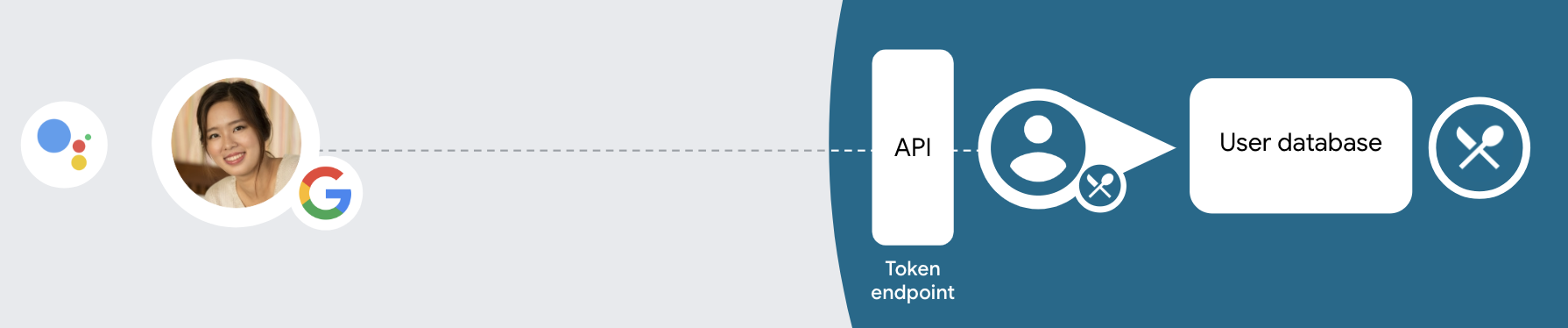

OAuth पर आधारित, Google खाते से साइन इन करने की "आसान" सुविधा के साथ लिंक करने की सुविधा, OAuth पर आधारित खाता लिंक करने की सुविधा के साथ-साथ Google खाते से साइन इन करने की सुविधा भी जोड़ती है. इससे Google के उपयोगकर्ताओं को आवाज़ की मदद से आसानी से लिंक करने की सुविधा मिलती है. साथ ही, इससे उन उपयोगकर्ताओं के लिए खाता लिंक करने की सुविधा भी चालू हो जाती है जिन्होंने Google के अलावा किसी अन्य पहचान का इस्तेमाल करके आपकी सेवा के लिए रजिस्टर किया है.

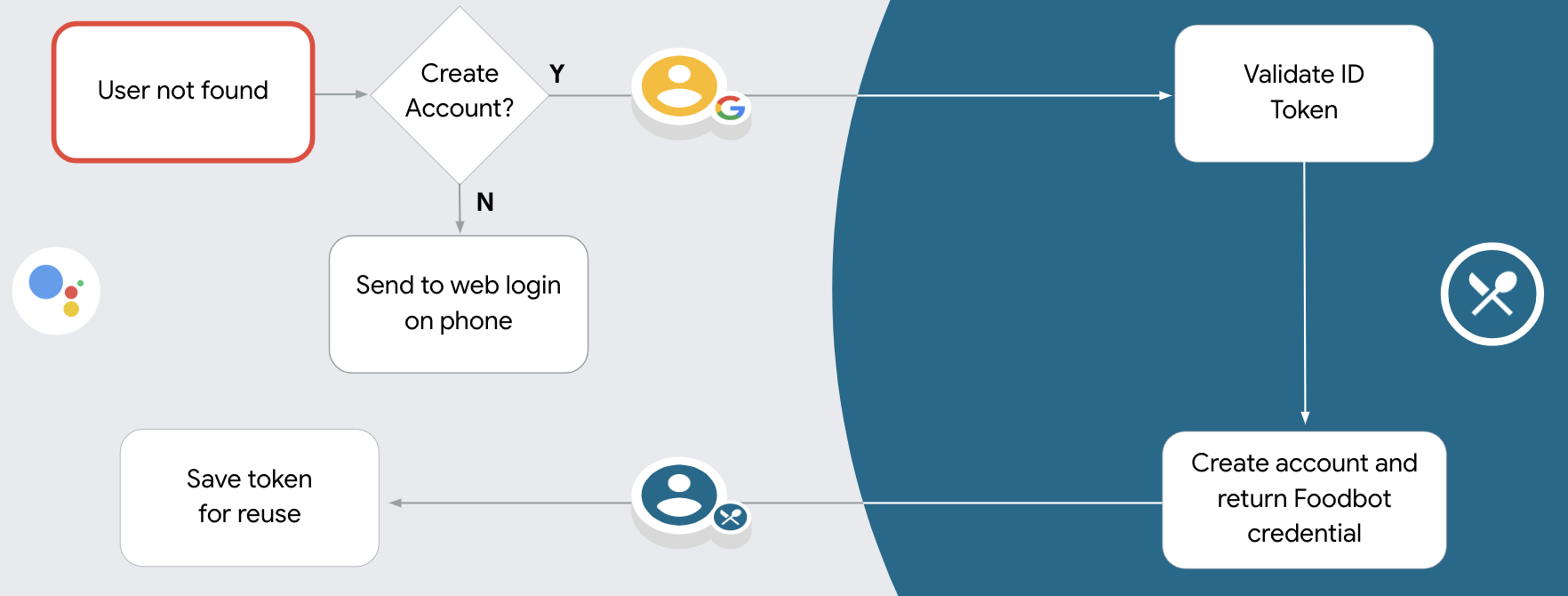

लिंक करने की इस प्रोसेस की शुरुआत, Google से साइन इन करने से होती है. इससे यह पता चलता है कि उपयोगकर्ता की Google प्रोफ़ाइल की जानकारी आपके सिस्टम में मौजूद है या नहीं. अगर उपयोगकर्ता की जानकारी आपके सिस्टम में नहीं मिलती है, तो सामान्य OAuth फ़्लो शुरू हो जाता है. उपयोगकर्ता के पास, Google प्रोफ़ाइल की जानकारी का इस्तेमाल करके नया खाता बनाने का विकल्प भी होता है.

खाता लिंक करने की आसान सुविधा का इस्तेमाल करके, खाता लिंक करने के लिए यह सामान्य तरीका अपनाएं:

- सबसे पहले, उपयोगकर्ता से उसकी Google प्रोफ़ाइल को ऐक्सेस करने की सहमति लें.

- उपयोगकर्ता की पहचान करने के लिए, उसकी प्रोफ़ाइल में मौजूद जानकारी का इस्तेमाल करें.

- अगर आपको अपने पुष्टि करने वाले सिस्टम में, Google उपयोगकर्ता का कोई मैच नहीं मिलता है, तो फ़्लो इस बात पर निर्भर करता है कि आपने Actions console में अपने Actions प्रोजेक्ट को कॉन्फ़िगर किया है या नहीं. कॉन्फ़िगर करने पर, उपयोगकर्ता को आवाज़ से या सिर्फ़ आपकी वेबसाइट पर खाता बनाने की अनुमति दी जाती है.

- अगर आपने आवाज़ से खाता बनाने की सुविधा चालू की है, तो Google से मिले आईडी टोकन की पुष्टि करें. इसके बाद, आईडी टोकन में मौजूद प्रोफ़ाइल की जानकारी के आधार पर उपयोगकर्ता बनाया जा सकता है.

- अगर आपने आवाज़ से खाता बनाने की सुविधा चालू नहीं की है, तो उपयोगकर्ता को ऐसे ब्राउज़र पर भेज दिया जाता है जहां वह अनुमति देने वाला पेज लोड कर सकता है. साथ ही, उपयोगकर्ता के लिए खाता बनाने की प्रोसेस पूरी कर सकता है.

आवाज़ का इस्तेमाल करके खाता बनाने की सुविधा

अगर आपने आवाज़ से उपयोगकर्ता खाता बनाने की अनुमति दी है, तो Assistant उपयोगकर्ता से यह पूछती है कि क्या उसे ये काम करने हैं:

- उनके Google खाते की जानकारी का इस्तेमाल करके, अपने सिस्टम पर नया खाता बनाएं या

- अगर उनके पास पहले से कोई ऐसा खाता है जो Google खाता नहीं है, तो उन्हें किसी दूसरे खाते से अपने पुष्टि करने वाले सिस्टम में साइन इन करने के लिए कहें.

अगर आपको खाता बनाने के फ़्लो में आने वाली मुश्किलों को कम करना है, तो हमारा सुझाव है कि आवाज़ से खाता बनाने की सुविधा चालू करें. अगर उपयोगकर्ता को किसी मौजूदा गैर-Google खाते से साइन इन करना है, तो उसे सिर्फ़ तब वॉइस फ़्लो से बाहर निकलना होगा.

आवाज़ का इस्तेमाल करके खाता बनाने की सुविधा बंद करना

अगर आपने आवाज़ से उपयोगकर्ता खाता बनाने की सुविधा बंद की है, तो Assistant उस वेबसाइट का यूआरएल खोलती है जिसे आपने उपयोगकर्ता की पुष्टि करने के लिए दिया था. अगर इंटरैक्शन ऐसे डिवाइस पर हो रहा है जिसमें स्क्रीन नहीं है, तो Assistant उपयोगकर्ता को खाता लिंक करने की प्रोसेस जारी रखने के लिए, फ़ोन पर रीडायरेक्ट करती है.

अगर ये शर्तें पूरी होती हैं, तो हम आपको ऑफ़र बनाने की अनुमति न देने का सुझाव देते हैं:

आपको उन उपयोगकर्ताओं को नया उपयोगकर्ता खाता बनाने की अनुमति नहीं देनी है जिनके पास Google खाते नहीं हैं. इसके बजाय, आपको उन्हें अपने पुष्टि करने वाले सिस्टम में मौजूद उपयोगकर्ता खातों से लिंक करना है. उदाहरण के लिए, अगर आपने लॉयल्टी प्रोग्राम की सुविधा दी है, तो आपको यह पक्का करना होगा कि उपयोगकर्ता को अपने मौजूदा खाते में मिले पॉइंट न खोने पड़ें.

आपके पास खाता बनाने के फ़्लो का पूरा कंट्रोल होना चाहिए. उदाहरण के लिए, अगर आपको खाता बनाने के दौरान उपयोगकर्ता को सेवा की शर्तें दिखानी हैं, तो खाता बनाने की अनुमति न दें.

OAuth पर आधारित, Google साइन-इन की "आसान" लिंकिंग लागू करना

खाते, इंडस्ट्री स्टैंडर्ड के OAuth 2.0 फ़्लो के साथ लिंक किए जाते हैं. Actions on Google, इंप्लिसिट और ऑथराइज़ेशन कोड फ़्लो के साथ काम करता है.

In the implicit code flow, Google opens your authorization endpoint in the user's browser. After successful sign in, you return a long-lived access token to Google. This access token is now included in every request sent from the Assistant to your Action.

In the authorization code flow, you need two endpoints:

- The authorization endpoint, which is responsible for presenting the sign-in UI to your users that aren't already signed in and recording consent to the requested access in the form of a short-lived authorization code.

- The token exchange endpoint, which is responsible for two types of exchanges:

- Exchanges an authorization code for a long-lived refresh token and a short-lived access token. This exchange happens when the user goes through the account linking flow.

- Exchanges a long-lived refresh token for a short-lived access token. This exchange happens when Google needs a new access token because the one it had expired.

Although the implicit code flow is simpler to implement, Google recommends that access tokens issued using the implicit flow never expire, because using token expiration with the implicit flow forces the user to link their account again. If you need token expiration for security reasons, you should strongly consider using the auth code flow instead.

प्रोजेक्ट को कॉन्फ़िगर करना

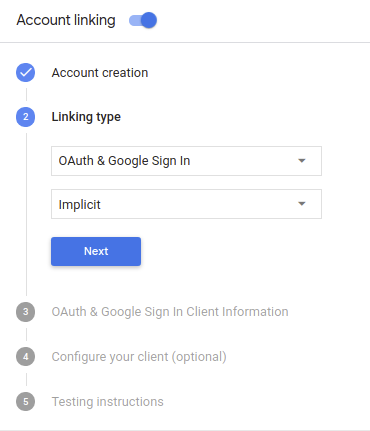

स्ट्रीमलाइन किए गए लिंक करने की सुविधा का इस्तेमाल करने के लिए, अपने प्रोजेक्ट को कॉन्फ़िगर करने के लिए यह तरीका अपनाएं:

- Actions console खोलें और वह प्रोजेक्ट चुनें जिसका आपको इस्तेमाल करना है.

- डेवलप करें टैब पर क्लिक करें और खाता लिंक करना चुनें.

- खाता लिंक करना के बगल में मौजूद स्विच को चालू करें.

- खाता बनाने की सुविधा सेक्शन में, हां चुनें.

लिंक करने का टाइप में जाकर, OAuth और Google से साइन इन करें और इंप्लिसिट को चुनें.

क्लाइंट की जानकारी में जाकर, यह तरीका अपनाएं:

- Google से आने वाले अनुरोधों की पहचान करने के लिए, 'कार्रवाइयों के लिए Google की ओर से जारी किया गया क्लाइंट आईडी' एट्रिब्यूट की वैल्यू असाइन करें.

- अपने ऑथराइज़ेशन और टोकन एक्सचेंज एंडपॉइंट के लिए यूआरएल डालें.

सेव करें पर क्लिक करें.

अपना OAuth सर्वर लागू करना

OAuth 2.0 इंप्लिसिट फ़्लो के साथ काम करने के लिए, आपकी सेवा अनुमति देती है एंडपॉइंट, एचटीटीपीएस से उपलब्ध है. यह एंडपॉइंट, पुष्टि करने और डेटा ऐक्सेस करने के लिए उपयोगकर्ताओं की सहमति लेना. ऑथराइज़ेशन एंडपॉइंट यह आपके उन उपयोगकर्ताओं को साइन इन करने का यूज़र इंटरफ़ेस (यूआई) दिखाता है जिन्होंने पहले से साइन इन नहीं किया है. यह यूज़र इंटरफ़ेस (यूआई) दिखाता है. के लिए अनुरोध किया गया है.

जब आपकी सेट की गई कार्रवाई को, सेवा के अनुमति वाले किसी एपीआई को कॉल करने की ज़रूरत होती है, तो Google यह एंडपॉइंट आपके उपयोगकर्ताओं से इन एपीआई को कॉल करने की अनुमति लेता है: की ओर से.

Google के शुरू किए गए किसी आम OAuth 2.0 इंप्लिसिट फ़्लो सेशन में नया फ़्लो:

- Google, उपयोगकर्ता के ब्राउज़र में आपका ऑथराइज़ेशन एंडपॉइंट खोलता है. कॉन्टेंट बनाने अगर उपयोगकर्ता ने पहले से साइन इन नहीं किया हुआ है, तो वह साइन इन करता है और Google को आपके एपीआई के साथ अपना डेटा सबमिट कर सकता है, अगर उसने पहले से अनुमति नहीं दी है.

- आपकी सेवा एक ऐक्सेस टोकन बनाती है और उसे वापस भेजती है Google, उपयोगकर्ता के ब्राउज़र को ऐक्सेस टोकन के साथ Google पर वापस रीडायरेक्ट करता है अनुरोध के साथ अटैच की गई है.

- Google आपकी सेवा के एपीआई को कॉल करता है और ऐक्सेस टोकन को हर अनुरोध के साथ किया जा सकता है. आपकी सेवा इस बात की पुष्टि करती है कि ऐक्सेस टोकन, Google को अनुमति देता है या नहीं की अनुमति देता है और फिर एपीआई कॉल को पूरा करता है.

अनुमति देने के अनुरोधों को मैनेज करना

जब आपके Action को OAuth 2.0 इंप्लिसिट फ़्लो के ज़रिए खाता लिंक करने की ज़रूरत होती है, Google, उपयोगकर्ता को एक अनुरोध के साथ आपके ऑथराइज़ेशन एंडपॉइंट पर भेजता है, जिसमें यह शामिल होता है नीचे दिए पैरामीटर:

| ऑथराइज़ेशन एंडपॉइंट पैरामीटर | |

|---|---|

client_id |

वह क्लाइंट आईडी जिसे आपने Google को असाइन किया है. |

redirect_uri |

वह यूआरएल जिस पर आपने इस अनुरोध का जवाब भेजा है. |

state |

हिसाब-किताब की ऐसी वैल्यू जो Google को वापस पास की जाती है. हालांकि, इसमें कोई बदलाव नहीं होता रीडायरेक्ट यूआरआई. |

response_type |

रिस्पॉन्स में दी जाने वाली वैल्यू का टाइप. OAuth 2.0 इंप्लिसिट के लिए

फ़्लो के लिए, रिस्पॉन्स का टाइप हमेशा token होता है. |

उदाहरण के लिए, अगर आपका ऑथराइज़ेशन एंडपॉइंट https://myservice.example.com/auth पर उपलब्ध है,

अनुरोध ऐसा दिख सकता है:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token

आपके ऑथराइज़ेशन एंडपॉइंट से साइन-इन करने के अनुरोध मैनेज किए जा सकें, इसके लिए यह तरीका अपनाएं:

इसके लिए,

client_idऔरredirect_uriवैल्यू की पुष्टि करें अनचाहे या गलत तरीके से कॉन्फ़िगर किए गए क्लाइंट ऐप्लिकेशन का ऐक्सेस देने से रोकें:- पुष्टि करें कि

client_idआपके क्लाइंट आईडी से मेल खाता है असाइन किया गया है. - पुष्टि करें कि

redirect_uriमें बताया गया यूआरएल पैरामीटर का यह रूप होता है:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID

- पुष्टि करें कि

देखें कि उपयोगकर्ता ने आपकी सेवा में साइन इन किया है या नहीं. अगर उपयोगकर्ता ने साइन इन नहीं किया है में जाएं, तो अपनी सेवा का साइन-इन या साइन-अप फ़्लो पूरा करें.

ऐक्सेस टोकन जनरेट करें. Google इसका इस्तेमाल करके, आपके एपीआई को ऐक्सेस करेगा. कॉन्टेंट बनाने ऐक्सेस टोकन कोई भी स्ट्रिंग वैल्यू हो सकता है, लेकिन यह टोकन जिस उपयोगकर्ता और क्लाइंट के लिए है, वह अनुमान लगाने लायक नहीं होना चाहिए.

ऐसा एचटीटीपी रिस्पॉन्स भेजें जो उपयोगकर्ता के ब्राउज़र को यूआरएल पर रीडायरेक्ट करे

redirect_uriपैरामीटर से तय होता है. सभी को शामिल करें यूआरएल फ़्रैगमेंट में ये पैरामीटर होना चाहिए:access_token: वह ऐक्सेस टोकन जिसे आपने अभी-अभी जनरेट किया हैtoken_type: स्ट्रिंगbearerstate: मूल वैल्यू से, बिना बदलाव की गई स्थिति की वैल्यू अनुरोध इससे बनने वाले यूआरएल का एक उदाहरण नीचे दिया गया है:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

Google के OAuth 2.0 रीडायरेक्ट हैंडलर को ऐक्सेस टोकन मिलेगा और इसकी पुष्टि की जाएगी

state की वैल्यू में कोई बदलाव नहीं हुआ है. Google के पास

ऐक्सेस टोकन नहीं देते हैं, तो Google बाद में किए जाने वाले कॉल के लिए टोकन को अटैच करेगा

AppRequest के हिस्से के तौर पर, आपकी सेट की गई कार्रवाई में जोड़े गए हैं.

Handle automatic linking

After the user gives your Action consent to access their Google profile, Google sends a request that contains a signed assertion of the Google user's identity. The assertion contains information that includes the user's Google Account ID, name, and email address. The token exchange endpoint configured for your project handles that request.

If the corresponding Google account is already present in your authentication system,

your token exchange endpoint returns a token for the user. If the Google account doesn't

match an existing user, your token exchange endpoint returns a user_not_found error.

The request has the following form:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&consent_code=CONSENT_CODE&scope=SCOPES

Your token exchange endpoint must be able to handle the following parameters:

| Token endpoint parameters | |

|---|---|

grant_type |

The type of token being exchanged. For these requests, this

parameter has the value urn:ietf:params:oauth:grant-type:jwt-bearer. |

intent |

For these requests, the value of this parameter is `get`. |

assertion |

A JSON Web Token (JWT) that provides a signed assertion of the Google user's identity. The JWT contains information that includes the user's Google Account ID, name, and email address. |

consent_code |

Optional: When present, a one-time code that indicates that the user has granted consent for your Action to access the specified scopes. |

scope |

Optional: Any scopes you configured Google to request from users. |

When your token exchange endpoint receives the linking request, it should do the following:

JWT के दावे की पुष्टि करना और उसे डिकोड करना

अपनी भाषा के लिए JWT-डिकोडिंग लाइब्रेरी का इस्तेमाल करके, JWT के दावे की पुष्टि की जा सकती है और उन्हें डिकोड किया जा सकता है. Google की सार्वजनिक कुंजियों (JWK में उपलब्ध) का इस्तेमाल करें या PEM फ़ॉर्मैट में भी दिखेगा. इससे टोकन की पुष्टि की जा सकेगी हस्ताक्षर करें.

डिकोड किए जाने पर, JWT के दावे का उदाहरण यहां दिया गया है:

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

टोकन के हस्ताक्षर की पुष्टि करने के अलावा, यह भी पुष्टि करें कि दावा करने वाला

(iss फ़ील्ड) https://accounts.google.com है और ऑडियंस (aud फ़ील्ड)

आपकी कार्रवाई को असाइन किया गया क्लाइंट आईडी है.

Check if the Google account is already present in your authentication system

Check whether either of the following conditions are true:

- The Google Account ID, found in the assertion's

subfield, is in your user database. - The email address in the assertion matches a user in your user database.

If either condition is true, the user has already signed up and you can issue an access token.

If neither the Google Account ID nor the email address specified in the assertion

matches a user in your database, the user hasn't signed up yet. In this case, your

token exchange endpoint should reply with a HTTP 401 error, that specifies error=user_not_found,

as in the following example:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"user_not_found",

}

user_not_found error, Google

calls your token exchange endpoint with the value of the intent parameter

set to create and sending an ID token that contains the user's profile information

with the request.

Handle account creation via Google Sign-In

When a user needs to create an account on your service, Google makes a

request to your token exchange endpoint that specifies

intent=create, as in the following example:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&consent_code=CONSENT_CODE&assertion=JWT[&NEW_ACCOUNT_INFO]

The assertion parameter contains A JSON Web Token (JWT) that provides

a signed assertion of the Google user's identity. The JWT contains information

that includes the user's Google Account ID, name, and email address, which you can use

to create a new account on your service.

To respond to account creation requests, your token exchange endpoint must do the following:

JWT के दावे की पुष्टि करना और उसे डिकोड करना

अपनी भाषा के लिए JWT-डिकोडिंग लाइब्रेरी का इस्तेमाल करके, JWT के दावे की पुष्टि की जा सकती है और उन्हें डिकोड किया जा सकता है. Google की सार्वजनिक कुंजियों (JWK में उपलब्ध) का इस्तेमाल करें या PEM फ़ॉर्मैट में भी दिखेगा. इससे टोकन की पुष्टि की जा सकेगी हस्ताक्षर करें.

डिकोड किए जाने पर, JWT के दावे का उदाहरण यहां दिया गया है:

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

टोकन के हस्ताक्षर की पुष्टि करने के अलावा, यह भी पुष्टि करें कि दावा करने वाला

(iss फ़ील्ड) https://accounts.google.com है और ऑडियंस (aud फ़ील्ड)

आपकी कार्रवाई को असाइन किया गया क्लाइंट आईडी है.

Validate user information and create new account

Check whether either of the following conditions are true:

- The Google Account ID, found in the assertion's

subfield, is in your user database. - The email address in the assertion matches a user in your user database.

If either condition is true, prompt the user to link their existing account with

their Google Account by responding to the request with an HTTP 401 error, specifying

error=linking_error and the user's email address as the login_hint, as in the

following example:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

If neither condition is true, create a new user account using the information provided in the JWT. New accounts do not typically have a password set. It is recommended that you add Google Sign In to other platforms to enable users to log in via Google across the surfaces of your application. Alternatively, you can email the user a link that starts your password recovery flow to allow the user to set a password for signing in on other platforms.

When the creation is completed, issue an access token and return the values in a JSON object in the body of your HTTPS response, like in the following example:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

पुष्टि करने के फ़्लो के लिए, वॉइस यूज़र इंटरफ़ेस डिज़ाइन करना

देखें कि उपयोगकर्ता की पुष्टि हो गई है या नहीं. इसके बाद, खाता लिंक करने का फ़्लो शुरू करें

- Actions Console में अपना Actions Builder प्रोजेक्ट खोलें.

- अपने ऐक्शन में खाता लिंक करने की सुविधा शुरू करने के लिए, एक नया सीन बनाएं:

- सीन पर क्लिक करें.

- नया सीन जोड़ने के लिए, जोड़ें (+) आइकॉन पर क्लिक करें.

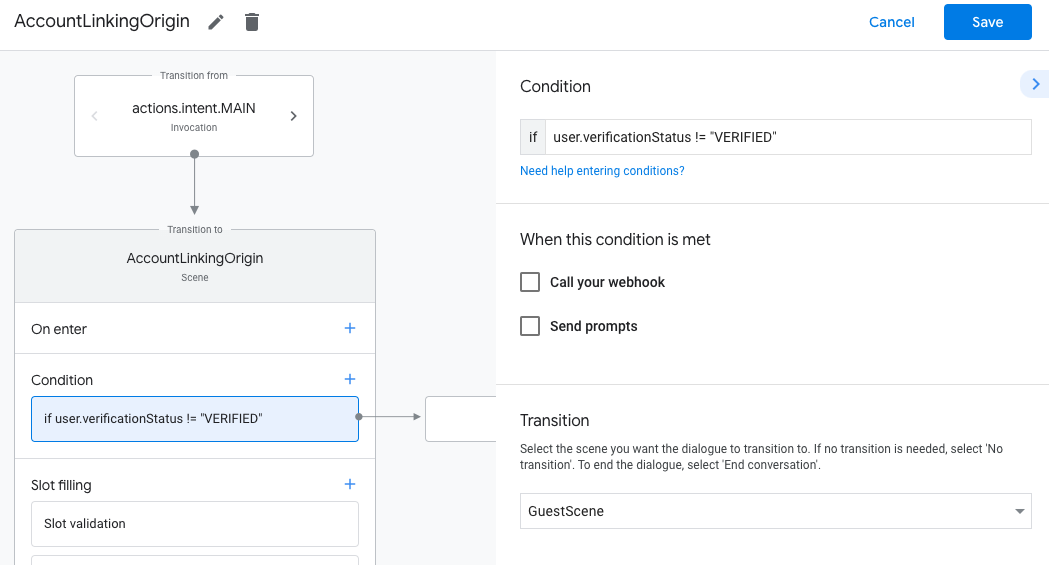

- नए बनाए गए सीन में, शर्तें के लिए, जोड़ें add आइकॉन पर क्लिक करें.

- ऐसी शर्त जोड़ें जिससे यह पता चल सके कि बातचीत से जुड़ा उपयोगकर्ता, पुष्टि किया गया उपयोगकर्ता है या नहीं. अगर जांच पूरी नहीं होती है, तो बातचीत के दौरान आपकी कार्रवाई, खाता लिंक करने की सुविधा का इस्तेमाल नहीं कर सकती. साथ ही, उसे ऐसी सुविधा का ऐक्सेस देना चाहिए जिसके लिए खाता लिंक करने की ज़रूरत नहीं होती.

- शर्त सेक्शन में मौजूद

Enter new expressionफ़ील्ड में, यह लॉजिक डालें:user.verificationStatus != "VERIFIED" - ट्रांज़िशन में जाकर, ऐसा सीन चुनें जिसके लिए खाते को लिंक करने की ज़रूरत न हो या ऐसा सीन चुनें जो सिर्फ़ मेहमान के तौर पर इस्तेमाल की जाने वाली सुविधा का एंट्री पॉइंट हो.

- शर्त सेक्शन में मौजूद

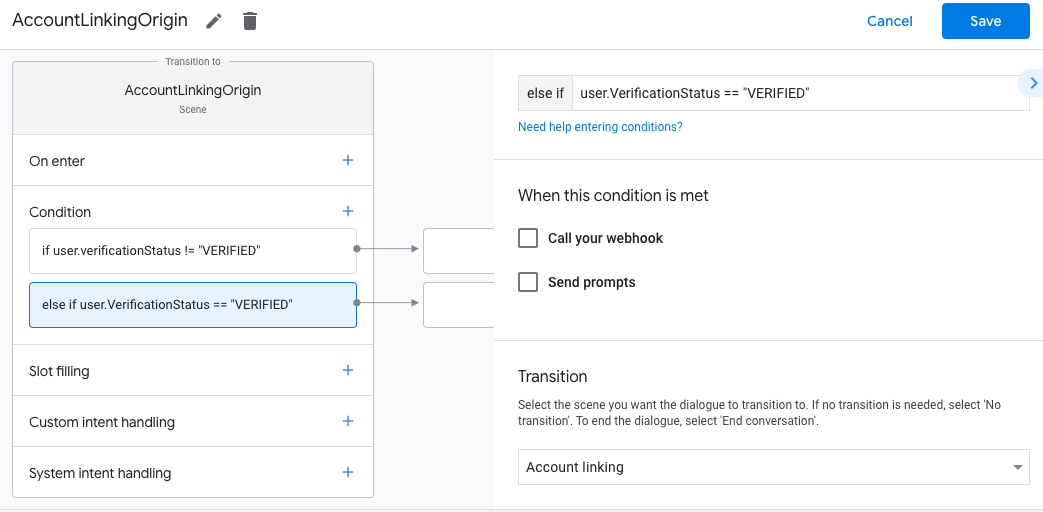

- शर्तें के लिए, जोड़ें add आइकॉन पर क्लिक करें.

- अगर उपयोगकर्ता के पास कोई लिंक किया गया खाता नहीं है, तो खाता लिंक करने का फ़्लो ट्रिगर करने के लिए एक शर्त जोड़ें.

- शर्त में जाकर,

Enter new expressionफ़ील्ड में यह लॉजिक डालें::user.verificationStatus == "VERIFIED" - ट्रांज़िशन में जाकर, खाता लिंक करना सिस्टम सीन चुनें.

- सेव करें पर क्लिक करें.

- शर्त में जाकर,

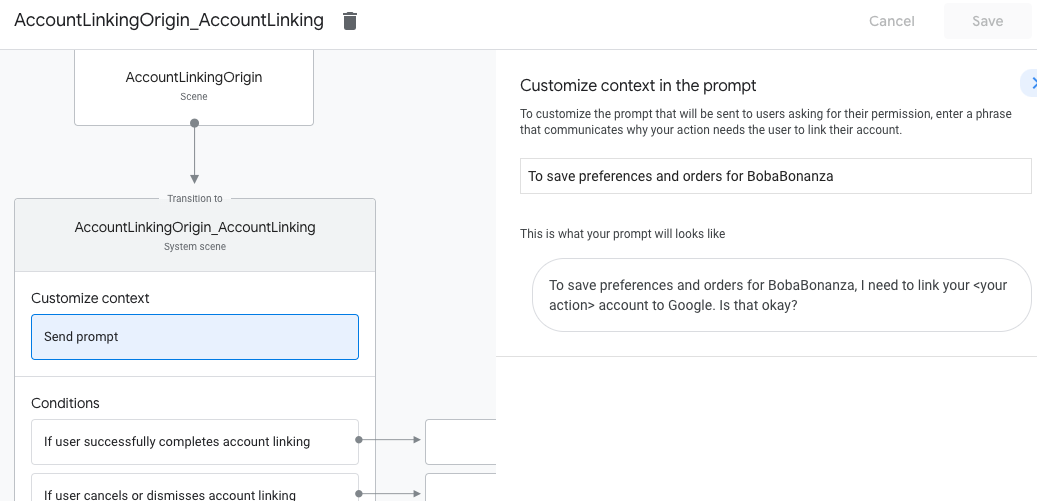

सेव करने के बाद, आपके प्रोजेक्ट में खाता लिंक करने वाला एक नया सिस्टम सीन <SceneName>_AccountLinking जुड़ जाता है.

खाता जोड़ने के सीन को पसंद के मुताबिक बनाना

- सीन में जाकर, खाता लिंक करने की सुविधा वाले सिस्टम सीन को चुनें.

- प्रॉम्प्ट भेजें पर क्लिक करें. इसके बाद, उपयोगकर्ता को यह बताने के लिए एक छोटा वाक्य जोड़ें कि कार्रवाई को उसकी पहचान का ऐक्सेस क्यों चाहिए. उदाहरण के लिए, "आपकी प्राथमिकताओं को सेव करने के लिए".

- सेव करें पर क्लिक करें.

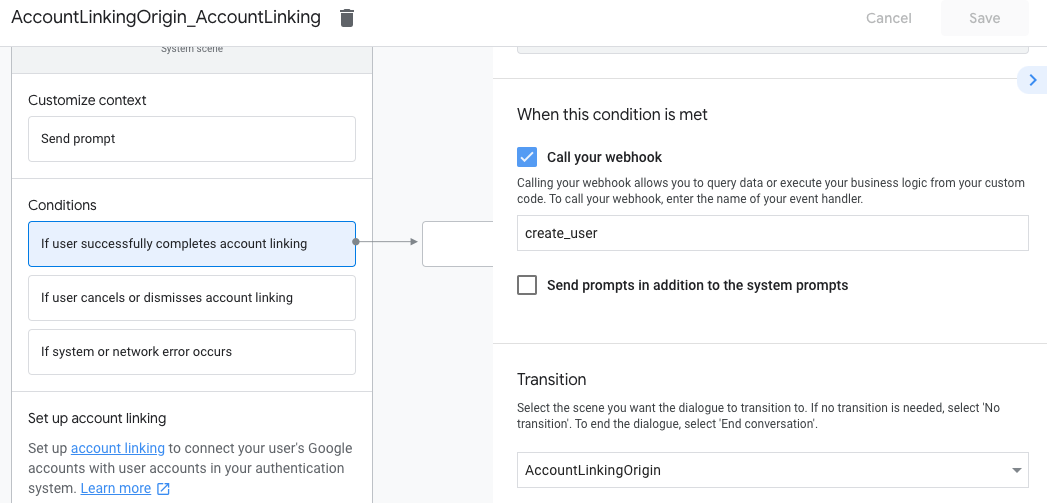

- शर्तें में जाकर, अगर उपयोगकर्ता ने खाता लिंक करने की प्रोसेस पूरी कर ली है पर क्लिक करें.

- अगर उपयोगकर्ता अपना खाता लिंक करने के लिए सहमत होता है, तो फ़्लो को आगे बढ़ाने का तरीका कॉन्फ़िगर करें. उदाहरण के लिए, कारोबार के लिए ज़रूरी कस्टम लॉजिक को प्रोसेस करने के लिए, वेबुक को कॉल करें. साथ ही, वापस ओरिजनल सीन पर जाएं.

- सेव करें पर क्लिक करें.

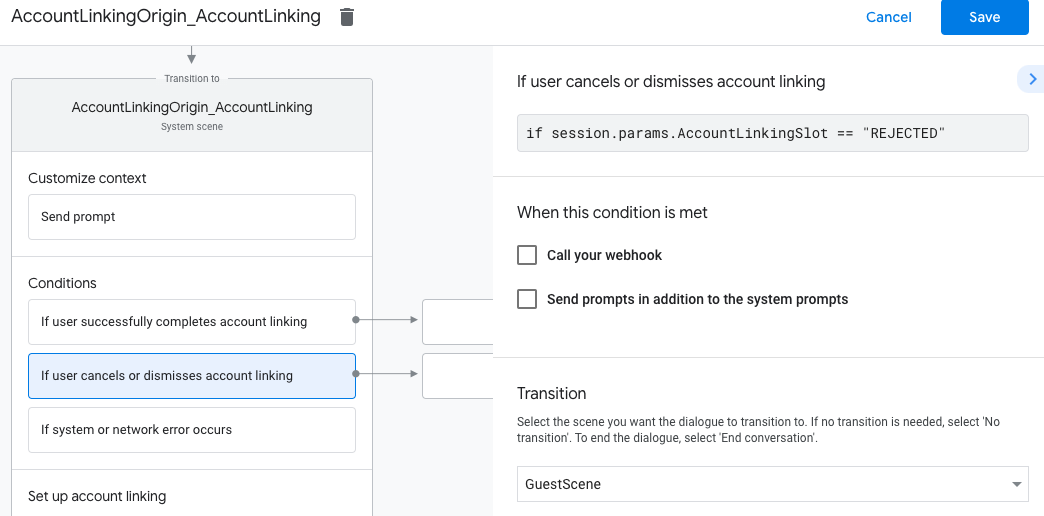

- शर्तें में जाकर, अगर उपयोगकर्ता खाता लिंक करने की प्रोसेस को रद्द करता है या खारिज करता है पर क्लिक करें.

- यह कॉन्फ़िगर करें कि अगर उपयोगकर्ता अपना खाता लिंक करने के लिए सहमत नहीं होता है, तो फ़्लो कैसे आगे बढ़ना चाहिए. उदाहरण के लिए, पुष्टि करने वाला मैसेज भेजें और उपयोगकर्ताओं को उन सीन पर रीडायरेक्ट करें जिनमें खाते को लिंक करने की ज़रूरत नहीं होती.

- सेव करें पर क्लिक करें.

- शर्तें में जाकर, सिस्टम या नेटवर्क में गड़बड़ी होने पर पर क्लिक करें.

- कॉन्फ़िगर करें कि सिस्टम या नेटवर्क की गड़बड़ियों की वजह से, खाता लिंक करने की प्रोसेस पूरी न होने पर, फ़्लो को कैसे आगे बढ़ना चाहिए. उदाहरण के लिए, पुष्टि करने वाला मैसेज भेजें और उपयोगकर्ताओं को उन सीन पर रीडायरेक्ट करें जिनमें खाते को लिंक करने की ज़रूरत नहीं होती.

- सेव करें पर क्लिक करें.

डेटा ऐक्सेस करने के अनुरोधों को मैनेज करना

अगर Assistant के अनुरोध में ऐक्सेस टोकन शामिल है, तो सबसे पहले यह देखें कि ऐक्सेस टोकन मान्य है और उसकी समयसीमा खत्म नहीं हुई है. इसके बाद, अपने उपयोगकर्ता खाते के डेटाबेस से, टोकन से जुड़ा उपयोगकर्ता खाता वापस पाएं.