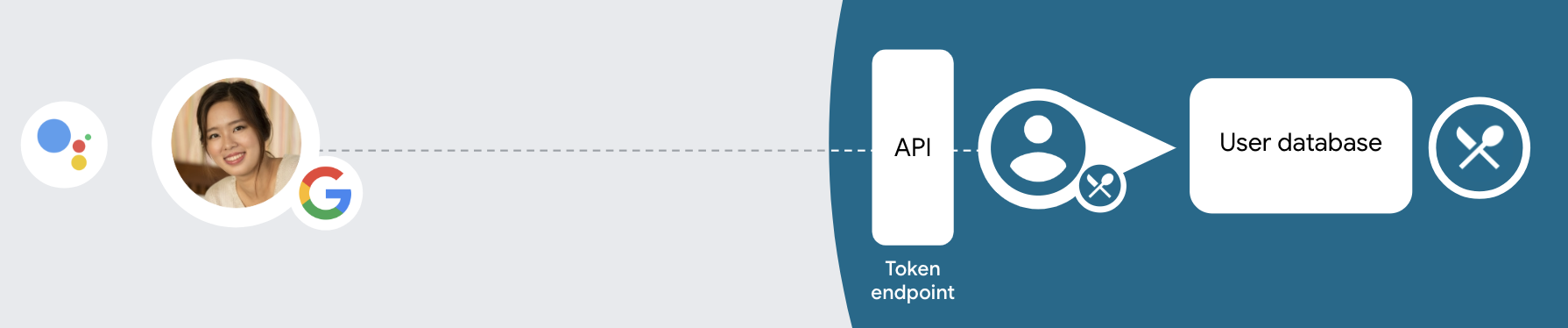

Loại liên kết Đăng nhập bằng Google dựa trên OAuth "Hợp lý" sẽ thêm tính năng Đăng nhập bằng Google vào quy trình liên kết tài khoản dựa trên OAuth. Điều này giúp người dùng Google liên kết liền mạch bằng giọng nói, đồng thời cho phép người dùng đã đăng ký dịch vụ của bạn bằng một danh tính không phải của Google liên kết tài khoản.

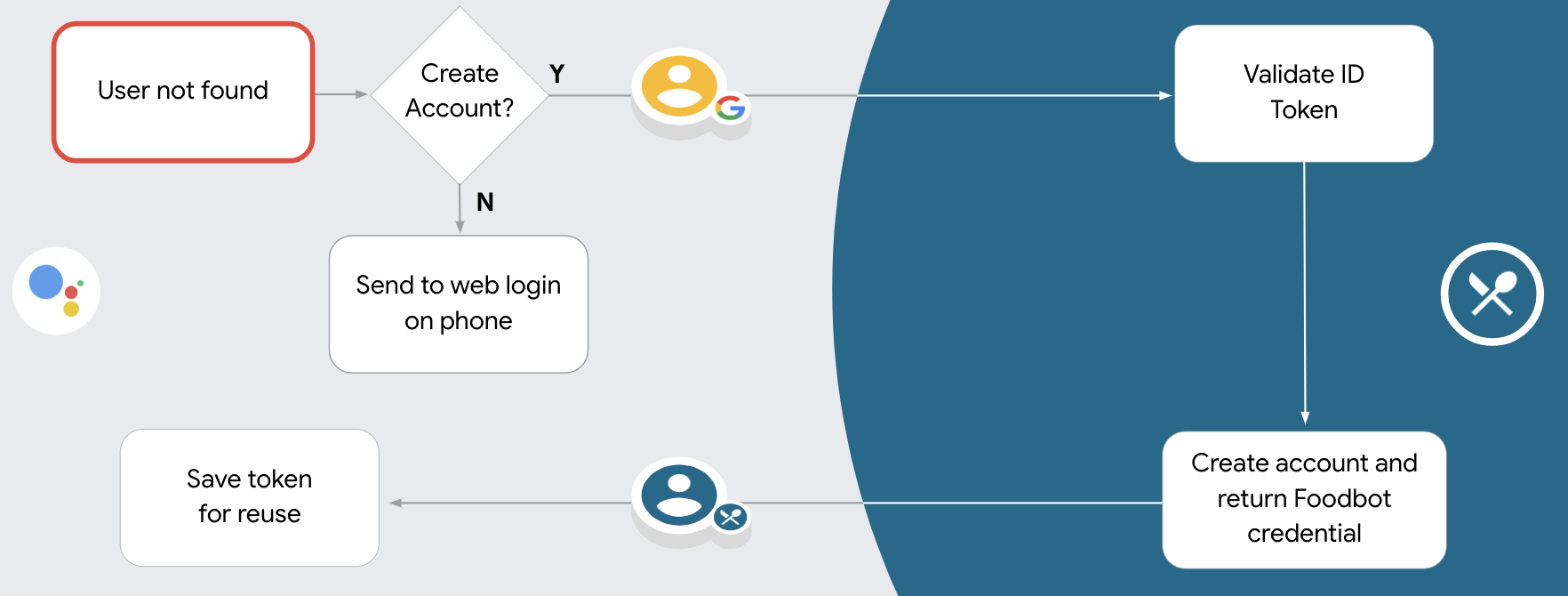

Loại liên kết này bắt đầu bằng tính năng Đăng nhập bằng Google, cho phép bạn kiểm tra xem thông tin hồ sơ của người dùng trên Google có tồn tại trong hệ thống của bạn hay không. Nếu thông tin của người dùng không có trong hệ thống của bạn, thì quy trình OAuth tiêu chuẩn sẽ bắt đầu. Người dùng cũng có thể chọn tạo một tài khoản mới bằng thông tin trong hồ sơ của họ trên Google.

Để thực hiện liên kết tài khoản bằng loại Liên kết tinh giản, hãy làm theo các bước chung sau:

- Trước tiên, hãy yêu cầu người dùng đồng ý cho phép truy cập vào hồ sơ của họ trên Google.

- Sử dụng thông tin trong hồ sơ của họ để xác định người dùng.

- Nếu bạn không tìm thấy người dùng Google nào khớp trong hệ thống xác thực của mình, thì quy trình sẽ tiếp tục tuỳ thuộc vào việc bạn đã định cấu hình dự án Hành động trong bảng điều khiển Actions để cho phép tạo tài khoản người dùng thông qua giọng nói hay chỉ trên trang web của bạn.

- Nếu bạn cho phép tạo tài khoản bằng giọng nói, hãy xác thực mã thông báo nhận dạng nhận được từ Google. Sau đó, bạn có thể tạo một người dùng dựa trên thông tin hồ sơ có trong mã thông báo nhận dạng.

- Nếu bạn không cho phép tạo tài khoản bằng giọng nói, người dùng sẽ được chuyển đến một trình duyệt nơi họ có thể tải trang uỷ quyền của bạn và hoàn tất quy trình tạo người dùng.

Hỗ trợ tạo tài khoản bằng giọng nói

Nếu bạn cho phép người dùng tạo tài khoản bằng giọng nói, Trợ lý sẽ hỏi người dùng xem họ có muốn làm những việc sau hay không:

- Tạo một tài khoản mới trên hệ thống của bạn bằng thông tin Tài khoản Google của họ, hoặc

- Đăng nhập vào hệ thống xác thực của bạn bằng một tài khoản khác nếu họ có tài khoản không phải của Google.

Bạn nên cho phép tạo tài khoản bằng giọng nói nếu muốn giảm thiểu sự phiền toái trong quy trình tạo tài khoản. Người dùng chỉ cần rời khỏi quy trình thoại nếu muốn đăng nhập bằng một tài khoản không phải của Google.

Không cho phép tạo tài khoản bằng giọng nói

Nếu bạn không cho phép người dùng tạo tài khoản bằng giọng nói, Trợ lý sẽ mở URL đến trang web mà bạn cung cấp để xác thực người dùng. Nếu hoạt động tương tác diễn ra trên một thiết bị không có màn hình, thì Trợ lý sẽ hướng dẫn người dùng chuyển sang điện thoại để tiếp tục quy trình liên kết tài khoản.

Bạn nên không cho phép tạo nếu:

Bạn không muốn cho phép người dùng có tài khoản không phải của Google tạo tài khoản người dùng mới và muốn họ liên kết với tài khoản người dùng hiện có trong hệ thống xác thực của bạn. Ví dụ: nếu cung cấp một chương trình khách hàng thân thiết, bạn có thể muốn đảm bảo rằng người dùng không mất điểm đã tích luỹ trên tài khoản hiện có của họ.

Bạn cần có toàn quyền kiểm soát quy trình tạo tài khoản. Ví dụ: bạn có thể không cho phép tạo nếu cần cho người dùng xem điều khoản dịch vụ trong quá trình tạo tài khoản.

Triển khai tính năng liên kết "Đơn giản" Đăng nhập bằng Google dựa trên OAuth

Tài khoản được liên kết bằng các quy trình OAuth 2.0 tiêu chuẩn ngành. Actions on Google hỗ trợ các luồng mã ngầm và uỷ quyền.

Trong luồng mã ngầm định, Google sẽ mở điểm cuối ủy quyền của bạn trong trình duyệt của người dùng. Sau khi đăng nhập thành công, bạn sẽ trả về một mã thông báo truy cập dài hạn cho Google. Mã thông báo truy cập này hiện được đưa vào mọi yêu cầu gửi từ Trợ lý tới Hành động của bạn.

Trong quy trình mã uỷ quyền, bạn cần có 2 điểm cuối:

- Điểm cuối uỷ quyền (trách nhiệm trình bày giao diện người dùng đăng nhập cho người dùng chưa đăng nhập và ghi lại sự đồng ý đối với quyền truy cập được yêu cầu dưới dạng mã uỷ quyền ngắn hạn).

- Điểm cuối token exchange chịu trách nhiệm về hai hình thức trao đổi:

- Trao đổi một mã ủy quyền để lấy mã làm mới trong thời gian dài và một mã truy cập ngắn hạn. Quá trình trao đổi này diễn ra khi người dùng trải qua quy trình liên kết tài khoản.

- Trao đổi mã làm mới trong thời gian dài để lấy mã truy cập ngắn hạn. Quá trình trao đổi này diễn ra khi Google cần một mã truy cập mới vì mã này đã hết hạn.

Mặc dù quy trình mã ngầm định đơn giản hơn nên triển khai, bạn nên sử dụng các mã thông báo truy cập được phát hành bằng quy trình ngầm ẩn, vì việc sử dụng mã thông báo hết hạn với luồng ngầm định sẽ buộc người dùng liên kết lại tài khoản của họ. Nếu cần mã hết hạn vì lý do bảo mật, bạn nên cân nhắc sử dụng quy trình mã xác thực.

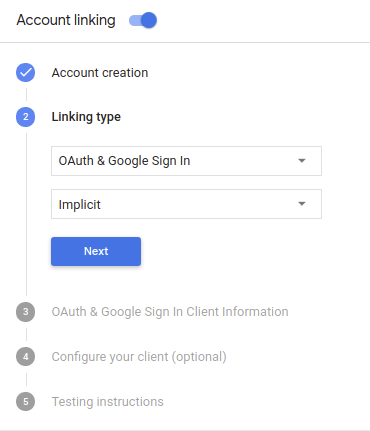

Định cấu hình dự án

Để định cấu hình dự án sử dụng quy trình liên kết tinh giản, hãy làm theo các bước sau:

- Mở Actions Console rồi chọn dự án mà bạn muốn sử dụng.

- Nhấp vào thẻ Phát triển rồi chọn Liên kết tài khoản.

- Bật nút chuyển bên cạnh Liên kết tài khoản.

- Trong phần Tạo tài khoản, hãy chọn Có.

Trong Linking type (Loại liên kết), hãy chọn OAuth & Google Sign In (OAuth và Đăng nhập bằng Google) và Implicit (Ngầm định).

Trong phần Thông tin khách hàng, hãy làm như sau:

- Chỉ định một giá trị cho Mã khách hàng do Actions on Google cấp để xác định các yêu cầu đến từ Google.

- Chèn URL cho các điểm cuối Uỷ quyền và Trao đổi mã thông báo.

Nhấp vào Lưu.

Triển khai máy chủ OAuth

Để hỗ trợ quy trình ngầm ẩn OAuth 2.0, dịch vụ của bạn sẽ tạo một yêu cầu uỷ quyền điểm cuối được cung cấp bởi HTTPS. Điểm cuối này chịu trách nhiệm xác thực và có được sự đồng ý của người dùng về việc truy cập dữ liệu. Điểm cuối uỷ quyền biểu thị giao diện người dùng đăng nhập cho những người dùng chưa đăng nhập và ghi lại đồng ý với quyền truy cập được yêu cầu.

Khi Hành động của bạn cần gọi một trong những API được uỷ quyền của dịch vụ, Google sẽ sử dụng điểm cuối này để yêu cầu người dùng cho phép gọi các API này trên thay mặt cho bạn.

Một phiên luồng quy trình ngầm ẩn OAuth 2.0 điển hình do Google khởi tạo có quy trình sau:

- Google sẽ mở điểm cuối uỷ quyền của bạn trong trình duyệt của người dùng. Chiến lược phát hành đĩa đơn người dùng đăng nhập nếu họ chưa đăng nhập và cấp cho Google quyền truy cập dữ liệu của họ cùng với API của bạn nếu họ chưa cấp quyền.

- Dịch vụ của bạn sẽ tạo mã truy cập rồi trả lại cho Google bằng cách chuyển hướng trình duyệt của người dùng trở lại Google bằng mã truy cập được đính kèm vào yêu cầu.

- Google gọi các API của dịch vụ và đính kèm mã truy cập bằng từng yêu cầu. Dịch vụ của bạn xác minh rằng mã truy cập cấp cho Google uỷ quyền truy cập API, sau đó hoàn tất lệnh gọi API.

Xử lý yêu cầu uỷ quyền

Khi Hành động của bạn cần thực hiện liên kết tài khoản thông qua luồng ngầm ẩn OAuth 2.0, Google đưa người dùng đến điểm cuối uỷ quyền của bạn kèm theo một yêu cầu bao gồm các thông số sau:

| Tham số điểm cuối ủy quyền | |

|---|---|

client_id |

Mã ứng dụng khách mà bạn đã chỉ định cho Google. |

redirect_uri |

URL mà bạn gửi phản hồi tới yêu cầu này. |

state |

Giá trị sổ sách được chuyển lại cho Google không thay đổi trong URI chuyển hướng. |

response_type |

Loại giá trị cần trả về trong phản hồi. Đối với OAuth 2.0 ngầm ẩn

luồng, loại phản hồi luôn là token. |

Ví dụ: nếu điểm cuối uỷ quyền của bạn có tại https://myservice.example.com/auth,

một yêu cầu có thể có dạng như sau:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token

Để điểm cuối uỷ quyền của bạn có thể xử lý các yêu cầu đăng nhập, hãy làm theo các bước sau:

Xác minh các giá trị

client_idvàredirect_uriđể ngăn việc cấp quyền truy cập vào các ứng dụng khách ngoài ý muốn hoặc bị định cấu hình sai:- Xác nhận rằng

client_idkhớp với mã ứng dụng khách mà bạn được chỉ định cho Google. - Xác nhận rằng URL do

redirect_urichỉ định thông số đó có dạng như sau:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID

- Xác nhận rằng

Kiểm tra xem người dùng đã đăng nhập vào dịch vụ của bạn chưa. Nếu người dùng chưa ký hãy hoàn tất quy trình đăng nhập hoặc đăng ký dịch vụ của bạn.

Tạo mã truy cập mà Google sẽ dùng để truy cập vào API của bạn. Chiến lược phát hành đĩa đơn mã truy cập có thể là bất kỳ giá trị chuỗi nào, nhưng mã này phải thể hiện duy nhất người dùng và máy khách của mã thông báo đó và không được phép đoán.

Gửi phản hồi HTTP chuyển hướng trình duyệt của người dùng đến URL do tham số

redirect_urichỉ định. Bao gồm tất cả các tham số sau trong phân đoạn URL:access_token: mã truy cập bạn vừa tạotoken_type: chuỗibearerstate: giá trị trạng thái chưa được sửa đổi so với giá trị gốc yêu cầu Sau đây là ví dụ về URL kết quả:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

Trình xử lý chuyển hướng OAuth 2.0 của Google sẽ nhận mã truy cập và xác nhận

rằng giá trị state không thay đổi. Sau khi Google có được

mã truy cập của dịch vụ của bạn, Google sẽ đính kèm mã này vào các lệnh gọi tiếp theo

đối với Hành động của bạn trong AppRequest.

Xử lý hoạt động liên kết tự động

Sau khi người dùng đồng ý cho Hành động của bạn truy cập vào hồ sơ của họ trên Google, Google gửi yêu cầu có chứa xác nhận có chữ ký về danh tính của người dùng Google. Xác nhận chứa thông tin bao gồm ID Tài khoản Google của người dùng, tên, và địa chỉ email. Điểm cuối trao đổi mã thông báo được định cấu hình cho các trình xử lý dự án của bạn yêu cầu đó.

Nếu đã có Tài khoản Google tương ứng trong hệ thống xác thực,

điểm cuối trao đổi mã thông báo sẽ trả về một mã thông báo cho người dùng. Nếu Tài khoản Google không

khớp với một người dùng hiện tại, thì điểm cuối trao đổi mã thông báo của bạn sẽ trả về lỗi user_not_found.

Yêu cầu có biểu mẫu sau:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&consent_code=CONSENT_CODE&scope=SCOPES

Điểm cuối trao đổi mã thông báo của bạn phải có khả năng xử lý các tham số sau:

| Tham số điểm cuối của mã thông báo | |

|---|---|

grant_type |

Loại mã thông báo đang được trao đổi. Đối với các yêu cầu này,

tham số có giá trị urn:ietf:params:oauth:grant-type:jwt-bearer. |

intent |

Đối với các yêu cầu này, giá trị của tham số này là "get". |

assertion |

Mã thông báo web JSON (JWT) cung cấp xác nhận có chữ ký của Google danh tính của người dùng. JWT chứa thông tin bao gồm Mã tài khoản, tên và địa chỉ email. |

consent_code |

Không bắt buộc: Nếu có, mã dùng một lần cho biết rằng người dùng đã đồng ý cho phép Hành động của bạn truy cập vào các phạm vi được chỉ định. |

scope |

Không bắt buộc: Mọi phạm vi mà bạn đã thiết lập để Google yêu cầu người dùng cung cấp. |

Khi nhận được yêu cầu liên kết, điểm cuối trao đổi mã thông báo của bạn sẽ thực hiện sau:

Xác thực và giải mã câu nhận định JWT

Bạn có thể xác thực và giải mã câu nhận định JWT bằng cách sử dụng thư viện giải mã JWT cho ngôn ngữ của mình. Sử dụng khoá công khai của Google (có trong JWK hoặc định dạng PEM để xác minh mã thông báo của bạn.

Khi được giải mã, câu nhận định JWT sẽ có dạng như ví dụ sau:

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

Ngoài việc xác minh chữ ký của mã thông báo, hãy xác minh rằng nhà phát hành xác nhận

(trường iss) là https://accounts.google.com và đối tượng (trường aud)

là mã ứng dụng khách được chỉ định cho Hành động của bạn.

Kiểm tra xem Tài khoản Google đã có trong hệ thống xác thực của bạn hay chưa

Kiểm tra xem một trong các điều kiện sau có đúng hay không:

- Mã Tài khoản Google (trong trường

subcủa câu nhận định) có trong cơ sở dữ liệu người dùng của bạn. - Địa chỉ email trong câu nhận định khớp với một người dùng trong cơ sở dữ liệu người dùng của bạn.

Nếu một trong hai điều kiện đều đúng thì người dùng đã đăng ký và bạn có thể đưa ra mã truy cập.

Nếu cả mã Tài khoản Google và địa chỉ email được chỉ định trong câu nhận định đều không

khớp với người dùng trong cơ sở dữ liệu của bạn mà người dùng đó chưa đăng ký. Trong trường hợp này,

điểm cuối trao đổi mã thông báo sẽ phản hồi bằng lỗi HTTP 401, trong đó chỉ định error=user_not_found,

như trong ví dụ sau:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"user_not_found",

}

user_not_found, Google

gọi điểm cuối trao đổi mã thông báo bằng giá trị của tham số intent

đặt để tạo và gửi mã thông báo ID chứa thông tin hồ sơ của người dùng

với yêu cầu.

Xử lý việc tạo tài khoản thông qua tính năng Đăng nhập bằng Google

Khi người dùng cần tạo một tài khoản trên dịch vụ của bạn, Google sẽ tạo một

đến điểm cuối trao đổi mã thông báo của bạn để chỉ định

intent=create, như trong ví dụ sau:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&consent_code=CONSENT_CODE&assertion=JWT[&NEW_ACCOUNT_INFO]

Tham số assertion chứa Mã thông báo web JSON (JWT) cung cấp

xác nhận có chữ ký về danh tính của người dùng Google. JWT chứa thông tin

bao gồm mã Tài khoản Google, tên và địa chỉ email của người dùng mà bạn có thể sử dụng

để tạo một tài khoản mới trên dịch vụ của bạn.

Để phản hồi các yêu cầu tạo tài khoản, điểm cuối trao đổi mã thông báo của bạn phải như sau:

Xác thực và giải mã câu nhận định JWT

Bạn có thể xác thực và giải mã câu nhận định JWT bằng cách sử dụng thư viện giải mã JWT cho ngôn ngữ của mình. Sử dụng khoá công khai của Google (có trong JWK hoặc định dạng PEM để xác minh mã thông báo của bạn.

Khi được giải mã, câu nhận định JWT sẽ có dạng như ví dụ sau:

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

Ngoài việc xác minh chữ ký của mã thông báo, hãy xác minh rằng nhà phát hành xác nhận

(trường iss) là https://accounts.google.com và đối tượng (trường aud)

là mã ứng dụng khách được chỉ định cho Hành động của bạn.

Xác thực thông tin người dùng và tạo tài khoản mới

Kiểm tra xem một trong các điều kiện sau có đúng hay không:

- Mã Tài khoản Google (trong trường

subcủa câu nhận định) có trong cơ sở dữ liệu người dùng của bạn. - Địa chỉ email trong câu nhận định khớp với một người dùng trong cơ sở dữ liệu người dùng của bạn.

Nếu một trong hai điều kiện đúng, hãy nhắc người dùng liên kết tài khoản hiện có của họ với

Tài khoản Google của họ bằng cách phản hồi yêu cầu

với lỗi HTTP 401, trong đó chỉ định

error=linking_error và địa chỉ email của người dùng là login_hint, như trong

ví dụ sau:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

Nếu không có điều kiện nào đúng, hãy tạo một tài khoản người dùng mới bằng thông tin này được cung cấp trong JWT. Các tài khoản mới thường chưa đặt mật khẩu. Đó là bạn nên thêm tính năng Đăng nhập bằng Google vào các nền tảng khác để người dùng có thể đăng nhập trong thông qua Google trên các nền tảng của ứng dụng. Ngoài ra, bạn có thể gửi cho người dùng một đường liên kết bắt đầu quy trình khôi phục mật khẩu để cho phép người dùng thiết lập mật khẩu để đăng nhập trên các nền tảng khác.

Khi quá trình tạo hoàn tất, hãy cấp một mã truy cập rồi trả về các giá trị trong đối tượng JSON trong nội dung của phản hồi HTTPS, như trong ví dụ sau:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

Thiết kế giao diện người dùng bằng giọng nói cho quy trình xác thực

Kiểm tra xem người dùng đã được xác minh hay chưa và bắt đầu quy trình liên kết tài khoản

- Mở dự án Actions Builder trong Bảng điều khiển Actions.

- Tạo một cảnh mới để bắt đầu liên kết tài khoản trong Thao tác của bạn:

- Nhấp vào Cảnh.

- Nhấp vào biểu tượng thêm (+) để thêm một cảnh mới.

- Trong cảnh mới tạo, hãy nhấp vào biểu tượng thêm add cho Điều kiện.

- Thêm một điều kiện để kiểm tra xem người dùng liên kết với cuộc trò chuyện có phải là người dùng đã xác minh hay không. Nếu quy trình kiểm tra không thành công, Hành động của bạn sẽ không thể thực hiện quy trình liên kết tài khoản trong cuộc trò chuyện và phải quay lại cung cấp quyền truy cập vào chức năng không yêu cầu liên kết tài khoản.

- Trong trường

Enter new expressiontrong mục Điều kiện, hãy nhập logic sau:user.verificationStatus != "VERIFIED" - Trong phần Chuyển cảnh, hãy chọn một cảnh không yêu cầu liên kết tài khoản hoặc một cảnh là điểm truy cập vào chức năng chỉ dành cho khách.

- Trong trường

- Nhấp vào biểu tượng thêm add cho Điều kiện.

- Thêm một điều kiện để kích hoạt quy trình liên kết tài khoản nếu người dùng không có danh tính được liên kết.

- Trong trường

Enter new expressiontrong mục Điều kiện, hãy nhập logic sau:user.verificationStatus == "VERIFIED" - Trong mục Chuyển đổi, hãy chọn cảnh hệ thống Liên kết tài khoản.

- Nhấp vào Lưu.

- Trong trường

Sau khi lưu, một cảnh liên kết tài khoản mới có tên là <SceneName>_AccountLinking sẽ được thêm vào dự án của bạn.

Tuỳ chỉnh cảnh liên kết tài khoản

- Trong mục Cảnh, hãy chọn cảnh hệ thống liên kết tài khoản.

- Nhấp vào Gửi câu lệnh rồi thêm một câu ngắn để mô tả cho người dùng lý do Hành động cần truy cập vào danh tính của họ (ví dụ: "Để lưu các lựa chọn ưu tiên của bạn").

- Nhấp vào Lưu.

- Trong mục Điều kiện, hãy nhấp vào Nếu người dùng hoàn tất việc liên kết tài khoản.

- Định cấu hình cách quy trình sẽ diễn ra nếu người dùng đồng ý liên kết tài khoản của họ. Ví dụ: gọi webhook để xử lý mọi logic nghiệp vụ tuỳ chỉnh cần thiết và chuyển về cảnh ban đầu.

- Nhấp vào Lưu.

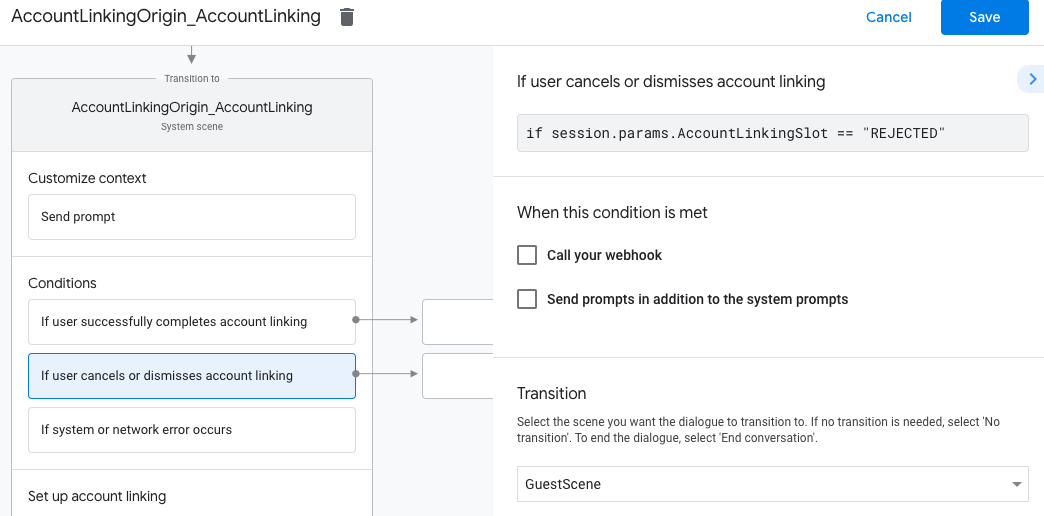

- Trong mục Điều kiện, hãy nhấp vào Nếu người dùng huỷ hoặc đóng tính năng liên kết tài khoản.

- Định cấu hình cách quy trình sẽ diễn ra nếu người dùng không đồng ý liên kết tài khoản của họ. Ví dụ: gửi một thông báo xác nhận và chuyển hướng đến những cảnh cung cấp chức năng không yêu cầu liên kết tài khoản.

- Nhấp vào Lưu.

- Trong mục Điều kiện, hãy nhấp vào Nếu xảy ra lỗi hệ thống hoặc lỗi mạng.

- Định cấu hình cách luồng nên tiếp tục nếu không thể hoàn tất luồng liên kết tài khoản do lỗi hệ thống hoặc lỗi mạng. Ví dụ: gửi một thông báo xác nhận và chuyển hướng đến những cảnh cung cấp chức năng không yêu cầu liên kết tài khoản.

- Nhấp vào Lưu.

Xử lý yêu cầu truy cập dữ liệu

Nếu yêu cầu của Trợ lý có chứa mã truy cập, trước tiên, hãy kiểm tra để đảm bảo mã truy cập đó hợp lệ và chưa hết hạn, sau đó truy xuất tài khoản người dùng được liên kết với mã đó từ cơ sở dữ liệu tài khoản người dùng của bạn.