İşleminiz için en uygun hesap bağlama türü, kullanıcılarınıza en basit deneyimi sunan ve uygulamanızın ya da işletmenizin ihtiyaçlarına uygun olandır. Bağlantı türünüzün seçilmesi çoğunlukla aşağıdaki faktörlere bağlıdır:

- Sesle hesap oluşturmaya izin vermek isteyip istemediğiniz

- Kullanıcıların Google dışı bir hesapla hizmetinizde oturum açabilmesini isteyip istemediğiniz

- Hizmetinizin gizli bilgileri (ör. istemci gizli anahtarı) depolayıp depolayamayacağı

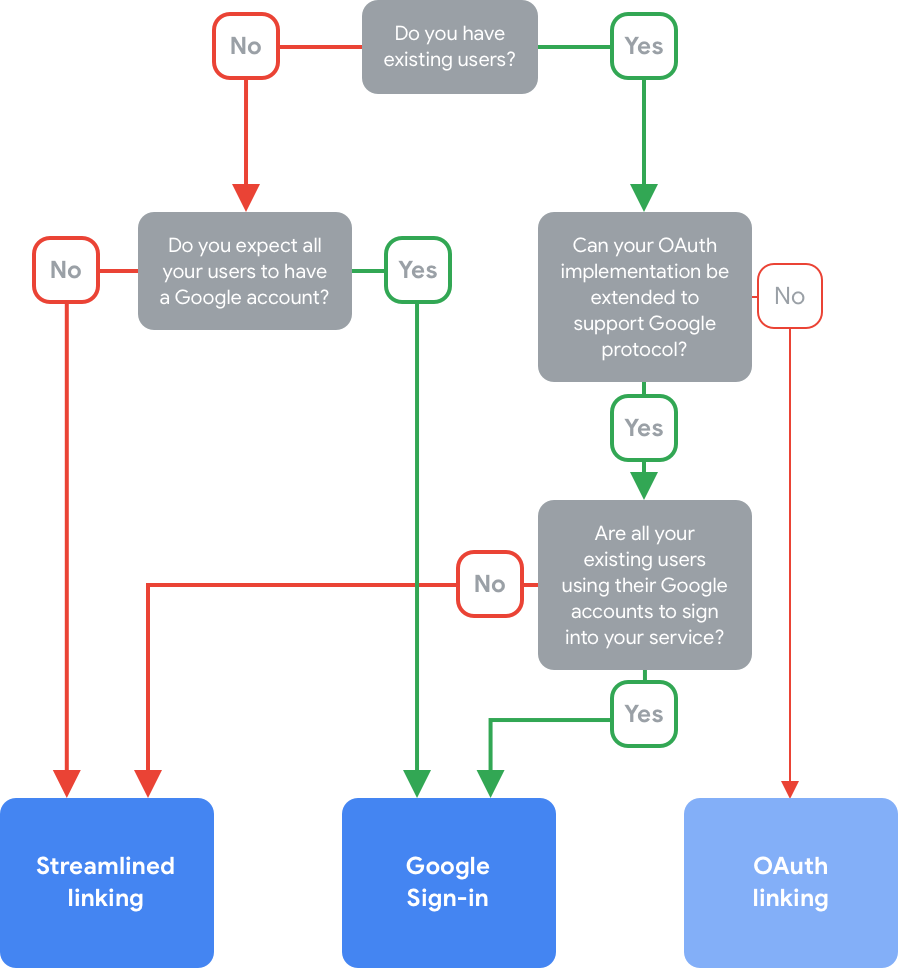

İdeal hesap bağlama türünüzü belirlemek için aşağıdaki adımları uygulayın:

- Tercih ettiğiniz oturum açma türünü tanımlama bölümündeki soruları göz önünde bulundurun.

- Bağlantı türünüzü seçmek için karar ağacına bakın.

- İşleyiş şeklini daha da hassaslaştırmak için seçtiğiniz ilk türe karşılık gelen bölüme gidin.

Tercih ettiğiniz oturum açma türünü tanımlayın

Karar ağacına danışmadan önce aşağıdaki soruları göz önünde bulundurun:

- Tüm kullanıcılarınızın bir Google Hesabına sahip olmasını mı bekliyorsunuz?

- İşleminiz yalnızca Asistan'ı hedefliyorsa tüm kullanıcılarınızın bir Google Hesabı olmasını bekleyebilirsiniz. İşleminiz Asistan dışındaki platformları hedefliyorsa tüm kullanıcılarınızın bir Google Hesabı olmasını bekleyemezsiniz.

- Hizmetinizde halihazırda mevcut kullanıcılar varsa büyük olasılıkla bu kullanıcıların Google Hesabı olmayabilir veya hizmetinizde bir Google Hesabı ile oturum açmamış olabilirler.

- OAuth uygulamanız varsa bu uygulama, Google protokolünü destekleyecek şekilde genişletilebilir mi?

- Google protokolünü desteklemek için jeton değişimi uç noktanıza

intent=getveintent=createişlevlerini ekleyebilmeniz gerekir. Bu işlev, Google'ın kullanıcının arka uçunuzda zaten mevcut olup olmadığını kontrol etmesine ve sırasıyla hizmetinizde yeni bir hesap oluşturma isteğinde bulunmasına olanak tanır.

- Google protokolünü desteklemek için jeton değişimi uç noktanıza

Siz ve kullanıcılarınız için en uygun hesap bağlama türünü belirlemek üzere aşağıdaki karar ağacını izleyin:

Bir bağlantı türü seçtikten sonra, nasıl çalıştığı hakkında daha fazla bilgi edinmek ve İşleminizde hesap bağlamanın nasıl çalıştığıyla ilgili daha fazla karar vermek için aşağıdaki ilgili bölüme devam edin.

OAuth tabanlı Google ile Oturum Açma için "Kolaylaştırılmış" bağlantı oluşturma

Basitleştirilmiş bağlantı türü, OAuth tabanlı hesap bağlamanın yanına Google ile Oturum Açma (GSI) özelliğini ekler. Bu özellik, GSI'nın avantajlarını (örneğin, Google kullanıcıları için ses tabanlı bağlantı) sağlarken, hizmetinize Google dışı bir hesapla kaydolan kullanıcılar için de hesap bağlamayı etkinleştirir. Bu bağlantı türü, Google dışı kullanıcılar için yedek ile Google kullanıcılarına sorunsuz bir akış sağladığından özellikle son kullanıcılar için avantajlıdır. Basitleştirilmiş bağlantı özelliğinin işleyiş şekli hakkında daha fazla bilgi edinmek için OAuth tabanlı Google ile Oturum Açma "Kolaylaştırılmış" bağlantı oluşturma kavram kılavuzunu inceleyin.

OAuth tabanlı Google ile Oturum Açma "Kolaylaştırılmış" bağlantı türünü hassaslaştırma

İşleminizde Basitleştirilmiş bağlantı türünü kullandığınızda, işleyiş şeklini tanımlamak için Actions konsolunda aşağıdaki soruların yanıtlarını belirtirsiniz:

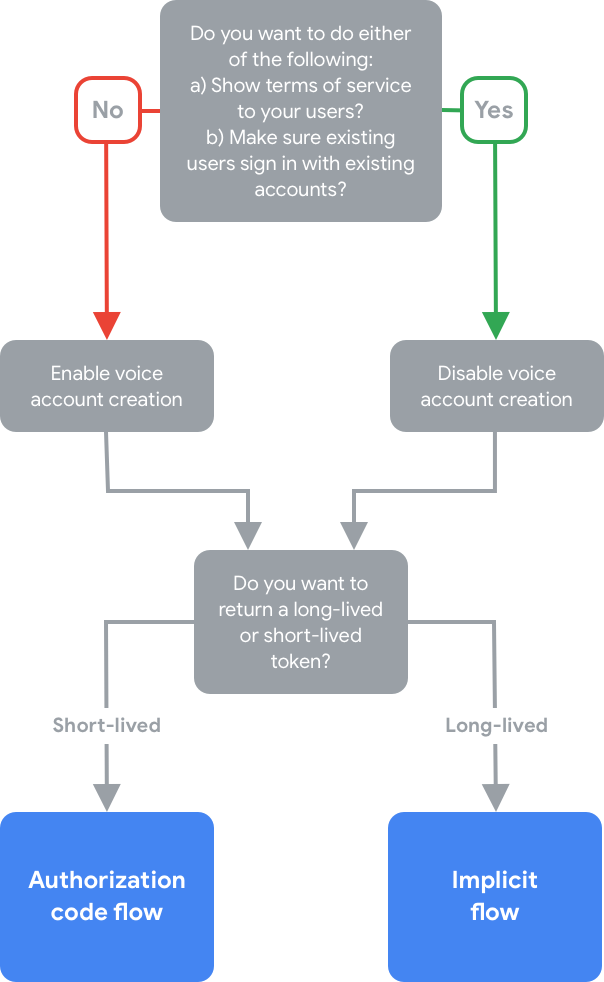

Web sitenizde sesli hesap oluşturmayı etkinleştirmek mi yoksa yalnızca hesap oluşturmaya mı izin vermek istiyorsunuz?

Genel olarak, ses aracılığıyla hesap oluşturma özelliğini etkinleştirmeniz gerekir. Böylece, ekranlanmayan bir cihazdaki kullanıcıların başka bir cihaza aktarım yapmak zorunda kalmadan hesap oluşturabilir. Sesle hesap oluşturmaya izin vermezseniz Asistan, kullanıcı kimlik doğrulaması için sağladığınız web sitesinin URL'sini açar ve hesap bağlama akışına devam etmesi için kullanıcıyı telefona yönlendirir.

Ancak, aşağıdakilerden herhangi biri geçerliyse sesli hesap oluşturma işlemine izin vermemelisiniz:

- Hesap oluşturma akışı üzerinde tam kontrole sahip olmanız gerekir. Örneğin, hesap oluşturma veya başka bir bildirim türü sırasında kullanıcıya hizmet şartlarınızı göstermeniz gerekebilir.

- Sizinle hesabı olan kullanıcıların bu hesapla oturum açtığından emin olmak istiyorsunuz. Örneğin, bir bağlılık programı sunuyorsanız ve hesaplarında biriken puanları kaybetmesini istemiyorsanız kullanıcıların mevcut hesaplarını kullanmaya devam etmesini isteyebilirsiniz.

Yetkilendirme kodu akışını mı örtülü akışı mı kullanmak istiyorsunuz?

Yetkilendirme kodu akışı ile örtülü akış, yetkilendirme kodu akışının ikinci bir uç nokta olan jeton değişimi uç noktasını gerektirmesinden farklıdır. Bu uç nokta, kullanıcının tekrar oturum açmasını istemeden yeni ve kısa ömürlü erişim jetonları oluşturmak için yenileme jetonları kullanır.

Öte yandan, örtülü akışı kullanırsanız Google'a genellikle yeniden oluşturulması gerekmeyen uzun ömürlü bir erişim jetonu verirsiniz. Yetkilendirme kodu ve örtülü akışlar hakkında daha fazla bilgi edinmek için OAuth tabanlı Google ile Oturum Açma "Basitleştirilmiş" bağlantı kavram kılavuzu'nu inceleyin.

Google, daha güvenli olduğu için İşleminizde yetkilendirme kodu akışını kullanmanızı önerir. Ancak hizmetiniz gizli bilgileri (ör. istemci gizli anahtarı) depolayamıyorsa bunun yerine dolaylı akışı kullanın. Örneğin, tek sayfalık uygulamalar (SPA'lar) gibi herkese açık istemciler için dolaylı akışı kullanmanız gerekir.

Bu karar noktalarını değerlendirdikten sonra aşağıdaki karar ağacına başvurun:

Google ile Oturum Açma

Google ile Oturum Açma (GSI) bağlantı türü sayesinde işleminiz görüşme sırasında kullanıcının Google profiline erişim izni isteyebilir ve kullanıcının hizmetinizin arka ucunda olup olmadığını kontrol etmek için profil bilgilerini kullanabilir. Kullanıcı mevcut değilse Google profil bilgilerini kullanarak sisteminizde yeni bir hesap oluşturabilir.

GSI için sesli hesap oluşturma özelliğini etkinleştirmeniz gerekir. Bu özellik, kullanıcının tüm akışı ses üzerinden tamamlamasını sağlar. GSI hakkında daha fazla bilgi için Google ile Oturum Açma kavram rehberine bakın.

OAuth bağlantısı

OAuth bağlantı türünde, kullanıcı standart OAuth 2.0 akışıyla oturum açar. OAuth bağlantı türü, endüstri standardı olmak üzere iki OAuth 2.0 akışını destekler: dolaylı ve yetkilendirme kod akışları.

Kullanıcı ekransız bir cihaz kullanıyorsa Google, oturum açma işlemini tamamlamak için kullanıcıyı sesten ekrana aktarmayı gerektirdiğinden OAuth bağlantı türünün tek başına kullanılmasını önermez. Mevcut bir OAuth 2.0 sunucusu uygulamanız varsa ve jeton değişimi uç noktasını Google'ın kimlik jetonundan otomatik bağlama ve hesap oluşturma protokollerini destekleyecek şekilde genişletemiyorsanız bu akışı kullanabilirsiniz. Daha fazla bilgi edinmek için OAuth bağlama kavram rehberini inceleyin.

Akışı hassaslaştırın

İşleminizde OAuth bağlantı türünü kullandığınızda, nasıl çalıştığını tanımlamak için Actions konsolunda aşağıdaki sorunun yanıtını belirtmeniz gerekir:

Yetkilendirme kodu akışını mı örtülü akışı mı kullanmak istiyorsunuz?

OAuth bağlantı türü, endüstri standardı olmak üzere iki OAuth 2.0 akışını destekler: dolaylı ve yetkilendirme kod akışları. Yetkilendirme kodu akışı ve örtülü akış, yetkilendirme kodu akışının ikinci bir uç nokta olan jeton değişimi uç noktasını gerektirmesinden farklıdır. Bu uç nokta, kullanıcının tekrar oturum açmasını istemeden yeni ve kısa ömürlü erişim jetonları oluşturmak için yenileme jetonları kullanır.

Öte yandan, örtülü akışı kullanırsanız Google'a genellikle yeniden oluşturulması gerekmeyen uzun ömürlü bir erişim jetonu verirsiniz. Yetkilendirme kodu ve örtülü akışlar hakkında daha fazla bilgi edinmek için OAuth bağlama kavram kılavuzunu inceleyin.

Google, daha güvenli olduğu için İşleminizde yetkilendirme kodu akışını kullanmanızı önerir. Ancak hizmetiniz gizli bilgileri (ör. istemci gizli anahtarı) depolayamıyorsa bunun yerine dolaylı akışı kullanın. Örneğin, tek sayfalık uygulamalar (SPA'lar) gibi herkese açık istemciler için dolaylı akışı kullanmanız gerekir.