تخضع برامج Google OAuth التي تطلب نطاقات OAuth حساسة معيّنة لعملية التحقّق من Google.

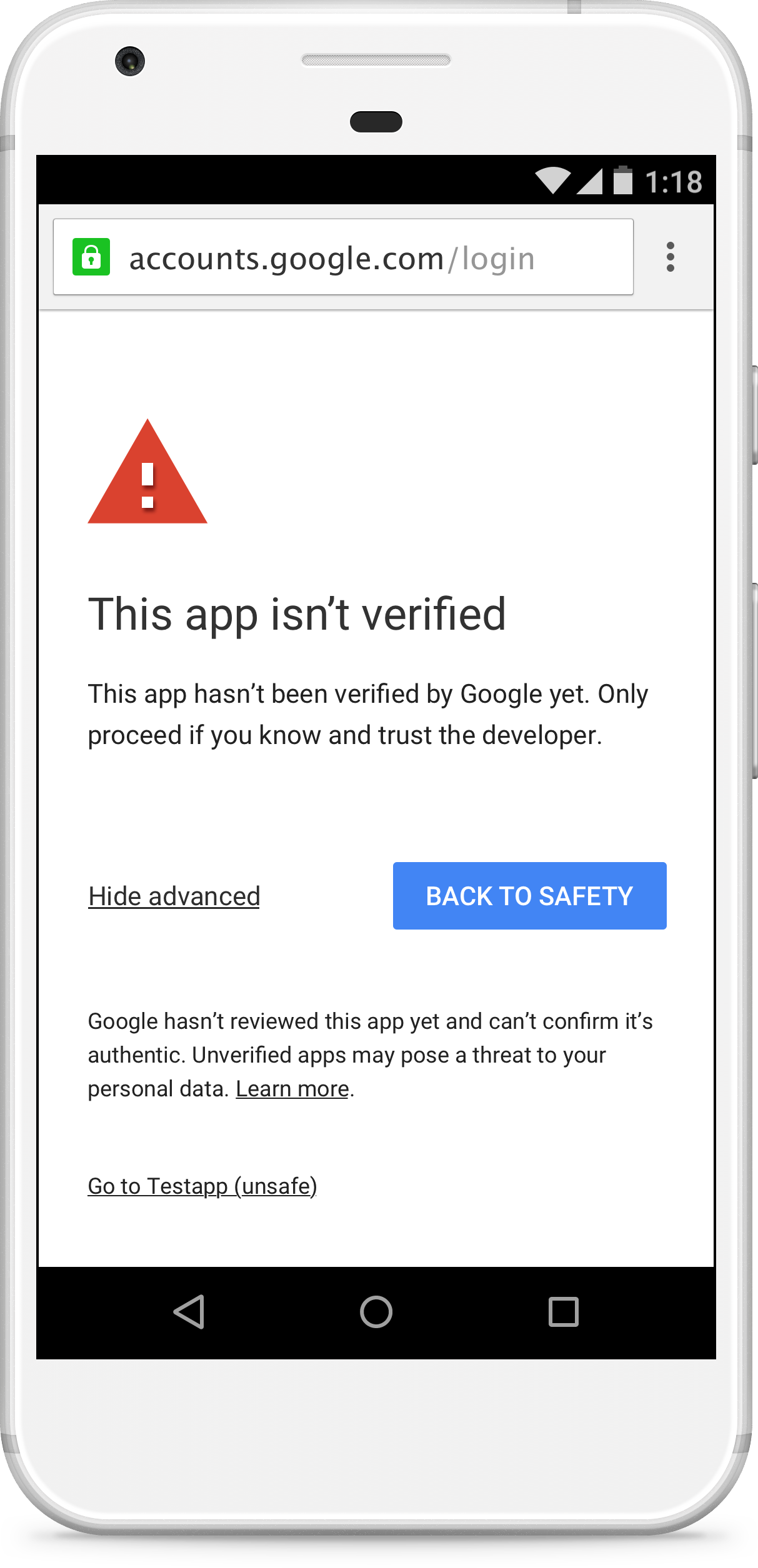

إذا لم تثبت ملكية عميل OAuth الخاص بمشروع النص البرمجي، ستظهر للمستخدمين خارج نطاقك شاشة تطبيق لم يتم التحقّق منه عند محاولة منح الإذن للنص البرمجي. يتيح مسار التفويض الذي لم يتم التحقّق منه لهؤلاء المستخدمين تفويض التطبيقات التي لم يتم التحقّق منها واستخدامها، ولكن بعد التأكّد من أنّهم على دراية بالمخاطر. يتم أيضًا وضع حد أقصى لعدد مستخدمي التطبيقات التي لم يتم التحقّق منها.

وللحصول على مزيد من المعلومات، اطلع على المقالات التالية:

- التطبيقات التي لم يتم التحقّق منها

- الأسئلة الشائعة حول التحقّق من تطبيقات OAuth

- خدمات Google API: سياسة بيانات المستخدمين

ينطبق هذا التغيير على برامج Google OAuth على الويب، بما في ذلك تلك التي تستخدمها جميع مشاريع "برمجة تطبيقات Google". من خلال تأكيد تطبيقك لدى Google، يمكنك إزالة شاشة التطبيق الذي لم يتم التحقّق منه من مسار التفويض وطمأنة المستخدمين بأنّ تطبيقك غير ضار.

التطبيقات التي لم يتم التحقّق منها

قد تحتاج الإضافات وتطبيقات الويب وعمليات النشر الأخرى (مثل التطبيقات التي تستخدم واجهة برمجة التطبيقات لبرمجة التطبيقات) إلى التحقّق.

قابلية التطبيق

إذا كان التطبيق يستخدم نطاقات OAuth حساسة، قد تظهر شاشة التطبيق الذي لم يتم التحقّق منه كجزء من عملية منح الإذن. يعتمد ظهور هذه الرسالة (وما يترتّب عليها من مسار تفويض التطبيق غير المثبَت) على الحساب الذي تم نشر التطبيق منه والحساب الذي يحاول استخدام التطبيق. على سبيل المثال، لا تؤدي التطبيقات المنشورة داخليًا ضمن مؤسسة معيّنة على Google Workspace إلى ظهور مسار تفويض التطبيق غير المثبَت لحسابات في تلك النطاق، حتى إذا لم يتم إثبات ملكية التطبيق.

يوضّح الجدول التالي الحالات التي تؤدي إلى مسار الموافقة على التطبيقات التي لم يتم التحقّق منها:

| تم التحقّق من العميل | الناشر هو حساب Google Workspace الخاص بالعميل (أ) | البرنامج النصي في مساحة تخزين سحابي مشتركة تابعة للعميل (أ) | الناشر هو حساب Gmail | |

|---|---|---|---|---|

| المستخدم هو حساب Google Workspace الخاص بالعميل (أ) | مسار المصادقة العادي | مسار المصادقة العادي | مسار المصادقة العادي | مسار المصادقة غير المؤكَّد |

| المستخدم لديه حساب Google Workspace ليس تابعًا للعميل (أ) | مسار المصادقة العادي | مسار المصادقة غير المؤكَّد | مسار المصادقة غير المؤكَّد | مسار المصادقة غير المؤكَّد |

| المستخدم لديه حساب Gmail1 | مسار المصادقة العادي | مسار المصادقة غير المؤكَّد | مسار المصادقة غير المؤكَّد | مسار المصادقة غير المؤكَّد |

1أي حساب Gmail، بما في ذلك الحساب المستخدَم لنشر التطبيق

الحدّ الأقصى لعدد المستخدمين

يتم وضع حد أقصى لعدد المستخدمين الذين يمكنهم منح الإذن لأحد التطبيقات من خلال مسار التطبيقات التي لم يتم التحقّق منها، وذلك للحدّ من إساءة الاستخدام المحتملة. لمزيد من التفاصيل، يُرجى الاطّلاع على مقالة حدود عدد مستخدمي تطبيقات OAuth.

طلب تأكيد الحساب

يمكنك طلب التحقّق من عميل OAuth الذي يستخدمه تطبيقك ومشروع Cloud Platform (GCP) المرتبط به. بعد التحقّق من تطبيقك، لن تظهر للمستخدمين شاشة التطبيق الذي لم يتم التحقّق منه. بالإضافة إلى ذلك، لن يخضع تطبيقك للحد الأقصى لعدد المستخدمين.

المتطلبات

لإرسال عميل OAuth لإثبات ملكيته، يجب استيفاء المتطلبات التالية:

يجب أن تملك موقعًا إلكترونيًا على نطاق. يجب أن يستضيف الموقع الإلكتروني صفحات متاحة للجميع تصف تطبيقك وسياسة الخصوصية الخاصة به. عليك أيضًا إثبات ملكية الموقع الإلكتروني في Google.

يجب أن يكون مشروع Google Cloud الذي يستخدمه مشروع النص البرمجي مشروع Google Cloud عاديًا يمكنك تعديله. إذا كان النص البرمجي يستخدم مشروع Google Cloud التلقائي، عليك التبديل إلى مشروع Google Cloud عادي.

بالإضافة إلى ذلك، يجب أن تتوفّر لديك مواد العرض المطلوبة التالية:

- اسم التطبيق: اسم التطبيق، ويظهر على شاشة الموافقة. يجب أن يتطابق مع الاسم المستخدَم للتطبيق في أماكن أخرى، مثل بيانات Google Workspace Marketplace للتطبيقات المنشورة.

- شعار التطبيق: صورة بتنسيق JPEG أو PNG أو BMP لشعار التطبيق سيتم استخدامها في شاشة الموافقة يجب ألا يتجاوز حجم الملف 1 ميغابايت.

- عنوان البريد الإلكتروني المخصّص للدعم هذا هو عنوان البريد الإلكتروني الذي يظهر على شاشة الموافقة ليتمكّن المستخدمون من التواصل معه إذا كانوا بحاجة إلى دعم بشأن التطبيق. يمكن أن يكون عنوان بريدك الإلكتروني أو مجموعة Google تمتلكها أو تديرها.

- النطاقات قائمة بجميع النطاقات التي يستخدمها تطبيقك. يمكنك الاطّلاع على النطاقات في محرِّر "برمجة تطبيقات Google".

- النطاقات المسموح بها هذه قائمة بالنطاقات التي تحتوي على معلومات حول تطبيقك. يجب استضافة جميع روابط تطبيقك (مثل صفحة سياسة الخصوصية المطلوبة) على نطاقات معتمَدة.

- عنوان URL للصفحة الرئيسية للتطبيق تمثّل هذه السمة مكان الصفحة الرئيسية التي تصف تطبيقك، ويجب أن تتم استضافتها على نطاق معتمَد.

- عنوان URL لسياسة الخصوصية الخاصة بالتطبيق: تمثّل هذه السمة مكان صفحة تصف سياسة الخصوصية الخاصة بتطبيقك. يجب استضافة هذا الموقع الجغرافي على نطاق معتمَد.

بالإضافة إلى مواد العرض المطلوبة أعلاه، يمكنك اختياريًا تقديم عنوان URL لبنود خدمة التطبيق يؤدي إلى صفحة تصف بنود خدمة تطبيقك. إذا تم توفير هذا الموقع الجغرافي، يجب أن يكون ضمن نطاق مسموح به.

الخطوات

- إذا لم يسبق لك إجراء ذلك، عليك إثبات ملكية جميع النطاقات المصرّح بها التي تستخدمها لاستضافة سياسة الخصوصية والمعلومات الأخرى الخاصة بمشروع البرنامج النصي. يجب أن يكون المالكون الذين تم تأكيد معلوماتهم للنطاقات محرّرين أو مالكين لمشروع البرنامج النصي.

- في مشروع Apps Script، انقر على نظرة عامة . ضمن نطاقات OAuth للمشروع، انسخ النطاقات التي يستخدمها مشروع البرنامج النصي.

أكمِل شاشة طلب الموافقة المتعلّقة ببروتوكول OAuth لتطبيقك في مشروع Google Cloud باستخدام مواد عرض النصوص وعناوين URL التي جمعتها.

- أدرِج النطاقات المعتمَدة التي تتم استضافة معلومات تطبيقك عليها (مثل سياسة الخصوصية).

لإضافة نطاقات تطبيقك، انقر على إضافة نطاقات أو إزالتها. يحاول مربّع الحوار الناتج رصد النطاقات تلقائيًا لواجهات برمجة التطبيقات التي فعّلتها في Google Cloud Console (مثل الخدمات المتقدّمة). يمكنك اختيار النطاقات من هذه القائمة من خلال وضع علامة في المربّعات المناسبة.

لا تتضمّن هذه القائمة التي يتم رصدها تلقائيًا النطاقات التي تستخدمها الخدمات المضمّنة في "برمجة التطبيقات" دائمًا. يجب إدخال هذه النطاقات ضمن إضافة النطاقات يدويًا.

عند الانتهاء، انقر على تعديل.

بعد إدخال جميع المعلومات المطلوبة، انقر على حفظ.

انقر على إرسال طلب التحقّق لبدء طلب التحقّق.

يتم الردّ على معظم طلبات إثبات الملكية في غضون 24 إلى 72 ساعة. يمكنك الاطّلاع على حالة التحقّق في أعلى نموذج شاشة موافقة OAuth. عند تأكيد عملية التحقّق من عميل OAuth، سيتم التحقّق من تطبيقك.