Узнайте, как можно интегрировать пароли в ваш сервис.

Анатомия системы паролей

Система паролей состоит из нескольких компонентов:

- Проверяющая сторона : В контексте ключей доступа проверяющая сторона (сокращенно RP) отвечает за выдачу и аутентификацию ключей доступа. RP должна управлять клиентом — веб-сайтом или приложением, которое создает ключи доступа или выполняет аутентификацию с их помощью, — и сервером для регистрации, хранения и проверки учетных данных, сгенерированных ключами доступа на клиенте. Мобильное приложение для работы с ключами доступа должно быть привязано к домену сервера RP с помощью механизма ассоциации, предоставляемого ОС, например, Digital Asset Links .

- Аутентификатор : вычислительное устройство, такое как мобильный телефон, планшет, ноутбук или настольный компьютер, которое может создавать и проверять ключи доступа, используя функцию блокировки экрана, предлагаемую операционной системой.

- Менеджер паролей : программное обеспечение, установленное на устройстве(ах) конечного пользователя, которое обслуживает, хранит и синхронизирует ключи доступа, например, Google Password Manager .

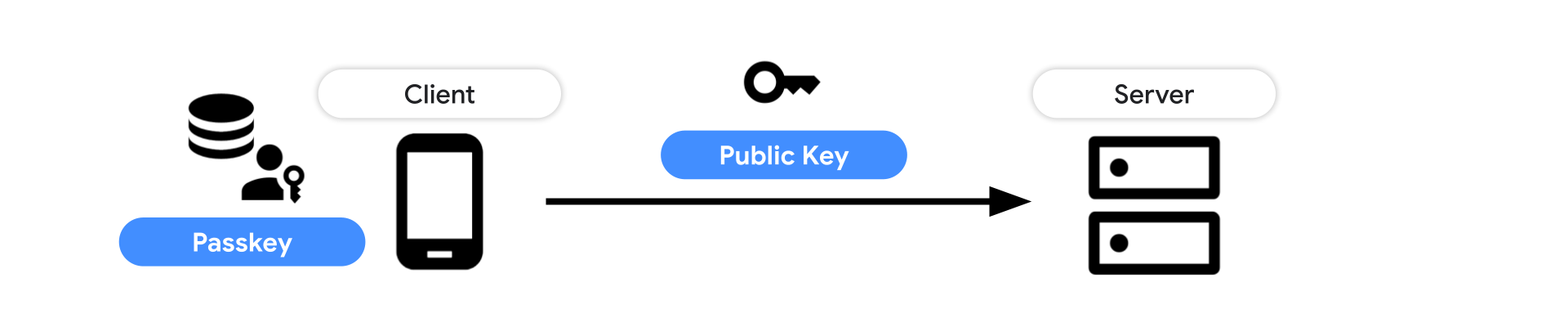

Процесс регистрации

Используйте API WebAuthn на веб-сайте или библиотеку Credential Manager в приложении Android для создания и регистрации нового ключа доступа.

Чтобы создать новый ключ доступа, необходимо предоставить несколько ключевых компонентов:

- RP ID : укажите идентификатор проверяющей стороны в форме веб-домена.

- Информация о пользователе : идентификатор пользователя, имя пользователя и отображаемое имя.

- Исключаемые учетные данные : информация о ранее сохраненных ключах доступа для предотвращения повторной регистрации.

- Типы ключей доступа : использовать ли само устройство («платформенный аутентификатор») в качестве аутентификатора или съемный ключ безопасности («кроссплатформенный/роуминговый аутентификатор»). Кроме того, вызывающие абоненты могут указать, следует ли сделать учётные данные видимыми, чтобы пользователь мог выбрать учётную запись для входа.

После того, как RP запрашивает создание ключа доступа и пользователь подтверждает его разблокировкой экрана, создаётся новый ключ доступа и возвращаются учётные данные открытого ключа. Отправьте их на сервер и сохраните идентификатор учётных данных и открытый ключ для будущей аутентификации.

Подробно узнайте, как создать и зарегистрировать ключ доступа:

- В сети : создайте ключ доступа для входа без пароля.

- На Android : обеспечение бесперебойной аутентификации в приложениях с помощью паролей с использованием API Credential Manager

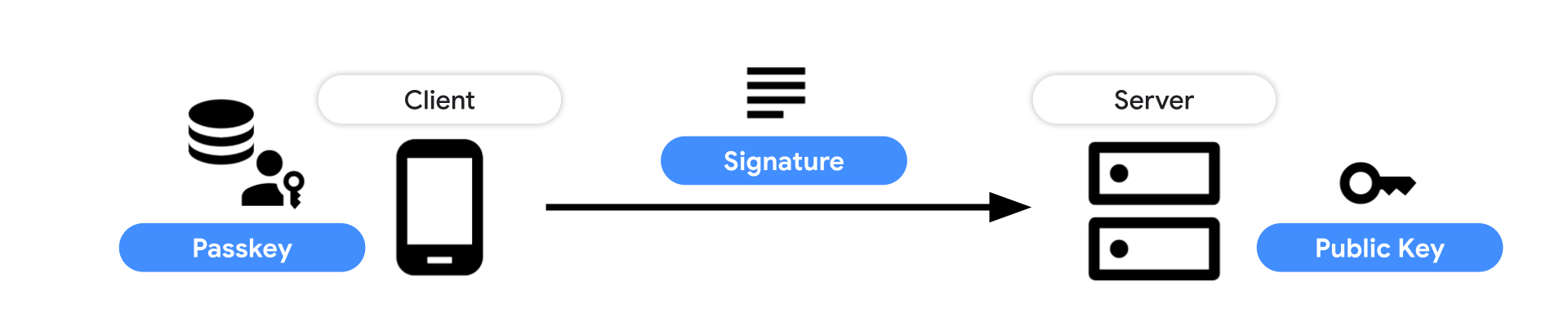

Поток аутентификации

Используйте API WebAuthn на веб-сайте или библиотеку Credential Manager в приложении Android для аутентификации с помощью зарегистрированного ключа доступа.

Для аутентификации с помощью ключа доступа необходимо предоставить несколько ключевых компонентов:

- RP ID : укажите идентификатор проверяющей стороны в форме веб-домена.

- Задача : Созданная сервером задача, которая предотвращает атаки повторного воспроизведения.

После того, как проверяющая сторона запрашивает аутентификацию с помощью ключа доступа и пользователь подтверждает его разблокировкой экрана, возвращаются учётные данные открытого ключа. Отправьте их на сервер и проверьте подпись с помощью сохранённого открытого ключа.

Подробно о процедуре аутентификации с помощью ключа доступа:

- В сети : войдите в систему, используя ключ доступа через автозаполнение форм.

- На Android : обеспечение бесперебойной аутентификации в приложениях с помощью паролей с использованием API Credential Manager

Интеграция на стороне сервера

При создании ключа доступа сервер должен предоставить ключевые параметры, такие как запрос, информацию о пользователе, идентификаторы учётных данных, которые необходимо исключить, и другие. Затем он проверяет созданный открытый ключ, отправленный клиентом, и сохраняет его в базе данных. Для аутентификации с помощью ключа доступа сервер должен тщательно проверить учётные данные и подпись, чтобы пользователь мог войти в систему.

Узнайте больше в наших серверных руководствах:

- Введение в реализацию ключа доступа на стороне сервера

- Регистрация ключа доступа на стороне сервера

- Аутентификация по ключу доступа на стороне сервера

Существующие (устаревшие) механизмы аутентификации

Если вы поддерживаете пароли в своём текущем сервисе, переход от старого механизма аутентификации, такого как пароли, к паролям не произойдёт за один день. Мы понимаем, что вы хотели бы как можно скорее отказаться от более слабого метода аутентификации, но это может вызвать путаницу у пользователей или оставить некоторых из них без внимания. Мы рекомендуем пока сохранить текущий метод аутентификации.

Есть несколько причин:

- Есть пользователи, работающие в среде, несовместимой с ключами доступа : поддержка ключей доступа широко распространяется на многие операционные системы и браузеры, но те, кто использует старые версии, пока не могут использовать ключи доступа.

- Экосистема Passkey ещё не достигла зрелости : она развивается. Детали пользовательского опыта и техническая совместимость между различными средами могут быть улучшены.

- Пользователи, возможно, пока не готовы к использованию паролей : некоторые не решаются использовать что-то новое. По мере развития экосистемы паролей они поймут, как они работают и почему это полезно для них.

Пересмотрите существующий механизм аутентификации

Хотя пароли делают аутентификацию проще и безопаснее, сохранение старых механизмов — это всё равно что оставить дыру. Мы рекомендуем пересмотреть и улучшить ваши существующие механизмы аутентификации.

Пароли

Создание надёжных паролей и управление ими для каждого веб-сайта — непростая задача для пользователей. Настоятельно рекомендуется использовать встроенный в систему или отдельный менеджер паролей. Небольшое изменение формы входа может существенно повысить безопасность и удобство входа на веб-сайты и в приложения. Узнайте, как это можно сделать:

- Лучшие практики использования формы входа (веб)

- Лучшие практики использования формы регистрации (веб)

- Войдите в систему с помощью Credential Manager (Android)

Двухфакторная аутентификация

Хотя менеджер паролей помогает пользователям работать с паролями, не все пользователи им пользуются. Запрос дополнительных учётных данных, называемых одноразовыми паролями (OTP), — распространённая практика для защиты таких пользователей. Одноразовые пароли обычно предоставляются по электронной почте, SMS или через приложение-аутентификатор, например, Google Authenticator . Поскольку одноразовые пароли обычно представляют собой короткий текст, генерируемый динамически и действующий только в течение ограниченного периода времени, это снижает вероятность взлома учётной записи. Эти методы не так надёжны, как пароль, но гораздо лучше, чем просто пароль.

Если вы выбрали SMS в качестве способа доставки одноразового пароля, ознакомьтесь со следующими рекомендациями по упрощению процесса ввода одноразового пароля для пользователя.

- Рекомендации по формированию одноразовых паролей SMS (веб)

- Автоматическая проверка SMS с помощью API SMS Retriever (Android)

Федерация идентичности

Федерация удостоверений — ещё один вариант, позволяющий пользователям безопасно и легко входить в систему. Благодаря федерации удостоверений веб-сайты и приложения могут предоставлять пользователям доступ, используя идентификационные данные пользователя от стороннего поставщика удостоверений. Например, функция «Вход через Google» обеспечивает высокую конверсию для разработчиков, и многие пользователи предпочитают её аутентификации по паролю. Федерация удостоверений также позволяет веб-сайту или приложению получать базовую информацию о профиле пользователя. Пароли — отличный вариант для пользователей и разработчиков, которые не могут или не хотят использовать федерацию удостоверений, но всё же ищут более безопасную и простую альтернативу паролям.

Имейте в виду, что после того, как Chrome постепенно откажется от сторонних файлов cookie в 2024 году, некоторые системы федеративной идентификации могут пострадать в зависимости от их структуры. Чтобы смягчить это влияние, разрабатывается новый API для браузера под названием Federated Credential Management API (сокращённо FedCM). Если у вас есть поставщик удостоверений, ознакомьтесь с подробностями и решите, нужно ли вам внедрять FedCM.

- API федеративного управления учетными данными (веб, FedCM)

- Обзор функции «Вход через Google» для веб-браузеров (веб-браузер, вход через Google)

- Обзор входа в систему одним нажатием на Android (Android, вход в систему одним нажатием)

«Волшебные ссылки»

Вход по «волшебной ссылке» — это метод аутентификации, при котором сервис отправляет ссылку для входа в электронное письмо, по которому пользователь может перейти по ней для аутентификации. Хотя это помогает пользователям входить в систему, не запоминая пароль, переключение между браузером/приложением и почтовым клиентом может быть затруднительным. Кроме того, поскольку механизм аутентификации использует электронную почту, слабая защита почтового провайдера может поставить под угрозу учётные записи пользователей.

Учебные ресурсы

Интернет

Для интеграции паролей на ваш сайт используйте API веб-аутентификации (WebAuthn) . Подробнее см. на следующих ресурсах:

- Создание ключа доступа для входа без пароля : статья, в которой обсуждается, как разрешить пользователям создавать ключи доступа для веб-сайта.

- Вход с паролем через автозаполнение форм : статья, в которой обсуждается, как следует разрабатывать вход без пароля с паролями, учитывая при этом существующих пользователей паролей.

- Реализация паролей с автозаполнением форм в веб-приложении : практическое занятие, которое позволит вам научиться реализовывать пароли с автозаполнением форм в веб-приложении для создания более простого и безопасного процесса входа.

- Помогите пользователям эффективно управлять ключами доступа : чтобы полностью раскрыть потенциал ключей доступа, необходимо тщательно продумать пользовательский интерфейс управления ими. В этом документе изложены рекомендации и дополнительные функции для разработки интуитивно понятной, безопасной и надежной системы управления ключами доступа.

- Безопасные и надежные ключи доступа: контрольный список развертывания . Этот контрольный список проведет вас по ключевым аспектам внедрения ключей доступа для достижения оптимальных результатов пользовательского опыта (UX).

Андроид

Для интеграции паролей в приложение Android используйте библиотеку Credential Manager . Чтобы узнать больше, ознакомьтесь со следующими ресурсами:

- Авторизуйтесь с помощью Credential Manager : статья, посвященная интеграции Credential Manager на Android. Credential Manager — это API Jetpack, поддерживающий различные методы входа, такие как имя пользователя и пароль, пароли и интегрированные решения для входа (например, вход через Google) в едином API.

- Обеспечение бесперебойной аутентификации в приложениях с помощью ключей доступа с использованием API диспетчера учетных данных : статья, в которой обсуждается, как интегрировать ключи доступа через диспетчер учетных данных на Android.

- Узнайте, как упростить процесс аутентификации с помощью API диспетчера учетных данных в вашем приложении для Android : узнайте, как реализовать API диспетчера учетных данных для обеспечения бесперебойной и безопасной аутентификации в вашем приложении с использованием ключей доступа или пароля.

- Пример приложения Credentials Manager : пример кода, который запускает Credential Manager, поддерживающий ключи доступа.

- Интегрируйте Credential Manager с решением вашего поставщика учетных данных | Разработчики Android

UX

Изучите рекомендации по использованию паролей: