API của Google sử dụng giao thức OAuth 2.0 để xác thực và uỷ quyền. Google hỗ trợ các trường hợp OAuth 2.0 phổ biến, chẳng hạn như các trường hợp dành cho ứng dụng máy chủ web, phía máy khách, đã cài đặt và thiết bị có chế độ đầu vào hạn chế.

Để bắt đầu, hãy lấy thông tin xác thực ứng dụng OAuth 2.0 từ Google API Console. Sau đó, ứng dụng khách của bạn sẽ yêu cầu mã truy cập từ Máy chủ uỷ quyền của Google, trích xuất mã thông báo từ phản hồi và gửi mã thông báo đó đến Google API mà bạn muốn truy cập. Để xem bản minh hoạ tương tác về cách sử dụng OAuth 2.0 với Google (bao gồm cả lựa chọn sử dụng thông tin đăng nhập ứng dụng của riêng bạn), hãy thử nghiệm OAuth 2.0 Playground.

Trang này cung cấp thông tin tổng quan về các trường hợp uỷ quyền OAuth 2.0 mà Google hỗ trợ, đồng thời cung cấp đường liên kết đến nội dung chi tiết hơn. Để biết thông tin chi tiết về cách sử dụng OAuth 2.0 để xác thực, hãy xem phần OpenID Connect.

Các bước cơ bản

Tất cả các ứng dụng đều tuân theo một mẫu cơ bản khi truy cập vào một API của Google bằng OAuth 2.0. Nhìn chung, bạn sẽ thực hiện 5 bước:

1. Lấy thông tin xác thực OAuth 2.0 từ Google API Console.

Truy cập vào Google API Console để lấy thông tin đăng nhập OAuth 2.0, chẳng hạn như mã ứng dụng khách và khoá bí mật của ứng dụng mà cả Google và ứng dụng của bạn đều biết. Tập hợp các giá trị sẽ thay đổi tuỳ thuộc vào loại ứng dụng mà bạn đang tạo. Ví dụ: ứng dụng JavaScript không yêu cầu khoá bí mật, nhưng ứng dụng máy chủ web thì có.

Bạn phải tạo một ứng dụng OAuth phù hợp với nền tảng mà ứng dụng của bạn sẽ chạy, chẳng hạn như:

2. Lấy mã truy cập từ Máy chủ uỷ quyền của Google.

Trước khi có thể truy cập vào dữ liệu riêng tư bằng một API của Google, ứng dụng của bạn phải lấy được mã truy cập cấp quyền truy cập vào API đó. Một mã truy cập duy nhất có thể cấp nhiều mức độ truy cập vào nhiều API. Một tham số biến có tên là scope kiểm soát tập hợp các tài nguyên và thao tác mà mã truy cập cho phép. Trong yêu cầu mã truy cập, ứng dụng của bạn sẽ gửi một hoặc nhiều giá trị trong tham số scope.

Có một số cách để đưa ra yêu cầu này và các cách này sẽ khác nhau tuỳ thuộc vào loại ứng dụng mà bạn đang tạo. Ví dụ: một ứng dụng JavaScript có thể yêu cầu mã truy cập bằng cách sử dụng lệnh chuyển hướng trình duyệt đến Google, trong khi một ứng dụng được cài đặt trên thiết bị không có trình duyệt sẽ sử dụng các yêu cầu dịch vụ web. Để biết thêm thông tin về cách đưa ra yêu cầu, hãy xem Scenarios và hướng dẫn triển khai chi tiết cho từng loại ứng dụng.

Một số yêu cầu cần có bước xác thực, trong đó người dùng đăng nhập bằng Tài khoản Google của họ. Sau khi đăng nhập, người dùng sẽ được hỏi liệu họ có sẵn sàng cấp một hoặc nhiều quyền mà ứng dụng của bạn đang yêu cầu hay không. Quá trình này được gọi là sự đồng ý của người dùng.

Nếu người dùng cấp ít nhất một quyền, thì Máy chủ uỷ quyền của Google sẽ gửi cho ứng dụng của bạn một mã truy cập (hoặc một mã uỷ quyền mà ứng dụng của bạn có thể dùng để lấy mã truy cập) và một danh sách các phạm vi truy cập được cấp bởi mã thông báo đó. Nếu người dùng không cấp quyền, máy chủ sẽ trả về lỗi.

Thông thường, bạn nên yêu cầu các phạm vi theo từng bước, tại thời điểm cần có quyền truy cập, thay vì yêu cầu trước. Ví dụ: một ứng dụng muốn hỗ trợ lưu sự kiện vào lịch không nên yêu cầu quyền truy cập vào Lịch Google cho đến khi người dùng nhấn nút "Thêm vào lịch"; hãy xem phần Uỷ quyền gia tăng.

3. Kiểm tra phạm vi truy cập mà người dùng cấp.

So sánh các phạm vi có trong phản hồi mã truy cập với các phạm vi cần thiết để truy cập vào các tính năng và chức năng của ứng dụng, tuỳ thuộc vào quyền truy cập vào một Google API có liên quan. Tắt mọi tính năng của ứng dụng không hoạt động được nếu không có quyền truy cập vào API liên quan.

Phạm vi có trong yêu cầu của bạn có thể không khớp với phạm vi có trong phản hồi của bạn, ngay cả khi người dùng đã cấp tất cả các phạm vi được yêu cầu. Tham khảo tài liệu của từng API của Google để biết các phạm vi cần thiết để truy cập. Một API có thể ánh xạ nhiều giá trị chuỗi phạm vi thành một phạm vi truy cập duy nhất, trả về cùng một chuỗi phạm vi cho tất cả các giá trị được phép trong yêu cầu.

Ví dụ: Google People API có thể trả về phạm vi https://www.googleapis.com/auth/contacts khi một ứng dụng yêu cầu người dùng uỷ quyền phạm vi https://www.google.com/m8/feeds/; phương thức people.updateContact của Google People API yêu cầu phạm vi được cấp là https://www.googleapis.com/auth/contacts.

4. Gửi mã truy cập đến một API.

Sau khi nhận được mã truy cập, ứng dụng sẽ gửi mã này đến một API của Google trong tiêu đề yêu cầu Uỷ quyền HTTP . Bạn có thể gửi mã thông báo dưới dạng tham số chuỗi truy vấn URI, nhưng chúng tôi không khuyến khích bạn làm như vậy vì các tham số URI có thể xuất hiện trong các tệp nhật ký không hoàn toàn bảo mật. Ngoài ra, bạn nên tránh tạo tên tham số URI không cần thiết theo phương pháp hay về REST.

Mã truy cập chỉ có hiệu lực đối với tập hợp các thao tác và tài nguyên được mô tả trong scope của yêu cầu mã thông báo. Ví dụ: nếu mã truy cập được cấp cho API Lịch Google, thì mã này sẽ không cấp quyền truy cập vào API Danh bạ Google. Tuy nhiên, bạn có thể gửi mã truy cập đó đến API Lịch Google nhiều lần cho các thao tác tương tự.

5. Làm mới mã truy cập nếu cần.

Mã truy cập có thời gian tồn tại giới hạn. Nếu cần truy cập vào một Google API ngoài thời gian tồn tại của một mã truy cập duy nhất, ứng dụng của bạn có thể lấy mã làm mới. Mã làm mới cho phép ứng dụng của bạn lấy mã truy cập mới.

Tình huống

Các trường hợp này mô tả cách sử dụng OAuth 2.0 để yêu cầu mã uỷ quyền và lấy mã truy cập cũng như mã làm mới cho nhiều loại ứng dụng.

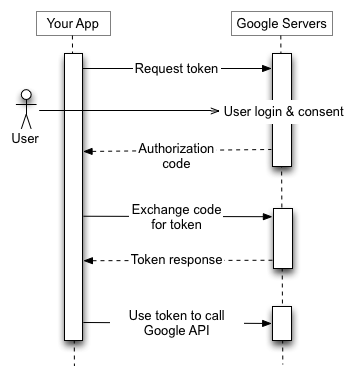

Ứng dụng máy chủ web

Điểm cuối Google OAuth 2.0 hỗ trợ các ứng dụng máy chủ web sử dụng các ngôn ngữ và khung như PHP, Java, Go, Python, Ruby và ASP.NET.

Trình tự uỷ quyền bắt đầu khi ứng dụng của bạn chuyển hướng một trình duyệt đến một URL của Google; URL này bao gồm các tham số truy vấn cho biết loại quyền truy cập được yêu cầu. Google xử lý quy trình xác thực người dùng, lựa chọn phiên và sự đồng ý của người dùng. Kết quả là một mã uỷ quyền mà ứng dụng có thể trao đổi để lấy mã truy cập và mã làm mới.

Ứng dụng nên lưu trữ mã làm mới để sử dụng trong tương lai và sử dụng mã truy cập để truy cập vào một API của Google. Sau khi mã truy cập hết hạn, ứng dụng sẽ dùng mã làm mới để lấy mã truy cập mới.

Để biết thông tin chi tiết, hãy xem bài viết Sử dụng OAuth 2.0 cho ứng dụng máy chủ web.

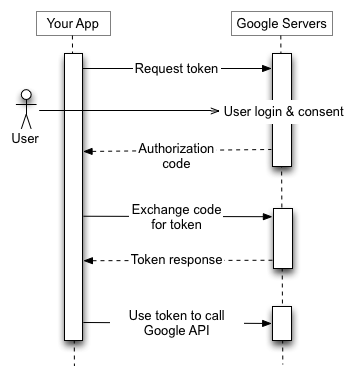

Các ứng dụng đã cài đặt

Điểm cuối Google OAuth 2.0 hỗ trợ các ứng dụng được cài đặt trên các thiết bị như máy tính, thiết bị di động và máy tính bảng. Khi bạn tạo mã ứng dụng thông qua Google API Console, hãy chỉ định rằng đây là một ứng dụng đã cài đặt, sau đó chọn Android, Tiện ích Chrome, iOS, Nền tảng Windows đa năng (UWP) hoặc Ứng dụng dành cho máy tính làm loại ứng dụng.

Quá trình này tạo ra một mã ứng dụng khách và trong một số trường hợp, một mật khẩu ứng dụng khách mà bạn nhúng vào mã nguồn của ứng dụng. (Trong ngữ cảnh này, khoá bí mật của ứng dụng khách rõ ràng không được coi là một khoá bí mật.)

Trình tự uỷ quyền bắt đầu khi ứng dụng của bạn chuyển hướng một trình duyệt đến một URL của Google; URL này bao gồm các tham số truy vấn cho biết loại quyền truy cập được yêu cầu. Google xử lý quy trình xác thực người dùng, lựa chọn phiên và sự đồng ý của người dùng. Kết quả là một mã uỷ quyền mà ứng dụng có thể trao đổi để lấy mã truy cập. Ứng dụng phải xác thực mã truy cập trước khi đưa mã này vào yêu cầu Google API. Khi mã thông báo hết hạn, ứng dụng sẽ lặp lại quy trình này.

Nếu muốn, máy chủ phụ trợ có thể trao đổi mã uỷ quyền để lấy mã làm mới và lưu trữ mã này ở một vị trí an toàn. Sau khi mã truy cập hết hạn, máy chủ phụ trợ sẽ dùng mã làm mới để lấy mã truy cập mới cho ứng dụng.

Để biết thông tin chi tiết, hãy xem bài viết Cho phép truy cập vào dữ liệu người dùng trên Google cho Android và OAuth 2.0 cho ứng dụng iOS và ứng dụng dành cho máy tính.

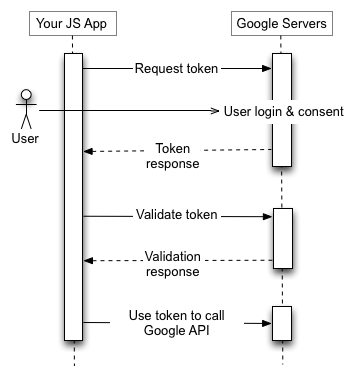

Ứng dụng phía máy khách (JavaScript)

Điểm cuối Google OAuth 2.0 hỗ trợ các ứng dụng JavaScript chạy trong trình duyệt.

Trình tự uỷ quyền bắt đầu khi ứng dụng của bạn chuyển hướng một trình duyệt đến một URL của Google; URL này bao gồm các tham số truy vấn cho biết loại quyền truy cập được yêu cầu. Google xử lý quy trình xác thực người dùng, lựa chọn phiên và sự đồng ý của người dùng.

Kết quả là một mã truy cập mà ứng dụng cần xác thực trước khi đưa mã này vào yêu cầu Google API. Khi mã thông báo hết hạn, ứng dụng sẽ lặp lại quy trình này.

Để biết thông tin chi tiết, hãy xem phần Sử dụng OAuth 2.0 cho ứng dụng phía máy khách.

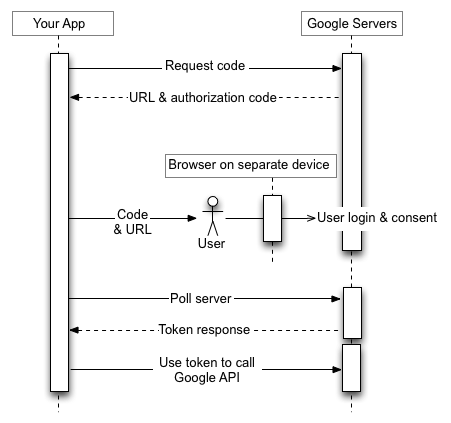

Ứng dụng trên thiết bị có chế độ đầu vào hạn chế

Điểm cuối Google OAuth 2.0 hỗ trợ các ứng dụng chạy trên các thiết bị có chế độ nhập liệu hạn chế, chẳng hạn như máy chơi trò chơi, camera quay video và máy in.

Trình tự uỷ quyền bắt đầu bằng việc ứng dụng gửi yêu cầu dịch vụ web đến một URL của Google để lấy mã uỷ quyền. Phản hồi này chứa một số tham số, bao gồm cả URL và mã mà ứng dụng hiển thị cho người dùng.

Người dùng lấy URL và mã từ thiết bị, sau đó chuyển sang một thiết bị hoặc máy tính riêng biệt có nhiều khả năng nhập liệu hơn. Người dùng chạy một trình duyệt, chuyển đến URL được chỉ định, đăng nhập và nhập mã.

Trong khi đó, ứng dụng sẽ thăm dò một URL của Google theo một khoảng thời gian cụ thể. Sau khi người dùng phê duyệt quyền truy cập, phản hồi từ máy chủ Google sẽ chứa mã truy cập và mã làm mới. Ứng dụng nên lưu trữ mã làm mới để sử dụng trong tương lai và sử dụng mã truy cập để truy cập vào một API của Google. Sau khi mã truy cập hết hạn, ứng dụng sẽ dùng mã làm mới để lấy mã truy cập mới.

Để biết thông tin chi tiết, hãy xem bài viết Sử dụng OAuth 2.0 cho thiết bị.

Tài khoản dịch vụ

Các API của Google như Prediction API và Google Cloud Storage có thể thay mặt ứng dụng của bạn thực hiện hành động mà không cần truy cập vào thông tin người dùng. Trong những trường hợp này, ứng dụng của bạn cần chứng minh danh tính của chính mình cho API, nhưng không cần có sự đồng ý của người dùng. Tương tự, trong các trường hợp doanh nghiệp, ứng dụng của bạn có thể yêu cầu quyền truy cập được uỷ quyền vào một số tài nguyên.

Đối với các loại hoạt động tương tác giữa các máy chủ này, bạn cần có một tài khoản dịch vụ. Đây là tài khoản thuộc về ứng dụng của bạn chứ không phải thuộc về một người dùng cuối cá nhân. Ứng dụng của bạn gọi các API của Google thay mặt cho tài khoản dịch vụ và không cần có sự đồng ý của người dùng. (Trong các trường hợp không có tài khoản dịch vụ, ứng dụng của bạn sẽ gọi API của Google thay mặt cho người dùng cuối và đôi khi cần có sự đồng ý của người dùng.)

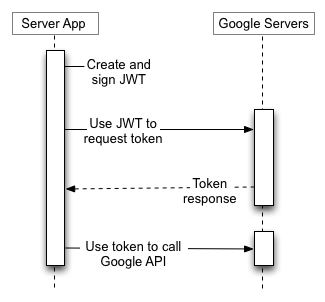

Thông tin xác thực của tài khoản dịch vụ mà bạn nhận được từ Google API Consolebao gồm một địa chỉ email được tạo là duy nhất, một mã ứng dụng và ít nhất một cặp khoá công khai/khoá riêng tư. Bạn sử dụng mã nhận dạng ứng dụng và một khoá riêng tư để tạo JWT đã ký và tạo yêu cầu mã truy cập ở định dạng thích hợp. Sau đó, ứng dụng của bạn sẽ gửi yêu cầu mã thông báo đến Máy chủ uỷ quyền OAuth 2.0 của Google. Máy chủ này sẽ trả về một mã truy cập. Ứng dụng này sử dụng mã thông báo để truy cập vào một API của Google. Khi mã thông báo hết hạn, ứng dụng sẽ lặp lại quy trình này.

Để biết thông tin chi tiết, hãy xem tài liệu về tài khoản dịch vụ.

Kích thước mã thông báo

Mã thông báo có thể có kích thước khác nhau, tối đa là theo các giới hạn sau:

Mã truy cập do API Dịch vụ mã thông báo bảo mật của Google Cloud trả về có cấu trúc tương tự như mã truy cập OAuth 2.0 của API Google nhưng có giới hạn kích thước mã thông báo khác. Để biết thông tin chi tiết, hãy xem Tài liệu về API.

Google giữ quyền thay đổi kích thước mã thông báo trong các giới hạn này và ứng dụng của bạn phải hỗ trợ các kích thước mã thông báo thay đổi cho phù hợp.

Thời hạn của mã làm mới

Bạn phải viết mã để dự đoán khả năng mã làm mới đã cấp có thể không còn hoạt động nữa. Mã làm mới có thể ngừng hoạt động vì một trong những lý do sau:

Một dự án Google Cloud Platform có màn hình yêu cầu đồng ý OAuth được định cấu hình cho loại người dùng bên ngoài và trạng thái xuất bản là "Đang thử nghiệm" sẽ được cấp mã làm mới hết hạn sau 7 ngày, trừ phi các phạm vi OAuth duy nhất được yêu cầu là một phần của tên, địa chỉ email và hồ sơ người dùng (thông qua các phạm vi

userinfo.email, userinfo.profile, openid hoặc các phạm vi tương đương OpenID Connect).

Hiện tại, mỗi Tài khoản Google chỉ được có tối đa 100 mã làm mới cho mỗi mã ứng dụng khách OAuth 2.0. Nếu đạt đến hạn mức, việc tạo mã làm mới mới sẽ tự động vô hiệu hoá mã làm mới cũ nhất mà không có cảnh báo. Giới hạn này không áp dụng cho tài khoản dịch vụ.

Ngoài ra, còn có giới hạn cao hơn về tổng số mã làm mới mà một tài khoản người dùng hoặc tài khoản dịch vụ có thể có trên tất cả các ứng dụng. Hầu hết người dùng thông thường sẽ không vượt quá giới hạn này, nhưng tài khoản của nhà phát triển dùng để kiểm thử một quy trình triển khai có thể vượt quá.

Nếu cần uỷ quyền cho nhiều chương trình, máy hoặc thiết bị, thì một giải pháp là giới hạn số lượng ứng dụng mà bạn uỷ quyền cho mỗi Tài khoản Google là 15 hoặc 20. Nếu là quản trị viên Google Workspace, bạn có thể tạo thêm người dùng có đặc quyền quản trị và dùng những người dùng đó để uỷ quyền cho một số ứng dụng.

Xử lý các chính sách kiểm soát phiên cho tổ chức Google Cloud Platform (GCP)

Quản trị viên của các tổ chức trên GCP có thể yêu cầu người dùng xác thực lại thường xuyên trong khi họ truy cập vào các tài nguyên trên GCP bằng tính năng kiểm soát phiên của Google Cloud. Chính sách này ảnh hưởng đến quyền truy cập vào Google Cloud Console, Google Cloud SDK (còn gọi là gcloud CLI) và mọi ứng dụng OAuth của bên thứ ba yêu cầu phạm vi Cloud Platform. Nếu người dùng có chính sách kiểm soát phiên, thì khi thời gian phiên hết hạn, các lệnh gọi API của bạn sẽ gặp lỗi tương tự như khi mã làm mới bị thu hồi – lệnh gọi sẽ không thành công với loại lỗi invalid_grant; bạn có thể dùng trường error_subtype để phân biệt giữa mã thông báo bị thu hồi và lỗi do chính sách kiểm soát phiên (ví dụ: "error_subtype": "invalid_rapt"). Vì thời lượng phiên có thể rất hạn chế (từ 1 giờ đến 24 giờ), nên bạn phải xử lý trường hợp này một cách linh hoạt bằng cách khởi động lại phiên uỷ quyền.

Tương tự, bạn không được sử dụng hoặc khuyến khích sử dụng thông tin đăng nhập của người dùng cho việc triển khai từ máy chủ đến máy chủ. Nếu thông tin đăng nhập của người dùng được triển khai trên một máy chủ cho các công việc hoặc thao tác chạy trong thời gian dài và khách hàng áp dụng các chính sách kiểm soát phiên cho những người dùng đó, thì ứng dụng máy chủ sẽ gặp lỗi vì không có cách nào để xác thực lại người dùng khi thời lượng phiên hết hạn.

Để biết thêm thông tin về cách giúp khách hàng triển khai tính năng này, hãy tham khảo bài viết trợ giúp dành cho quản trị viên này.

Thư viện ứng dụng

Các thư viện ứng dụng sau đây tích hợp với các khung hình phổ biến, giúp việc triển khai OAuth 2.0 trở nên đơn giản hơn. Theo thời gian, các thư viện sẽ được bổ sung thêm nhiều tính năng.

- Thư viện xác thực của Google cho Java

- Thư viện ứng dụng API của Google cho Python

- Thư viện ứng dụng Google API cho Dart

- Thư viện ứng dụng Google API cho Go

- Thư viện ứng dụng Google API cho .NET

- Thư viện ứng dụng API của Google cho Ruby

- Thư viện ứng dụng Google API cho PHP

- Thư viện ứng dụng Google API cho JavaScript

- GTMAppAuth – Thư viện ứng dụng OAuth cho Mac và iOS

Đối với

Đối với