Clés d'accès

Présentation

Les clés d'accès offrent une alternative aux mots de passe, à la fois plus sécurisée et plus simple. Grâce à celles-ci, les utilisateurs peuvent se connecter aux applications et aux sites Web à l'aide d'un capteur biométrique (empreinte digitale ou reconnaissance faciale, par exemple), d'un code ou d'un schéma, ce qui leur évite d'avoir à mémoriser et gérer des mots de passe.

Les développeurs et les utilisateurs détestent les mots de passe : ils offrent une mauvaise expérience utilisateur, ajoutent des frictions de conversion et créent une responsabilité en termes de sécurité pour les utilisateurs et les développeurs. Le Gestionnaire de mots de passe de Google dans Android et Chrome réduit les frictions grâce à la saisie automatique. Pour les développeurs qui souhaitent améliorer encore davantage la conversion et la sécurité, les clés d'accès et la fédération d'identité sont les approches modernes du secteur.

Les clés d'accès offrent une protection robuste contre les attaques d'hameçonnage et peuvent éliminer la nécessité de demander des mots de passe uniques par SMS ou via une application lors de la connexion. Comme les clés d'accès sont standardisées, une seule implémentation permet une expérience sans mot de passe sur tous les appareils d'un utilisateur, sur différents navigateurs et systèmes d'exploitation.

Les développeurs et les utilisateurs détestent les mots de passe : ils offrent une mauvaise expérience utilisateur, ajoutent des frictions de conversion et créent une responsabilité en termes de sécurité pour les utilisateurs et les développeurs. Le Gestionnaire de mots de passe de Google dans Android et Chrome réduit les frictions grâce à la saisie automatique. Pour les développeurs qui souhaitent améliorer encore davantage la conversion et la sécurité, les clés d'accès et la fédération d'identité sont les approches modernes du secteur.

Les clés d'accès offrent une protection robuste contre les attaques d'hameçonnage et peuvent éliminer la nécessité de demander des mots de passe uniques par SMS ou via une application lors de la connexion. Comme les clés d'accès sont standardisées, une seule implémentation permet une expérience sans mot de passe sur tous les appareils d'un utilisateur, sur différents navigateurs et systèmes d'exploitation.

Les clés d'accès sont plus simples

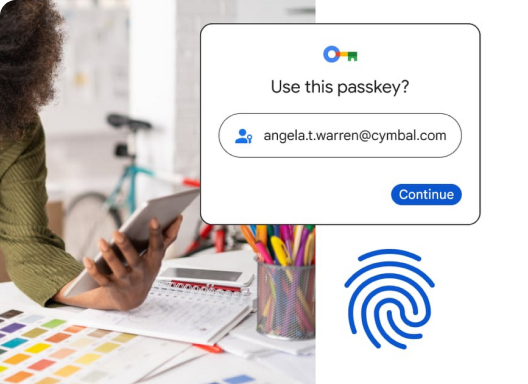

Les utilisateurs peuvent sélectionner un compte avec lequel se connecter. Il n'est pas nécessaire de saisir le nom d'utilisateur.

Les utilisateurs peuvent s'authentifier à l'aide du verrouillage de l'écran de l'appareil, par exemple avec un lecteur d'empreinte digitale, la reconnaissance faciale ou un code.

Une fois une clé d'accès créée et enregistrée, l'utilisateur peut passer facilement à un nouvel appareil et l'utiliser immédiatement sans avoir à s'inscrire à nouveau (contrairement à l'authentification biométrique traditionnelle, qui nécessite une configuration sur chaque appareil).

Les clés d'accès sont plus sûres

Les clés d'accès protègent les utilisateurs contre les attaques par hameçonnage. Les clés d'accès ne fonctionnent que sur les applications et les sites Web enregistrés. Un utilisateur ne peut pas être amené par tromperie à s'authentifier sur un site trompeur, car le navigateur ou l'OS gèrent la validation.

Les développeurs n'enregistrent qu'une clé publique sur le serveur au lieu d'un mot de passe. Cela signifie qu'il est beaucoup moins intéressant pour un acteur malveillant de pirater les serveurs et qu'il y a beaucoup moins de nettoyage à effectuer en cas de piratage.

Les clés d'accès permettent de réduire les coûts en évitant l'envoi de SMS. Elles constituent un moyen d'authentification plus sûr et plus économique.

Qu'est-ce qu'un mot de passe ?

Une clé d'accès est un identifiant numérique associé à un compte utilisateur et à un site Web ou une application. Les clés d'accès permettent aux utilisateurs de s'authentifier sans avoir à saisir de nom d'utilisateur ni de mot de passe, ni à fournir de facteur d'authentification supplémentaire. Cette technologie vise à remplacer les anciens mécanismes d'authentification tels que les mots de passe.

Lorsqu'un utilisateur souhaite se connecter à un service qui utilise des clés d'accès, son navigateur ou son système d'exploitation l'aide à sélectionner et à utiliser la clé d'accès appropriée. L'expérience est semblable à celle des mots de passe enregistrés aujourd'hui. Pour s'assurer que seul le propriétaire légitime peut utiliser une clé d'accès, le système lui demandera de déverrouiller son appareil. Cela peut se faire à l'aide d'un capteur biométrique (empreinte digitale ou reconnaissance faciale, par exemple), d'un code ou d'un schéma.

Pour créer une clé d'accès pour un site Web ou une application, un utilisateur doit d'abord enregistrer une clé d'accès auprès de ce site Web ou de cette application.

- Accédez à l'application et connectez-vous à l'aide de la méthode de connexion existante.

- Cliquez sur le bouton "Créer une clé d'accès".

- Vérifiez les informations stockées avec la nouvelle clé d'accès.

- Utilisez le déverrouillage de l'écran de l'appareil pour créer la clé d'accès.

Lorsqu'ils reviennent sur ce site Web ou dans cette application pour se connecter, ils peuvent procéder comme suit :

- Accédez à l'application.

- Appuyez sur le champ du nom de compte pour afficher la liste des clés d'accès dans une boîte de dialogue de saisie automatique.

- Sélectionnez sa clé d'accès.

- Utilisez le déverrouillage de l'écran de l'appareil pour finaliser la connexion.

Essayez par vous-même

Vous pouvez essayer les clés d'accès dans cette démo.

Comment fonctionnent les mots de passe ?

Les clés d'accès sont chiffrées de manière sécurisée sur l'appareil avant d'être synchronisées. Vous devez les déchiffrer sur les nouveaux appareils. Les clés d'accès peuvent être stockées dans des gestionnaires de mots de passe tels que le Gestionnaire de mots de passe de Google, qui synchronise les clés d'accès entre les appareils Android et les navigateurs Chrome de l'utilisateur connectés au même compte Google. Les utilisateurs disposant d'Android OS 14 ou version ultérieure peuvent également choisir de stocker leurs clés d'accès dans un gestionnaire de mots de passe tiers compatible.

Les utilisateurs ne sont pas limités à l'utilisation des clés d'accès sur l'appareil où elles sont disponibles. Les clés d'accès disponibles sur les téléphones peuvent être utilisées pour se connecter à un ordinateur portable, même si elles ne sont pas synchronisées avec l'ordinateur portable, à condition que le téléphone soit à proximité de l'ordinateur portable et que l'utilisateur approuve la connexion sur le téléphone. Les clés d'accès étant basées sur les normes FIDO, tous les navigateurs peuvent les adopter.

Les utilisateurs ne sont pas limités à l'utilisation des clés d'accès sur l'appareil où elles sont disponibles. Les clés d'accès disponibles sur les téléphones peuvent être utilisées pour se connecter à un ordinateur portable, même si elles ne sont pas synchronisées avec l'ordinateur portable, à condition que le téléphone soit à proximité de l'ordinateur portable et que l'utilisateur approuve la connexion sur le téléphone. Les clés d'accès étant basées sur les normes FIDO, tous les navigateurs peuvent les adopter.

Avantages en termes de confidentialité

Important : Les clés d'accès ont été conçues en prenant compte de la confidentialité des utilisateurs. Vous trouverez ci-dessous plusieurs préoccupations que les utilisateurs finaux peuvent soulever. Pour rassurer vos utilisateurs, les développeurs doivent ajouter un message rassurant à l'UI (par exemple, "Avec les clés d'accès, les informations biométriques de l'utilisateur ne sont jamais révélées au site Web ni à l'application. Les données biométriques ne quittent jamais l'appareil personnel de l'utilisateur") et créer une FAQ ou un article d'aide pour en savoir plus.

En effet, la connexion biométrique peut donner aux utilisateurs l'impression erronée que des informations sensibles sont envoyées au serveur. En réalité, les données biométriques ne quittent jamais l'appareil personnel de l'utilisateur.

Les clés d'accès ne permettent pas de suivre les utilisateurs ni les appareils entre les sites. Une même clé d'accès n'est jamais utilisée sur plusieurs sites. Les protocoles de clés d'accès sont soigneusement conçus pour qu'aucune information partagée avec les sites ne puisse être utilisée comme vecteur de suivi.

Les gestionnaires de clés d'accès protègent les clés d'accès contre les accès et utilisations non autorisés. Par exemple, le Gestionnaire de mots de passe de Google chiffre les secrets des clés d'accès de bout en bout. Seul l'utilisateur peut y accéder et les utiliser. Même si elles sont sauvegardées sur les serveurs de Google, Google ne peut pas les utiliser pour se faire passer pour des utilisateurs.

Avantages en termes de sécurité

Les clés d'accès étant liées à l'identité d'un site Web ou d'une application, elles résistent aux attaques par hameçonnage. Le navigateur et le système d'exploitation garantissent qu'une clé d'accès ne peut être utilisée qu'avec le site Web ou l'application qui l'a créée. Les utilisateurs n'ont ainsi plus besoin de se connecter au site Web ou à l'application authentiques.

-

Les clés d'accès utilisent la cryptographie à clé publique.

La cryptographie à clé publique réduit la menace de potentielles violations de données. Lorsqu'un utilisateur crée une clé d'accès avec un site ou une application, une paire de clés publique/privée est générée sur son appareil. Seule la clé publique est stockée par le site, mais elle est inutile à un pirate informatique. Un pirate informatique ne peut pas déduire la clé privée de l'utilisateur à partir des données stockées sur le serveur, qui sont nécessaires pour effectuer l'authentification. -

Résistance aux attaques par hameçonnage

Les clés d'accès étant liées à l'identité d'un site Web ou d'une application, elles résistent aux attaques par hameçonnage. Le navigateur et le système d'exploitation garantissent qu'une clé d'accès ne peut être utilisée qu'avec le site Web ou l'application qui l'a créée. Les utilisateurs n'ont ainsi plus besoin de se connecter au site Web ou à l'application authentiques.

Implémenter des clés d'accès

Prêt à vous lancer ? Vous pouvez implémenter des clés d'accès sur Android, le Web et iOS à l'aide de nos guides d'implémentation ci-dessous.

Côté serveur

Guide d'implémentation pour les serveurs.

Android

Guide d'implémentation pour Android.

Web

Guide d'implémentation pour le Web.

iOS

Guide d'implémentation pour iOS.

Ressources supplémentaires

- Études de cas sur les clés d'accès

- Cas d'utilisation

- Guide du développeur pour les parties de confiance concernant les clés d'accès

- Abonnez-vous à la newsletter Google sur les clés d'accès pour les développeurs afin d'être informé des dernières actualités concernant les clés d'accès.