通行密钥

简介

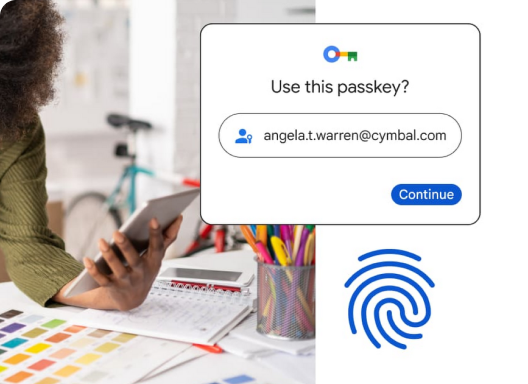

通行密钥是一种更安全、更便捷的替代密码的方法。借助通行密钥,用户可以使用生物识别传感器(如指纹或人脸识别)、PIN 码或图案登录应用和网站,这样就不必记住和管理密码。

开发者和用户都讨厌密码:密码会带来糟糕的用户体验,增加转化摩擦,并为用户和开发者带来安全风险。Android 和 Chrome 中的 Google 密码管理工具通过自动填充功能减少了摩擦;对于希望进一步提高转化率和安全性的开发者来说,通行密钥和身份联合是行业内的现代方法。

通行密钥可提供强有力的保护机制,防范钓鱼式攻击,并且可以消除在登录时提示用户输入短信或基于应用的临时密码的需求。由于通行密钥是标准化的,因此只需一次实现,即可在用户的所有设备上、在不同的浏览器和操作系统中实现无密码体验。

开发者和用户都讨厌密码:密码会带来糟糕的用户体验,增加转化摩擦,并为用户和开发者带来安全风险。Android 和 Chrome 中的 Google 密码管理工具通过自动填充功能减少了摩擦;对于希望进一步提高转化率和安全性的开发者来说,通行密钥和身份联合是行业内的现代方法。

通行密钥可提供强有力的保护机制,防范钓鱼式攻击,并且可以消除在登录时提示用户输入短信或基于应用的临时密码的需求。由于通行密钥是标准化的,因此只需一次实现,即可在用户的所有设备上、在不同的浏览器和操作系统中实现无密码体验。

通行密钥更简单

用户可以选择用于登录的账号。无需输入用户名。

用户可以使用设备的屏幕锁定功能(例如指纹传感器、人脸识别或 PIN 码)进行身份验证。

通行密钥创建并注册后,用户可以无缝切换到新设备并立即使用,无需重新注册(与传统的生物识别身份验证不同,后者需要在每台设备上进行设置)。

通行密钥更安全

通行密钥可保护用户免受钓鱼式攻击。通行密钥仅适用于其注册的网站和应用;用户不会被诱骗在欺骗性网站上进行身份验证,因为浏览器或操作系统会处理验证事宜。

开发者只需将公钥保存到服务器,而无需保存密码,这意味着不法分子入侵服务器的价值大大降低,并且在发生违规事件时需要清理的数据也大大减少。

通行密钥无需发送短信,因此可降低成本,是更安全、更经济高效的身份验证方式。

什么是匹配密钥?

通行密钥是一种数字凭据,与用户账号以及网站或应用相关联。借助通行密钥,用户无需输入用户名或密码,也无需提供任何额外的身份验证因素即可进行身份验证。这项技术旨在取代密码等旧版身份验证机制。

当用户想要登录使用通行密钥的服务时,浏览器或操作系统会帮助他们选择并使用正确的通行密钥。这种体验与目前保存密码的方式类似。为确保只有合法的所有者才能使用通行密钥,系统会要求他们解锁设备。这可以通过生物识别传感器(如指纹或人脸识别)、PIN 码或解锁图案来完成。

若要为某个网站或应用创建通行密钥,用户必须先在该网站或应用中注册通行密钥。

- 前往相应应用,然后使用现有登录方法登录。

- 点击“创建通行密钥”按钮。

- 检查所存储的与新通行密钥相关的信息。

- 使用设备屏幕解锁功能创建通行密钥。

当用户返回此网站或应用进行登录时,可以按以下步骤操作:

- 前往相应应用。

- 点按账号名称字段,系统会在自动填充对话框中显示通行密钥列表。

- 选择相应通行密钥。

- 使用设备屏幕解锁功能完成登录。

亲自尝试

您可以在此演示模式中试用通行密钥

密钥的工作原理是什么?

通行密钥在同步之前会在设备上进行安全加密,并且需要在新设备上进行解密。通行密钥可以存储在密码管理工具(例如 Google 密码管理工具)中,该工具可在用户已登录同一 Google 账号的 Android 设备和 Chrome 浏览器之间同步通行密钥。使用 Android OS 14 或更高版本的用户还可以选择将通行密钥存储在兼容的第三方密码管理工具中。

用户不仅可以在通行密钥可用的设备上使用通行密钥,还可以在登录笔记本电脑时使用手机上的通行密钥。即使通行密钥未同步到笔记本电脑,只要手机在笔记本电脑附近,并且用户在手机上批准了登录,就可以使用手机上的通行密钥。由于通行密钥是基于 FIDO 标准构建的,因此所有浏览器都可以采用通行密钥。

用户不仅可以在通行密钥可用的设备上使用通行密钥,还可以在登录笔记本电脑时使用手机上的通行密钥。即使通行密钥未同步到笔记本电脑,只要手机在笔记本电脑附近,并且用户在手机上批准了登录,就可以使用手机上的通行密钥。由于通行密钥是基于 FIDO 标准构建的,因此所有浏览器都可以采用通行密钥。

隐私保护方面的优势

重要提示:在设计通行密钥时,我们已充分考虑了用户隐私保护。以下是最终用户可能会提出的一些疑虑;为让用户放心,开发者应在界面中添加安抚性消息(例如“使用通行密钥时,用户的生物识别信息绝不会透露给网站或应用。生物识别数据绝不会离开用户的个人设备”),并创建常见问题解答或支持文章来详细说明。

因为使用生物识别信息登录可能会给用户造成一种错误印象,即系统正在向服务器发送敏感信息。实际上,生物识别信息绝不会离开用户的个人设备。

通行密钥本身不允许在网站之间跟踪用户或设备。同一通行密钥绝不会用于多个网站。通行密钥协议经过精心设计,因此与网站共享的任何信息都不能用作跟踪向量。

通行密钥管理工具可保护通行密钥免遭未经授权的访问和使用。例如,Google 密码管理工具会对通行密钥 Secret 进行端到端加密。只有用户本人可以访问和使用这些密钥,即使这些密钥已备份到 Google 的服务器,Google 也无法使用它们来冒充用户。

安全优势

由于通行密钥与网站或应用的身份相关联,因此可以防范钓鱼式攻击。浏览器和操作系统可确保通行密钥只能用于创建它的网站或应用。这样一来,用户就不必负责登录正版网站或应用。

-

通行密钥使用公钥加密技术。

公钥加密可降低潜在数据泄露带来的威胁。当用户通过网站或应用创建通行密钥时,系统会在用户的设备上生成公钥/私钥对。网站仅存储公钥,但仅凭这一点,攻击者无法得逞。攻击者无法从服务器上存储的数据中推导出用户的私钥,而私钥是完成身份验证所必需的。 -

能抵御钓鱼式攻击

由于通行密钥与网站或应用的身份相关联,因此可以防范钓鱼式攻击。浏览器和操作系统可确保通行密钥只能用于创建它的网站或应用。这样一来,用户就不必负责登录正版网站或应用。

其他资源

- 通行密钥案例研究

- 使用场景

- 通行密钥 - 依赖方开发者指南

- 订阅 Google 密钥开发者简报,及时了解密钥更新动态。