Konta są łączone przy użyciu standardowych przepływów protokołu OAuth 2.0 i kodu autoryzacji. Twoja usługa musi obsługiwać punkty końcowe autoryzacji zgodnej z protokołem OAuth 2.0 i punkty końcowe tokena.

W ramach procesu domyślnego Google otwiera punkt końcowy autoryzacji w przeglądarce użytkownika. Po udanym logowaniu zwracasz do Google token dostępu o dłuższej długości. Ten token dostępu jest teraz dołączany do każdego żądania wysyłanego przez Google.

W procesie kodu autoryzacji potrzebujesz 2 punktów końcowych:

Punkt końcowy autoryzacji, który wyświetla interfejs logowania użytkownikom, którzy jeszcze nie są zalogowani. Punkt końcowy autoryzacji tworzy też krótki kod autoryzacji do rejestrowania użytkowników i uzyskiwania zgody na żądany dostęp.

Punkt końcowy token Exchange, który jest odpowiedzialny za 2 typy giełd:

- Wymiana kodu autoryzacji dla długotrwałego tokenu odświeżania i krótkoterminowego tokena dostępu. Wymiana następuje, gdy użytkownik przeprowadzi proces łączenia kont.

- Wymiana tokenu odświeżania o długim czasie ważności na token dostępu o krótkim czasie ważności. Ta wymiana ma miejsce, gdy Google potrzebuje nowego tokena dostępu, ponieważ wygasł.

Wybierz przepływ OAuth 2.0

Chociaż procedura domyślna jest prostsza, zalecamy, by tokeny dostępu domyślnie ustały. Dzieje się tak, ponieważ użytkownik jest zmuszony ponownie połączyć swoje konto po wygaśnięciu tokena w wynikowy sposób. Jeśli ze względów bezpieczeństwa zależy Ci na wygaśnięciu tokena, zdecydowanie zalecamy użycie procesu kodu autoryzacji.

Wskazówki dotyczące wyglądu

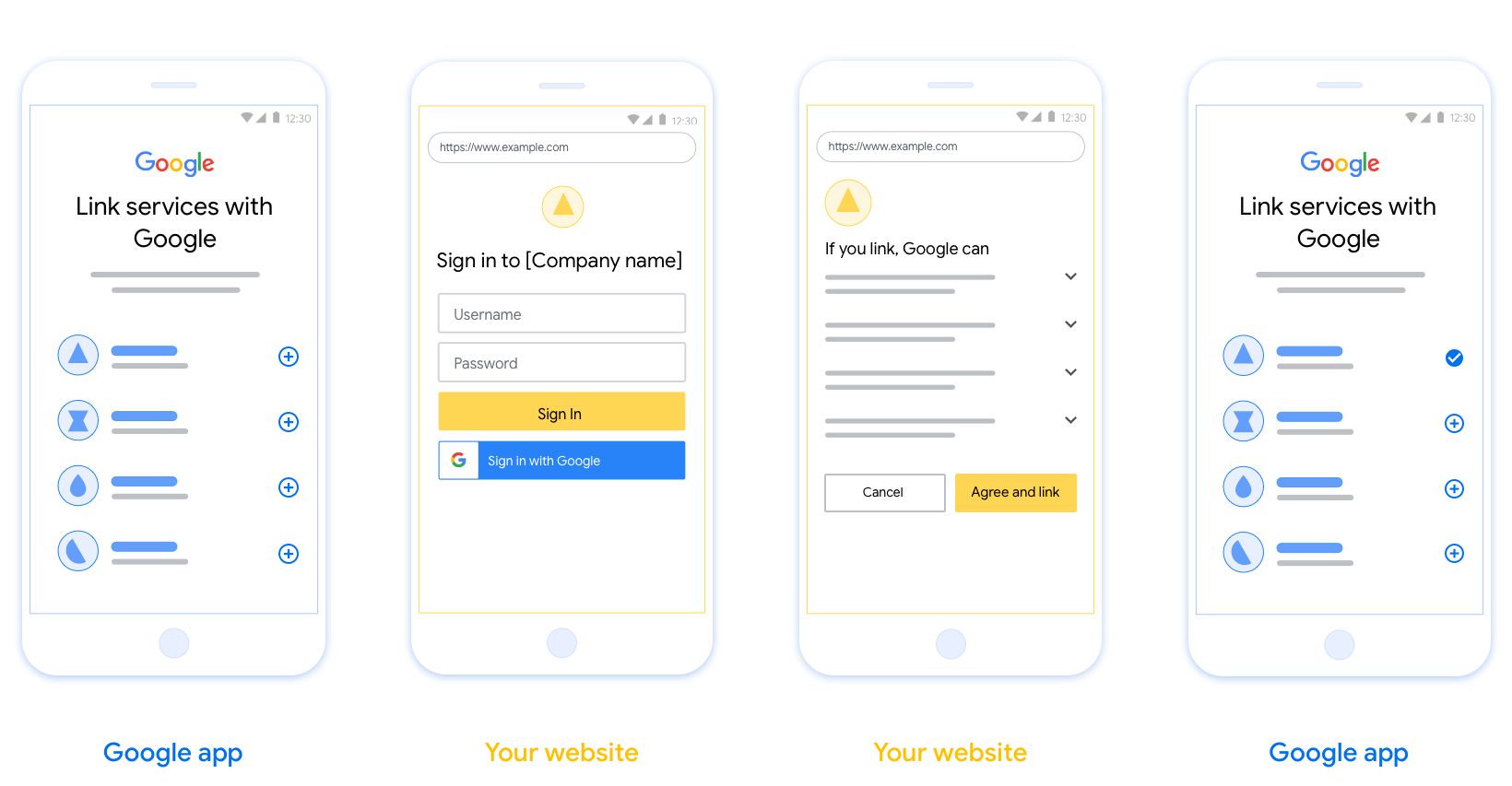

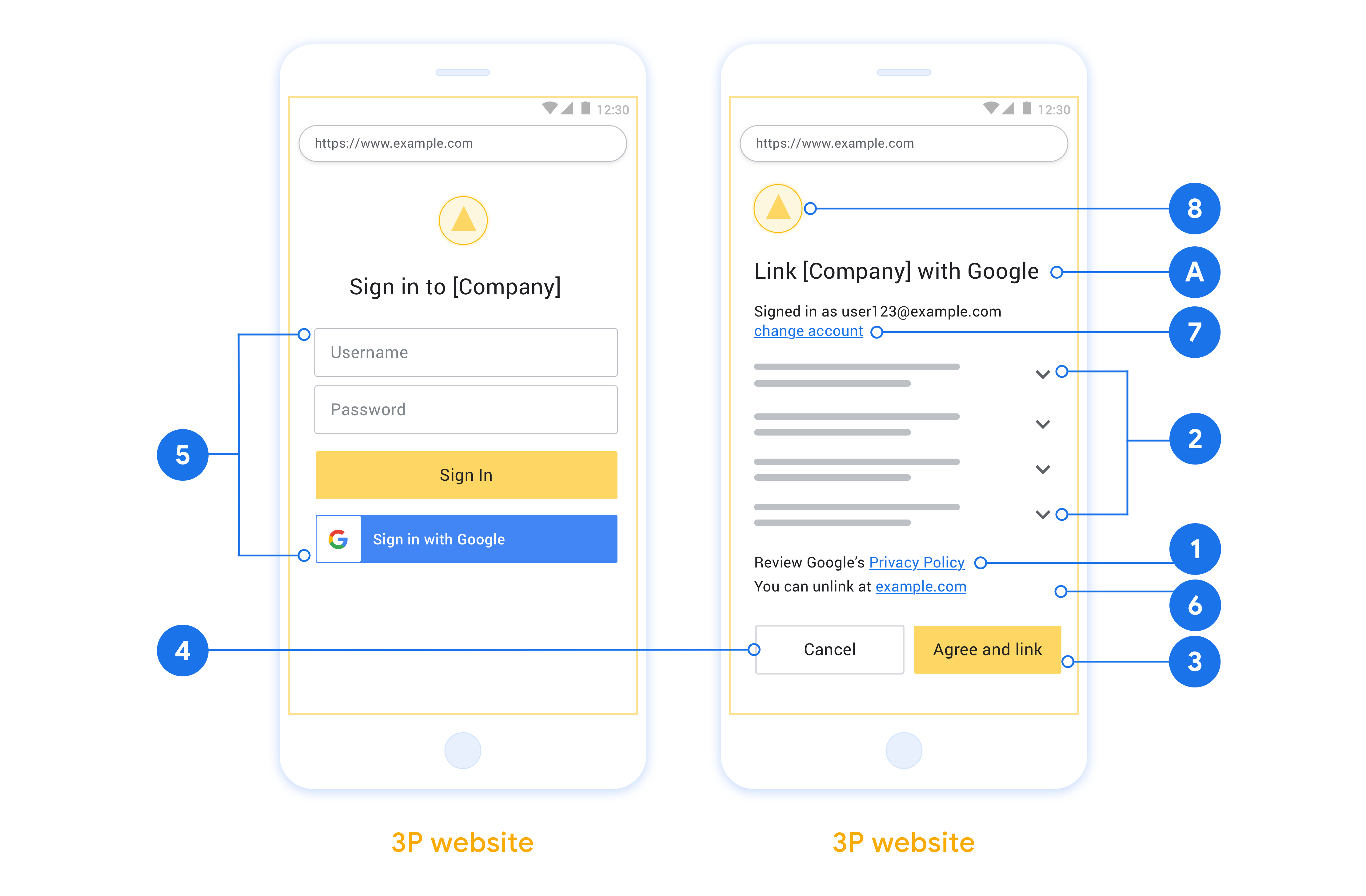

W tej sekcji opisano wymagania projektowe i zalecenia dotyczące ekranu użytkownika hostowanego przez proces łączenia OAuth. Po wywołaniu jej przez aplikację Google na Twojej platformie wyświetla się ekran logowania na stronie Google, a użytkownik wyraża zgodę na połączenie konta. Gdy użytkownik wyrazi zgodę na połączenie kont, zostanie przekierowany z powrotem do aplikacji Google.

Wymagania

- Musisz poinformować, że konto użytkownika zostanie połączone z Google, a nie z konkretną usługą Google, taką jak Google Home czy Asystent Google.

Zalecenia

Zalecamy wykonanie tych czynności:

Wyświetl Politykę prywatności Google Podaj na ekranie zgody link do Polityki prywatności Google.

Dane do udostępnienia. Stosuj jasne i zwięzłe sformułowania, których użytkownik potrzebuje, i wyjaśnij, jakich danych Google potrzebuje i dlaczego.

Stosuj jednoznaczne wezwania do działania. Jasno umieść wezwanie do działania na ekranie zgody, np. „Zgadzam się i łączę”. Użytkownicy muszą wiedzieć, jakie dane muszą udostępnić Google, by połączyć swoje konta.

Możliwość anulowania. Zapewnij użytkownikom możliwość powrotu lub anulowania subskrypcji, jeśli nie chcą tworzyć linków.

Przejrzysty proces logowania. Upewnij się, że użytkownicy mają wyraźną metodę logowania się na swoje konto Google, np. pola do wpisania nazwy użytkownika i hasła lub logowania się przez Google.

Możliwość odłączenia. Udostępnij użytkownikom mechanizm odłączenia kont, na przykład URL do ustawień ich konta na Twojej platformie. Możesz też podać link do konta Google, na którym użytkownicy mogą zarządzać swoim połączonym kontem.

Możliwość zmiany konta użytkownika. Zasugeruj użytkownikom zmianę swojego konta. Jest to szczególnie przydatne, gdy użytkownicy mają zwykle kilka kont.

- Jeśli użytkownik musi zamknąć ekran zgody, aby przełączyć konta, wyślij do Google opis możliwego do odzyskania błędu, aby mógł zalogować się na wybrane konto przy użyciu łączenia OAuth i procesu domyślnego.

Logo. Wyświetlaj logo swojej firmy na ekranie zgody. Umieść swoje logo zgodnie ze wskazówkami dotyczącymi stylu. Jeśli chcesz też wyświetlać logo Google, zobacz Logo i znaki towarowe.

Create the project

To create your project to use account linking:

- Go to the Google API Console.

- Kliknij Utwórz projekt .

- Wpisz nazwę lub zaakceptuj wygenerowaną sugestię.

- Potwierdź lub edytuj pozostałe pola.

- Kliknij Utwórz .

Aby wyświetlić identyfikator projektu:

- Go to the Google API Console.

- Znajdź swój projekt w tabeli na landing page. Identyfikator projektu pojawia się w kolumnie ID .

Configure your OAuth Consent Screen

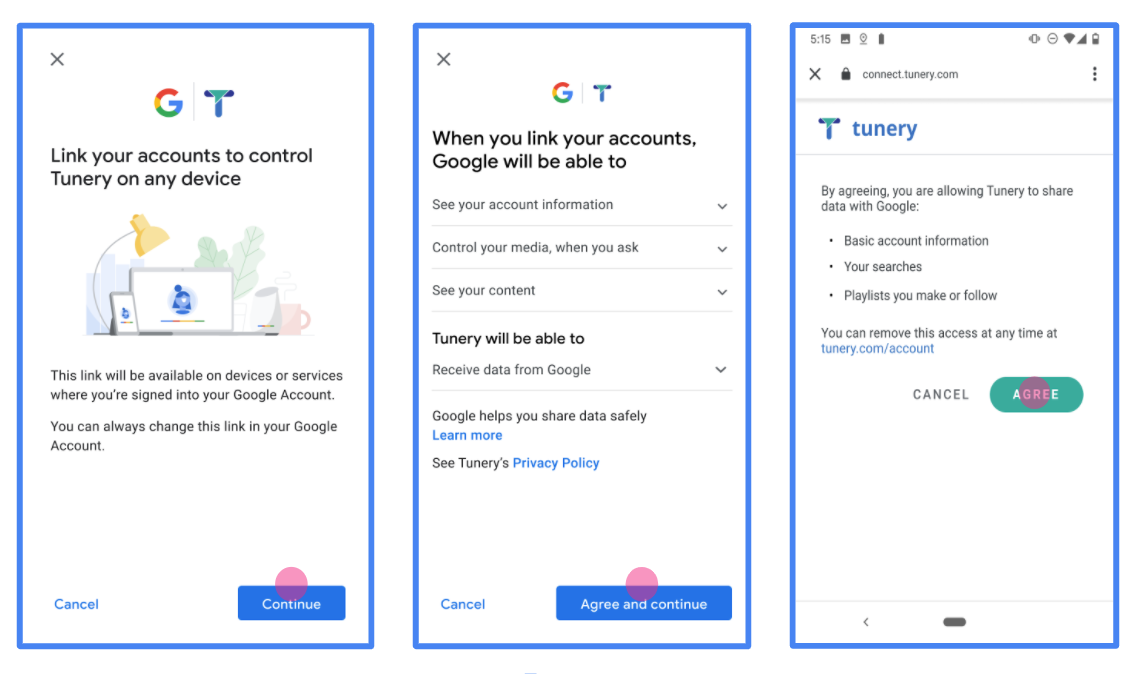

The Google Account Linking process includes a consent screen which tells users the application requesting access to their data, what kind of data they are asking for and the terms that apply. You will need to configure your OAuth consent screen before generating a Google API client ID.

- Open the OAuth consent screen page of the Google APIs console.

- If prompted, select the project you just created.

On the "OAuth consent screen" page, fill out the form and click the “Save” button.

Application name: The name of the application asking for consent. The name should accurately reflect your application and be consistent with the application name users see elsewhere. The application name will be shown on the Account Linking consent screen.

Application logo: An image on the consent screen that will help users recognize your app. The logo is shown on Account linking consent screen and on account settings

Support email: For users to contact you with questions about their consent.

Scopes for Google APIs: Scopes allow your application to access your user's private Google data. For the Google Account Linking use case, default scope (email, profile, openid) is sufficient, you don’t need to add any sensitive scopes. It is generally a best practice to request scopes incrementally, at the time access is required, rather than up front. Learn more.

Authorized domains: To protect you and your users, Google only allows applications that authenticate using OAuth to use Authorized Domains. Your applications' links must be hosted on Authorized Domains. Learn more.

Application Homepage link: Home page for your application. Must be hosted on an Authorized Domain.

Application Privacy Policy link: Shown on Google Account Linking consent screen. Must be hosted on an Authorized Domain.

Application Terms of Service link (Optional): Must be hosted on an Authorized Domain.

Figure 1. Google Account Linking Consent Screen for a fictitious Application, Tunery

Check "Verification Status", if your application needs verification then click the "Submit For Verification" button to submit your application for verification. Refer to OAuth verification requirements for details.

Implementowanie serwera OAuth

Aby wspierać przepływ niejawny OAuth 2.0, usługa sprawia, że końcowy autoryzacji dostępne przez HTTPS. Ten punkt końcowy jest odpowiedzialny za uwierzytelnianie i uzyskiwanie zgody użytkowników na dostęp do danych. Punkt końcowy autoryzacji przedstawia interfejs logowania użytkownikom, którzy nie są jeszcze zalogowani, i rejestruje zgodę na żądany dostęp.

Gdy aplikacja Google musi wywołać jeden z autoryzowanych interfejsów API Twojej usługi, Google używa tego punktu końcowego, aby uzyskać od użytkowników uprawnienia do wywoływania tych interfejsów API w ich imieniu.

Typowa niejawna sesja przepływu OAuth 2.0 zainicjowana przez Google ma następujący przepływ:

- Google otwiera Twój punkt końcowy autoryzacji w przeglądarce użytkownika. Użytkownik loguje się, jeśli jeszcze się nie zalogował, i udziela Google pozwolenia na dostęp do swoich danych za pomocą Twojego interfejsu API, jeśli jeszcze nie udzielił pozwolenia.

- Usługa tworzy token dostępu i zwraca go do Google. Aby to zrobić, przekieruj przeglądarkę użytkownika z powrotem do Google za pomocą tokena dostępu dołączonego do żądania.

- Google wywołuje interfejsy API Twojej usługi i dołącza token dostępu do każdego żądania. Twoja usługa sprawdza, czy token dostępu udziela Google autoryzacji na dostęp do interfejsu API, a następnie wykonuje wywołanie interfejsu API.

Obsługuj żądania autoryzacji

Gdy aplikacja Google musi wykonać połączenie kont za pomocą niejawnego przepływu OAuth 2.0, Google wysyła użytkownika do punktu końcowego autoryzacji z żądaniem zawierającym następujące parametry:

| Parametry punktu końcowego autoryzacji | |

|---|---|

client_id | Identyfikator klienta przypisany do Google. |

redirect_uri | Adres URL, na który wysyłasz odpowiedź na to żądanie. |

state | Wartość księgowa przekazywana z powrotem do Google bez zmian w identyfikatorze URI przekierowania. |

response_type | Typ wartości do zwrócenia w odpowiedzi. Dla przepływu niejawny OAuth 2.0, typ odpowiedzi jest zawsze token . |

user_locale | Ustawienie języka konto Google w RFC5646 format używany do zlokalizować swoją zawartość w preferowanym języku użytkownika. |

Na przykład, jeśli końcowy autoryzacji jest dostępny na https://myservice.example.com/auth , wniosek może wyglądać następująco:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token&user_locale=LOCALE

Aby punkt końcowy autoryzacji obsługiwał żądania logowania, wykonaj następujące czynności:

Zweryfikować

client_idiredirect_uriwartości, aby zapobiec udostępnianiu niezamierzonych lub źle skonfigurowanych aplikacji klienckich:- Potwierdź, że

client_iddopasowuje identyfikator klienta przypisany do Google. - Potwierdź, że adres URL podany przez

redirect_uriparametr ma następującą postać:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID https://oauth-redirect-sandbox.googleusercontent.com/r/YOUR_PROJECT_ID

- Potwierdź, że

Sprawdź, czy użytkownik jest zalogowany w Twojej usłudze. Jeśli użytkownik nie jest zalogowany, dokończ proces logowania lub rejestracji w usłudze.

Wygeneruj token dostępu, którego Google użyje do uzyskania dostępu do Twojego interfejsu API. Token dostępu może być dowolną wartością ciągu, ale musi jednoznacznie reprezentować użytkownika i klienta, dla którego jest przeznaczony, i nie może być możliwy do odgadnięcia.

Wyślij odpowiedź HTTP, który przekierowuje przeglądarkę użytkownika do adresu URL określonego przez

redirect_uriparametru. Uwzględnij wszystkie następujące parametry we fragmencie adresu URL:-

access_token: Dostęp żeton ciebie właśnie generowane -

token_type: Ciągbearer -

state: Niemodyfikowany wartość stanu z pierwotnego wniosku

Poniżej znajduje się przykład powstałego URL:

https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

-

OAuth 2.0 przekierowanie obsługi Google otrzymuje token dostępu i potwierdza, że state wartość nie uległa zmianie. Gdy Google uzyska token dostępu do Twojej usługi, dołączy go do kolejnych wywołań interfejsów API Twojej usługi.

Obsługuj prośby o informacje o użytkowniku

Końcowy userinfo jest 2,0 OAuth chronione zasoby, zwrot należności o połączonego użytkownika. Implementacja i hostowanie punktu końcowego informacji o użytkowniku jest opcjonalne, z wyjątkiem następujących przypadków użycia:

- Związany konto Logowanie z Google One Tap.

- Tarcia subskrypcja na AndroidTV.

Po pomyślnym pobraniu tokena dostępu z punktu końcowego tokena Google wysyła do punktu końcowego informacji o użytkowniku żądanie pobrania podstawowych informacji o profilu powiązanego użytkownika.

| nagłówki żądania punktu końcowego informacji o użytkowniku | |

|---|---|

Authorization header | Token dostępu typu Bearer. |

Na przykład, jeśli userinfo końcowy jest dostępny w https://myservice.example.com/userinfo , wniosek może wyglądać następująco:

GET /userinfo HTTP/1.1 Host: myservice.example.com Authorization: Bearer ACCESS_TOKEN

Aby punkt końcowy informacji o użytkowniku obsługiwał żądania, wykonaj następujące czynności:

- Wyodrębnij token dostępu z nagłówka Authorization i zwróć informacje dla użytkownika powiązanego z tokenem dostępu.

- Jeśli token dostępu jest nieważny, zwróci błąd HTTP 401 z nieautoryzowanemu użyciu

WWW-Authenticatenagłówku odpowiedzi. Poniżej znajduje się przykład odpowiedzi błędu userinfo:HTTP/1.1 401 Unauthorized WWW-Authenticate: error="invalid_token", error_description="The Access Token expired"

Jeśli 401 Nieuprawnione lub inny nieudana odpowiedź zwracany jest błąd podczas procesu łączącego, błąd będzie nienaprawialny, pobranego żeton zostaną odrzucone, a użytkownik będzie miał aby ponownie zainicjować proces łączenia. Jeśli token dostępu jest ważne, zwrot i HTTP 200 odpowiedzi z poniższej obiekt JSON w organizmie odpowiedzi https:

{ "sub": "USER_UUID", "email": "EMAIL_ADDRESS", "given_name": "FIRST_NAME", "family_name": "LAST_NAME", "name": "FULL_NAME", "picture": "PROFILE_PICTURE", }jeśli Twój userinfo końcowych zwraca HTTP 200 sukcesem odpowiedzi, pobierane żeton i roszczenia są zarejestrowane na użytkownika Google konto.odpowiedź punktu końcowego informacji o użytkowniku subUnikalny identyfikator, który identyfikuje użytkownika w systemie. emailAdres e-mail użytkownika. given_nameOpcjonalnie: Imię użytkownika. family_nameOpcjonalnie: nazwisko użytkownika. nameOpcjonalnie: Pełna nazwa użytkownika. pictureObraz Profil użytkownika: opcjonalny.

Sprawdzanie poprawności implementacji

Można sprawdzić poprawność implementacji za pomocą OAuth 2.0 Playground narzędzia.

W narzędziu wykonaj następujące czynności:

- Kliknij konfiguracji , aby otworzyć okno konfiguracji OAuth 2.0.

- W dziedzinie przepływu OAuth, wybierz Client-side.

- W polu OAuth Endpoints wybierz Niestandardowy.

- W odpowiednich polach określ punkt końcowy OAuth 2.0 i identyfikator klienta przypisany do Google.

- W sekcji Krok 1, nie zaznaczaj żadnych zakresów Google. Zamiast tego pozostaw to pole puste lub wpisz zakres poprawny dla Twojego serwera (lub dowolny ciąg, jeśli nie używasz zakresów OAuth). Kiedy skończysz, kliknij autoryzacji API.

- W etapie 2 i etapem 3 części, przechodzą przepływu OAuth 2.0 i upewnić się, że każdy etap działa zgodnie z zamierzeniem.

Można sprawdzić poprawność implementacji za pomocą konta Google Linking Demo narzędzia.

W narzędziu wykonaj następujące czynności:

- Kliknij Sign-in z przycisku Google.

- Wybierz konto, które chcesz połączyć.

- Wprowadź identyfikator usługi.

- Opcjonalnie wprowadź co najmniej jeden zakres, do którego poprosisz o dostęp.

- Kliknij Start Demo.

- Po wyświetleniu monitu potwierdź, że możesz wyrazić zgodę i odrzucić prośbę o połączenie.

- Potwierdź, że zostałeś przekierowany na swoją platformę.