Passkey

Presentazione

Le passkey sono un'alternativa più sicura e semplice rispetto alle password. Con le passkey, gli utenti possono accedere ad app e siti web mediante sensore biometrico (ad esempio un sistema di riconoscimento delle impronte o del volto), PIN o sequenza, in modo che non debbano ricordare e gestire le password.

Sviluppatori e utenti odiano le password: offrono un'esperienza utente scadente, aggiungono attrito alla conversione e creano responsabilità in termini di sicurezza sia per gli utenti che per gli sviluppatori. Gestore delle password di Google in Android e Chrome riduce l'attrito tramite la compilazione automatica. Per gli sviluppatori che cercano ulteriori miglioramenti in termini di conversione e sicurezza, le passkey e la federazione delle identità sono gli approcci moderni del settore.

Le passkey offrono una protezione efficace contro gli attacchi di phishing e possono eliminare la necessità di richiedere passcode monouso via SMS o basati su app al momento dell'accesso. Poiché le passkey sono standardizzate, una singola implementazione consente un'esperienza senza password su tutti i dispositivi di un utente, su browser e sistemi operativi diversi.

Sviluppatori e utenti odiano le password: offrono un'esperienza utente scadente, aggiungono attrito alla conversione e creano responsabilità in termini di sicurezza sia per gli utenti che per gli sviluppatori. Gestore delle password di Google in Android e Chrome riduce l'attrito tramite la compilazione automatica. Per gli sviluppatori che cercano ulteriori miglioramenti in termini di conversione e sicurezza, le passkey e la federazione delle identità sono gli approcci moderni del settore.

Le passkey offrono una protezione efficace contro gli attacchi di phishing e possono eliminare la necessità di richiedere passcode monouso via SMS o basati su app al momento dell'accesso. Poiché le passkey sono standardizzate, una singola implementazione consente un'esperienza senza password su tutti i dispositivi di un utente, su browser e sistemi operativi diversi.

Le passkey sono più semplici

Gli utenti possono selezionare un account con cui accedere. Non è necessario digitare il nome utente.

Gli utenti possono autenticarsi utilizzando il blocco schermo del dispositivo, ad esempio un sensore di impronte, il riconoscimento facciale o il PIN.

Una volta creata e registrata una passkey, l'utente può passare facilmente a un nuovo dispositivo e utilizzarlo immediatamente senza dover eseguire una nuova registrazione (a differenza dell'autenticazione biometrica tradizionale, che richiede la configurazione su ogni dispositivo).

Le passkey sono più sicure

Le passkey proteggono gli utenti dagli attacchi di phishing. Le passkey funzionano solo su app e siti web registrati; un utente non può essere indotto con l'inganno a eseguire l'autenticazione su un sito ingannevole perché la verifica viene gestita dal browser o dal sistema operativo.

Gli sviluppatori salvano solo una chiave pubblica sul server anziché una password, il che significa che per un malintenzionato è molto meno vantaggioso compromettere i server e che in caso di violazione è necessario eseguire molte meno operazioni di pulizia.

Le passkey riducono i costi evitando la necessità di inviare SMS, il che le rende un mezzo di autenticazione più sicuro ed economico.

Cosa sono le passkey?

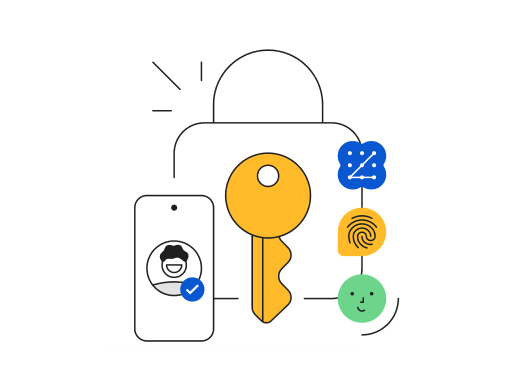

Una passkey è una credenziale digitale collegata a un account utente e a un sito web o un'applicazione. Le passkey consentono agli utenti di autenticarsi senza dover inserire un nome utente o una password o fornire un fattore di autenticazione aggiuntivo. Questa tecnologia mira a sostituire i meccanismi di autenticazione legacy come le password.

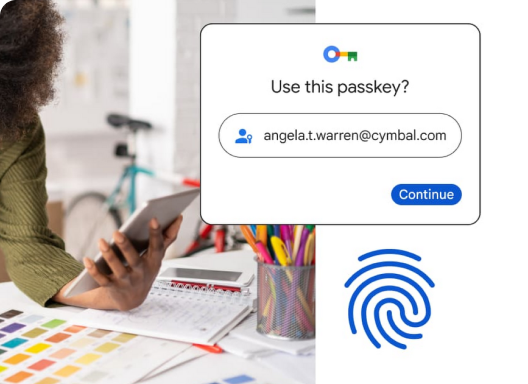

Quando un utente vuole accedere a un servizio che utilizza le passkey, il browser o il sistema operativo lo aiuteranno a selezionare e utilizzare la passkey corretta. L'esperienza è simile al funzionamento attuale delle password salvate. Per assicurarsi che solo il legittimo proprietario possa utilizzare una passkey, il sistema gli chiederà di sbloccare il dispositivo. Questa operazione può essere eseguita con un sensore biometrico (ad esempio un sistema di riconoscimento delle impronte o del volto), un PIN o una sequenza.

Per creare una passkey per un sito web o un'applicazione, un utente deve prima registrarla sul sito web o sull'applicazione.

- Vai all'applicazione e accedi utilizzando il metodo di accesso esistente.

- Fai clic sul pulsante Crea una passkey.

- Controlla le informazioni che vengono memorizzate con la nuova passkey.

- Usa lo sblocco dello schermo del dispositivo per creare la passkey.

Quando torna su questo sito web o app per accedere, può procedere nel seguente modo:

- Vai all'applicazione.

- Tocca il campo del nome dell'account per visualizzare un elenco di passkey in una finestra di dialogo di compilazione automatica.

- Seleziona la passkey.

- Utilizza lo sblocco dello schermo del dispositivo per completare l'accesso.

Fai una prova

Puoi provare le passkey in questa demo

Come funzionano le password?

Le passkey vengono criptate in modo sicuro sul dispositivo prima della sincronizzazione e richiedono la decriptografia sui nuovi dispositivi. Le passkey possono essere memorizzate in gestori delle password come Gestore delle password di Google, che sincronizza le passkey tra i dispositivi Android e i browser Chrome dell'utente su cui è stato eseguito l'accesso allo stesso Account Google. Gli utenti con Android OS 14 o versioni successive possono anche scegliere di archiviare le passkey in un gestore delle password di terze parti compatibile.

Gli utenti non sono limitati all'utilizzo delle passkey solo sul dispositivo su cui sono disponibili. Le passkey disponibili sugli smartphone possono essere utilizzate per accedere a un laptop, anche se non sono sincronizzate con il laptop, a condizione che lo smartphone sia vicino al laptop e l'utente approvi l'accesso sullo smartphone. Poiché le passkey si basano sugli standard FIDO, tutti i browser possono adottarle.

Gli utenti non sono limitati all'utilizzo delle passkey solo sul dispositivo su cui sono disponibili. Le passkey disponibili sugli smartphone possono essere utilizzate per accedere a un laptop, anche se non sono sincronizzate con il laptop, a condizione che lo smartphone sia vicino al laptop e l'utente approvi l'accesso sullo smartphone. Poiché le passkey si basano sugli standard FIDO, tutti i browser possono adottarle.

Vantaggi per la privacy

Importante: le passkey sono state progettate tenendo conto della privacy degli utenti. Di seguito sono riportati alcuni dubbi che gli utenti finali potrebbero sollevare.Per rassicurare gli utenti, gli sviluppatori devono aggiungere un messaggio rassicurante all'interfaccia utente (ad es. "Con le passkey, i dati biometrici dell'utente non vengono mai rivelati al sito web o all'app. I dati biometrici non vengono mai trasferiti dal dispositivo personale dell'utente") e creare una sezione Domande frequenti o un articolo di assistenza che spieghi meglio la situazione.

Perché l'accesso con la biometria potrebbe dare agli utenti la falsa impressione che vengano inviate informazioni sensibili al server. In realtà, il materiale biometrico non lascia mai il dispositivo personale dell'utente.

Le passkey da sole non consentono di monitorare gli utenti o i dispositivi tra i siti. La stessa passkey non viene mai utilizzata con più di un sito. I protocolli delle passkey sono progettati con cura in modo che nessuna informazione condivisa con i siti possa essere utilizzata come vettore di monitoraggio.

I gestori delle passkey proteggono le passkey da accessi e utilizzi non autorizzati. Ad esempio, il Gestore delle password di Google cripta i segreti delle passkey end-to-end. Solo l'utente può accedervi e utilizzarli e, anche se viene eseguito il backup sui server di Google, Google non può utilizzarli per impersonare gli utenti.

Vantaggi di sicurezza

Poiché sono associate all'identità di un sito web o di un'app, le passkey sono resistenti agli attacchi di phishing. Il browser e il sistema operativo garantiscono che una passkey possa essere utilizzata solo con il sito web o l'app che l'ha creata. In questo modo, gli utenti non devono più preoccuparsi di accedere al sito web o all'app originali.

-

Le passkey utilizzano la crittografia a chiave pubblica.

La crittografia a chiave pubblica riduce la minaccia di potenziali violazioni dei dati. Quando un utente crea una passkey con un sito o un'applicazione, sul suo dispositivo viene generata una coppia di chiavi pubblica-privata. Il sito memorizza solo la chiave pubblica, ma questa da sola è inutile per un malintenzionato. Un malintenzionato non può derivare la chiave privata dell'utente dai dati archiviati sul server, necessari per completare l'autenticazione. -

Resistente agli attacchi di phishing

Poiché sono associate all'identità di un sito web o di un'app, le passkey sono resistenti agli attacchi di phishing. Il browser e il sistema operativo garantiscono che una passkey possa essere utilizzata solo con il sito web o l'app che l'ha creata. In questo modo, gli utenti non devono più preoccuparsi di accedere al sito web o all'app originali.

Implementazione delle passkey

Iniziamo? Puoi implementare le passkey su Android, web e iOS utilizzando le nostre guide all'implementazione riportate di seguito.

Lato server

Guida all'implementazione per i server.

Android

Guida all'implementazione per Android.

Web

Guida all'implementazione per il web.

iOS

Guida all'implementazione per iOS.

Risorse aggiuntive

- Case study sulle passkey

- Casi d'uso

- Guida per gli sviluppatori alle passkey per le relying party

- Iscriviti alla newsletter per sviluppatori di Google passkey per ricevere notifiche sugli aggiornamenti delle passkey.