توفير الهوية (أو توفير الحسابات) هي عملية إعداد الحسابات وإنشاء اتصالات بين الأنظمة الثلاثة، وفي بعض الحالات، إعداد اتصالات بين المستخدمين وأجهزتهم.

في بيئة Android للمؤسسات، تتوفّر ثلاثة أنظمة مختلفة على الأقل لتخزين معلومات الحساب:

- دليل مستخدمي المؤسسة هو المصدر النهائي للمعلومات عن المستخدمين.

- عليك (موفِّر حلّ إدارة الخدمات الجوّالة للمؤسسات) الاحتفاظ بدليل أساسي على الأقل لمستخدمي المؤسسة.

- تحتفظ Google ببعض المعلومات عن حسابات "Google Play للأعمال" و حسابات Google لتقديم خدمة إدارة التطبيقات من خلال Google Play.

يمثّل مورد Users حسابًا

مرتبطًا بمؤسسة. يمكن أن يكون الحساب خاصًا بجهاز معيّن، أو يمكن أن يكون مرتبطًا بشخص لديه أجهزة متعددة (هاتف جوّال وجهاز لوحي وغيرها) ويستخدم الحساب على جميع هذه الأجهزة. يمكن أن يمنح الحساب إذن الوصول

إلى "Google Play للأعمال" فقط أو إلى خدمات Google الأخرى، وذلك استنادًا إلى كيفية

إعداد مؤسسة العميل:

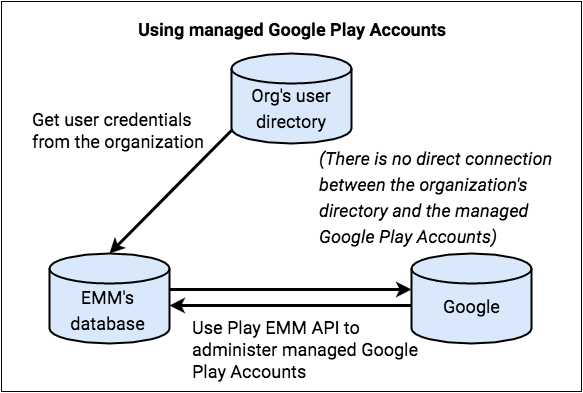

توفّر حسابات Google Play للأعمال وسيلة شفافة للمؤسسات لإنشاء حسابات مستخدمين أو أجهزة تلقائيًا من خلال موفِّر حلول إدارة الخدمات الجوّالة للمؤسسات. توفّر هذه الحسابات إمكانية الوصول إلى "Google Play للأعمال" فقط.

حسابات Google هي حسابات حالية تديرها Google، وتتطلّب المزامنة مع مصادر حسابات Google.

الجدول 1: حقول Users API وطرقها

| حسابات Google Play للأعمال | الحسابات المُدارة من Google | |

|---|---|---|

| الحقل | ||

| id | ||

| النوع | ||

| accountIdentifier | معرّف فريد تنشئه وتربطه

بالمعرّف (userId) الذي تم إرجاعه من Google Play. لا تستخدِم معلومات تحديد

الهوية الشخصية (PII). | لم يتم ضبطها. |

| accountType | deviceAccount، وuserAccount | userAccount |

| displayName | الاسم الذي تعرضه في عناصر واجهة المستخدم، مثل Google Play لا تستخدِم معلومات تحديد الهوية الشخصية. | لم يتم ضبطها. |

| managementType | emmManaged | googleManaged وemmManaged |

| primaryEmail | لم يتم ضبطها. | هذا الحقل هو المفتاح الأساسي الذي تديره من خلاله عملية المزامنة من حسابات النطاقات المُدارة من Google إلى حسابات المستخدمين في نظامك. |

| الطُرق | ||

| حذف | ||

| generateAuthenticationToken | ||

| generateToken | ||

| الحصول على | ||

| getAvailableProductSet | ||

| insert | ||

| قائمة | ||

| revokeToken | ||

| setAvailableProductSet | ||

| تحديث | ||

حسابات Google Play للأعمال

هناك نوعان من حسابات Google Play المُدارة:

- حساب المستخدم

- يمنح هذا الخيار مستخدمًا واحدًا إمكانية الوصول إلى "Google Play للأعمال" من جميع أجهزته. يجب إعداد حسابات المستخدمين، لأنّه لا تتوفّر لديهم بيانات الاعتماد اللازمة لإضافة حسابات Google Play المُدارة بأنفسهم.

- لإنشاء حساب مستخدم، يُرجى الاتصال على

Users.insert. اضبط نوع الحساب علىuserType، واضبطaccountIdentifier، الذي يشير بشكل فريد إلى المستخدم داخل المؤسسة. - أفضل الممارسات: لا تستخدِم الحساب نفسه على أكثر من 10 أجهزة.

- حساب الجهاز

- يتيح الوصول إلى "Google Play للأعمال" من جهاز واحد. إذا تم إصدار رمز مميّز للمصادقة لحساب جهاز، يؤدي طلب جديد لرمز مميّز للمصادقة لحساب الجهاز هذا إلى إيقاف الرمز المميّز السابق. يجب أن يكون لدى كل جهاز تراخيص تطبيقات منفصلة خاصة به.

- لإنشاء حساب جهاز، اتصل بالرقم

Users.insertواضبط نوع الحساب علىdeviceType.

يمكنك إنشاء تعيين بين هويات المستخدمين أو الأجهزة و "حسابات Google Play للأعمال" المقابلة لها، ويمكنك إدارة الحسابات على مدار مراحلها المختلفة. لا تحتاج المؤسسة إلى أيّ تحكّم مباشر في "حسابات Google Play للأعمال" هذه، لأنّ هذه الحسابات مخصّصة فقط لإدارة التطبيقات.

متطلبات وحدات تحكّم وخوادم إدارة الخدمات الجوّالة للمؤسسات (EMM)

يتم إنشاء "حسابات Google Play للأعمال" عند الطلب آليًا باستخدام واجهات برمجة تطبيقات إدارة الخدمات الجوّالة للمؤسسات في Google Play وواجهات برمجة تطبيقات إطار عمل Android في جميع مكوّنات حل إدارة الخدمات الجوّالة للمؤسسات (وحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات وخادم إدارة الخدمات الجوّالة للمؤسسات ومركز إدارة الخدمات الجوّالة للمؤسسات). تتفاعل هذه المكوّنات أثناء وقت التشغيل لإنشاء حساب مستخدم وتوفير الملف الشخصي للعمل على الجهاز المستهدَف .

يجب أن تستوفي وحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات (EMM) أو الخادم الشروط التالية:

يجب توفير آلية لإنشاء معرّفات فريدة للحسابات المجهولة (حقل

accountIdentifier) لاستخدامها في طلبUsers.insert. على سبيل المثال، يمكنك استخدام قيمة داخلية للمستخدِم ("sanjeev237389") أو رقم علامة أصل مشفّر ("asset#44448"). تجنَّب استخدام معلومات تحديد الهوية الشخصية لمعرِّف الحساب.تخزين التعيين بين

userId(المعروض فيinsertالاستدعاء) وaccountIdentifierالذي تختاره

للاطّلاع على متطلبات وحدة التحكّم بسياسة الجهاز، يُرجى الاطّلاع على مقالة إنشاء وحدة التحكّم بسياسة الجهاز.

إنشاء حساب مستخدم على "Google Play للأعمال"

- يسجِّل مستخدم الدخول إلى "مركز إدارة السياسات" باستخدام بيانات اعتماد الشركة (عادةً).

- يطلب "المعالج المتقدّم للبيانات" تفاصيل عن المستخدم من خادم إدارة الخدمات الجوّالة للمؤسسات أو وحدة التحكّم.

بافتراض أنّ المستخدم غير معروف لنظامك:

- أرسِل طلبًا للحصول على حساب جديد على "Google Play للأعمال" من خلال الاتصال برقم

Users.insertمع إدخال قيمaccountIdentifierوdisplayNameوaccountTypeالجديدة.- يجب أن ينشئ نظامك

accountIdentifier. يجب أن يكون معرّف الحساب قيمة فريدة في نظامك. لا تستخدِم معلومات تحديد الهوية الشخصية في معرّف الحساب. - يظهر الرمز

displayNameفي أداة تبديل الحسابات في "متجر Google Play"، ومن المفترض أن يكون له معنى بالنسبة إلى المستخدم (وليس معلومات تحديد الهوية الشخصية عن المستخدم). على سبيل المثال، يمكن أن يتضمّن الاسم اسم المؤسسة أو اسمًا عامًا مرتبطًا بخدمة إدارة الخدمات الجوّالة للمؤسسات (EMM). - اضبط قيمة

accountTypeعلىuserAccountأوdeviceAccount. يمكن استخدامuserAccountعلى أجهزة متعددة، في حين أنّdeviceAccountيكون خاصًا بجهاز واحد. يمكن أن يكونaccountTypeالمحدّد هوdeviceTypeأوuserType. - يجب ضبط قيمة

managementTypeعلىemmManaged.

- يجب أن ينشئ نظامك

- يعالج Google Play الطلب وينشئ الحساب ويُرسِل

userId. - تخزين التعيين بين

accountIdentifierوuserIdفي مستودع البيانات - اتصل بـ

Users.generateAuthenticationTokenباستخدامuserIdوenterpriseId. يعرض Google Play رمزًا مميّزًا للتحقق من الهوية يمكن استخدامه مرة واحدة، ويجب استخدامه في مهلة تبلغ بضع دقائق. - إعادة توجيه رمز المصادقة بأمان إلى معالج البيانات لديك

- أرسِل طلبًا للحصول على حساب جديد على "Google Play للأعمال" من خلال الاتصال برقم

- توفِّر خدمة إدارة الخدمات الجوّالة للمؤسسات ملف العمل وتضيف الحساب إلى ملف العمل أو الجهاز.

- يمكن للمستخدم الوصول إلى "Google Play للأعمال" ضمن الملف الشخصي للعمل أو الجهاز.

حسابات المشرفين

عندما ينشئ مشرف مؤسسة باستخدام "حسابات Google Play للأعمال"، لا يمكن أن يكون حساب Google الذي يستخدمه حسابًا على G Suite. ويصبح الحساب الذي يستخدمه مالكًا للمؤسسة، ويمكن للمالك إضافة المزيد من المالكين والمشرفين في وحدة تحكّم "Google Play للأعمال".

يعرض كل من Enterprises.get و

Enterprises.completeSignup

قائمة بعناوين البريد الإلكتروني للمشرفين المرتبطة بمؤسسة

(المؤسسات التي لديها "حسابات Google Play للأعمال" فقط).

إدارة دورات حياة الحسابات

في عملية نشر "حسابات Google Play للأعمال"، تكون أنت المسؤول عن مراحل حياة حساب العميل وحساب الجهاز، ما يعني أنّك تُنشئ هذه الحسابات وتُعدّلها وتحذفها.

يمكنك إنشاء الحسابات أثناء إعداد الجهاز، وهي عملية تتضمّن تطبيق DPC ووحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات. للحصول على التعليمات، يُرجى الاطّلاع على طريقة "حسابات Google Play للأعمال".

لتغيير معلومات حساب، استخدِم الدالة Users.update.

لحذف حساب، استخدِم الدالة Users.delete.

لا يمكن للمشرفين حذف الحسابات الفردية، ولكن يمكنهم حذف مؤسسة تستخدم "حسابات Google Play للأعمال". عند إجراء ذلك، يتم في النهاية حذف الجهاز وحسابات المستخدمين المرتبطة بالمؤسسة، كما هو описан في إلغاء التسجيل وإعادة التسجيل والحذف.

انتهاء صلاحية الحساب

في بعض الأحيان، تنتهي صلاحية الحسابات أو الرموز المميّزة لها، ويمكن أن يحدث ذلك لعدد من الأسباب التالية:

- انتهت صلاحية رمز المصادقة المميّز الذي تم الحصول عليه لإضافة الحساب إلى الجهاز.

- تم حذف الحساب أو المؤسسة.

- بالنسبة إلى حسابات الأجهزة، تمت إضافة الحساب إلى جهاز جديد، وبالتالي تم إيقافه على الجهاز القديم.

- يتم تفعيل عمليات التحقّق التلقائية من إساءة الاستخدام.

- إذا كان الجهاز غير متصل بالإنترنت لأكثر من 270 يومًا، قد يتم حذف معلوماته بسبب عملية تنظيف دُفعات.

في معظم الحالات (ما لم تكن إدارة الخدمات الجوّالة للمؤسسات تنقل حساب جهاز إلى جهاز جديد عمدًا)، فإنّ أفضل الممارسات هي استخدام واجهة برمجة التطبيقات Play EMM API لطلب رمز مميّز جديد من خادم إدارة الخدمات الجوّالة للمؤسسات، وتسجيل حالة الحساب والمؤسسة وأي أخطاء يتم عرضها، ثم اتّخاذ الإجراء المناسب على الجهاز. على سبيل المثال، يمكنك تجديد الرمز المميّز أو إعادة ضبط الجهاز أو إلغاء تسجيله إذا تعذّر حلّ الخطأ.

لتجديد الرمز المميّز بشكلٍ سليم، عليك إجراء ما يلي:

- يُرجى الاتصال على

users.generateAuthenticationTokenلطلب رمز مصادقة جديد للحساب. - في حال نجاح الطلب، أزِل الحساب الحالي وأضِف الحساب الجديد باستخدام مكتبة دعم DPC.

- إذا لم تنجح المكالمة، عليك إزالة الحساب من الجهاز وإنشاء حساب

مستخدم جديد باستخدام

users.insert، وإنشاء رمز مميّز للمصادقة وإضافة الحساب إلى الجهاز.

يُرسِل الإصدار 9.0.00 من خدمات Google Play إشعارًا إلى DPC بأنّ صلاحية الحساب قد انتهت باستخدام إجراء البث:

عند إلغاء صلاحية "حساب Google مُدار" على أحد الأجهزة، يتلقّى "مركز إدارة الخدمات" بثًا يتضمّن الإجراء التالي:

com.google.android.gms.auth.ACCOUNT_REAUTH_REQUIRED

يحتوي هدف البث على عنصر إضافي من النوع

Parcelableيحمل الاسمaccount، وهو عنصرAccountتتحقّق وحدة التحكّم في سياسة الجهاز

Account#nameمع خادم إدارة الخدمات الجوّالة للمؤسسات (EMM) لتحديد الحساب الذي تم إلغاء صلاحيته.يطلب "مركز إدارة الخدمات" إما بيانات اعتماد جديدة أو حسابًا جديدًا، باتّباع الخطوات نفسها التي تم استخدامها في إعداد الجهاز في البداية.

حسابات Google

بالنسبة إلى المؤسسات التي تستخدم حسابات Google، تعكس حسابات المستخدمين في حلّ إدارة الخدمات الجوّالة للمؤسسات (EMM) حسابات المستخدمين الحالية المرتبطة بخدمة أخرى من Google (مثل G Suite). هذه الحسابات هي googleManaged

(الجدول 1) لأنّ خدمات الخلفية في Google هي مصدر إنشاء الحساب ومعلوماته.

بصفتك مزوّد إدارة الخدمات الجوّالة للمؤسسات (EMM)، يمكنك توفير آليات في وحدة التحكّم لتسهيل إنشاء حسابات المستخدمين المُحتفظ بها في نظامك ومزامنتها باستمرار مع مصادر حسابات نطاقات Google باستخدام أدوات مثل أداة مزامنة دليل Google Cloud (GCDS) وواجهة برمجة تطبيقات دليل SDK للمشرف من Google. يمكنك الاطّلاع على نظرة عامة حول الأساليب المختلفة. يتطلّب نموذج هوية النطاق المُدار من Google أن يكون حساب المستخدم متوفّرًا في سياق الحلّ (وحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات، وخادم إدارة الخدمات الجوّالة للمؤسسات، وربما في قاعدة بيانات) قبل أن يتم إعداده على أي من أجهزة المستخدم في سياق ملف عمل.

أثناء توفير الهوية، يتم gefülltالنطاق المُدار من Google للمؤسسة بحسابات المستخدمين. في بعض الحالات، تتم مزامنة هويات المستخدمين الحالية على الإنترنت (مثل حسابات Microsoft Exchange) مع حساباتهم على Google.

بعد المزامنة الأولية، ولكن قبل توزيع التطبيقات على جهاز المستخدم، على المستخدم تفعيل حسابه على Google، كما هو موضّح في تفعيل الحسابات على الأجهزة. يسمح هذا التفعيل للجهاز بالوصول إلى "Google Play للأعمال".

مزامنة حسابات العملاء

في عملية نشر حسابات Google، يمكن للمؤسسة استخدام أداة GCDS ل مزامنة البيانات في نطاق G Suite مع البيانات في دليل LDAP. بدلاً من ذلك، يمكنك استخدام "أداة مزامنة دليل Google Cloud" لإجراء ذلك بالنيابة عن المؤسّسة، إذا منحت المؤسّسة إذن الوصول إليك.

تستدعي أداة GCDS واجهة برمجة التطبيقات Google Directory API وتُزامن أسماء المستخدمين، ولكن ليس كلمات المرور.

إذا كانت المؤسسة تستخدم Microsoft Active Directory وتريد إبقاءكلمات مرور مستخدمي G Suite متزامنة مع كلمات مرورهم على Active Directory، يمكنهم أو يمكنك استخدام أداة مزامنة كلمات المرور في G Suite (GSPS) مع أداة مزامنة دليل Google Cloud (GCDS).

للحصول على تعليمات "أداة مزامنة دليل Google Cloud" للمشرفين، يُرجى الاطّلاع على مقالة إعداد نطاق G Suite للمزامنة.

Google Directory API

في عملية نشر حسابات Google، يمكنك استخدام Google Directory API ل مزامنة الدلائل النشطة أو كلمات المرور أو كليهما:

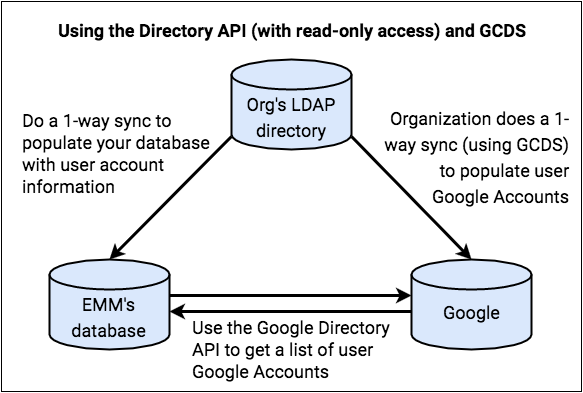

استخدام Directory API للمزامنة مع الدليل فقط: إذا كان لديك إذن بالقراءة فقط للوصول إلى نطاق Google المُدار للمؤسسة، يمكنك استخدام Google Directory API للحصول على معلومات حساب Google، مثل أسماء المستخدمين (ولكن ليس كلمات المرور) من Google. وبما أنّه لا يمكنك كتابة أي بيانات في حسابات المستخدمين على Google، تكون المؤسسة مسؤولة بالكامل عن دورات حياة الحسابات.

يوضّح السيناريو 1 وسيناريوهات مصادقة الدخول المُوحَّد المستنِدة إلى SAML هذا الموقف بشكل كامل.

للحصول على معلومات عن استخدام Directory API بهذه الطريقة، اطّلِع على استرداد جميع مستخدمي الحساب في مستندات Directory API.

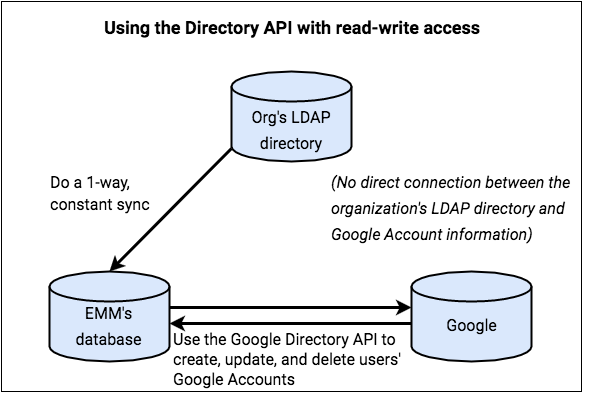

استخدام Directory API لمزامنة الدليل وكلمات المرور الاختيارية إذا كان لديك إذن بالقراءة والكتابة في نطاق Google المُدار للمؤسسة، يمكنك استخدام Google Directory API للحصول على أسماء المستخدمين وكلمات المرور وغيرها من معلومات حساب Google. يمكنك تعديل هذه المعلومات ومزامنتها مع قاعدة بياناتك، وقد تكون مسؤولاً بالكامل أو جزئيًا عن دورات حياة الحسابات، وذلك استنادًا إلى الحلّ الذي تقدّمه للعميل.

يصف السيناريو 2 هذا الموقف بشكل كامل.

لمزيد من المعلومات عن استخدام واجهة برمجة التطبيقات Directory API لإدارة معلومات حسابات المستخدمين، اطّلِع على دليل المطوّر Directory API: حسابات المستخدمين.

سيناريوهات حسابات Google

في ما يلي وصف لعدة سيناريوهات شائعة لتوفير الهوية في حسابات Google.

السيناريو 1: العميل مسؤول عن مراحل نشاط الحساب

في هذا السيناريو، ينشئ العميل حسابات Google ويحافظ عليها لمستخدميه.

يمكنك الحصول على معلومات حساب المستخدم من دليل LDAP الخاص بالمؤسسة، ويمكنك ربط ذلك ببيانات حساب Google التي تحصل عليها من Google من خلال Directory API.

تتحمّل المؤسسة المسؤولية الكاملة عن مراحل نشاط الحساب. على سبيل المثال، عند إنشاء حساب Google جديد، تضيف المؤسسة المستخدم إلى دليل LDAP. في المرة التالية التي تتم فيها مزامنة قاعدة بياناتك مع دليل LDAP، تتلقّى قاعدة بياناتك معلومات عن هذا المستخدم الجديد.

في هذا السيناريو:

- لديك إذن بالقراءة فقط في حسابات Google.

- تحصل قاعدة بياناتك على أسماء حسابات Google، ولكن لا تحصل على أسماء مستخدمين أو كلمات مرور LDAP.

- يمكنك استخدام Google Directory API للحصول على معلومات الحساب الأساسية لمستخدمي

عميلك. (المعلومات المتاحة لك هي المعلومات غير القابلة للكتابة

التي يعرضها طلب

Users.get). ويمكنك استخدام هذه المعلومات للتحقّق من توفّر حسابات Google للمستخدمين كي يتمكّنوا من المصادقة على أجهزتهم. - يستخدم عميلك أداة "أداة مزامنة دليل Google Cloud" لإجراء مزامنة أحادية الاتجاه لتعبئة ملف تعريفات المستخدمين على حسابات Google. (من المحتمل أن تستخدم المؤسسة أيضًا "أداة مزامنة دليل Google Cloud" لمزامنة بياناتها المستمرة بعد اكتمال توفير الهوية). اختياريًا، يمكن للجهة استخدام أداة GSPS لمزامنة كلمات المرور بالإضافة إلى أسماء المستخدمين.

السيناريو 2: يتحمّل موفِّر إدارة الخدمات الجوّالة للمؤسسات (EMM) مسؤولية دورات حياة الحسابات

في هذا السيناريو، تتولّى عملية إنشاء حسابات Google بالنيابة عن العميل، وتكون مسؤولاً عن دورات حياة حسابات المستخدمين.

على سبيل المثال، عند تغيير معلومات المستخدم في دليل LDAP الخاص بالمؤسسة، تكون أنت المسؤول عن تعديل حساب المستخدم على Google. لا يتم استخدام أداة GCDS في هذا السيناريو.

في هذا السيناريو:

- لديك إذن بالقراءة والكتابة في حسابات Google.

- تحصل قاعدة بياناتك على أسماء حسابات Google وأسماء مستخدمي LDAP (و اختياريًا، تحصل على تجزئات كلمات المرور).

- تستخدم Google Directory API نيابةً عن عميلك لقراءة

وكتابة معلومات الحساب لمستخدمي المؤسسة. (المعلومات

المتوفّرة لك هي المعلومات غير القابلة للكتابة

التي يعرضها طلب

Users.get). ويمكنك استخدام هذه المعلومات للتحقّق من توفّر حسابات Google للمستخدمين كي يتمكّنوا من المصادقة على أجهزتهم. - لا يتم استخدام أداة GCDS.

سيناريوهات مصادقة الدخول المُوحَّد (SSO) المستنِدة إلى SAML

في عملية نشر حسابات Google، قد تستخدم أنت أو عميلك لغة ترميز تأكيد الأمان (SAML) مع موفِّر هوية (IdP) لمصادقة حساب Google المرتبط بكل مستخدم. يمكنك استخدام أسماء حسابات Google كإثبات لوجود حسابات Google للمستخدمين، وهو أمر مطلوب لسماح بمصادقة المستخدمين عند تسجيل الدخول إلى أجهزتهم. على سبيل المثال، يمكن استخدام ملف SAML في السيناريو 2. لمعرفة تفاصيل عن كيفية إعداد ذلك، يُرجى الاطّلاع على مقالة إعداد ميزة "الدخول المُوحَّد" (SSO) لحسابات G Suite.

تفعيل الحسابات على الأجهزة

لكي يتم توزيع التطبيقات على جهاز المستخدم من خلال "Google Play للأعمال"، على المستخدم تسجيل الدخول إلى الجهاز أثناء توفير الجهاز:

- في عملية توفير الأجهزة في "حسابات Google Play للأعمال"، يوجّه "مركز إدارة الخدمات" المستخدم إلى تسجيل الدخول باستخدام بيانات الاعتماد المقبولة من وحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات (EMM)، وعادةً ما تكون بيانات اعتماد البريد الإلكتروني للشركة.

- في عملية نشر حسابات Google، يوجّه مزوّد خدمة إدارة الخدمات (DPC) المستخدم إلى إدخال بيانات اعتماد تسجيل الدخول إلى حسابه على Google. تتطابق بيانات الاعتماد هذه عادةً مع بيانات الاعتماد التي يستخدمها المستخدمون لتسجيل الدخول إلى نطاق الشركة عند مزامنتها مع "أداة مزامنة دليل Google Cloud" أو GSPS، أو عندما تستخدم المؤسسة موفِّر خدمة مصادقة لتوفير عملية المصادقة. يؤدي ذلك إلى تفعيل حساب المستخدم على Google وإنشاء رقم تعريف جهاز فريد، ويؤدي أيضًا إلى ربط هوية حساب المستخدم على Google برقم تعريف جهازه.