Kimlik sağlama (veya hesap sağlama), hesap oluşturma ve üç sistem arasında bağlantı kurma, bazı durumlarda da kullanıcılar ile cihazları arasında bağlantı kurma işlemidir.

Android Enterprise ortamında hesap bilgileri üç farklı sistemde saklanabilir:

- Kuruluşun kullanıcı dizini, kullanıcılarla ilgili kesin bilgi kaynağıdır.

- Siz (EMM çözüm sağlayıcısı) kuruluşun kullanıcılarının en azından minimum bir dizini bulundurmalısınız.

- Google, Google Play aracılığıyla uygulama yönetimi sağlamak için yönetilen Google Play Hesapları ve Google Hesapları hakkında bazı bilgileri saklar.

Users kaynağı, bir kuruluşla ilişkili bir hesabı temsil eder. Hesap bir cihaza özel olabilir veya birden fazla cihazı (cep telefonu, tablet vb.) olan ve hesabı tüm cihazlarda kullanan bir kişiyle ilişkilendirilebilir. Hesap, müşterinizin kuruluşunu nasıl oluşturduğunuza bağlı olarak yalnızca Managed Google Play'e veya diğer Google hizmetlerine erişim sağlayabilir:

Managed Google Play Accounts, kuruluşların kurumsal mobil yönetim (EMM) çözüm sağlayıcıları aracılığıyla kullanıcı veya cihaz hesaplarını otomatik olarak oluşturmaları için şeffaf bir yöntem sunar. Bu hesaplar yalnızca Managed Google Play'e erişim sağlar.

Google Hesapları, Google tarafından yönetilen mevcut hesaplardır ve Google Hesabı kaynaklarıyla senkronizasyon gerektirir.

Tablo 1: Users API alanları ve yöntemleri

| Managed Google Play Accounts | Google tarafından yönetilen hesaplar | |

|---|---|---|

| Alan | ||

| id | ||

| tür | ||

| accountIdentifier | Oluşturduğunuz ve Google Play'den döndürülen kimliğe (userId) eşlediğiniz benzersiz bir tanımlayıcı. Kimliği tanımlayabilecek bilgiler (PII) kullanmayın. | Ayarlanmadı. |

| accountType | deviceAccount, userAccount | userAccount |

| görünen ad | Google Play gibi kullanıcı arayüzü öğelerinde gösterdiğiniz ad. Kimliği tanımlayabilecek bilgiler kullanmayın. | Ayarlanmadı. |

| managementType | emmManaged | googleManaged, emmManaged |

| primaryEmail | Ayarlanmadı. | Bu alan, Google tarafından yönetilen alan hesaplarından sisteminizdeki kullanıcı hesaplarına senkronizasyonu yönettiğiniz birincil anahtardır. |

| Yöntemler | ||

| delete | ||

| generateAuthenticationToken | ||

| generateToken | ||

| get | ||

| getAvailableProductSet | ||

| insert | ||

| list | ||

| revokeToken | ||

| setAvailableProductSet | ||

| update | ||

Managed Google Play Accounts

İki tür yönetilen Google Play Hesabı vardır:

- Kullanıcı hesabı

- Tek bir kullanıcının tüm cihazlarından Managed Google Play'e erişmesine olanak tanır. Kullanıcılarınız için kullanıcı hesapları sağlamanız gerekir. Kullanıcıların, yönetilen Google Play Hesapları eklemek için kimlik bilgilerine sahip değildir.

- Kullanıcı hesabı oluşturmak için

Users.insertnumaralı telefonu arayın. Hesap türünüuserTypeolarak ayarlayın ve kuruluştaki kullanıcıya benzersiz şekilde referans veren biraccountIdentifierayarlayın. - En iyi uygulama: Aynı hesabı 10'dan fazla cihazda kullanmayın.

- Cihaz hesabı

- Tek bir cihazdan Managed Google Play'e erişim sağlar. Bir cihaz hesabı için kimlik doğrulama jetonu yayınlanmışsa bu cihaz hesabı için yeni bir kimlik doğrulama jetonu isteği, önceki jetonu devre dışı bırakır. Her cihazın kendisine ait ayrı uygulama lisansları olmalıdır.

- Cihaz hesabı oluşturmak için

Users.insertişlevini çağırın ve hesap türünüdeviceTypeolarak ayarlayın.

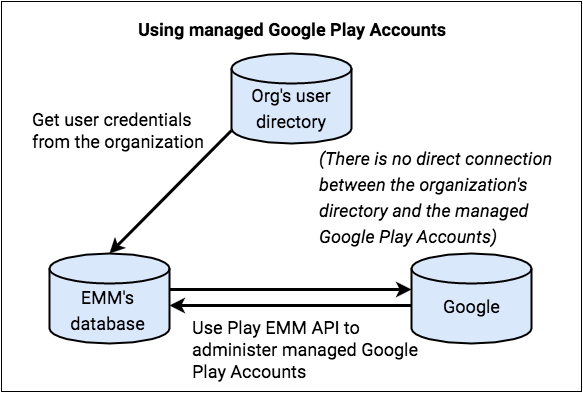

Kullanıcı veya cihaz kimlikleri ile ilgili Managed Google Play Accounts arasında bir eşleme oluşturup korur ve hesapları yaşam döngüleri boyunca yönetirsiniz. Hesaplar yalnızca uygulama yönetimi için var olduğundan kuruluşun bu Managed Google Play Hesapları üzerinde doğrudan kontrole ihtiyacı yoktur.

EMM konsolları ve sunucularla ilgili şartlar

Managed Google Play hesapları, EMM çözümünüzün bileşenlerinde (EMM konsolu, EMM sunucusu ve DPC) Google Play EMM API'leri ve Android çerçeve API'leri kullanılarak isteğe bağlı olarak programlı bir şekilde oluşturulur. Bu bileşenler, kullanıcı hesabı oluşturmak ve hedef cihazda iş profilini sağlamak için çalışma zamanında etkileşimde bulunur.

EMM konsolunuz veya sunucunuz:

Users.insertçağrısında kullanılacak benzersiz anonim hesap tanımlayıcıları (accountIdentifieralanı) oluşturmak için bir mekanizma sağlayın. Örneğin, kullanıcı için bir dahili değer ("sanjeev237389") veya şifrelenmiş bir öğe etiketi numarası ("asset#44448") kullanabilirsiniz. Hesap tanımlayıcısı için kimliği tanımlayabilecek bilgiler (PII) kullanmaktan kaçının.userId(insertçağrısından döndürülür) ile seçtiğinizaccountIdentifierarasında eşlemeyi depolayın.

DPC'nizle ilgili gereksinimler için Cihaz politikası denetleyici oluşturma başlıklı makaleyi inceleyin.

Managed Google Play kullanıcı hesabı oluşturma

- Kullanıcı, genellikle kurumsal kimlik bilgilerini kullanarak İTŞ'nizde oturum açar.

- DPC, EMM sunucusundan veya konsolundan kullanıcıyla ilgili ayrıntıları ister.

Kullanıcının sisteminiz tarafından tanınmadığı varsayılırsa:

- Yeni

accountIdentifier,displayNameveaccountTypedeğerleriyleUsers.insertçağrısını yaparak yeni Managed Google Play Hesabı isteği gönderin.- Sisteminiz

accountIdentifierdosyasını oluşturmalıdır. Hesap tanımlayıcısı, sisteminizde benzersiz bir değer olmalıdır. Hesap tanımlayıcısı için kimliği tanımlayabilecek bilgiler kullanmayın. displayName, Google Play Store'un hesap değiştiricisinde gösterilir ve kullanıcı için bir anlam ifade etmelidir (ancak kullanıcıyla ilgili kimliği tanımlayabilecek bilgiler içermemelidir). Örneğin, ad kuruluş adını veya EMM ile ilgili genel bir adı içerebilir.accountTypeöğesiniuserAccountveyadeviceAccountolarak ayarlayın.userAccountbirden fazla cihazda kullanılabilirkendeviceAccounttek bir cihaza özgüdür. BelirtilenaccountType,deviceTypeveyauserTypeolabilir.managementTypedeğeriniemmManagedolarak ayarlayın.

- Sisteminiz

- Google Play isteği işler, hesabı oluşturur ve bir

userIddöndürür. accountIdentifierileuserIdarasındaki eşlemeyi veri deposunuzda saklayın.userIdveenterpriseIdileUsers.generateAuthenticationToken'u arayın. Google Play, bir kez kullanılabilen ve birkaç dakika içinde kullanılması gereken bir kimlik doğrulama jetonu döndürür.- Kimlik doğrulama jetonunu PBM'nize güvenli bir şekilde iletin.

- Yeni

- İTŞ, iş profilini sağlar ve hesabı iş profiline veya cihaza ekler.

- Kullanıcı, iş profilinde veya cihazda Managed Google Play'e erişebilir.

Yönetici hesapları

Bir yönetici Managed Google Play Accounts ile bir grup oluşturduğunda kullandığı Google Hesabı G Suite hesabı olamaz. Kullandıkları hesap, kuruluşun sahibi olur ve sahip, Managed Google Play Console'a daha fazla sahip ve yönetici ekleyebilir.

Hem Enterprises.get hem de Enterprises.completeSignup, bir kuruluşla (yalnızca Managed Google Play Accounts grubuna sahip kuruluşlar) ilişkilendirilmiş yönetici e-posta adreslerinin listesini döndürür.

Hesap yaşam döngülerini yönetme

Managed Google Play Accounts dağıtımında kullanıcı ve cihaz hesabı yaşam döngülerinden siz sorumlusunuz. Yani bu hesapları siz oluşturur, günceller ve silersiniz.

Hesapları, DPC uygulamanızı ve EMM konsolunuzu içeren cihaz sağlama işlemi sırasında oluşturursunuz. Talimatlar için Managed Google Play Accounts yöntemine bakın.

Bir hesabın bilgilerini değiştirmek için Users.update işlevini çağırın.

Hesabı silmek için Users.delete işlevini çağırın.

Yöneticiler hesapları tek tek silemez ancak Managed Google Play Accounts grubunu silebilir. Bu işlem yapıldığında, Kaydını iptal etme, yeniden kaydetme, silme bölümünde açıklandığı gibi, kuruluşla ilişkili cihaz ve kullanıcı hesapları zaman içinde silinir.

Hesabın geçerlilik süresi

Hesapların veya jetonlarının süresi zaman zaman dolabilir. Bunun birkaç nedeni olabilir:

- Hesabı cihaza eklemek için alınan kimlik doğrulama jetonunun süresi doldu.

- Hesap veya işletme silinmiş.

- Cihaz hesapları için hesap yeni bir cihaza eklendiğinden eski cihazda devre dışı bırakılır.

- Otomatik kötüye kullanım kontrolleri tetiklenir.

- Bir cihaz 270 günden uzun süre çevrimdışı kalırsa bilgileri toplu temizleme işlemi nedeniyle silinebilir.

Çoğu durumda (EMM, cihaz hesabını kasıtlı olarak yeni bir cihaza taşımıyorsa) en iyi uygulama, EMM sunucusundan yeni bir jeton istemek için Play EMM API'yi kullanmak, hesabın ve kuruluşun durumunu ve döndürülen hataları not etmek ve ardından cihazda uygun işlemi gerçekleştirmektir. Örneğin, jetonu yenileyin veya hata düzeltilemezse cihazı sıfırlayın ya da cihazın kaydını kaldırın.

Jetonu düzgün bir şekilde yenilemek için:

- Hesap için yeni bir kimlik doğrulama jetonu istemek üzere

users.generateAuthenticationTokennumaralı telefonu arayın. - Çağrı başarılı olursa mevcut hesabı kaldırın ve DPC destek kitaplığını kullanarak yeni hesabı ekleyin.

- Arama başarısız olursa hesabı cihazdan kaldırın ve

users.insertkullanarak yeni bir kullanıcı oluşturun, kimlik doğrulama jetonu oluşturun ve hesabı cihaza ekleyin.

9.0.00 sürümü olan Google Play Hizmetleri, yayın işlemini kullanarak DPC'nizi hesabın süresinin dolduğu konusunda bilgilendirir:

Bir cihazda yönetilen Google Play Hesabı geçersiz hale geldiğinde DPC aşağıdaki işlemi içeren bir yayın alır:

com.google.android.gms.auth.ACCOUNT_REAUTH_REQUIRED

Yayınlama amacı, geçersiz kılınan hesabın

Accountaccountadlı birParcelableekstra içerir.DPC, geçersiz kılınan hesabı belirlemek için

Account#namedeğerini EMM sunucusunda kontrol eder.DPC, ilk olarak cihaz için temel hazırlığı yapmak için kullanılan aynı akışı izleyerek yeni kimlik bilgileri veya yeni bir hesap ister.

Google Hesapları

Google Hesapları kullanan kuruluşlar için EMM çözümlerindeki kullanıcı hesapları, başka bir Google hizmetiyle (ör. G Suite) ilişkilendirilmiş mevcut kullanıcı hesaplarını yansıtır. Bu hesaplar, Google'ın arka uç hizmetleri hesabın oluşturulması ve hesapla ilgili bilgilerin kaynağı olduğu için googleManaged (Tablo 1) olarak sınıflandırılır.

EMM olarak, Google Cloud Directory Sync (GCDS) ve Google Admin SDK Directory API gibi araçları kullanarak sisteminizde bulunan kullanıcı hesaplarının oluşturulmasını ve Google alan hesabı kaynaklarıyla sürekli senkronize edilmesini kolaylaştırmak için konsolunuzda mekanizmalar sağlayabilirsiniz. Çeşitli yaklaşımlara genel bakış için Google tarafından yönetilen alan kimliği modeli, kullanıcı hesabının bir iş profili bağlamında kullanıcının cihazlarının herhangi birinde temel hazırlığının yapılabilmesi için çözümünüzün bağlamında (EMM konsolu, EMM sunucusu, belki de bir veri deposunda) mevcut olmasını gerektirir.

Kimlik temel hazırlığı sırasında kuruluşun Google tarafından yönetilen alanı kullanıcı hesaplarıyla doldurulur. Bazı durumlarda, kullanıcıların mevcut online kimlikleri (ör. Microsoft Exchange hesapları) Google Hesaplarıyla senkronize edilir.

İlk senkronizasyondan sonra ancak uygulamalar kullanıcının cihazına dağıtılmadan önce kullanıcının, Cihazlarda hesapları etkinleştirme bölümünde açıklandığı gibi Google Hesabını etkinleştirmesi gerekir. Bu etkinleştirme, cihazın Managed Google Play'e erişmesine olanak tanır.

Müşteri hesaplarını senkronize etme

Google Hesapları dağıtımında kuruluş, G Suite alanındaki verileri LDAP dizinindeki verilerle senkronize etmek için GCDS aracını kullanabilir. Alternatif olarak, kuruluş size erişim izni veriyorsa kuruluş adına bunu yapmak için GCDS'yi kullanabilirsiniz.

GCDS aracı, Google Directory API'yi çağırır ve kullanıcı adlarını senkronize eder ancak şifreleri senkronize etmez.

Kuruluş Microsoft Active Directory kullanıyorsa ve kullanıcıların G Suite şifrelerinin Active Directory şifreleriyle senkronize olmasını istiyorsa kuruluş veya siz GCDS ile G Suite Password Sync (GSPS) aracını kullanabilirsiniz.

Yöneticiler için GCDS talimatları için G Suite alanınızı senkronizasyona hazırlama başlıklı makaleye bakın.

Google Directory API

Google Hesapları dağıtımında, etkin dizinleri, şifreleri veya her ikisini birden senkronize etmek için Google Directory API'yi kullanabilirsiniz:

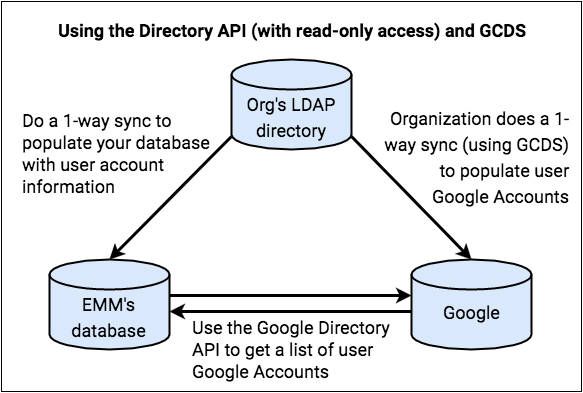

Yalnızca dizin senkronizasyonu için Directory API'yi kullanma Kuruluşun yönetilen Google alanına salt okuma erişiminiz varsa Google'dan kullanıcı adları (şifreler hariç) gibi Google Hesabı bilgilerini almak için Google Directory API'yi kullanabilirsiniz. Kullanıcıların Google Hesaplarına veri yazamayacağınız için hesap yaşam döngülerinden tamamen kuruluş sorumludur.

Senaryo 1 ve SAML tabanlı TOA kimlik doğrulama senaryoları bu durumu daha ayrıntılı bir şekilde açıklar.

Directory API'yi bu şekilde kullanma hakkında bilgi edinmek için Directory API dokümanlarında Hesaptaki tüm kullanıcıları alma başlıklı makaleyi inceleyin.

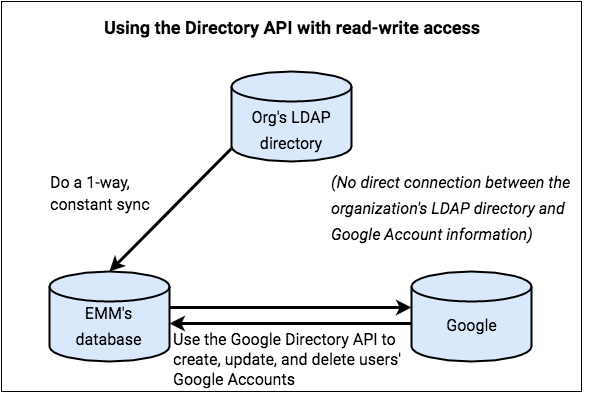

Dizin ve isteğe bağlı şifre senkronizasyonu için Directory API'yi kullanma Kuruluşun yönetilen Google alanına okuma ve yazma erişiminiz varsa kullanıcı adlarını, şifreleri ve diğer Google Hesabı bilgilerini almak için Google Directory API'yi kullanabilirsiniz. Bu bilgileri güncelleyebilir ve kendi veritabanınızla senkronize edebilirsiniz. Ayrıca, müşterinize sunduğunuz çözüme bağlı olarak hesap yaşam döngüleri için tam veya kısmi sorumluluk alabilirsiniz.

Bu durum 2. Senaryo'da daha ayrıntılı olarak açıklanmaktadır.

Kullanıcı hesabı bilgilerini yönetmek için Directory API'yi kullanma hakkında daha fazla bilgi edinmek isterseniz Directory API: User Accounts (Directory API: Kullanıcı Hesapları) geliştirici kılavuzunu inceleyin.

Google Hesapları senaryoları

Aşağıda, Google Hesapları için kimlik sağlamayla ilgili birkaç tipik senaryo açıklanmaktadır.

1. Senaryo: Hesap yaşam döngülerinden müşteri sorumludur

Bu senaryoda, müşteriniz kullanıcıları için Google Hesapları oluşturur ve bunları yönetir.

Kuruluşun LDAP dizininden kullanıcı hesabı bilgilerini alır ve bunları Google Directory API aracılığıyla Google'dan aldığınız Google Hesabı verileriyle ilişkilendirirsiniz.

Hesap yaşam döngülerinden kuruluş tamamen sorumludur. Örneğin, yeni bir Google Hesabı oluşturulduğunda kuruluş, kullanıcıyı LDAP dizinine ekler. Veritabanınızla LDAP dizini arasında senkronizasyon yaptığınızda veritabanınız bu yeni kullanıcıyla ilgili bilgileri alır.

Bu senaryoda:

- Google Hesaplarına salt okuma erişiminiz var.

- Veritabanınıza Google Hesabı adları aktarılır ancak LDAP kullanıcı adları veya şifreleri aktarılmaz.

- Müşterinizin kullanıcılarının temel hesap bilgilerini almak için Google Directory API'yi kullanırsınız. (Kullanabildiğiniz bilgiler,

Users.getisteği tarafından döndürülen, yazılamayan bilgilerdir). Bu bilgileri, kullanıcıların cihazlarında kimlik doğrulaması yapabilmeleri için Google Hesaplarının varlığını doğrulamak amacıyla kullanırsınız. - Müşteriniz, kullanıcıların Google Hesaplarını doldurmak için tek yönlü senkronizasyon yapmak üzere GCDS aracını kullanır. (Kuruluş, kimlik sağlama işlemi tamamlandıktan sonra kendi devam eden senkronizasyonu için de GCDS'yi kullanıyor olabilir.) İsteğe bağlı olarak kuruluş, yalnızca kullanıcı adlarını değil şifreleri de senkronize etmek için GSPS aracını da kullanabilir.

2. Senaryo: Hesap yaşam döngülerinden sorumlu EMM

Bu senaryoda, Google Hesabı oluşturma işlemini müşteriniz adına siz yönetirsiniz ve kullanıcıların hesap yaşam döngülerinden siz sorumlu olursunuz.

Örneğin, kuruluşun LDAP dizininde kullanıcı bilgileri değiştiğinde kullanıcının Google Hesabı'nı güncellemekten siz sorumlu olursunuz. GCDS bu senaryoda kullanılmaz.

Bu senaryoda:

- Google Hesaplarına okuma ve yazma erişiminiz var.

- Veritabanınıza Google Hesabı adları ve LDAP kullanıcı adları (ve isteğe bağlı olarak şifre karmaları) alınır.

- Kuruluşun kullanıcılarının hesap bilgilerini okumak ve yazmak için Google Directory API'yi müşteriniz adına kullanırsınız. (Kullanılabilir bilgiler,

Users.getisteği tarafından döndürülen, yazılamayan bilgilerdir). Bu bilgileri, kullanıcıların cihazlarında kimlik doğrulaması yapabilmeleri için Google Hesaplarının varlığını doğrulamak amacıyla kullanırsınız. - GCDS aracı kullanılmaz.

SAML tabanlı TOA kimlik doğrulama senaryoları

Google Hesapları dağıtımında, siz veya müşteriniz her kullanıcıyla ilişkili Google Hesabı'nın kimliğini doğrulamak için bir kimlik sağlayıcıyla (IdP) birlikte Güvenlik Onayı Biçimlendirme Dili'ni (SAML) kullanabilirsiniz. Google Hesabı adlarını, kullanıcıların Google Hesaplarının var olduğunu doğrulamak için kullanırsınız. Bu doğrulama, kullanıcılar cihazlarında oturum açtığında kullanıcı kimlik doğrulaması için gereklidir. Örneğin, SAML 2. senaryoda kullanılabilir. Bu ayarı nasıl yapacağınız hakkında ayrıntılı bilgi için G Suite hesapları için Tek Oturum Açma (TOA) ayarlarını yapma başlıklı makaleyi inceleyin.

Cihazlarda hesapları etkinleştirme

Uygulamaların, Managed Google Play aracılığıyla kullanıcı cihazına dağıtılabilmesi için kullanıcının cihaz sağlama sırasında cihazda oturum açması gerekir:

- Managed Google Play Accounts cihaz temel hazırlığında, DPC'niz kullanıcıyı EMM konsolunuz tarafından kabul edilen kimlik bilgilerini (genellikle kurumsal e-posta kimlik bilgileri) kullanarak oturum açmaya yönlendirir.

- Google Hesapları dağıtımında İT yöneticiniz, kullanıcıyı Google Hesabı oturum açma kimlik bilgilerini girmeye yönlendirir. Bu kimlik bilgileri genellikle, GCDS veya GSPS ile senkronize edildiğinde ya da bir kuruluş kimlik doğrulama için bir kimlik sağlayıcı kullandığında kullanıcıların kurumsal alanlarında oturum açmak için kullandıkları kimlik bilgileriyle eşleşir. Bu işlem, kullanıcının Google Hesabı'nı etkinleştirir, benzersiz bir cihaz kimliği oluşturur ve kullanıcının Google Hesabı kimliğini cihazının cihaz kimliğiyle bağlar.