Auf dieser Seite werden die Vorteile von FedCM, die Nutzer, für die sich die Implementierung von FedCM eignet und wie Nutzer mit FedCM interagieren erläutert.

Federated Credential Management (FedCM) ist ein datenschutzorientierter und nutzerfreundlicher Ansatz für föderierte Identitätsdienste (z. B. Über Identitätsanbieter anmelden), der nicht auf Drittanbieter-Cookies oder Navigationsweiterleitungen angewiesen ist.

Mit FedCM erhalten Nutzer eine neue Möglichkeit, sich auf einer Website mit einem Identitätsanbieter von Drittanbietern zu authentifizieren.

Was ist die Identitätsföderation?

Bei der Identitätsföderation wird die Authentifizierung oder Autorisierung einer Person (Nutzer oder Entität) an einen vertrauenswürdigen externen Identitätsanbieter (IdP) delegiert. Der Identitätsanbieter erlaubt der Person dann, sich auf der Website einer vertrauenden Partei anzumelden. Bei der Identitätsföderierung nutzt ein RP einen IdP, um dem Nutzer ein Konto bereitzustellen, ohne dass ein neuer Nutzername und ein neues Passwort erforderlich sind.

Bei Lösungen für föderierte Identitäten muss der Nutzer nicht für jede RP eine weitere Anmeldedatensammlung erstellen. Dies verbessert die Nutzerfreundlichkeit, reduziert das Phishing-Risiko und trägt dazu bei, bestätigte Nutzerinformationen von vertrauenswürdigen Identitätsanbietern zu erhalten.

Traditionelle Lösungen und Drittanbieter-Cookies

Traditionelle Mechanismen zur Identitätsföderierung beruhen auf Iframes, Weiterleitungen oder Drittanbieter-Cookies, was Datenschutzbedenken aufwirft. Diese Lösungen können für das Tracking von Nutzern im Web genutzt werden und Browser können nicht zwischen legitimen Identitätsdiensten und unerwünschter Überwachung unterscheiden.

Aus Datenschutzgründen werden Drittanbieter-Cookies in den meisten Browsern eingeschränkt. Das kann Auswirkungen auf einige Funktionen haben. Durch die Beiträge der Community und unsere Recherche haben wir festgestellt, dass einige Identitäts-Integrationen im Zusammenhang mit der Identitätsabgleichsfunktion von den Einschränkungen für Drittanbieter-Cookies betroffen sind.

Identitätsföderation mit FedCM

FedCM soll diese wichtigen Authentifizierungsabläufe auch für Nutzer ermöglichen, die die Nutzung von Drittanbieter-Cookies einschränken.

FedCM ist protokollunabhängig: Es kann als eigenständige Lösung oder als zusätzliche Schicht implementiert werden, die von verschiedenen Protokollen genutzt werden kann. So kann beispielsweise ein funktionaler OAuth-Server von der browserbasierten Anmeldung mit nur einem Tippen und der intuitiven Benutzeroberfläche von FedCM profitieren, indem FedCM-Endpunkte implementiert und dann der Autorisierungscode, der in der FedCM-Antwort zurückgegeben wird, gegen ein OAuth-Zugriffstoken ausgetauscht wird.

Warum benötigen wir FedCM?

Im Vergleich zu herkömmlichen Lösungen bietet es mehrere Vorteile für das Web-Ökosystem und wurde speziell für Nutzer, RPs und IdP-Entwickler entwickelt.

Unterstützung von Identitätslösungen ohne Drittanbieter-Cookies

Mit FedCM lässt sich die Abhängigkeit von Drittanbieter-Cookies reduzieren, die häufig zum Tracking von Nutzern im Web verwendet werden. Die API bietet eine personalisierte Anmeldung auch für Nutzer, die die Nutzung von Drittanbieter-Cookies einschränken.

FedCM ist auch in andere Privacy Sandbox-APIs eingebunden. Die Storage Access API verwendet beispielsweise die FedCM-Authentifizierung als Vertrauenssignal. Diese Integration ist nützlich für Websites, die sowohl FedCM für die Authentifizierung als auch die SAA verwenden, um iframes verschiedener Herkunft den Zugriff auf den erforderlichen Speicher zu ermöglichen.

Verbesserte Nutzerfreundlichkeit

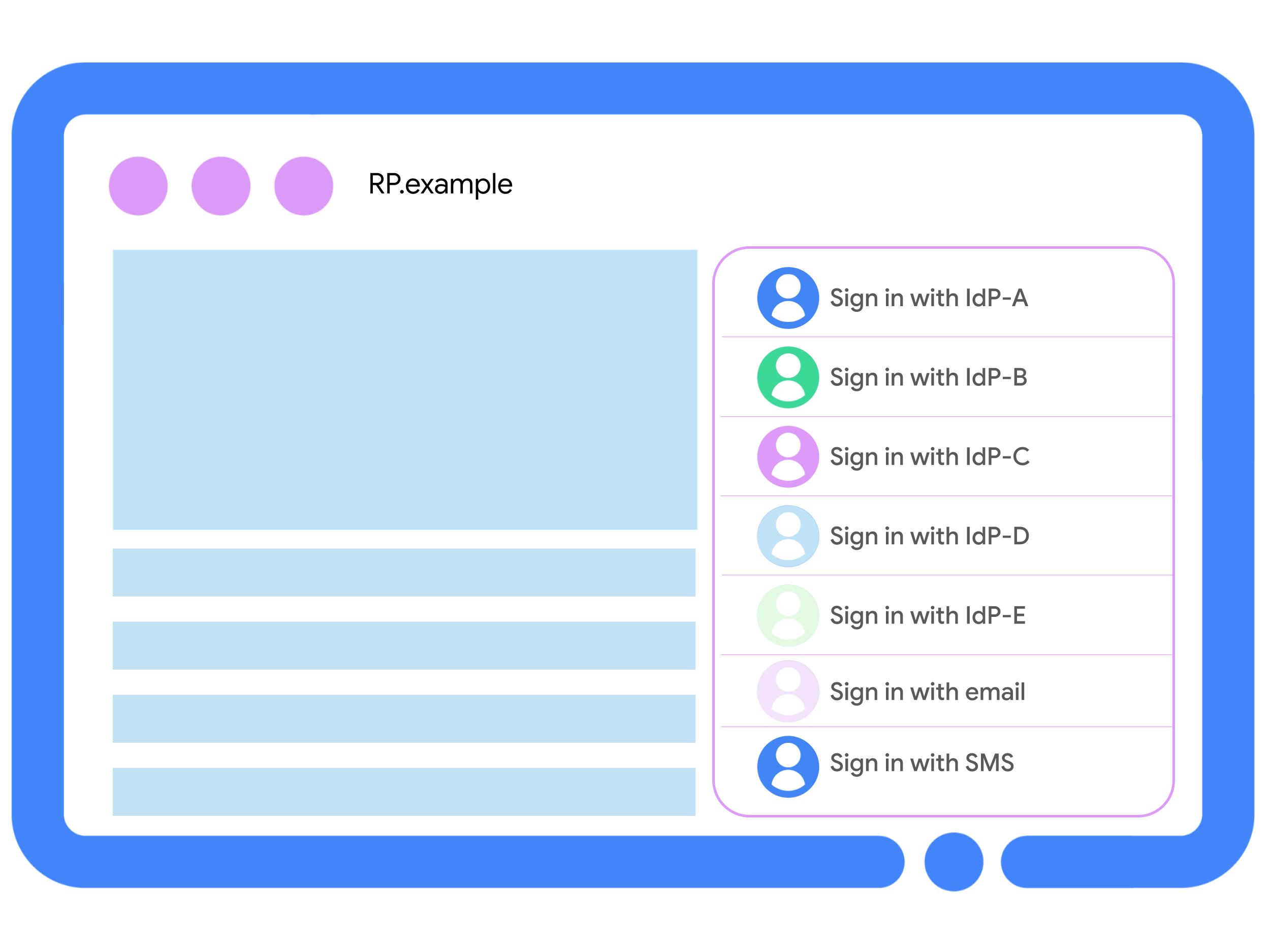

FedCM führt ein browserbasiertes UI-Dialogfeld für eine vereinfachte Anmeldung mit nur einem Tippen ein. Die API behebt auch das Problem überladener Anmeldeseiten, das manchmal als NASCAR-Problem bezeichnet wird.

Anstatt einer überwältigenden Anzahl von Schaltflächen für die Anmeldung über soziale Netzwerke bietet FedCM eine einfachere, nutzerfreundliche Oberfläche.

Sicherheit

Mit dem Ansatz der föderierten Identität können Nutzer vertrauenswürdige Konten verwenden, die von Identitätsanbietern verwaltet werden. Bei diesem Ansatz müssen Nutzer nicht für jede Website Anmeldedaten hinzufügen. So wird die Angriffsfläche für Phishing-Angriffe reduziert. Anstatt eigene robuste Sicherheitsmaßnahmen zu implementieren, können RPs außerdem auf die Expertise von IdPs zurückgreifen, die sich auf die sichere Identitätsverwaltung spezialisiert haben.

FedCM soll den Ablauf für föderierte Identitäten für Nutzer noch einfacher machen und sie dazu anregen, ihn weniger sicheren Identitätsabläufen vorzuziehen.

Personalisierte Nutzung für mehr Nutzer

FedCM reduziert die UX-Probleme bei der Kontoregistrierung. Die Fallstudien des Google Identity Services zeigen, dass Nutzer Konten lieber mit dem One-Tap-Vorgang von FedCM als mit mehrstufigen Anmeldeoptionen erstellen.

Mit FedCM können mehr IdPs ihren Nutzern eine Anmeldung mit nur einem Fingertipp anbieten. Da immer mehr Identitätsanbieter einen Identitätsablauf mit nur einem Tipp anbieten, können Nutzer bei RPs aus einer größeren Auswahl an Identitätsanbietern wählen. FedCM bietet einen verbesserten Auswahlmechanismus für Identitätsanbieter, da den Nutzern die relevantesten Konten angezeigt werden.

Bei höheren Anmelderaten können RPs mehr Nutzern personalisierte Inhalte anbieten.

Unterstützung verschiedener Identitätsanbieter

Die vereinfachte Benutzeroberfläche von FedCM soll Nutzern eine personalisierte Liste der relevanten Identitätsanbieter anzeigen.

Mit dem IdP-Auswahlmechanismus von FedCM ist die Auswahl der IdPs durch den RP nicht mehr durch die Größe der Nutzerbasis des IdP eingeschränkt. Ein Teil der Nutzer hat beispielsweise möglicherweise nur ein Konto bei small-idp.example und nicht bei bigger-idp.example.

Mit der Multi-IdP-Funktion kann rp.example sowohl small-idp.example als auch bigger-idp.example unterstützen, ohne die Benutzeroberfläche zu überladen. Davon profitieren alle Beteiligten:

- Nutzer können ihren bevorzugten Identitätsanbieter auswählen, unabhängig davon, wie groß oder klein er ist.

- Mehr Nutzer durch Unterstützung verschiedener Identitätsanbieter erreichen

- IdPs mit einer kleineren Nutzerbasis sind bei mehr RPs verfügbar.

Für wen ist FedCM geeignet?

FedCM ist nur dann für Sie geeignet, wenn folgende Bedingungen erfüllt sind:

- Sie möchten die Abläufe für föderierte Identitäten auch für Nutzer unterstützen, die ohne Drittanbieter-Cookies surfen möchten.

- Sie sind ein Identitätsanbieter (IdP) mit RPs von Drittanbietern. Wenn Ihre RPs sinnvoll miteinander verknüpfte Websites sind, sind Gruppen ähnlicher Websites möglicherweise besser geeignet.

- Sie haben eine eigene Identitätslösung und mehrere Domains, die darauf basieren.

Sie sind ein Identitätsanbieter

Für FedCM ist die Unterstützung eines Identitätsanbieters erforderlich. Eine vertrauende Partei kann FedCM nicht unabhängig verwenden. Wenn Sie ein RP sind, können Sie Ihren Identitätsanbieter um eine Anleitung bitten.

Mehrere RPs

Wenn Ihre RPs von Drittanbietern stammen oder Sie mehr als vier RPs haben, die Ihre Identitätslösung verwenden, ist FedCM die empfohlene API für die föderierte Identität.

Wenn Sie ein Identitätsanbieter mit bis zu fünf RPs sind und die RPs eine direkte Beziehung zum IdP haben, sollten Sie Sets mit ähnlichen Websites verwenden. RWS ermöglicht einen eingeschränkten Zugriff von Drittanbieter-Cookies auf mehrere ähnliche Websites, auch wenn Drittanbieter-Cookies anderweitig eingeschränkt sind.

Sie möchten den Ablauf der Identitätsföderation ohne Cookies unterstützen.

FedCM unterstützt wichtige Abläufe für föderierte Identitäten auch für Nutzer, die ohne Drittanbieter-Cookies surfen. Mit FedCM können sich Nutzer weiterhin mit ihren föderierten Konten bei RPs registrieren, anmelden und abmelden.

Außerdem dient FedCM als Vertrauenssignal für die Storage Access API, wodurch Probleme bei von Identitätsanbietern initiierten Anfragen für den Speicherzugriff vermieden werden.

Testen Sie, ob Ihre Identitätsfederation weiterhin für Nutzer funktioniert, die ohne Drittanbieter-Cookies surfen möchten, indem Sie Drittanbieter-Cookies in Chrome blockieren. Testen Sie unbedingt die bekannten Funktionen, auf die sich die Einschränkungen für Drittanbieter-Cookies voraussichtlich auswirken werden.

Nutzerinteraktion mit FedCM

FedCM ist unabhängig vom Authentifizierungsprotokoll und bietet Nutzern einen neuen Ablauf, um sich bei einem RP mit einem externen Identitätsanbieter zu authentifizieren. Hier können Sie FedCM ausprobieren.

Bei einer vertrauenden Seite anmelden

FedCM hat zwei UI-Modi: Passiv und Aktiv.

Passiver Modus Im passiven Modus ist keine Nutzerinteraktion erforderlich, damit die FedCM-Aufforderung angezeigt wird. Wenn der Nutzer die Website der vertrauenden Partei (RP) aufruft, wird beim Aufrufen von navigator.credentials.get() möglicherweise ein FedCM-Anmeldedialogfeld angezeigt, wenn die folgenden Bedingungen erfüllt sind:

- Der Nutzer ist beim Identitätsanbieter angemeldet.

- Die FedCM-Ruhezeiteinstellung ist im Browser des Nutzers nicht festgelegt.

- Der Nutzer hat FedCM nicht in seinen Browsereinstellungen deaktiviert. Weitere Informationen dazu, wie Nutzer FedCM deaktivieren können

Aktiver Modus Im Aktivmodus ist eine vorübergehende Nutzeraktivierung (z. B. ein Klick auf die Schaltfläche Über… anmelden) erforderlich, um eine FedCM-Aufforderung auszulösen.

Der Nutzer kann die Anmeldung abschließen, indem er auf Als <Nutzer> fortfahren tippt. Bei Erfolg speichert der Browser, dass der Nutzer ein föderiertes Konto beim RP mit dem IdP erstellt hat.

Wenn der Nutzer kein Konto beim RP beim IdP hat, wird ein Anmeldedialogfeld mit zusätzlichen Offenlegungstexten wie den Nutzungsbedingungen und der Datenschutzerklärung des RP angezeigt.

.Einhaltung der ePrivacy-Gesetze

Die Verwendung von FedCM, entweder als Identitätsanbieter oder als Reseller, beinhaltet das Speichern von Informationen auf dem Endgerät eines Nutzers oder den Zugriff auf bereits dort gespeicherte Informationen. Daher unterliegt diese Aktivität den Gesetzen zum Schutz der Privatsphäre im Europäischen Wirtschaftsraum (EWR) und im Vereinigten Königreich, die in der Regel die Einwilligung des Nutzers erfordern. Sie müssen selbst entscheiden, ob die Verwendung von FedCM unbedingt erforderlich ist, um einen vom Nutzer ausdrücklich angeforderten Onlinedienst bereitzustellen, und daher von der Einwilligungspflicht ausgenommen ist. Weitere Informationen finden Sie in den häufig gestellten Fragen zur Einhaltung des Datenschutzes in der Privacy Sandbox.

Vision

Wir arbeiten aktiv an neuen Funktionen, um die aktuellen Einschränkungen zu beheben und die Nutzerfreundlichkeit zu verbessern.

- Wir arbeiten an einer unauffälligeren UX-Formulierung, um Nutzern einen reibungslosen, intuitiven und weniger aufdringlichen Authentifizierungsprozess zu bieten.

- Wir arbeiten kontinuierlich daran, den Datenschutz für unsere Nutzer zu verbessern. Wir planen die Umstellung auf das delegierungsorientierte NextGen FedCM-Modell, mit dem das Problem des IdP-Trackings minimiert wird. Mit NextGen können sich Nutzer bei RPs anmelden, ohne dass der IdP den Nutzer verfolgt.

- FedCM soll Nutzern eine größere Auswahl an Identitätsanbietern bieten, je nach Auswahl des RP. Dazu arbeiten wir an den APIs „Multi-IdP“ und „IdP Registration“.

- Wir arbeiten aktiv daran, FedCM in andere Authentifizierungsmethoden wie Passkeys und zusätzliche Mittel wie Autofill zu integrieren, um eine einheitliche Authentifizierung zu ermöglichen.

Weitere Informationen finden Sie in unserer Roadmap.