Ключи доступа

Введение

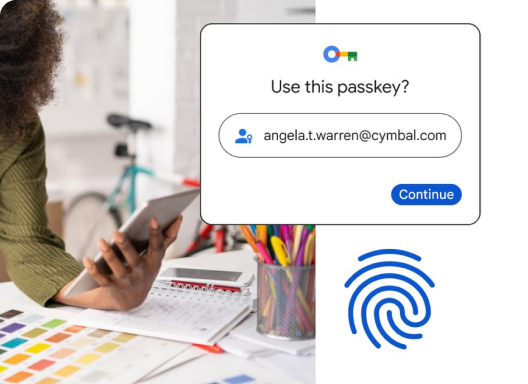

Пароли — более безопасная и простая альтернатива паролям. С помощью паролей пользователи могут входить в приложения и на веб-сайты с помощью биометрического датчика (например, отпечатка пальца или распознавания лица), PIN-кода или графического ключа, избавляя себя от необходимости запоминать и управлять паролями.

Разработчики и пользователи не любят пароли: они ухудшают пользовательский опыт, создают трудности с конвертацией и создают проблемы безопасности как для пользователей, так и для разработчиков. Менеджер паролей Google в Android и Chrome снижает трудности с помощью автозаполнения; для разработчиков, стремящихся к дальнейшему улучшению конвертации и безопасности, современные подходы в отрасли — это пароли и федерация удостоверений.

Пароли обеспечивают надежную защиту от фишинговых атак и избавляют от необходимости запрашивать SMS-сообщения или одноразовые пароли в приложении при входе в систему. Поскольку пароли стандартизированы, единая реализация обеспечивает работу без пароля на всех устройствах пользователей, в разных браузерах и операционных системах.

Разработчики и пользователи не любят пароли: они ухудшают пользовательский опыт, создают трудности с конвертацией и создают проблемы безопасности как для пользователей, так и для разработчиков. Менеджер паролей Google в Android и Chrome снижает трудности с помощью автозаполнения; для разработчиков, стремящихся к дальнейшему улучшению конвертации и безопасности, современные подходы в отрасли — это пароли и федерация удостоверений.

Пароли обеспечивают надежную защиту от фишинговых атак и избавляют от необходимости запрашивать SMS-сообщения или одноразовые пароли в приложении при входе в систему. Поскольку пароли стандартизированы, единая реализация обеспечивает работу без пароля на всех устройствах пользователей, в разных браузерах и операционных системах.

Пароли проще

Пользователи могут выбрать учётную запись для входа. Ввод имени пользователя не требуется.

Пользователи могут пройти аутентификацию, используя блокировку экрана устройства, например, сканер отпечатков пальцев, распознавание лиц или PIN-код.

После создания и регистрации ключа доступа пользователь может легко переключиться на новое устройство и сразу же начать им пользоваться без необходимости повторной регистрации (в отличие от традиционной биометрической аутентификации, которая требует настройки на каждом устройстве).

Пароли безопаснее

Пароли защищают пользователей от фишинговых атак. Пароли действуют только на зарегистрированных сайтах и в приложениях; пользователя невозможно обманным путём заставить пройти аутентификацию на мошенническом сайте, поскольку верификацию выполняет браузер или операционная система.

Разработчики сохраняют на сервере только открытый ключ, а не пароль, что означает, что злоумышленникам гораздо сложнее взломать серверы, и гораздо меньше усилий потребуется на устранение неполадок в случае взлома.

Пароли сокращают расходы, избавляя от необходимости отправлять SMS, что делает их более безопасным и экономичным средством аутентификации.

Что такое пароли?

Пароль — это цифровое удостоверение, привязанное к учётной записи пользователя и веб-сайту или приложению. Пароль позволяет пользователям проходить аутентификацию без необходимости ввода имени пользователя, пароля или предоставления каких-либо дополнительных факторов аутентификации. Эта технология призвана заменить устаревшие механизмы аутентификации, такие как пароли.

Когда пользователь хочет войти в сервис, использующий пароли, его браузер или операционная система помогут ему выбрать и использовать правильный пароль. Этот процесс аналогичен работе с сохранёнными паролями. Чтобы убедиться, что пароль доступен только законному владельцу, система попросит разблокировать устройство. Это может быть сделано с помощью биометрического датчика (например, сканера отпечатков пальцев или распознавания лиц), PIN-кода или графического ключа.

Чтобы создать ключ доступа для веб-сайта или приложения, пользователь сначала должен зарегистрировать ключ доступа на этом веб-сайте или в приложении.

- Перейдите в приложение и войдите в систему, используя существующий способ входа.

- Нажмите кнопку Создать ключ доступа.

- Проверьте информацию, сохраненную с новым ключом доступа.

- Используйте разблокировку экрана устройства для создания ключа доступа.

Когда они вернутся на этот сайт или в приложение для входа, они смогут выполнить следующие действия:

- Перейти к приложению.

- Нажмите на поле имени учетной записи, чтобы отобразить список ключей доступа в диалоговом окне автозаполнения.

- Выберите их ключ доступа.

- Для завершения входа используйте разблокировку экрана устройства.

Попробуйте сами

Вы можете попробовать пароли в этой демо-версии.

Как работают пароли?

Пароли надёжно шифруются на устройстве перед синхронизацией и требуют расшифровки на новых устройствах. Пароли можно хранить в менеджерах паролей, например, в Google Password Manager , который синхронизирует пароли между устройствами Android пользователя и браузерами Chrome, в которых выполнен вход в ту же учётную запись Google. Пользователи Android OS 14 и более поздних версий также могут хранить свои пароли в совместимом стороннем менеджере паролей.

Пользователи не ограничены использованием паролей только на том устройстве, где они доступны — пароли, доступные на телефонах, можно использовать для входа на ноутбук, даже если они не синхронизированы с ноутбуком, при условии, что телефон находится рядом с ноутбуком, и пользователь подтверждает вход на телефоне. Поскольку пароли разработаны на основе стандартов FIDO , их поддерживают все браузеры.

Пользователи не ограничены использованием паролей только на том устройстве, где они доступны — пароли, доступные на телефонах, можно использовать для входа на ноутбук, даже если они не синхронизированы с ноутбуком, при условии, что телефон находится рядом с ноутбуком, и пользователь подтверждает вход на телефоне. Поскольку пароли разработаны на основе стандартов FIDO , их поддерживают все браузеры.

Преимущества конфиденциальности

Важно: пароли разработаны с учётом конфиденциальности пользователей. Ниже приведены некоторые вопросы, которые могут возникнуть у конечных пользователей. Чтобы успокоить пользователей, разработчикам следует добавить в пользовательский интерфейс успокаивающее сообщение (например, «Благодаря паролям биометрические данные пользователя никогда не раскрываются веб-сайту или приложению. Биометрические данные никогда не покидают персональное устройство пользователя») и создать раздел часто задаваемых вопросов или статью поддержки с более подробным объяснением.

Поскольку вход с использованием биометрических данных может создать у пользователей ложное впечатление, что они отправляют конфиденциальную информацию на сервер. На самом деле биометрические данные никогда не покидают персональное устройство пользователя.

Сами по себе пароли не позволяют отслеживать пользователей или устройства между сайтами. Один и тот же пароль никогда не используется для нескольких сайтов. Протоколы паролей тщательно разработаны таким образом, чтобы никакая информация, передаваемая сайтам, не могла быть использована для отслеживания.

Менеджеры паролей защищают пароли от несанкционированного доступа и использования. Например, менеджер паролей Google обеспечивает сквозное шифрование секретных паролей . Доступ к ним и их использование доступны только пользователю, и, несмотря на резервное копирование на серверах Google, Google не может использовать их для выдачи себя за других пользователей.

Преимущества безопасности

Поскольку пароли привязаны к идентификационным данным веб-сайта или приложения, они устойчивы к фишинговым атакам. Браузер и операционная система гарантируют, что пароль можно использовать только на том веб-сайте или в том приложении, где он был создан. Это освобождает пользователей от необходимости входа на настоящий веб-сайт или в настоящее приложение.

-

Пароли используют криптографию с открытым ключом.

Криптография с открытым ключом снижает риск потенциальных утечек данных. Когда пользователь создаёт ключ доступа на сайте или в приложении, на его устройстве генерируется пара ключей: открытый и закрытый. Сайт хранит только открытый ключ, но сам по себе он бесполезен для злоумышленника. Злоумышленник не может получить закрытый ключ пользователя из данных, хранящихся на сервере, который необходим для завершения аутентификации. -

Устойчив к фишинговым атакам

Поскольку пароли привязаны к идентификационным данным веб-сайта или приложения, они устойчивы к фишинговым атакам. Браузер и операционная система гарантируют, что пароль можно использовать только на том веб-сайте или в том приложении, где он был создан. Это освобождает пользователей от необходимости входа на настоящий веб-сайт или в настоящее приложение.

Реализация паролей

Готовы начать? Вы можете реализовать пароли на Android, в веб-браузере и iOS, следуя нашим руководствам по внедрению ниже.

Сторона сервера

Руководство по внедрению для серверов.

Android

Руководство по внедрению для Android.

Web

Руководство по внедрению для Web.

iOS

Руководство по внедрению для iOS.

Дополнительные ресурсы

- Примеры использования паролей

- Варианты использования

- Руководство разработчика ключей доступа для проверяющих сторон

- Подпишитесь на рассылку новостей для разработчиков ключей доступа Google , чтобы получать уведомления об обновлениях ключей доступа.