パスキー

はじめに

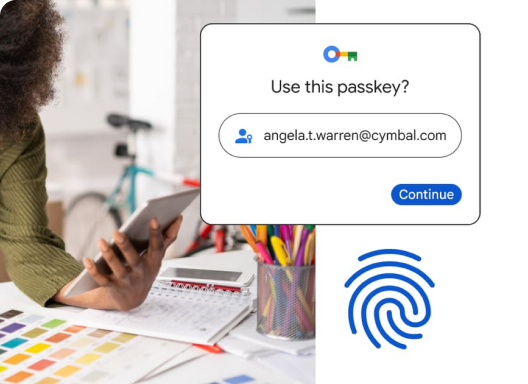

パスキーは、パスワードに代わるより安全で簡単な方法です。パスキーを使用すると、ユーザーは生体認証センサー(指紋や顔認識など)、PIN、パターンのいずれかでアプリとウェブサイトにログインできます。パスワードを覚えておく必要も管理する必要もありません。

デベロッパーとユーザーの両方がパスワードを嫌っています。パスワードはユーザー エクスペリエンスを低下させ、コンバージョンの妨げとなり、ユーザーとデベロッパーの両方にセキュリティ上の責任が生じます。Android と Chrome の Google パスワード マネージャーは、自動入力によってユーザーの負担を軽減します。コンバージョンとセキュリティをさらに改善したいデベロッパーには、パスキーと ID 連携が業界の最新のアプローチです。

パスキーは、フィッシング攻撃に対する強力な保護を提供し、ログイン時に SMS やアプリベースのワンタイム パスコードの入力を求める必要をなくすことができます。パスキーは標準化されているため、1 回の実装で、ユーザーのすべてのデバイス、さまざまなブラウザやオペレーティング システムでパスワードなしのエクスペリエンスを実現できます。

デベロッパーとユーザーの両方がパスワードを嫌っています。パスワードはユーザー エクスペリエンスを低下させ、コンバージョンの妨げとなり、ユーザーとデベロッパーの両方にセキュリティ上の責任が生じます。Android と Chrome の Google パスワード マネージャーは、自動入力によってユーザーの負担を軽減します。コンバージョンとセキュリティをさらに改善したいデベロッパーには、パスキーと ID 連携が業界の最新のアプローチです。

パスキーは、フィッシング攻撃に対する強力な保護を提供し、ログイン時に SMS やアプリベースのワンタイム パスコードの入力を求める必要をなくすことができます。パスキーは標準化されているため、1 回の実装で、ユーザーのすべてのデバイス、さまざまなブラウザやオペレーティング システムでパスワードなしのエクスペリエンスを実現できます。

パスキーの方が簡単

ログインに使用するアカウントを選択できます。ユーザー名を入力する必要はありません。

ユーザーは、指紋認証センサー、顔認証、PIN などのデバイスの画面ロックを使用して認証できます。

パスキーを作成して登録すると、ユーザーは新しいデバイスにシームレスに切り替えて、再登録することなくすぐに使用できます(従来の生体認証では、各デバイスで設定が必要でした)。

パスキーは安全です

パスキーはユーザーをフィッシング攻撃から保護します。パスキーは登録したウェブサイトやアプリでのみ機能します。ブラウザや OS が検証を行うため、ユーザーが不正なサイトで認証を行うよう誘導されることはありません。

デベロッパーはパスワードではなく公開鍵のみをサーバーに保存するため、悪意のあるユーザーがサーバーに侵入する価値が大幅に減り、侵害が発生した場合のクリーンアップも大幅に減ります。

パスキーは SMS を送信する必要がないため、コストを削減できます。また、認証の安全性と費用対効果を高めることができます。

パスキーとは

パスキーは、ユーザー アカウントとウェブサイトまたはアプリに関連付けられたデジタル認証情報です。パスキーを使用すると、ユーザーはユーザー名やパスワードを入力したり、追加の認証要素を提供したりすることなく認証できます。このテクノロジーは、パスワードなどの従来の認証メカニズムを置き換えることを目指しています。

パスキーを使用するサービスにログインする際、ブラウザまたはオペレーティング システムが適切なパスキーの選択と使用をサポートします。この機能は、現在の保存済みパスワードの仕組みと同様です。正当な所有者のみがパスキーを使用できるように、デバイスのロック解除が求められます。これは、生体認証センサー(指紋認証や顔認証など)、PIN、パターンを使用して行われることがあります。

ウェブサイトやアプリのパスキーを作成するには、まずそのウェブサイトやアプリにパスキーを登録する必要があります。

- アプリに移動し、既存のログイン方法を使用してログインします。

- [パスキーを作成] ボタンをクリックします。

- 新しいパスキーで保存される情報を確認します。

- デバイスの画面ロック解除を使用してパスキーを作成します。

このウェブサイトまたはアプリに戻ってログインする際は、次の手順を行います。

- アプリケーションに移動します。

- アカウント名フィールドをタップすると、自動入力ダイアログにパスキーのリストが表示されます。

- パスキーを選択します。

- デバイスの画面ロック解除を使用してログインを完了します。

実際に試す

このデモでパスキーを試すことができます

パスキーの仕組み

パスキーは同期前にデバイス上で安全に暗号化され、新しいデバイスで復号する必要があります。パスキーは、Google パスワード マネージャーなどのパスワード マネージャーに保存できます。これにより、同じ Google アカウントにログインしているユーザーの Android デバイスと Chrome ブラウザ間でパスキーが同期されます。Android OS 14 以降のユーザーは、互換性のあるサードパーティのパスワード マネージャーにパスキーを保存することもできます。

ユーザーは、パスキーが利用可能なデバイスでのみパスキーを使用する必要はありません。スマートフォンで利用可能なパスキーは、パスキーがノートパソコンに同期されていない場合でも、スマートフォンがノートパソコンの近くにあり、ユーザーがスマートフォンでログインを承認すれば、ノートパソコンにログインする際に使用できます。パスキーは FIDO 標準に基づいて構築されているため、すべてのブラウザで採用できます。

ユーザーは、パスキーが利用可能なデバイスでのみパスキーを使用する必要はありません。スマートフォンで利用可能なパスキーは、パスキーがノートパソコンに同期されていない場合でも、スマートフォンがノートパソコンの近くにあり、ユーザーがスマートフォンでログインを承認すれば、ノートパソコンにログインする際に使用できます。パスキーは FIDO 標準に基づいて構築されているため、すべてのブラウザで採用できます。

プライバシーのメリット

重要: パスキーはユーザーのプライバシーに配慮して設計されています。エンドユーザーが懸念する可能性のある事項を以下に示します。ユーザーを安心させるため、デベロッパーは UI に安心させるメッセージ(「パスキーを使用すると、ユーザーの生体認証情報がウェブサイトやアプリに公開されることはありません。生体認証データがユーザーの個人用デバイスから外部に送信されることもありません」など)を追加し、詳細を説明する FAQ やサポート記事を作成する必要があります。

生体認証でログインすると、機密情報がサーバーに送信されているという誤解をユーザーに与える可能性があるためです。実際には、生体認証データがユーザーの個人用デバイスから送信されることはありません。

パスキー単体では、サイト間でユーザーやデバイスをトラッキングすることはできません。同じパスキーが複数のサイトで使用されることはありません。パスキー プロトコルは、サイトと共有される情報がトラッキング ベクターとして使用されないように慎重に設計されています。

パスキー マネージャーは、パスキーを不正なアクセスや使用から保護します。たとえば、Google パスワード マネージャーはパスキーのシークレットをエンドツーエンドで暗号化します。ユーザーのみがアクセスして使用できます。Google のサーバーにバックアップされますが、Google がユーザーになりすますために使用することはできません。

セキュリティ上のメリット

パスキーはウェブサイトまたはアプリの ID にバインドされているため、フィッシング攻撃に強いです。ブラウザとオペレーティング システムにより、パスキーは作成元のウェブサイトまたはアプリでのみ使用できます。これにより、ユーザーは正規のウェブサイトやアプリにログインする責任から解放されます。

-

パスキーは公開鍵暗号化方式を使用します。

公開鍵暗号は、データ侵害の可能性による脅威を軽減します。ユーザーがサイトまたはアプリでパスキーを作成すると、ユーザーのデバイスで公開鍵と秘密鍵のペアが生成されます。サイトに保存されるのは公開鍵のみですが、これだけでは攻撃者にとって無意味です。攻撃者は、認証の完了に必要なユーザーの秘密鍵をサーバーに保存されたデータから導き出すことはできません。 -

フィッシング攻撃に対する耐性

パスキーはウェブサイトまたはアプリの ID にバインドされているため、フィッシング攻撃に強いです。ブラウザとオペレーティング システムにより、パスキーは作成元のウェブサイトまたはアプリでのみ使用できます。これにより、ユーザーは正規のウェブサイトやアプリにログインする責任から解放されます。

補足資料

- パスキーの事例紹介

- ユースケース

- 証明書発行者向けのパスキー デベロッパー ガイド

- Google パスキー デベロッパー ニュースレターに登録すると、パスキーの最新情報が届きます。