การจัดสรรข้อมูลประจำตัว (หรือการจัดสรรบัญชี) คือกระบวนการตั้งค่าบัญชีและสร้างการเชื่อมต่อระหว่าง 3 ระบบ และในบางกรณีคือการสร้างการเชื่อมต่อระหว่างผู้ใช้กับอุปกรณ์

ในสภาพแวดล้อม Android สำหรับองค์กร จะมีระบบที่แตกต่างกัน 3 ระบบที่เก็บข้อมูลบัญชี ดังนี้

- ไดเรกทอรีผู้ใช้ขององค์กรเป็นแหล่งข้อมูลสุดท้ายเกี่ยวกับผู้ใช้

- คุณ (ผู้ให้บริการโซลูชัน EMM) จะต้องดูแลรักษาไดเรกทอรีผู้ใช้ขององค์กรอย่างน้อยที่สุด

- Google เก็บรักษาข้อมูลบางอย่างเกี่ยวกับบัญชี Managed Google Play และบัญชี Google เพื่อให้บริการจัดการแอปผ่าน Google Play

ทรัพยากร Users แสดงถึงบัญชีที่เชื่อมโยงกับองค์กร บัญชีอาจเชื่อมโยงกับอุปกรณ์เครื่องใดเครื่องหนึ่ง หรือเชื่อมโยงกับบุคคลที่มีอุปกรณ์หลายเครื่อง (โทรศัพท์มือถือ แท็บเล็ต และอื่นๆ) และใช้บัญชีในอุปกรณ์เหล่านั้นทั้งหมด บัญชีจะให้สิทธิ์เข้าถึง Managed Google Play เท่านั้น หรือบริการอื่นๆ ของ Google ก็ได้ ทั้งนี้ขึ้นอยู่กับวิธีตั้งค่าองค์กรของลูกค้า

บัญชี Managed Google Play เป็นช่องทางที่โปร่งใสสำหรับองค์กรในการสร้างบัญชีผู้ใช้หรือบัญชีอุปกรณ์โดยอัตโนมัติผ่านผู้ให้บริการโซลูชันการจัดการอุปกรณ์เคลื่อนที่ (EMM) ขององค์กร บัญชีเหล่านี้ให้สิทธิ์เข้าถึง Managed Google Play เท่านั้น

บัญชี Google คือบัญชีที่มีอยู่ซึ่ง Google จัดการและต้องซิงค์กับแหล่งที่มาของบัญชี Google

ตารางที่ 1: ฟิลด์และเมธอดของ Users API

| บัญชี Managed Google Play | บัญชีที่จัดการของ Google | |

|---|---|---|

| ช่อง | ||

| id | ||

| ชนิด | ||

| accountIdentifier | ตัวระบุที่ไม่ซ้ำกันที่คุณสร้างและจับคู่กับรหัส (userId) ที่ Google Play แสดง อย่าใช้ข้อมูลส่วนบุคคลที่ระบุตัวบุคคลนั้นได้ (PII) | ไม่ได้ตั้งค่า |

| accountType | deviceAccount, userAccount | userAccount |

| displayName | ชื่อที่คุณแสดงในรายการ UI เช่น ภายใน Google Play อย่าใช้ข้อมูลส่วนบุคคลที่ระบุตัวบุคคลนั้นได้ | ไม่ได้ตั้งค่า |

| managementType | emmManaged | googleManaged, emmManaged |

| primaryEmail | ไม่ได้ตั้งค่า | ช่องนี้เป็นคีย์หลักที่คุณใช้จัดการการซิงค์จากบัญชีโดเมนที่ Google จัดการกับบัญชีผู้ใช้ในระบบ |

| เมธอด | ||

| ลบ | ||

| generateAuthenticationToken | ||

| generateToken | ||

| รับ | ||

| getAvailableProductSet | ||

| Insert | ||

| list | ||

| revokeToken | ||

| setAvailableProductSet | ||

| อัปเดต | ||

บัญชี Managed Google Play

บัญชี Google Play ที่มีการจัดการมี 2 ประเภท ได้แก่

- บัญชีผู้ใช้

- ให้สิทธิ์เข้าถึง Managed Google Play จากอุปกรณ์ทั้งหมดแก่ผู้ใช้รายเดียว คุณต้องจัดสรรบัญชีผู้ใช้ให้ผู้ใช้ เนื่องจากผู้ใช้ไม่มีข้อมูลเข้าสู่ระบบเพื่อเพิ่มบัญชี Google Play ที่มีการจัดการด้วยตนเอง

- หากต้องการสร้างบัญชีผู้ใช้ ให้โทรไปที่

Users.insertตั้งค่าประเภทบัญชีเป็นuserTypeและตั้งค่าaccountIdentifierซึ่งจะอ้างอิงผู้ใช้ภายในองค์กรอย่างเจาะจง - แนวทางปฏิบัติแนะนำ: อย่าใช้บัญชีเดียวกันในอุปกรณ์เกิน 10 เครื่อง

- บัญชีอุปกรณ์

- ให้สิทธิ์เข้าถึง Managed Google Play จากอุปกรณ์เครื่องเดียว หากมีการสร้างโทเค็นการตรวจสอบสิทธิ์สำหรับบัญชีอุปกรณ์แล้ว คำขอโทเค็นการตรวจสอบสิทธิ์ใหม่สำหรับบัญชีอุปกรณ์ดังกล่าวจะปิดใช้งานโทเค็นก่อนหน้า อุปกรณ์แต่ละเครื่องควรมีใบอนุญาตสำหรับแอปแยกกัน

- หากต้องการสร้างบัญชีอุปกรณ์ ให้เรียกใช้

Users.insertและตั้งค่าประเภทบัญชีเป็นdeviceType

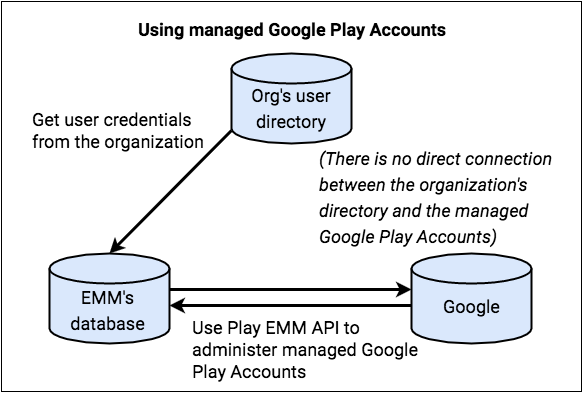

คุณสร้างและดูแลการแมประหว่างข้อมูลประจำตัวของผู้ใช้หรืออุปกรณ์กับบัญชี Managed Google Play ที่เกี่ยวข้อง รวมถึงจัดการบัญชีตลอดอายุการใช้งาน องค์กรไม่จำเป็นต้องควบคุมบัญชี Managed Google Play เหล่านี้โดยตรง เนื่องจากบัญชีมีไว้เพื่อการจัดการแอปพลิเคชันเท่านั้น

ข้อกำหนดสำหรับคอนโซลและเซิร์ฟเวอร์ EMM

บัญชี Managed Google Play จะสร้างขึ้นตามคําขอแบบเป็นโปรแกรมโดยใช้ Google Play EMM API และ Android Framework API ในคอมโพเนนต์ต่างๆ ของโซลูชัน EMM (คอนโซล EMM, เซิร์ฟเวอร์ EMM และ DPC) คอมโพเนนต์เหล่านี้จะโต้ตอบกันเมื่อรันไทม์เพื่อสร้างบัญชีผู้ใช้และจัดสรรโปรไฟล์งานในอุปกรณ์เป้าหมาย

คอนโซลหรือเซิร์ฟเวอร์ EMM ของคุณต้องมีคุณสมบัติดังนี้

ระบุกลไกในการสร้างตัวระบุบัญชีที่ไม่ระบุตัวตนที่ไม่ซ้ำกัน (ฟิลด์

accountIdentifier) เพื่อใช้ในคําเรียกUsers.insertเช่น คุณอาจใช้ค่าภายในบางอย่างสำหรับผู้ใช้ ("sanjeev237389") หรือหมายเลขแท็กเนื้อหาที่อ่านไม่ออก ("asset#44448") หลีกเลี่ยงการใช้ข้อมูลส่วนบุคคลที่ระบุตัวบุคคลนั้นได้ (PII) สำหรับตัวระบุบัญชีจัดเก็บการแมประหว่าง

userId(แสดงผลจากinsertcall) กับaccountIdentifierที่คุณเลือก

ดูข้อกำหนดสำหรับ DPC ได้ที่สร้างเครื่องมือควบคุมนโยบายด้านอุปกรณ์

สร้างบัญชีผู้ใช้ Managed Google Play

- ผู้ใช้ลงชื่อเข้าใช้ DPC โดยใช้ข้อมูลเข้าสู่ระบบของบริษัท (โดยปกติ)

- DPC จะขอรายละเอียดเกี่ยวกับผู้ใช้จากเซิร์ฟเวอร์หรือคอนโซล EMM

ในกรณีที่ระบบไม่รู้จักผู้ใช้ ให้ทำดังนี้

- ส่งคําขอบัญชี Google Play ที่มีการจัดการใหม่โดยเรียกใช้

Users.insertพร้อมค่าสำหรับaccountIdentifier,displayNameและaccountTypeใหม่- ระบบของคุณต้องสร้าง

accountIdentifierตัวระบุบัญชีต้องไม่ซ้ำกันทั่วทั้งระบบ อย่าใช้ PII สำหรับตัวระบุบัญชี displayNameจะแสดงในเครื่องมือเปลี่ยนบัญชีของ Google Play Store และควรมีความหมายต่อผู้ใช้ (แต่ไม่ใช่ PII เกี่ยวกับผู้ใช้) เช่น ชื่ออาจประกอบด้วยชื่อองค์กรหรือชื่อทั่วไปที่เกี่ยวข้องกับ EMM- ตั้งค่า

accountTypeเป็นuserAccountหรือdeviceAccountuserAccountใช้ได้ในอุปกรณ์หลายเครื่อง ส่วนdeviceAccountใช้ได้กับอุปกรณ์เครื่องเดียวaccountTypeที่ระบุอาจเป็นdeviceTypeหรือuserType - ตั้งค่า

managementTypeเป็นemmManaged

- ระบบของคุณต้องสร้าง

- Google Play จะประมวลผลคำขอ สร้างบัญชี และแสดงผล

userId - จัดเก็บการแมประหว่าง

accountIdentifierกับuserIdในที่เก็บข้อมูล - โทรหา

Users.generateAuthenticationTokenใช้userIdและenterpriseIdGoogle Play จะแสดงโทเค็นการตรวจสอบสิทธิ์ที่ใช้ได้เพียงครั้งเดียวและต้องใช้งานภายในไม่กี่นาที - ส่งต่อโทเค็นการตรวจสอบสิทธิ์ไปยัง DPC อย่างปลอดภัย

- ส่งคําขอบัญชี Google Play ที่มีการจัดการใหม่โดยเรียกใช้

- DPC จะจัดสรรโปรไฟล์งานและเพิ่มบัญชีลงในโปรไฟล์งานหรืออุปกรณ์

- ผู้ใช้จะเข้าถึง Google Play ที่มีการจัดการภายในโปรไฟล์งานหรืออุปกรณ์ได้

บัญชีผู้ดูแลระบบ

เมื่อผู้ดูแลระบบสร้างองค์กรที่มีบัญชี Managed Google Play บัญชี Google ที่ใช้ต้องไม่ใช่บัญชี G Suite บัญชีที่ผู้ใช้ใช้จะกลายเป็นเจ้าของสำหรับองค์กร และเจ้าของสามารถเพิ่มเจ้าของและผู้ดูแลระบบคนอื่นๆ ในคอนโซล Managed Google Play ได้

ทั้ง Enterprises.get และ

Enterprises.completeSignup

จะแสดงรายการอีเมลของผู้ดูแลระบบที่เชื่อมโยงกับองค์กร (องค์กรที่มีบัญชี Managed Google Play เท่านั้น)

จัดการวงจรบัญชี

ในการใช้งานบัญชี Managed Google Play คุณจะมีหน้าที่รับผิดชอบต่อวงจรชีวิตของบัญชีผู้ใช้และบัญชีอุปกรณ์ ซึ่งหมายความว่าคุณต้องสร้าง อัปเดต และลบบัญชีเหล่านี้

คุณสร้างบัญชีในระหว่างการจัดสรรอุปกรณ์ ซึ่งเป็นกระบวนการที่เกี่ยวข้องกับแอป DPC และคอนโซล EMM โปรดดูวิธีการที่หัวข้อบัญชี Managed Google Play

หากต้องการเปลี่ยนข้อมูลของบัญชี ให้เรียกใช้ Users.update

หากต้องการลบบัญชี ให้เรียกใช้ Users.delete

ผู้ดูแลระบบไม่สามารถลบบัญชีแต่ละบัญชีได้ แต่จะลบองค์กรที่มีบัญชี Managed Google Play ได้ เมื่อดำเนินการดังกล่าว ระบบจะลบอุปกรณ์และบัญชีผู้ใช้ที่เชื่อมโยงกับองค์กรออกในที่สุด ตามที่อธิบายไว้ในยกเลิกการลงทะเบียน ลงทะเบียนอีกครั้ง ลบ

วันหมดอายุของบัญชี

บางครั้งบัญชีหรือโทเค็นของบัญชีอาจหมดอายุ ซึ่งอาจเกิดขึ้นได้จากสาเหตุหลายประการ ดังนี้

- โทเค็นการตรวจสอบสิทธิ์ที่ได้เพื่อเพิ่มบัญชีลงในอุปกรณ์หมดอายุแล้ว

- บัญชีหรือองค์กรถูกลบแล้ว

- สำหรับบัญชีของอุปกรณ์ ระบบได้เพิ่มบัญชีลงในอุปกรณ์เครื่องใหม่แล้ว จึงปิดใช้บัญชีในอุปกรณ์เครื่องเก่า

- ระบบจะเรียกใช้การตรวจสอบการละเมิดอัตโนมัติ

- หากอุปกรณ์ออฟไลน์นานกว่า 270 วัน ระบบอาจลบข้อมูลของอุปกรณ์เนื่องจากกระบวนการล้างข้อมูลเป็นกลุ่ม

ในกรณีส่วนใหญ่ (เว้นแต่ EMM จะจงใจย้ายบัญชีอุปกรณ์ไปยังอุปกรณ์เครื่องใหม่) แนวทางปฏิบัติแนะนำคือให้ใช้ Play EMM API เพื่อขอโทเค็นใหม่จากเซิร์ฟเวอร์ EMM จดบันทึกสถานะของบัญชีและองค์กร รวมถึงข้อผิดพลาดที่แสดง จากนั้นดำเนินการที่เหมาะสมกับอุปกรณ์ เช่น รีนิวโทเค็น หรือหากข้อผิดพลาดไม่สามารถแก้ไขได้ ให้รีเซ็ตหรือยกเลิกการลงทะเบียนอุปกรณ์

คุณควรทำดังนี้เพื่อต่ออายุโทเค็นอย่างถูกต้อง

- โทรไปที่

users.generateAuthenticationTokenเพื่อขอโทเค็นการตรวจสอบสิทธิ์ใหม่สำหรับบัญชี - หากการเรียกใช้สำเร็จ ให้นำบัญชีที่มีอยู่ออกและเพิ่มบัญชีใหม่โดยใช้ไลบรารีการสนับสนุน DPC

- หากการโทรไม่สำเร็จ ให้นำบัญชีออกจากอุปกรณ์และสร้างผู้ใช้ใหม่โดยใช้

users.insert, สร้างโทเค็นการตรวจสอบสิทธิ์ แล้วเพิ่มบัญชีลงในอุปกรณ์

บริการ Google Play เวอร์ชัน 9.0.00 จะแจ้งให้ DPC ทราบว่าบัญชีหมดอายุแล้วโดยใช้การดำเนินการแบบออกอากาศ ดังนี้

เมื่อบัญชี Google Play ที่มีการจัดการในอุปกรณ์ใช้งานไม่ได้ DPC จะได้รับการออกอากาศพร้อมการดำเนินการต่อไปนี้

com.google.android.gms.auth.ACCOUNT_REAUTH_REQUIRED

Intent การออกอากาศมีข้อมูลเพิ่มเติม

Parcelableที่มีชื่อaccountซึ่งเป็นออบเจ็กต์AccountDPC จะตรวจสอบ

Account#nameกับเซิร์ฟเวอร์ EMM เพื่อระบุบัญชีที่ใช้งานไม่ได้DPC จะขอข้อมูลเข้าสู่ระบบใหม่หรือบัญชีใหม่ตามขั้นตอนเดียวกับที่ใช้จัดสรรอุปกรณ์ในตอนแรก

บัญชี Google

สําหรับองค์กรที่ใช้บัญชี Google บัญชีผู้ใช้ในโซลูชันของ EMM จะมิเรอร์บัญชีผู้ใช้ที่มีอยู่ซึ่งเชื่อมโยงกับบริการอื่นของ Google (เช่น G Suite) บัญชีเหล่านี้เป็นgoogleManaged

(ตารางที่ 1) เนื่องจากบริการแบ็กเอนด์ของ Google เป็นแหล่งที่มาของการสร้างและข้อมูลเกี่ยวกับบัญชี

ในฐานะ EMM คุณสามารถระบุกลไกในคอนโซลเพื่ออำนวยความสะดวกในการสร้างและการซิงค์บัญชีผู้ใช้ที่จัดเก็บไว้ในระบบกับแหล่งที่มาของบัญชีโดเมน Google อย่างต่อเนื่องโดยใช้เครื่องมือต่างๆ เช่น Google Cloud Directory Sync (GCDS) และ Google Admin SDK Directory API ดูภาพรวมของแนวทางต่างๆ รูปแบบข้อมูลประจำตัวของโดเมนที่ Google จัดการกำหนดให้บัญชีผู้ใช้ต้องอยู่ในบริบทของโซลูชัน (คอนโซล EMM, เซิร์ฟเวอร์ EMM หรือในดาต้าสตोर) ก่อนจึงจะจัดสรรในอุปกรณ์ของผู้ใช้ในบริบทของโปรไฟล์งานได้

ในระหว่างการจัดสรรข้อมูลประจำตัว ระบบจะป้อนข้อมูลบัญชีผู้ใช้ลงในโดเมนที่ Google จัดการขององค์กร ในบางกรณี ระบบจะซิงค์ข้อมูลประจำตัวออนไลน์ที่มีอยู่ของผู้ใช้ (เช่น บัญชี Microsoft Exchange) กับบัญชี Google

หลังจากการซิงค์ครั้งแรก แต่ก่อนที่ระบบจะเผยแพร่แอปไปยังอุปกรณ์ของผู้ใช้ ผู้ใช้ต้องเปิดใช้งานบัญชี Google ตามที่อธิบายไว้ในเปิดใช้งานบัญชีในอุปกรณ์ ซึ่งการเปิดใช้งานนี้จะช่วยให้อุปกรณ์เข้าถึง Managed Google Play ได้

ซิงค์บัญชีลูกค้า

ในการใช้งานบัญชี Google องค์กรสามารถใช้เครื่องมือ GCDS เพื่อซิงค์ข้อมูลในโดเมน G Suite กับข้อมูลในไดเรกทอรี LDAP หรือจะใช้ GCDS ดำเนินการในนามขององค์กรก็ได้ หากองค์กรให้สิทธิ์เข้าถึงแก่คุณ

เครื่องมือ GCDS จะเรียกใช้ Google Directory API และซิงค์ชื่อผู้ใช้ แต่ไม่ซิงค์รหัสผ่าน

หากองค์กรใช้ Microsoft Active Directory และต้องการรักษารหัสผ่าน G Suite ของผู้ใช้ให้ซิงค์กับรหัสผ่าน Active Directory อยู่เสมอ องค์กรหรือคุณก็สามารถใช้เครื่องมือ G Suite Password Sync (GSPS) กับ GCDS ได้

ดูวิธีการ GCDS สำหรับผู้ดูแลระบบได้ที่เตรียมโดเมน G Suite สำหรับการซิงค์

Google Directory API

ในการใช้งานบัญชี Google คุณสามารถใช้ Google Directory API เพื่อซิงค์ไดเรกทอรีที่ใช้งานอยู่ รหัสผ่าน หรือทั้ง 2 อย่าง ดังนี้

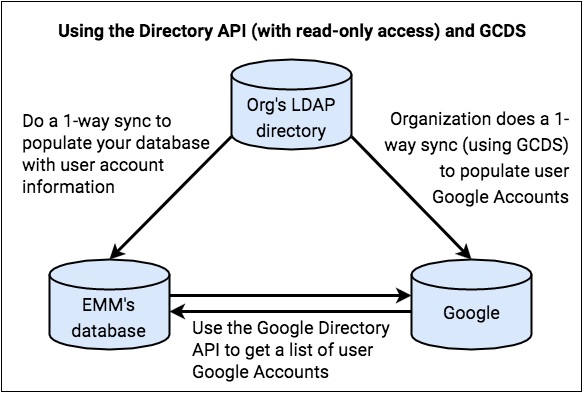

การใช้ Directory API สําหรับการซิงค์ไดเรกทอรีเท่านั้น หากมีสิทธิ์เข้าถึงโดเมน Google ที่มีการจัดการขององค์กรในระดับอ่านอย่างเดียว คุณสามารถใช้ Google Directory API เพื่อรับข้อมูลจากบัญชี Google เช่น ชื่อผู้ใช้ (แต่ไม่ใช่รหัสผ่าน) จาก Google เนื่องจากคุณไม่สามารถเขียนข้อมูลลงในบัญชี Google ของผู้ใช้ องค์กรจึงต้องรับผิดชอบวงจรชีวิตของบัญชีโดยสมบูรณ์

สถานการณ์ 1 และสถานการณ์การตรวจสอบสิทธิ์ SSO ที่ใช้ SAMLอธิบายสถานการณ์นี้อย่างละเอียดยิ่งขึ้น

ดูข้อมูลเกี่ยวกับการใช้ Directory API ในลักษณะนี้ได้ที่หัวข้อเรียกข้อมูลผู้ใช้บัญชีทั้งหมดในเอกสารประกอบของ Directory API

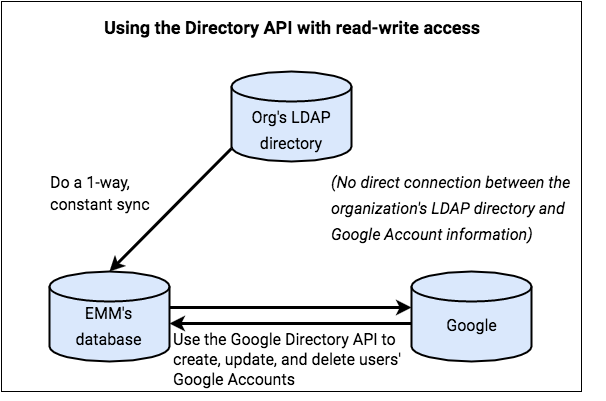

การใช้ Directory API สําหรับการซิงค์ไดเรกทอรีและรหัสผ่าน (ไม่บังคับ) หากคุณมีสิทธิ์เข้าถึงโดเมน Google ที่มีการจัดการขององค์กรในระดับอ่านและเขียน คุณจะใช้ Google Directory API เพื่อรับชื่อผู้ใช้ รหัสผ่าน และข้อมูลบัญชี Google อื่นๆ ได้ คุณสามารถอัปเดตข้อมูลนี้และซิงค์กับฐานข้อมูลของคุณเอง และคุณอาจมีความรับผิดชอบทั้งหมดหรือบางส่วนสำหรับวงจรบัญชี ทั้งนี้ขึ้นอยู่กับโซลูชันที่คุณเสนอให้กับลูกค้า

สถานการณ์ 2อธิบายสถานการณ์นี้อย่างละเอียดยิ่งขึ้น

ดูข้อมูลเพิ่มเติมเกี่ยวกับการใช้ Directory API เพื่อจัดการข้อมูลบัญชีผู้ใช้ได้ในคู่มือนักพัฒนาซอฟต์แวร์ของ Directory API: บัญชีผู้ใช้

สถานการณ์บัญชี Google

สถานการณ์การจัดสรรข้อมูลประจำตัวบัญชี Google ทั่วไปมีอธิบายไว้ด้านล่าง

สถานการณ์ที่ 1: ลูกค้าเป็นผู้รับผิดชอบวงจรของลูกค้า

ในกรณีนี้ ลูกค้าจะสร้างและดูแลรักษาบัญชี Google ให้กับผู้ใช้

คุณจะได้รับข้อมูลบัญชีผู้ใช้จากไดเรกทอรี LDAP ขององค์กร และเชื่อมโยงข้อมูลนี้กับข้อมูลบัญชี Google ที่ได้รับจาก Google ผ่าน Directory API ของ Google

องค์กรต้องรับผิดชอบวงจรชีวิตของบัญชีโดยสมบูรณ์ ตัวอย่างเช่น เมื่อสร้างบัญชี Google ใหม่ องค์กรจะเพิ่มผู้ใช้ลงในไดเรกทอรี LDAP เมื่อคุณซิงค์ฐานข้อมูลกับไดเรกทอรี LDAP ในครั้งถัดไป ฐานข้อมูลจะได้รับข้อมูลเกี่ยวกับผู้ใช้ใหม่รายนี้

ในสถานการณ์นี้จะมีผลดังต่อไปนี้

- คุณมีสิทธิ์การเข้าถึงบัญชี Google ในระดับอ่านอย่างเดียว

- ฐานข้อมูลจะรับชื่อบัญชี Google แต่จะไม่มีชื่อผู้ใช้หรือรหัสผ่าน LDAP

- คุณใช้ Google Directory API เพื่อรับข้อมูลบัญชีพื้นฐานสําหรับผู้ใช้ของลูกค้า (ข้อมูลที่แสดงให้คุณเห็นคือข้อมูลที่เขียนไม่ได้ซึ่งแสดงโดยคำขอ

Users.get) คุณใช้ข้อมูลนี้เพื่อยืนยันว่าบัญชี Google ของผู้ใช้มีอยู่เพื่อให้ผู้ใช้ตรวจสอบสิทธิ์ในอุปกรณ์ได้ - ลูกค้าใช้เครื่องมือ GCDS เพื่อซิงค์แบบ 1 ทิศทางเพื่อสร้างบัญชี Google ของผู้ใช้ (องค์กรอาจใช้ GCDS ในการซิงค์อย่างต่อเนื่องด้วยหลังจากจัดสรรข้อมูลประจำตัวเสร็จแล้ว) นอกจากนี้ องค์กรยังใช้เครื่องมือ GSPS เพื่อซิงค์รหัสผ่านได้อีกด้วย

สถานการณ์ที่ 2: EMM รับผิดชอบวงจรชีวิตของบัญชี

ในกรณีนี้ คุณจัดการขั้นตอนการสร้างบัญชี Google ในนามของลูกค้า และมีหน้าที่รับผิดชอบต่อวงจรบัญชีของผู้ใช้

เช่น เมื่อข้อมูลผู้ใช้มีการเปลี่ยนแปลงในไดเรกทอรี LDAP ขององค์กร คุณมีหน้าที่รับผิดชอบในการอัปเดตบัญชี Google ของผู้ใช้ ไม่ได้ใช้ GCDS ในสถานการณ์นี้

ในสถานการณ์นี้จะมีผลดังต่อไปนี้

- คุณมีสิทธิ์การอ่านและเขียนในบัญชี Google

- ฐานข้อมูลจะรับชื่อบัญชี Google และชื่อผู้ใช้ LDAP (และแฮชรหัสผ่าน หากต้องการ)

- คุณใช้ Google Directory API ในนามของลูกค้าเพื่ออ่านและเขียนข้อมูลบัญชีของผู้ใช้องค์กร (ข้อมูลที่พร้อมใช้งานสำหรับคุณคือข้อมูลที่เขียนไม่ได้ซึ่งแสดงโดยคำขอ

Users.get) คุณใช้ข้อมูลนี้เพื่อยืนยันว่าบัญชี Google ของผู้ใช้มีอยู่เพื่อให้ผู้ใช้ตรวจสอบสิทธิ์ในอุปกรณ์ได้ - ไม่ได้ใช้เครื่องมือ GCDS

สถานการณ์การตรวจสอบสิทธิ์ SSO ที่ใช้ SAML

ในการใช้งานบัญชี Google คุณหรือลูกค้าอาจใช้ภาษามาร์กอัปเพื่อยืนยันความปลอดภัย (SAML) กับผู้ให้บริการข้อมูลประจำตัว (IdP) เพื่อตรวจสอบสิทธิ์บัญชี Google ที่เชื่อมโยงกับผู้ใช้แต่ละราย คุณใช้ชื่อบัญชี Google เป็นการยืนยันว่าบัญชี Google ของผู้ใช้มีอยู่ ซึ่งจำเป็นสำหรับการตรวจสอบสิทธิ์ของผู้ใช้เมื่อลงชื่อเข้าใช้อุปกรณ์ เช่น SAML อาจใช้ในสถานการณ์ 2 โปรดดูรายละเอียดเกี่ยวกับวิธีตั้งค่าที่หัวข้อตั้งค่าการลงชื่อเพียงครั้งเดียว (SSO) สำหรับบัญชี G Suite

เปิดใช้งานบัญชีในอุปกรณ์

หากต้องการให้เผยแพร่แอปไปยังอุปกรณ์ของผู้ใช้ผ่าน Managed Google Play ผู้ใช้ต้องลงชื่อเข้าใช้อุปกรณ์ระหว่างการจัดสรรอุปกรณ์ โดยทำดังนี้

- ในการจัดสรรอุปกรณ์สำหรับบัญชี Managed Google Play DPC จะแนะนำผู้ใช้ให้ลงชื่อเข้าใช้โดยใช้ข้อมูลเข้าสู่ระบบที่คอนโซล EMM ยอมรับ ซึ่งโดยปกติจะเป็นข้อมูลเข้าสู่ระบบอีเมลของบริษัท

- ในการใช้งานบัญชี Google DPC จะแนะนำผู้ใช้ให้ป้อนข้อมูลเข้าสู่ระบบบัญชี Google โดยปกติแล้ว ข้อมูลเข้าสู่ระบบเหล่านี้จะตรงกับข้อมูลเข้าสู่ระบบที่ผู้ใช้ใช้ลงชื่อเข้าใช้โดเมนขององค์กรเมื่อซิงค์กับ GCDS หรือ GSPS หรือเมื่อองค์กรใช้ IdP สำหรับการตรวจสอบสิทธิ์ ซึ่งจะเปิดใช้งานบัญชี Google ของผู้ใช้ สร้างรหัสอุปกรณ์ที่ไม่ซ้ำ และเชื่อมโยงข้อมูลระบุตัวตนของบัญชี Google ของผู้ใช้กับรหัสอุปกรณ์ของอุปกรณ์