هناك عدة طرق لإدارة الأجهزة. أهداف عملائك النشاط التجاري طرق إدارة الحسابات التي سترغب في استخدامها.

أساسيات إدارة الأجهزة

سيناريوهات نشر إدارة حسابات الأجهزة التي يريد العملاء (مثل "جلب الجهاز الشخصي" أو "المملوك للشركة") أنماط التشغيل التي ستقوم المستخدم (مثل وضع مالك الجهاز أو وضع مالك الملف الشخصي). وبالمثل، فإن أوضاع وإصدارات Android التي تحتاج إلى دعمها لتحديد إدارة الحسابات والطرق التي ستنفذها.

سيناريوهات النشر

في سيناريو نشر مملوك للشركة، تمتلك المؤسسة تتحكم بشكل كامل في الأجهزة التي يستخدمها موظفوها. تقوم المؤسسات عادةً بنشر الأجهزة المملوكة للشركة عندما يحتاجون إلى مراقبة أنشطة الإدارة بالكامل الخاص بك.

تسمح الشركات التي تدعم سيناريو نشر BYOD الموظفين لإحضار الأجهزة المملوكة شخصيًا إلى العمل، واستخدام هذه الأجهزة من أجل الوصول إلى معلومات وتطبيقات الشركة المحمية.

أوضاع العمل

يوفّر وضع مالك الجهاز عمليات النشر المملوكة للشركة. للعمل. في Android، يُطلق على تطبيق الإدارة اسم "سياسة الجهاز". وحدة التحكّم بسياسة الجهاز (DPC). وتفرض وحدة التحكّم بسياسة الجهاز السياسات على جهاز يعمل بنظام التشغيل Android. إذا كان يعمل كمالك للجهاز، فإنه يدير الجهاز بالكامل. بصفتك مالك الجهاز، يمكن لوحدة التحكّم بسياسة الجهاز تنفيذ الإجراءات على مستوى الجهاز، مثل ضبط الإعدادات على مستوى الجهاز. الاتصال، وتهيئة الإعدادات العامة، وإجراء إعادة تعيين إلى إعدادات المصنع.

يمكن نشر الأجهزة وفق أنظمة "جلب الجهاز الشخصي" من خلال وضع مالك الملف الشخصي في العمل. من خلال وحدة التحكّم بسياسة الجهاز، تتيح المؤسسة إمكانية استخدام الأجهزة الشخصية في العمل. عن طريق إضافة ملف شخصي للعمل إلى حساب المستخدم الأساسي على الجهاز. العمل مرتبطًا بالمستخدم الأساسي، ولكن كملف شخصي منفصل. بالنسبة مالك الملف الشخصي، لا تدير وحدة التحكّم بسياسة الجهاز سوى ملف العمل على الجهاز تحكمًا محدودًا خارج ملف العمل.

طرق توفير المتطلبات اللازمة لمالك الجهاز

يجب توفير وضع تشغيل مالك الجهاز أثناء عملية الإعداد الأولي. لجهاز جديد أو بعد إعادة ضبطه على الإعدادات الأصلية. لا يمكن إدارة وضع مالك الجهاز. على الجهاز في أي وقت آخر.

استنادًا إلى حالة الاستخدام، هناك نوعان رئيسيان من طرق توفير المتطلبات اللازمة وضع مالك الجهاز لإدارة الحسابات.

- يمكن لمشرفي تكنولوجيا المعلومات استخدام الاتصالات القريبة المدى (NFC) لتوفير عدد كبير من الإحالات الناجحة بالاستناد إلى الجهاز. عدد الأجهزة. يمكن استخدام هذا المسار في "حساب Google Play للأعمال" أو Google Workspace. والسيناريوهات.

- في مسار مستند إلى المستخدم، تعتمد الخيارات على ما إذا كانت المؤسسة

يستخدم Google Workspace.

- في سيناريو Google Workspace، يضيف المستخدم حسابه على Google. أثناء عملية الإعداد الأولية للجهاز، وعلى وحدة التحكّم بسياسة الجهاز (DPC) إرشاد المستخدم خلال الخطوات لإعداد مالك الجهاز. يمكن أن يساعد التدفق القائم على المستخدم المستخدمين في تحديد على أجهزة جديدة، كما يعد بديلاً عندما لا تتوفر تقنية NFC على الأجهزة.

- في حال عدم استخدام مؤسسة Google Workspace، عليك استخدام حسابات Google Play للأعمال.

ملاحظة: إذا اخترت قصر توزيع تطبيقك على بلدان معيّنة في Play، يتم تجاهل هذه القيود أثناء توفير التطبيق لمالك الجهاز. سيتم تنزيل وحدة التحكّم بسياسة الجهاز حتى إذا لم يكن الجهاز في بلد مستهدَف.

طرق توفير المتطلبات اللازمة لمالك الملف الشخصي

تعتمد الطريقة المقترَحة لتوفير وضع تشغيل ملف التعريف الخاص بمالك الملف الشخصي على ما إذا كانت المؤسسة تستخدم Google Workspace.

- في حالة Google Workspace، الطريقة الموصى بها هي مسار مستند إلى المستخدم حيث يضيف المستخدم حساب Google وسترشد وحدة التحكّم بسياسة الجهاز المستخدم خلال خطوات إعداد مالك الملف الشخصي.

- في حال عدم استخدام مؤسسة Google Workspace، فإن الطريقة التي ننصح بها هي طريقة حسابات Google Play للأعمال.

الطريقة التقليدية، حيث يتم تعليم المستخدم ويتيح ذلك أيضًا تثبيت وحدة التحكّم بسياسة الجهاز (DPC) يدويًا. يعتمد ذلك على المستخدم لتنزيل وحدة التحكّم بسياسة الجهاز (DPC) من Google Play وتثبيتها. ثم توجِّه وحدة التحكّم بسياسة الجهاز المستخدم خلال بقية العملية لإعداد مالك الملف الشخصي.

الاختلافات الرئيسية في إدارة الحسابات في إصدارات Android

| سيناريو النشر | وضع التشغيل | طريقة إدارة الحسابات | 5.0 و5.1 | 6.0 | 7 | من نظام التشغيل Android | 11 | 12+ |

|---|---|---|---|---|---|---|---|---|

| مملوك للشركة | مالك الجهاز | رمز الاستجابة السريعة | ✓ | ✓ | ✓ | ✓ | ||

| حسابات Google Play للأعمال | ✓ | ✓ | ✓ | ✓ | ✓ | |||

| حساب Google | ✓ | ✓ | ✓ | ✓ | ✓ | |||

| الاتصال القصير المدى (NFC) | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ||

| إعداد الأجهزة الجوّالة للمؤسسات دفعةً واحدة | ✓ | ✓ | ✓ | |||||

| مملوك للشركة | مالك الملف الشخصي | رمز الاستجابة السريعة | ✓ | ✓ | ||||

| حسابات Google Play للأعمال | ✓ | ✓ | ||||||

| حساب Google | ✓ | ✓ | ||||||

| الاتصال القصير المدى (NFC) | ✓ | |||||||

| إعداد الأجهزة الجوّالة للمؤسسات دفعةً واحدة | ✓ | ✓ | ||||||

| جلب الجهاز الشخصي | مالك الملف الشخصي | حسابات Google Play للأعمال | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| حساب Google | 5.11 | ✓ | ✓ | ✓ | ✓ | ✓ | ||

| تثبيت وحدة التحكّم بسياسة الجهاز يدويًا | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ||

| إعداد الأجهزة الجوّالة للمؤسسات دفعةً واحدة | ✓ | ✓ | ✓ |

اعتبارات التنفيذ العامة

إليك بعض الأشياء التي يجب مراعاتها أثناء اكتب وحدة التحكّم بسياسة الجهاز (DPC). بغض النظر عن وضع التشغيل الذي تنفذه.

التوافق مع "خدمات Google Play"

تشير رسالة الأشكال البيانية دليل حِزم APK لخدمات Google Play تطلب من المطوّرين إجراء فحص لإصدار "خدمات Google Play" قبل إجراء معاملات واجهة برمجة التطبيقات. بسبب محاولة تحديث "خدمات Google Play" حدوث مشاكل كبيرة في عملية إعداد الجهاز، على وحدة التحكّم بسياسة الجهاز عدم محاولة تحديث "خدمات Google Play" قبل اكتمال عملية توفير الأجهزة.

في ما يلي النقاط الرئيسية حول توافق وحدة التحكّم بسياسة الجهاز مع "خدمات Google Play":

- يجب أن تعمل وحدة التحكّم بسياسة الجهاز باستخدام "خدمات Google Play" التي تم شحنها من خلال على جهاز معين.

- يجب ألا يعتمد DPC على توفّر ميزات جديدة في الإصدارات المستقبلية من خدمات Google في وقت توفير الجهاز.

عند اكتمال توفير المتطلبات اللازمة للجهاز، يمكن لوحدة التحكّم بسياسة الجهاز (DPC) طلب تحديث المستخدم. خدمات Google Play لكي تتمكّن وحدة التحكّم بسياسة الجهاز من استخدام أحدث الميزات ومع ذلك، إذا الميزة غير متاحة لسبب ما، فيجب على وحدة التحكّم بسياسة الجهاز (DPC) الرجوع بشكل رشيق الإصدار الذي تم شحنه مع الجهاز.

استرداد تفاصيل الجهاز

بسبب تأخيرات الانتشار، قد يستغرق الأمر مدة تصل إلى دقيقتين قبل معاودة الاتصال devices.get لجهاز تم تسجيله حديثًا:

إذا كان سير العمل يتطلب التفاصيل قبل أن يتمكن المستخدم النهائي من استخدام الجهاز أو ملف العمل، نقترح استخدام شاشة التقدم في وحدة التحكّم بسياسة الجهاز والانتظار حتى نجاح المكالمة.

اعتبارات التنفيذ لميزة "وضع مالك الملف الشخصي"

إليك بعض الأشياء التي يجب مراعاتها أثناء اكتب وحدة التحكّم بسياسة الجهاز (DPC) لتنفيذ مالك الملف الشخصي. وضع التشغيل.

إزالة وحدة التحكّم بسياسة الجهاز (DPC) الشخصية أو إيقافها

عند توفير وضع تشغيل مالك الملف الشخصي، تبدأ وحدة التحكّم بسياسة الجهاز (DPC) في الملف الشخصي ويبدأ عملية إنشاء ملف شخصي للعمل. بعد إنشاء الملف الشخصي للعمل، يتم تشغيل وحدة التحكّم بسياسة الجهاز (DPC) أيضًا داخل ملف العمل. بك. ويُكمل وحدة التحكّم بسياسة الجهاز (DPC) في ملف العمل عملية توفير المتطلبات اللازمة. علامة @ من هذه النقطة، على وحدة التحكّم بسياسة الجهاز (DPC) في الملف الشخصي إيقاف نفسها أو إيقاف الجهاز يجب على المستخدم إزالتها.

يزيل المستخدم "مركز إدارة البيانات الشخصية" الشخصي

- يستمع وحدة التحكّم بسياسة الجهاز الشخصي إلى

ACTION_MANAGED_PROFILE_PROVISIONED(بالنسبة إلى أجهزة Android 5.1، يجب على وحدة التحكم في سياسة الجهاز الشخصي بدلاً من ذلك الانتباه إلىACTION_MANAGED_PROFILE_ADDED). - تبدأ وحدة التحكّم بسياسة الجهاز (DPC) طلب إلغاء التثبيت.

ACTION_UNINSTALL_PACKAGEوسيطلب ذلك من المستخدم إلغاء تثبيت وحدة التحكّم بسياسة الجهاز (DPC) الشخصية. لأفضل مستخدم المستخدم، يجب أن تحدث عملية إلغاء التثبيت أثناء عملية توفير المتطلبات اللازمة.

إيقاف "وحدة التحكّم بسياسة الجهاز" الشخصية ذاتيًا

- يستمع وحدة التحكّم بسياسة الجهاز الشخصي إلى

ACTION_MANAGED_PROFILE_PROVISIONED(بالنسبة إلى أجهزة Android 5.1، يجب على وحدة التحكم في سياسة الجهاز الشخصي بدلاً من ذلك الانتباه إلىACTION_MANAGED_PROFILE_ADDED). - يجب أن تمنح وحدة التحكّم بسياسة الجهاز (DPC) امتيازات مشرف الجهاز، إن أمكن. قبل أن يعطِّل نفسه.

- تبدأ وحدة التحكّم بسياسة الجهاز (DPC) الشخصية

setApplicationEnabledSettingإيقاف الطلب باستخدامCOMPONENT_ENABLED_STATE_DISABLED. - يمكن للمستخدم إعادة تفعيل وحدة التحكّم بسياسة الجهاز الشخصية من Google Play.

اعتبارات التنفيذ لوضع مالك الجهاز

في ما يلي بعض النقاط التي يجب مراعاتها عند كتابة وحدة التحكّم بسياسة الجهاز (DPC). تنفيذ وضع تشغيل مالك الجهاز.

يجب أن يكون الجهاز جديدًا أو تمت إعادة ضبطه على الإعدادات الأصلية.

يجب إعداد وضع تشغيل "مالك الجهاز" أثناء عملية الإعداد الأولية لجهاز جديد أو بعد إعادة ضبطه على الإعدادات الأصلية. يتعذّر إيقاف وضع مالك الجهاز. على جهاز في أي وقت آخر.

يمنح "وضع مالك الجهاز" وحدة التحكّم بسياسة الجهاز (DPC) إمكانية التحكُّم الكامل في الجهاز. إذا كانت عملية توفير المتطلبات اللازمة وضع مالك الجهاز بعد السماح بعملية الإعداد الأولية:

- من المحتمل أن تؤدي البرامج الضارة إلى إنشاء مالك للجهاز والاستيلاء عليه.

- قد تحدث مشاكل الخصوصية إذا كانت هناك بالفعل بعض بيانات المستخدمين أو التطبيقات على الجهاز.

إعداد وضع مالك الجهاز على الأجهزة المملوكة للشركة فقط

يجب إدارة وضع مالك الجهاز فقط على الأجهزة التي تحدِّدها. مملوكة لشركة العميل. يمكنك التحقق من ذلك من خلال اكتشاف معرّف فريد للجهاز (مثل الرقم التسلسلي)، أو باستخدام رمز مخصص مجموعة من الحسابات المُصرَّح لها بتسجيل الأجهزة من خلال إدارة الخدمات الجوّالة للمؤسسات (EMM) .

إذا لم تتمكّن من إثبات ملكية الشركة لأحد الأجهزة، عليك إنشاء دليل متوافق مع معايير الأمان. بحيث لا تتم إدارة وضع مالك الجهاز عن طريق الخطأ. على سبيل المثال: يمكنك أن تطلب من مستخدم الجهاز التأكيد أو اتّخاذ إجراء تأكيدي. قبل توفير المتطلبات اللازمة لوضع مالك الجهاز.

تفعيل تطبيقات النظام

عندما توفّر وحدة التحكّم بسياسة الجهاز (DPC) ملفًا شخصيًا للعمل، فإن أي تطبيقات نظام لا تحتوي على رموز مشغّل التطبيقات مهمة جدًا للجهاز ويُسمح بتشغيلها تلقائيًا في ملف العمل. تُعد تطبيقات النظام التي تحتوي على رموز مشغّل التطبيقات اختيارية، ويمكنك تحديد ما إذا كنت تريد تفعيلها.

تفعيل تطبيقات النظام من خلال Google Play

يمكن للمستخدمين تفعيل تطبيقات النظام باستخدام Google Play للحصول على تحديثات التطبيقات تحديثات التطبيقات عند توفرها.

تفعيل تطبيقات النظام باستخدام واجهات برمجة التطبيقات لإطار عمل Android

إذا أردت أن تظهر للمستخدمين تطبيقات النظام عند بدء استخدام أجهزتهم،

تفعيل تطبيقات النظام كجزء من عملية إدارة الأجهزة. تُفعِّل وحدة التحكّم بسياسة الجهاز (DPC)

تطبيقات النظام حسب اسم الحزمة أو حسب النية بالشراء باستخدام

DevicePolicyManager.enableSystemApp()

هناك بعض الطرق لتحديد تطبيقات النظام التي تريد تفعيلها وتقديمها في وحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات (EMM) لمشرفي تكنولوجيا المعلومات.

إنشاء كتالوجات تطبيقات النظام

وبهذه الطريقة، يحدد كل جهاز التطبيقات الموجودة على الجهاز ويرسله هذه البيانات مرة أخرى إلى وحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات (EMM). تعرض وحدة تحكم EMM هذا بشكل ديناميكي البيانات عند إنشاء سياسة الجهاز، والتي تسمح لمشرف تكنولوجيا المعلومات بإدارة كل تطبيق على حدة.

إذا لم تتم إدارة ملف العمل حتى الآن على الجهاز، اسحب قائمة جميع التطبيقات التي تتضمن رموز مشغّل التطبيقات على أحد الأجهزة باستخدام

queryIntentActivities():private List<ResolveInfo> getAppsWithLauncher() { Intent i = new Intent(Intent.ACTION_MAIN); i.addCategory(Intent.CATEGORY_LAUNCHER); return getPackageManager().queryIntentActivities(i, 0); }إذا سبق توفير ملف العمل على الجهاز، اسحب قائمة جميع التطبيقات في ملف العمل باستخدام

PackageManager.GET_DISABLED_COMPONENTSأوPackageManager.GET_UNINSTALLED_PACKAGESابحث عن تطبيقات النظام في قائمة التطبيقات من خلال وضع علامة في المربّع بجانب رمز

FLAG_SYSTEM، والذي يشير إلى ما إذا كان التطبيق مثبّتًا في صورة نظام الجهاز.

الإيجابيات:

- تزوِّد مشرفي تكنولوجيا المعلومات بصورة كاملة عن التطبيقات على جميع الأجهزة.

- ويوفِّر إمكانية تحكُّم دقيقة في التطبيقات التي يتم تفعيلها.

العيوب:

- ونظرًا لأن كل جهاز له كتالوج تطبيقات مختلف، من الصعب تطبيق نموذج من ضبط سياسة واحدة لأنواع أجهزة متعدّدة.

- قد يكون من الصعب تحديد حجم التطبيقات الخاصة بالمصنّعين الأصليين ومفيد لمشرفي تكنولوجيا المعلومات.

تصنيف تطبيقات النظام حسب الوظيفة

عندما يريد مشرف تكنولوجيا المعلومات تفعيل أحد تطبيقات النظام لمجموعة من الأجهزة، حدد تطبيقًا عامًا استنادًا إلى الوظيفة؛ على سبيل المثال، "النظام المتصفح". وتسمح وحدة التحكّم بسياسة الجهاز بعد ذلك لجميع تطبيقات النظام لتحقيق هذا الغرض.

المزايا:

- تفعيل بسيط مستند إلى الوظائف لمشرفي تكنولوجيا المعلومات.

- يضمن وظائف متسقة عبر مجموعة متنوعة من الأجهزة (على الأقل حالات الاستخدام الشائعة).

العيوب:

- يعمل هذا الإعداد على حصر تطبيقات النظام بالتطبيقات المتوافقة مع جميع أنواع الأجهزة.

- قد يرغب مشرفو تكنولوجيا المعلومات في تثبيت إصدار واحد من المُصنّع الأصلي لتطبيق (مثل Samsung® )، ولكن ليس آخر (مثل متصفح LG® ).

- قد لا يرغب مشرفو تكنولوجيا المعلومات في نشر تطبيقات متعددة، لكن لا يمكنهم منع ذلك. عند وجود معالِجات متعددة الأهداف.

إتاحة تطبيقات النظام الموافَق عليها فقط

أنك تعمل مع المصنّع الأصلي للجهاز لتحديد حزم معينة للمصنّع الأصلي للجهاز ودعم تلك الحزم فقط الحزم ضمن وحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات (EMM). يتيح لك هذا أيضًا فهرسة المواقع الإلكترونية الإعدادات الخاصة بتطبيق المصنّع الأصلي للجهاز، والتي لن تعرفها بطريقة أخرى بسبب لا تتم استضافة تطبيق المصنّع الأصلي للجهاز على Google Play.

الإيجابيات:

- تبسيط سير عمل الدمج على نطاق واسع والقضاء على الحالات الحدّية التي تمثل مشكلة في أول خيارين.

- يمكنك فهرسة الإعدادات المُدارة لتطبيق المصنّع الأصلي للجهاز وعرضها. في وحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات (EMM) لمشرفي تكنولوجيا المعلومات.

- تفعيل علاقات وثيقة مع المصنّعين الأصليين للأجهزة لدعم الأجهزة الرئيسية.

العيوب:

- تكون هذه الإعلانات أقلّ قابلية للتوسّع وتحدّ من إمكانية اختيار المستهلك نتيجةً لذلك.

سيناريوهات اختبار وحدة التحكّم بسياسة الجهاز (DPC)

وحدة التحكّم بسياسة الجهاز (DPC) التجريبية هو برنامج مفتوح المصدر. التطبيق المقدَّم من Google لاختبار إمكانات المؤسسات في تطبيق وحدة التحكّم بسياسة الجهاز (DPC). تتوفّر وحدة التحكّم بسياسة الجهاز (DPC) الاختبارية من github أو Google Play يمكنك استخدام وحدة التحكّم بسياسة الجهاز (DPC) من أجل:

- محاكاة الميزات في Android

- وضع السياسات وفرضها

- وضع قيود على التطبيقات والأهداف

- إعداد الملفات الشخصية للعمل

- إعداد أجهزة Android المُدارة بالكامل

إنّ أداة اختبار وحدة التحكّم بسياسة الجهاز (DPC) مخصّصة في المقام الأول لاختبار مؤسستك. لـ Android، يمكنك أيضًا استخدامه كمصدر لعينة التعليمات البرمجية لنظام Android الجديدة.

تخصيص إدارة الحسابات

أثناء توفير المتطلبات اللازمة للجهاز، تعرض واجهة مستخدم النظام لونًا تلقائيًا في شريط الحالة وشعار افتراضي في أعلى الشاشة. ضبط ألوان مخصّصة والشعارات لتوفير انتقال مرئي متسق بين وحدة التحكّم بسياسة الجهاز (DPC) واجهة النظام، أو السماح للمشرفين بإجراء ذلك باستخدام وحدة تحكُّم EMM. على سبيل المثال: قد يقوم المشرف بتحميل شعار شركة أو تخصيص مظهر الشاشات التي تعرض الإشعارات.

تفرض وحدة التحكّم بسياسة الجهاز خيارات الألوان والشعار باستخدام

DevicePolicyManager.EXTRA_PROVISIONING_MAIN_COLOR

أو

DevicePolicyManager.EXTRA_PROVISIONING_LOGO_URI

الإضافية.

لضبط لون مخصّص، استخدِم

EXTRA_PROVISIONING_MAIN_COLOR

لضبط عدد صحيح يشير إلى اللون السائد الذي سيتم عرضه أثناء استخدام الجهاز

توفير المتطلبات اللازمة. ضع العنصر الزائد (الثابت) في نية مع

ACTION_PROVISION_MANAGED_PROFILE

أو

ACTION_PROVISION_MANAGED_DEVICE

للاطّلاع على كيفية تمثيل الأعداد الصحيحة، يُرجى الاطّلاع على

اللون.

على سبيل المثال، راجع

MAIN_COLOR

في تطبيق TestDPC.

لإعداد شعار مخصّص، استخدِم

EXTRA_PROVISIONING_LOGO_URI

لضبط صورة يتم عرضها في أعلى الشاشة أثناء استخدام الجهاز

توفير المتطلبات اللازمة. ضع العنصر الزائد (الثابت) في نية مع

ACTION_PROVISION_MANAGED_PROFILE

أو

ACTION_PROVISION_MANAGED_DEVICE

تأكَّد من أنّ الصورة ذات كثافة وحدات بكسل معقولة للجهاز.

على سبيل المثال، راجع

LOGO_URI

في تطبيق TestDPC.

طريقة رمز الاستجابة السريعة

تعمل طريقة توفير رمز الاستجابة السريعة على إعداد وضع "مالك الجهاز" وضبطه من خلال مسح رمز استجابة سريعة ضوئيًا من معالج الإعداد. يحتوي رمز الاستجابة السريعة على حمولة أزواج المفتاح/القيمة بجميع المعلومات اللازمة لوحدة التحكّم بسياسة الجهاز (DPC) لتوفيرها أحد الأجهزة.

يجب أن توفِّر وحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات (EMM) طريقة لمشرفي تكنولوجيا المعلومات لإنشاء رموز الاستجابة السريعة. للأجهزة التي يريدون توفير المتطلبات اللازمة لها يرسل مشرف تكنولوجيا المعلومات رموز الاستجابة السريعة إلى المستخدمين النهائيين، وإدارة المستخدمين لأجهزتهم من خلال فحص رموز الاستجابة السريعة.

حالات الاستخدام لتوفير رمز الاستجابة السريعة

بعض الأجهزة، مثل الأجهزة اللوحية، لا تتوافق مع تقنية NFC. يُعد توفير رمز الاستجابة السريعة طريقة ملائمة لتوفير مجموعة أجهزة موزّعة لا تتوافق الاتصال القصير المدى (NFC) يمكن لمشرف تكنولوجيا المعلومات إرسال رموز الاستجابة السريعة إلى المستخدمين للسماح بذلك توفير المتطلبات اللازمة.

لا يتطلب توفير رمز الاستجابة السريعة توفُّر هوية Google، مثل نطاق Google. أو حساب Google. المؤسسات التي تستخدم Android، ولكنها لا تستخدم Google Google Workspace، لا يتوفر له هوية Google.

كما هو الحال مع تقنية NFC، يتيح توفير رمز الاستجابة السريعة إمكانية نشر تطبيق Kiosk وعمليات نشر تُستخدم لمرة واحدة، حيث هوية Google (أو أي هوية) غير مطلوبة أو غير مرغوب فيها. على سبيل المثال، جهاز Kiosk في المتجر لا ينتمي إلى أي شخص ويجب ألا يكون له مستخدم نهائي وهويّتك.

إنشاء رمز استجابة سريعة

إنّ رمز الاستجابة السريعة الصالح لتوفير رمز الاستجابة السريعة هو كائن JavaScript® بترميز UTF-8. سلسلة التدوين (JSON). يمكنك تضمين هذه السمات في رمز الاستجابة السريعة الصالح:

مطلوبة دائمًا

مطلوب في حال عدم تثبيت وحدة التحكّم بسياسة الجهاز (DPC) على الجهاز

EXTRA_PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATIONEXTRA_PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM

يُنصح بهذا الإجراء إذا لم يكن الجهاز متصلاً بشبكة Wi-Fi.

اختياريّ

EXTRA_PROVISIONING_LOCALEEXTRA_PROVISIONING_TIME_ZONEEXTRA_PROVISIONING_ADMIN_EXTRAS_BUNDLEEXTRA_PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_COOKIE_HEADEREXTRA_PROVISIONING_LOCAL_TIMEEXTRA_PROVISIONING_WIFI_HIDDENEXTRA_PROVISIONING_WIFI_SECURITY_TYPEEXTRA_PROVISIONING_WIFI_PROXY_HOSTEXTRA_PROVISIONING_WIFI_PROXY_PORTEXTRA_PROVISIONING_WIFI_PROXY_BYPASSEXTRA_PROVISIONING_WIFI_PAC_URLEXTRA_PROVISIONING_SKIP_ENCRYPTION

ينشئ هذا النموذج رمز استجابة سريعة صالحًا:

{

"android.app.extra.PROVISIONING_DEVICE_ADMIN_COMPONENT_NAME":

"com.emm.android/com.emm.android.DeviceAdminReceiver",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM":

"gJD2YwtOiWJHkSMkkIfLRlj-quNqG1fb6v100QmzM9w=",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION":

"https://path.to/dpc.apk",

"android.app.extra.PROVISIONING_SKIP_ENCRYPTION": false,

"android.app.extra.PROVISIONING_WIFI_SSID": "GuestNetwork",

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE": {

"dpc_company_name": "Acme Inc.",

"emm_server_url": "https://server.emm.biz:8787",

"another_custom_dpc_key": "dpc_custom_value"

}

}

عملية توفير رمز الاستجابة السريعة

- يطلب معالج الإعداد من المستخدم النقر على شاشة الترحيب 6 مرات. تشير رسالة الأشكال البيانية يجب أن تتم النقرات في نفس المكان على الشاشة.

- يطالب معالج الإعداد المستخدم بالاتصال بالإنترنت حتى تتمكن يمكن للمعالج تنزيل قارئ رمز الاستجابة السريعة.

- تنزِّل "خدمات Google Play" وحدة تتضمّن التعرّف على رمز الاستجابة السريعة .

- يمسح المستخدم ضوئيًا رمز الاستجابة السريعة الذي قدّمه مشرف تكنولوجيا المعلومات.

- ينزِّل معالج الإعداد تطبيق "وحدة التحكّم بسياسة الجهاز" ويبدأ عملية إعداد

صاحب الجهاز باستخدام

ACTION_PROVISION_MANAGED_DEVICE.

طريقة "حسابات Google Play للأعمال"

يمكن لوحدة التحكّم بسياسة الجهاز (DPC) استخدام طريقة إدارة حسابات "Google Play للأعمال" لإعداد وضع مالك الجهاز أو وضع مالك الملف الشخصي. طريقة توفير المتطلبات اللازمة هذه مستهدَفة في المؤسسات التي لا تستخدم Google Workspace

تستخدم طريقة إدارة حسابات Google Play للأعمال مكتبة دعم DPC. تضمن مكتبة العملاء هذه التشغيل السلس لحسابات Google Play المُدارة. وتحافظ أيضًا على التوافق مع التحديثات المستقبلية لنظام التشغيل عملية إدارة حسابات Google Play.

المتطلبات الأساسية لتوفير المتطلبات اللازمة للأجهزة

- يتم إنشاء رقم تعريف المؤسسة وتسجيله باستخدام هوية إدارة الخدمات الجوّالة للمؤسسات (EMM) ووكالة الفضاء الأوروبية (ESA). كما هو موضح في إنشاء مؤسسة وتسجيلها.

- تكون هوية شركة المستخدم معروفة لوحدة التحكُّم في إدارة الخدمات الجوّالة للمؤسسات (EMM).

- يمكن للمستخدم تسجيل الدخول إلى تطبيق وحدة التحكّم بسياسة الجهاز (DPC) باستخدام بيانات الاعتماد التي تقبلها إدارة الخدمات الجوّالة للمؤسسات (EMM). وحدة التحكم، وعادةً ما تكون بيانات اعتماد البريد الإلكتروني للشركة.

إعداد وضع مالك الملف الشخصي

يمكنك توفير وضع تشغيل مالك الملف الشخصي على أحد الأجهزة التي يتم استخدامها في سيناريو "جلب الجهاز الشخصي" كجهاز شخصي.

- ينزِّل المستخدم وحدة التحكّم بسياسة الجهاز يدويًا من Google Play ويشغِّلها.

- تتولى وحدة التحكم في سياسة الجهاز (DPC) توفير ملف العمل باستخدام

ACTION_PROVISION_MANAGED_PROFILE - أكمِل خطوات الإعداد النهائية.

إعداد وضع مالك الجهاز

يجب توفير وضع تشغيل مالك الجهاز أثناء الإعداد الأولي جهاز جديد أو بعد إعادة تعيين إعدادات المصنع. لا يمكن إعداد وضع مالك الجهاز على جهاز في أي وقت آخر.

أثناء إعداد الجهاز، يُدخل المستخدم رمزًا مميّزًا خاصًا لوحدة التحكُّم بسياسة الجهاز (DPC) عندما

مطالبتك بإضافة حساب. سيكون الرمز المميّز بالتنسيق afw#DPC_IDENTIFIER. بالنسبة

إدارة الخدمات الجوّالة للمؤسسات (EMM) باسم ACME، سيثبّت afw#acme وحدة التحكّم بسياسة الجهاز (DPC) التلقائية لإدارة الخدمات الجوّالة للمؤسسات (EMM) من ACME.

يجب أن تطلب كل إدارة خدمات جوّالة للمؤسسات (EMM) معرّفًا محددًا لوحدة التحكّم بسياسة الجهاز من Google قبل أن تتمكّن من استخدامها.

في عملية توفير المتطلبات اللازمة.

- تشغيل المستخدم لجهاز جديد أو جهاز تمت إعادة ضبطه على الإعدادات الأصلية ومعالج الإعداد عمليات الإطلاق.

- عندما يُطلب منك إضافة حساب، يُدخل المستخدم رمزًا مميزًا في

التنسيق

afw#DPC_IDENTIFIERالذي يحدد وحدة التحكّم بسياسة الجهاز (DPC) لإدارة الخدمات الجوّالة للمؤسسات (EMM). - باستخدام معرّف وحدة التحكّم بسياسة الجهاز (DPC) في الرمز المميّز، يضيف معالج الإعداد معرّفًا مؤقتًا حساب Google على الجهاز. لا يُستخدَم هذا الحساب المؤقت إلا لتنزيل "وحدة التحكّم في نقطة النهاية" لخدمة إدارة الخدمات الجوّالة للمؤسسات من Google Play، ويتمّت إزالته في خطوات الإعداد النهائية.

- يُعدّ الجهاز من خلال DPC باستخدام

ACTION_PROVISION_MANAGED_DEVICE. - أكمِل خطوات الإعداد النهائية.

خطوات الإعداد النهائية لجميع أوضاع العمل

يمكنك تنفيذ هذه الخطوات بعد الخطوات الأولية فقط للإعداد وضع مالك الملف الشخصي أو وضع مالك الجهاز.

تتأكّد وحدة التحكّم بسياسة الجهاز من أنّ الجهاز متوافق مع "حسابات Google Play للأعمال". من خلال إعداد مكتبة دعم وحدة التحكّم بسياسة الجهاز:

AndroidForWorkAccountSupport androidForWorkAccountSupport = new AndroidForWorkAccountSupport(context, admin); androidForWorkAccountSupport.ensureWorkingEnvironment(callback);إذا كنت بصدد إعداد وضع مالك الجهاز على أحد الأجهزة، ستؤدي هذه الخطوة إلى إزالة حساب Google المؤقت الذي تمت إضافته لتنزيل وحدة التحكّم بسياسة الجهاز (DPC).

يسجِّل المستخدم الدخول إلى وحدة التحكّم بسياسة الجهاز (DPC) باستخدام بيانات اعتماد إدارة الخدمات الجوّالة للمؤسسات (EMM). وهي وهي عادةً بيانات اعتماد بريد إلكتروني للشركة.

تطلب وحدة التحكّم بسياسة الجهاز (DPC) بيانات اعتماد "حساب Google Play للأعمال" مستخدم شركة تمت مصادقته من وحدة تحكُّم إدارة الخدمات الجوّالة للمؤسسات (EMM).

وإذا لم تتضمَّن وحدة تحكُّم EMM رمز

userIdفي Google Play للمستخدم، يمكنها تنشئ مستخدمًا جديدًا من خلال الاتصالUsers.insert()إذا كنت توفِّر وضع مالك الجهاز، حدِّد حسابًا على الجهاز (على عمليات نشر الأجهزة المخصّصة) أو حساب مستخدم (لعمليات النشر المملوكة للشركة).اضبط سياسة الجهاز من خلال الاتصال بالرقم

Devices.update. يجب ضبط السياسة قبل إضافة حساب Google Play المُدار إلى الجهاز، وإلا لن يتم تطبيق السياسة لفترة قصيرة من الزمن بعد إضافة الحساب إلى الجهاز.تطلب وحدة تحكّم إدارة الخدمات الجوّالة للمؤسسات (EMM) بيانات اعتماد الحساب لـ

userIdمن خلال يتصلUsers.generateAuthenticationToken()رمز المصادقة هذا قصير الأجل ولا يمكن إعادة استخدامه. ينبغي أن تكون وحدة التحكّم بسياسة الجهاز (DPC) استخدام الرمز المميز لإضافة الحساب بشكل آلي (لا فائدة من ذلك في النهاية مستخدم).تعرض واجهة برمجة التطبيقات Google Play EMM API الرمز المميّز للمصادقة إلى وحدة تحكّم EMM.

تعيد وحدة تحكُّم EMM توجيه الرمز المميّز للمصادقة إلى وحدة التحكّم بسياسة الجهاز (DPC).

وتضيف وحدة التحكّم بسياسة الجهاز "حساب Google Play للأعمال" إلى الجهاز باستخدام

androidForWorkAccountSupport.addAndroidForWorkAccount(token, accountAddedCallback);

طريقة حساب Google

يمكن لوحدة التحكّم بسياسة الجهاز (DPC) استخدام طريقة إدارة حسابات حسابات Google لإعداد مالك الجهاز. أو وضع مالك الملف الشخصي. باستخدام طريقة إدارة حسابات حساب Google، توجِّه وحدة التحكّم بسياسة الجهاز (DPC) المستخدم خلال خطوات توفير المتطلبات اللازمة بعد أن يضيف حساب Google أثناء عملية الإعداد الأولية للجهاز

عندما يُدخِل أحد المستخدمين بيانات اعتماد حسابه على Google:

- يصادق خادم مصادقة Google على حساب المستخدم.

- ويتصل خادم المصادقة بعد ذلك بخادم المؤسسة لمعرفة إذا كان نطاق الحساب مسجَّلاً كنطاق على Google Workspace أو النطاق المُدار من خلال إدارة الخدمات الجوّالة للمؤسسات (EMM).

- في هذه الحالة، ينزّل النظام تلقائيًا وحدة التحكّم بسياسة الجهاز (DPC) المرتبطة بالنطاق. من Google Play وتثبيت التطبيق.

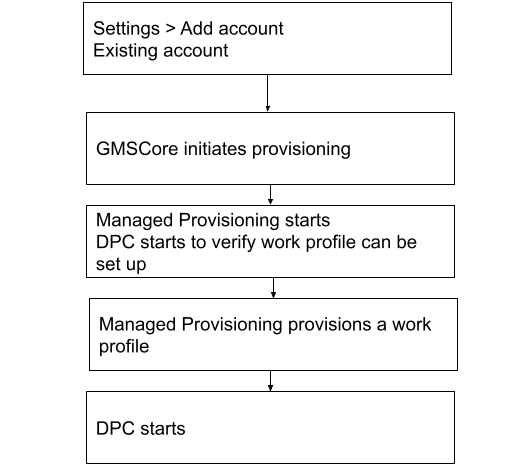

إعداد وضع مالك الملف الشخصي

يمكنك توفير وضع عمل مالك الملف الشخصي أثناء الإعداد الأولي الجهاز أو عندما يضيف المستخدم حسابًا باستخدام الإعدادات > أضِف حسابًا.

- تبدأ مصادقة الحساب من قِبل مستخدم من معالج الإعداد أو من الإعدادات > أضِف حسابًا.

- تبدأ GMSCore توفير المتطلبات اللازمة لملف العمل باستخدام

ACTION_PROVISION_MANAGED_DEVICE_FROM_TRUSTED_SOURCE. - يتم تنزيل وحدة التحكّم بسياسة الجهاز تلقائيًا على الجهاز وتشغيلها باستخدام

ACTION_GET_PROVISIONING_MODE. معالجًا للتحقق من أن توفير ملف العمل مدعوم من قِبل وحدة التحكم في سياسة الجهاز (DPC).EXTRA_PROVISIONING_ADMIN_EXTRAS_BUNDLE- معلومات إضافية عن ملف العمل، مثل عنوان البريد الإلكتروني سيتلقّى DPC أيضًا is_setup_wizard هنا كجزء من هذه الحزمة. سيتم تضمين هذه الحزمة في معالِجاتACTION_GET_PROVISIONING_MODEوACTION_ADMIN_POLICY_COMPLIANCE.EXTRA_PROVISIONING_ACCOUNT_TO_MIGRATE— اسم الحساب الذي تمت مصادقته وسيتم نقله إلى الملف الشخصي الجديد للعمل.

- تنفِّذ المنصة عملية إعداد ملف العمل.

- عندما يتم توفير الملف الشخصي للعمل، ستتلقى وحدة التحكّم بسياسة الجهاز (DPC) البث.

ACTION_PROFILE_PROVISIONING_COMPLETEACTION_ADMIN_POLICY_COMPLIANCEلدى وحدة التحكّم بسياسة الجهاز تم بدء تشغيل المعالج في ملف العمل. بمجرد إنشاء ملف العمل، وحدة التحكّم بسياسة الجهاز (DPC) تعمل أيضًا داخل ملف العمل. تُرسِل خدمة "إدارة السياسات على مستوى الجهاز" السياسات المتعلّقة بحساب Google المُدار، وتحرص على أن يكون الجهاز في حالة سليمة، وتتحقّق من تطبيق السياسات (مثل طلب إدخال كلمة مرور). - وحدة التحكّم بسياسة الجهاز (DPC) في الملف الشخصي أوقِفها بنفسها أو يزيلها المستخدم.

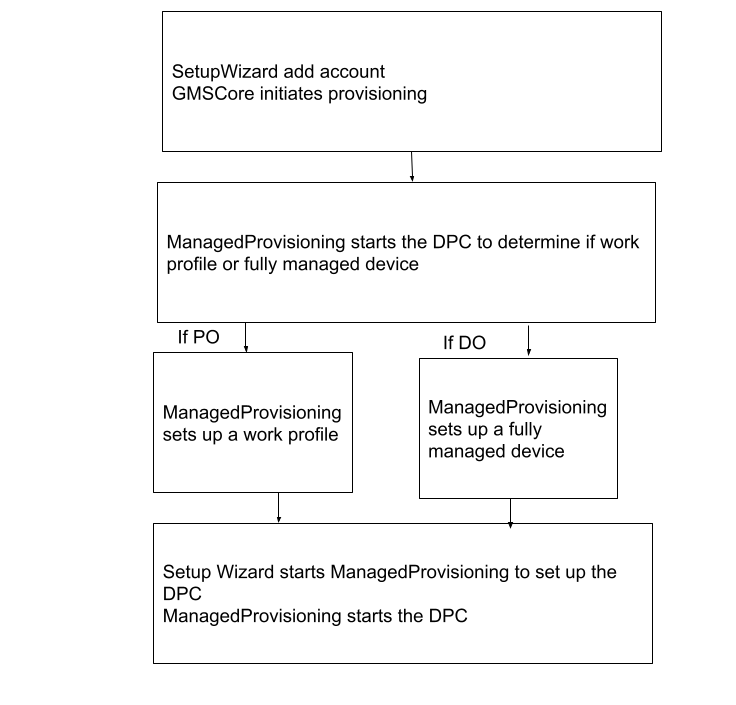

إعداد وضع "مالك الجهاز" أو COPE

يجب توفير وضع تشغيل مالك الجهاز أثناء الإعداد الأولي جهاز جديد أو بعد إعادة تعيين إعدادات المصنع. لا يمكن إضافة وضع "مالك الجهاز" إلى جهاز في أي وقت آخر.

- يبدأ مستخدم مصادقة الحساب من معالج الإعداد.

- تبدأ GMSCore إدارة حسابات مالكي الأجهزة باستخدام

ACTION_PROVISION_MANAGED_DEVICE_FROM_TRUSTED_SOURCE. 3.يتم تنزيل وحدة التحكّم بسياسة الجهاز (DPC) تلقائيًا على الجهاز ويتم تشغيلها باستخدام معالجGET_PROVISIONING_MODEلاختيار وضع توفير المتطلبات اللازمة.EXTRA_PROVISIONING_ADMIN_EXTRAS_BUNDLE: معلومات إضافية للملف الشخصي للعمل، مثل اللغة أو شبكة Wi-Fi أو عنوان البريد الإلكتروني ستتلقى وحدة التحكّم بسياسة الجهاز (DPC) أيضًا is_setup_ شرائح هنا كجزء من هذه الحزمة. سيتم تضمين هذه الحزمة فيACTION_GET_PROVISIONING_MODE. وACTION_ADMIN_POLICY_COMPLIANCE.

- يعمل النظام الأساسي على توفير الجهاز في وضع توفير المتطلبات اللازمة.

- عند توفير المتطلبات اللازمة للجهاز، تتلقّى وحدة التحكّم بسياسة الجهاز هذه عمليات البث ويتم تشغيل معالِج

ACTION_ADMIN_POLICY_COMPLIANCEالخاص بوحدة التحكّم بسياسة الجهاز: - تستخدم وحدة التحكّم بسياسة الجهاز قيمة

Global.DEVICE_PROVISIONEDللتحقّق من أنّ الجهاز جديد أو تمّت إعادة ضبطه على الإعدادات الأصلية (غير متوفّر):- 0 — غير متوفر.

- 1 — تم توفير المتطلبات اللازمة.

- تُكمل وحدة التحكّم بسياسة الجهاز عملية توفير المتطلبات اللازمة من خلال نشر السياسات الخاصة بذلك جهاز مُدار، والتأكد من أن الجهاز ليس في حالة اختراق، التحقّق من فرض السياسات (مثل طلب كلمة مرور)

اعتبارات التنفيذ لطريقة حساب Google

يجب أن ترصد وحدة التحكّم بسياسة الجهاز مسار مصادقة حساب Google من خلال البحث عن ميزات إضافية محددة في هدف الإطلاق الذي تم استخدامه (راجع

LaunchIntentUtil):- نوع الحساب

android.accounts.Account— يشير إلى أن إضافة حساب من معالج الإعداد أو من الإعدادات > إضافة حساب، والذي يتطلّب من وحدة التحكّم بسياسة الجهاز التي تم إطلاقها إدارة الجهاز أو الملف الشخصي. is_setup_wizardمن النوع المنطقي — إذا كانت القيمة هي true، يعني هذا أنه تم إطلاق وحدة التحكّم بسياسة الجهاز (DPC) في معالج الإعداد قبل اكتمال معالج الإعداد، أو بدءًا من الإعدادات > أضِف حسابًا أو مسارًا آخر.

عملية تحقّق مما إذا كان قد تم إطلاق وحدة التحكّم بسياسة الجهاز (DPC) كجزء من طريقة حساب Google :

boolean isSynchronousAuthLaunch(Intent launchIntent) { return launchIntent.hasExtra("is_setup_wizard"); }- نوع الحساب

يجب ألا تطلب وحدة التحكّم بسياسة الجهاز

finish(). قبل انتهاء عملية الإعداد. من المفترض أيضًا أن يعرض رمز نتيجة موجبًا (مثلRESULT_OK) عند تشغيل DPC باستخدامstartActivityForResult()والانتظار للحصول على نتيجة.يجب أن تنتظر وحدة التحكّم بسياسة الجهاز رمز النتيجة من عملية توفير المتطلبات اللازمة قبل طلب

finish()في حال وصول عملية إعداد وحدة التحكّم بسياسة الجهاز إلى نقطة إرسال هدف واحد (ACTION_PROVISION_*). يمكنك استخدامstartActivityForResult()وonActivityResult()عمليات معاودة الاتصال عند إطلاقACTION_PROVISION_*أهداف. (راجعLaunchActivityوSetupSyncAuthManagementللحصول على أمثلة).ونظرًا لطبيعة عملية الإعداد غير المتزامنة المحتملة، يمكن لوحدة التحكُّم بسياسة الجهاز (DPC) يتعذّر عليه الاعتماد على رمز نتيجة

RESULT_OKللإشارة إلى أن توفير المتطلبات اللازمة تم بنجاح. الطريقة الوحيدة المضمونة هي الاعتماد علىDeviceAdminReceiverعمليات الاستدعاء عند نجاح توفير المتطلبات اللازمة. تشير القيمةRESULT_CANCELEDإلى أنّ المستخدم مع الاحتفاظ بنسخة احتياطية في جزء متزامن من مسار الإعداد، ويجب أن تتفاعل وحدة التحكّم بسياسة الجهاز لذلك.في هذا المثال، تبدأ وحدة التحكّم بسياسة الجهاز (DPC) توفير المتطلبات اللازمة وتنتظر رمز النتيجة من النشاط:

Intent intent = new Intent(ACTION_PROVISION_MANAGED_PROFILE); startActivityForResult(intent, REQUEST_MANAGED_PROFILE); ... @Override public void onActivityResult(int req, int res, Intent i) { if (req == REQUEST_MANAGED_PROFILE) { if (res == Activity.RESULT_OK) { setResult(Activity.RESULT_OK); finish(); } else { Toast.makeText(this, “Provisioning failed”, Toast.LENGTH_SHORT).show(); } } }ويجب ألا تحاول وحدة التحكّم بسياسة الجهاز (DPC) إعداد وضع مالك الجهاز في الحالات التالية: تتم إدارة الجهاز (راجع

ProvisioningStateUtil.isDeviceProvisioned()). في هذا المثال، تتحقّق وحدة التحكّم بسياسة الجهاز مما إذا كان الجهاز مُدارًا:public static boolean isDeviceProvisioned(Context context) { ContentResolver cr = context.getContentResolver(); return Settings.Global.getInt(cr, DEVICE_PROVISIONED, 0) != 0; }اختياريّ. يمكن لوحدة التحكّم بسياسة الجهاز استخدام

EXTRA_PROVISIONING_ADMIN_EXTRAS_BUNDLEإضافية عند بدء التوفير لتمرير معلومات الحالة إلىDeviceAdminReceiver(والذي يكون في حالة مالك الملف الشخصي قيد التشغيل داخل ملف العمل). تستخدم TestDPC هذه الوحدة الإضافية لإدخال مجموعة مختلفة من الأنشطة في مسار حساب Google بعد اكتملت عملية توفير المتطلبات اللازمة. للحصول على التفاصيل، يُرجى الاطّلاع علىDeviceAdminReceiverpublic class DeviceAdminReceiver extends android.app.admin.DeviceAdminReceiver { @Override public void onProfileProvisioningComplete(Context context, Intent intent) { // Retrieve the admin extras bundle, which we can use to determine the original context for // Test DPC's launch. PersistableBundle extras = intent.getParcelableExtra( EXTRA_PROVISIONING_ADMIN_EXTRAS_BUNDLE); ...لإعداد ملف شخصي للعمل، على وحدة التحكّم بسياسة الجهاز (DPC) نقل الحساب المُضاف إلى ملف شخصي جديد للعمل. لإجراء ذلك، يجب أن تجتاز وحدة التحكّم بسياسة الجهاز الحساب الوارد في الرغبة في إطلاق

ACTION_PROVISION_MANAGED_PROFILEيجب أن توفّر وحدة التحكّم بسياسة الجهاز (DPC) للمستخدم عبارة واضحة تحث المستخدم على اتخاذ إجراء (مثل (إنهاء) للخروج من التطبيق في نهاية عملية الإعداد حتى لا يظن المستخدم لقد وصلوا إلى طريق مسدود في التدفق.

ويجب أن تستخدم وحدة التحكّم بسياسة الجهاز (DPC) تصميم معالج الإعداد أو مكتبة التنسيق حتى يتمكن المستخدم سلسة ويبدو متكاملاً جيدًا.

طريقة NFC

يمكن لوحدة التحكّم في سياسة الجهاز (DPC) استخدام طريقة توفير تقنية NFC لإعداد وضع "مالك الجهاز". في جلسة المعمل، هي طريقة توفير NFC أو علامة NFC، يتم إنشاء تطبيق مبرمج NFC على السياسات الأولية وتهيئة Wi-Fi وإعداداتها تفاصيل إدارة الحسابات التي يطلبها عميلك لإعداد مالك الجهاز وضع التشغيل. عندما يُثبِّت العميل أو أنت تطبيق "مبرمج NFC" على جهاز Android، يصبح هذا الجهاز هو جهاز المبرمِج.

لإدارة جهاز، أخرج مشرف تكنولوجيا المعلومات جهازًا جديدًا من العلبة ويصطدم بجهاز المبرمج أو علامة NFC. انتقال الارتداد بتهيئة الجهاز بحيث يتصل بالإنترنت وينزّل والسياسات والإعدادات المناسبة. بعد ذلك، تتولّى إدارة الجهاز وحدة التحكّم في حدود الجهاز (DPC).

بعد توفير المتطلبات اللازمة للجهاز، يعرض Google Play غير مُدار لفترة قصيرة. محتوى المستهلك بدلاً من التطبيقات والمجموعات المعتمدة التي العرض. ويمكن أن يستمر هذا التأخير من بضع دقائق إلى ساعة واحدة.

إنشاء تطبيق مبرمج NFC وجهاز المبرمج

يمكن استخدام ميزة "شعاع Android" على الأجهزة التي تعمل بنظام التشغيل Android 10 أو الإصدارات الأقدم إكمال عملية توفير NFC:

- نزِّل نموذج تطبيق مبرمج NFC. يمكنك استخدام العيّنة كما هي بدون إضافات أو يمكنك تعديلها القيم الافتراضية.

- ثبِّت تطبيق المبرمج على الجهاز المحدَّد.

- افتح تطبيق مبرمج NFC واختَر تحميل الإعدادات التلقائية.

مقابل

com.example.android.apis. (قد يختلف هذا النص بناءً على الإعداد التلقائي المعاملات التي تحددها).

توفير جهاز العميل

- تلامس جهاز المبرمِج أو علامة NFC مع جهاز جديد أو جهاز تمت إعادة ضبطه على الإعدادات الأصلية

- تحقَّق من أنّ الجهاز يظل على شاشة الترحيب الأولية

عند بدئها. النص محدد باللغة

Ready to send:{...}في تطبيق المبرمج. - يُرجى الانتظار حتى تنتهي وحدة التحكّم بسياسة الجهاز (DPC):

- تشفير الجهاز.

- إذا كان الجهاز جهازًا مزودًا بتقسيم كود (CDMA): ينشط هاتفًا أثناء عرض واجهة مستخدم هاتفية (لا يلزم التفاعل).

- إعداد الاتصال بشبكة Wi-Fi

- لتنزيل ملف APK لـ com.example.android.apis.

- لتثبيت com.example.android.apis

- تعيين نموذج مشرف الجهاز في com.example.android.apis بصفته مالك الجهاز.

- عرض "الإشعار المحمص" بنجاح عند تفعيل مالك الجهاز.

- بعد العودة إلى الصفحة الرئيسية (يتم تخطي معالج الإعداد تلقائيًا)

تحقَّق من أنّه تم ضبط com.example.android.apis كمالك الجهاز:

- في الإعدادات > الأمان > مشرفو الجهاز، يُرجى التأكّد من اختيار نموذج الجهاز لا يمكن إزالة المشرف.

- في الإعدادات > المستخدمون > المستخدمون والملفات الشخصية > أنت (المالك)، تأكَّد من أنّ حساب "المالك" هو الحساب الوحيد المتاح (لا يمكن أن يتضمّن الجهاز سوى مالك جهاز واحد مفعّل في المرة الواحدة).

مراجع إضافية

يصف قسم NFC المتقدّمة مواضيع مثل العمل مع تقنيات العلامات المختلفة والكتابة في علامات NFC وإرسال البيانات إلى المقدّمة.

طريقة تثبيت وحدة التحكّم بسياسة الجهاز (DPC) يدويًا

لإعداد وضع مالك الملف الشخصي باستخدام الطريقة اليدوية لتوفير المتطلبات اللازمة لتثبيت وحدة التحكّم بسياسة الجهاز (DPC)، عليك إجراء ما يلي: ينزّل المستخدِم وحدة التحكّم بسياسة الجهاز (DPC) من Google Play ويثبّتها. ثم تستخدم وحدة التحكّم بسياسة الجهاز (DPC) لإرشاد المستخدم خلال بقية خطوات عملية إعداد حساب مالك الملف الشخصي حساب Google المُدار.

يمكن لوحدة التحكّم بسياسة الجهاز (DPC) إضافة حساب Google المُدار قبل أو بعد عملية الإنشاء. ملف العمل. على سبيل المثال، يمكن لوحدة التحكُّم بسياسة الجهاز (DPC) إنشاء ملف شخصي للعمل استنادًا إلى بيانات اعتماد إدارة الخدمات الجوّالة للمؤسسات (EMM) للمستخدم بدلاً من طلب الوصول إلى حساب Google المُدار أولاً.

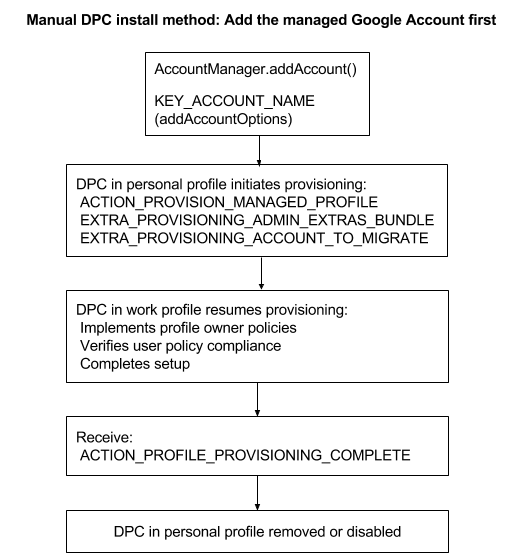

إعداد وضع مالك الملف الشخصي

إضافة حساب Google المُدار أولاً

- ينزِّل المستخدم وحدة التحكّم بسياسة الجهاز (DPC) من Google Play ويثبّتها.

- تُضيف وحدة التحكّم بسياسة الجهاز حساب Google المُدار قبل إنشاء ملف العمل.

باستخدام

AccountManager.addAccount(). - تبدأ وحدة التحكّم بسياسة الجهاز (DPC) في الملف الشخصي وتبدأ العملية

إنشاء ملف شخصي للعمل باستخدام:

ACTION_PROVISION_MANAGED_PROFILE— لإعداد ملف العملEXTRA_PROVISIONING_ADMIN_EXTRAS_BUNDLE— معلومات إضافية للملف الشخصي للعمل، مثل اللغة وشبكة Wi-Fi والبريد الإلكتروني الخاص بك.EXTRA_PROVISIONING_ACCOUNT_TO_MIGRATE— اسم الحساب الذي تمت مصادقته ليتم نقله إلى العمل الجديد بك.

- ويُكمل وحدة التحكّم بسياسة الجهاز (DPC) في ملف العمل عملية توفير المتطلبات اللازمة. بمجرد انتهاء العمل يتم تشغيل وحدة التحكّم بسياسة الجهاز (DPC) أيضًا داخل ملف العمل. وحدة التحكّم بسياسة الجهاز (DPC) في استكمال ملف العمل عملية توفير المتطلبات اللازمة من خلال نشر سياسات أن حساب Google الذي يدير هذا الحساب، مع ضمان أن الجهاز لم يتعرض للاختراق والتحقق من أنه يتم فرض السياسات (مثل طلب كلمة المرور).

- عندما يتم توفير الملف الشخصي للعمل، ستتلقى وحدة التحكّم بسياسة الجهاز (DPC) البث.

ACTION_PROFILE_PROVISIONING_COMPLETE - يوقف المستخدم ميزة "وضع الجهاز الشخصي" في الملف الشخصي أو يزيل هذه الميزة.

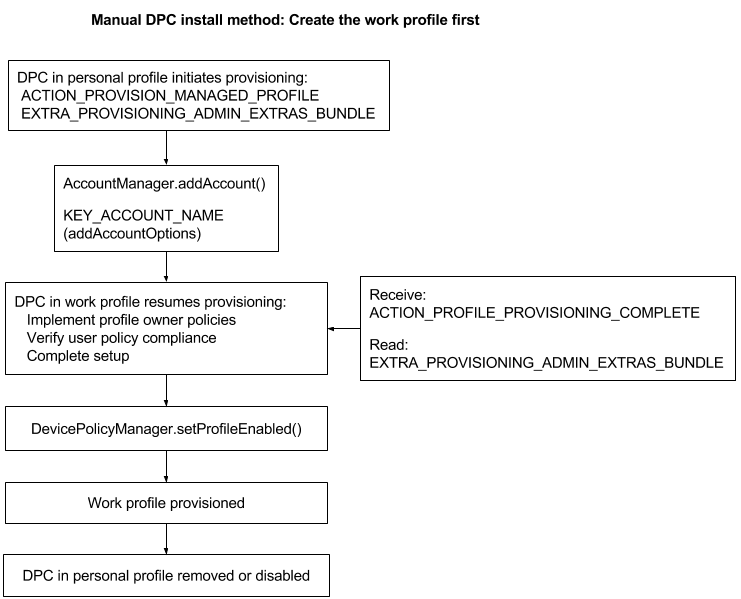

إنشاء ملف العمل أولاً

- ينزِّل المستخدم وحدة التحكّم بسياسة الجهاز (DPC) من Google Play ويثبّتها.

- تبدأ وحدة التحكّم بسياسة الجهاز (DPC) في الملف الشخصي وتبدأ العملية

إنشاء ملف شخصي للعمل باستخدام:

ACTION_PROVISION_MANAGED_PROFILE— توفير الملف الشخصي للعمل.EXTRA_PROVISIONING_ADMIN_EXTRAS_BUNDLE— معلومات إضافية للملف الشخصي للعمل، مثل اللغة وشبكة Wi-Fi والبريد الإلكتروني الخاص بك.

- تضيف وحدة التحكّم بسياسة الجهاز (DPC) حساب Google المُدار باستخدام

AccountManager.addAccount() - تتلقى وحدة التحكّم بسياسة الجهاز (DPC) البث

ACTION_PROFILE_PROVISIONING_COMPLETEويقرأEXTRA_PROVISIONING_ADMIN_EXTRAS_BUNDLE - ويُكمل وحدة التحكّم بسياسة الجهاز (DPC) في ملف العمل عملية توفير المتطلبات اللازمة. بعد إنشاء الملف الشخصي للعمل، يتم تشغيل وحدة التحكّم بسياسة الجهاز (DPC) أيضًا داخل ملف العمل. بك. ويكمل وحدة التحكم في سياسة الجهاز (DPC) في ملف العمل عملية توفير المتطلبات اللازمة من خلال نشر السياسات لحساب Google المُدار هذا، مع ضمان أن ليست في حالة اختراق والتحقق من تطبيق السياسات (مثل طلب إدخال كلمة مرور).

- تعمل وحدة التحكّم بسياسة الجهاز على تفعيل ملف العمل باستخدام

DevicePolicyManager.setProfileEnabled() - وحدة التحكّم بسياسة الجهاز (DPC) في الملف الشخصي يوقف نفسه أو يزيله المستخدم.

-

لا تتيح طريقة "حساب Google" في Android 5.1 سوى وضع تشغيل مالك الملف الشخصي، ولا يمكن للمستخدم ضبطه إلا من خلال الإعدادات > إضافة حساب.↩