تلخّص هذه الصفحة جميع التغييرات (الميزات الجديدة وإصلاحات الأخطاء والتحديثات) التي تم إجراؤها على واجهة برمجة التطبيقات لإدارة Android وتطبيق Android Device Policy كل شهر.

الانضمام إلى القائمة البريدية لواجهة برمجة التطبيقات Android Management API لتلقّي آخر الأخبار شهريًا والإشعارات المتعلقة بالخدمة مباشرةً في بريدك الوارد

يوليو 2025

واجهة برمجة التطبيقات لإدارة Android

-

لقد عدّلنا

PasswordRequirementsللسماح بمتطلبات تستند إلى مستوى التعقيد في نطاق ملف العمل. تم نشر دليل جديد يشرح كيفية تفاعل إعدادات كلمات المرور المستندة إلى التعقيد وغير المستندة إلى التعقيد.

يونيو 2025

واجهة برمجة التطبيقات لإدارة Android

-

في نظام التشغيل Android 16 والإصدارات الأحدث، يمكن لمشرفي تكنولوجيا المعلومات الآن استخدام إعداد السياسة

appFunctionsللتحكّم في ما إذا كان مسموحًا للتطبيقات على الأجهزة المُدارة بالكامل أو في ملف العمل على الأجهزة التي تتضمّن ملفات عمل بعرض وظائف التطبيقات.crossProfileAppFunctionsيمكن استخدامها للتحكّم في ما إذا كان بإمكان تطبيقات الملف الشخصي استدعاء وظائف التطبيقات المتاحة في ملف العمل. -

أضفنا إلى "واجهة برمجة التطبيقات لإدارة Android" طريقتَين جديدتَين:

modifyPolicyApplicationsوremovePolicyApplications. تتيح هذه الطرق إنشاء مجموعات فرعية من التطبيقات وتعديلها وإزالتها في حقل "تطبيقات السياسة"، بدون الحاجة إلى استرداد جميع التطبيقات التي لم يتم تغييرها وتوفيرها إلىpolicies.patch. -

سيتم طرح الأمر الجديد

WIPEكبديل للأمرdevices.delete، ويمكن تفعيله باستخدامdevices.issueCommand. تؤدي هذه الطريقة إلى إعادة ضبط الأجهزة المملوكة للشركة على الإعدادات الأصلية وحذف ملف العمل من الأجهزة الشخصية. بعد محو البيانات أو حذفها، سيتم أيضًا حذف سجل الجهاز.

لقد نشرنا دليلاً جديدًا لشرح الطرق المختلفة لإيقاف توفير جهاز. -

عدّلنا حزمة تطوير البرامج (SDK) الخاصة بواجهة برمجة التطبيقات لإدارة Android (AMAPI SDK) لتضمين الإشارة

Device.WorkProfileStateلتحديد حالة إدارة الجهاز.

يُرجى الاطّلاع على ملاحظات إصدار حزمة تطوير البرامج (SDK) لواجهة برمجة التطبيقات AMAPI للحصول على مزيد من التفاصيل.

مايو 2025

واجهة برمجة التطبيقات لإدارة Android

-

أضفنا قيودًا جديدة على السياسات

apnPolicyإلىDeviceConnectivityManagementللسماح لمشرفي تكنولوجيا المعلومات بضبط أسماء نقاط الوصول (APN) على الأجهزة. ستلغي نقاط الوصول التي تفرضها السياسة أي نقاط وصول أخرى ضبطها المستخدمون. -

تم تنفيذ قيود جديدة على السياسات

preferentialNetworkServiceSettingsفيDeviceConnectivityManagementللسماح لمشرفي تكنولوجيا المعلومات بضبط الشبكات المفضّلة. يمكن استخدام الحقلpreferentialNetworkIdفي التطبيق لاختيار شبكة مفضّلة لكل تطبيق على حدة. يمكنك الاطّلاع على مزيد من المعلومات في دليل تقسيم شبكة الجيل الخامس (5G) وفي مستندات تقسيم شبكة الجيل الخامس (5G) على AOSP. - يوفّر هذا الإصدار لمشرفي تكنولوجيا المعلومات إمكانات محسّنة لإدارة شرائح eSIM، ما يتيح لهم إضافة وإزالة وعرض شرائح eSIM المُدارة على جميع الأجهزة. من الآن فصاعدًا، يمكن للمشرفين تحديد سياسات لشرائح eSIM المُدارة، وتحديد سلوكها في حال تم حجب بيانات جهاز أو أصبح ملف العمل غير متوافق، ما يضمن التحكّم والامتثال لسياسات المؤسسة.

-

يتيح إعداد السياسة الجديد

enterpriseDisplayNameVisibilityللمشرفين التحكّم في إمكانية رؤيةenterpriseDisplayNameعلى الجهاز، مثلاً على شاشة القفل للأجهزة المملوكة للشركة. مع أنّ الإعداد التلقائي الحالي هو عرض اسم المؤسسة الذي تم ضبطه أثناء عملية الإعداد الأولية للجهاز، سيتغير ذلك بعد ستة أشهر (تشرين الثاني/نوفمبر 2025)، وسيصبح الإعداد التلقائي حينهاENTERPRISE_DISPLAY_NAME_VISIBLE.

أبريل 2025

واجهة برمجة التطبيقات لإدارة Android

-

أضفنا قيودًا جديدة على السياسة

bluetoothSharingإلىPersonalUsagePoliciesوDeviceConnectivityManagementلتمكين مشرفي تكنولوجيا المعلومات من السماح بمشاركة الملفات باستخدام البلوتوث أو حظرها. -

يتم إنشاء

حدث سجلّ أمان جديد وإرسال إشعار به باستخدام إشعار Pub/Sub

في AMAPI عند تفعيل الحقل

BackupServiceStateأو إيقافه من قِبل المشرف. -

أضفنا حقل

EuiccChipInfoجديدًا فيHardwareInfoلقراءة معرّف الجهاز المدمج (EID) للأجهزة المملوكة للشركة، كما أضفنا أمرًا جديدًاREQUEST_DEVICE_INFOلقراءة معرّف الجهاز المدمج (EID) من الأجهزة المملوكة شخصيًا. - تم أيضًا تعديل عناصر المستندات:

- لقد عدّلنا حزمة تطوير البرامج (SDK) لواجهة برمجة التطبيقات Android Management API (AMAPI SDK) لتضمين الإصدار الثابت من ميزة Device Trust في برنامج Android Enterprise. تتوفّر ملاحظات الإصدار على https://developers.google.com/android/management/sdk-release-notes

مارس 2025

واجهة برمجة التطبيقات لإدارة Android

- يتضمّن مرجع Enterprise الآن المزيد من التفاصيل في حقل نوع المؤسسة. ويحدّدون ما إذا كانت المؤسسة تستخدم حسابات Google Play للأعمال (وما إذا كانت مملوكة للعميل أو مملوكة لإدارة الخدمات الجوّالة للمؤسسات (EMM)) أو ما إذا كانت نطاق Google مُدار (إما تم إثبات ملكيته باستخدام نظام اسم النطاق (DNS) أو فريق تم إثبات ملكيته باستخدام عنوان البريد الإلكتروني). تساعد هذه المعلومات موفِّري "إدارة الخدمات الجوّالة للمؤسسات" في الاستعداد لميزة قادمة تتيح للمؤسسات الترقية من "حسابات Google Play للأعمال" إلى نطاقات Google الخاضعة للإدارة، ما يسمح لها بتكييف "وحدة تحكّم المشرف" في تكنولوجيا المعلومات استنادًا إلى نوع المؤسسة.

فبراير 2025

واجهة برمجة التطبيقات لإدارة Android

- أضفنا الدليل حول كيفية رصد ملفات العمل التي يديرها تطبيق Android Device Policy.

- لقد عدّلنا حزمة تطوير البرامج (SDK) لواجهة Android Management API (AMAPI SDK) لتتضمّن أول إصدار تجريبي لواجهات برمجة التطبيقات الخاصة بإشارات موثوقية الجهاز. راجِع ملاحظات إصدار حزمة تطوير البرامج (SDK) لواجهة برمجة التطبيقات AMAPI لمعرفة أحدث إصدار متاح.

يناير 2025

واجهة برمجة التطبيقات لإدارة Android

- يمكن الآن لخدمات إدارة الخدمات الجوّالة للمؤسسات (EMM) أن تمنع مشرف تكنولوجيا المعلومات من الاشتراك باستخدام عنوان بريد إلكتروني من قائمة مسموح بها من أسماء النطاقات.

- تم أيضًا تعديل عناصر المستندات:

- تم تعديل دليل تطبيقات الويب لتوضيح كيفية تفاعل المتصفّح التلقائي الذي يختاره المستخدم مع إعدادات العرض، مثل وضع ملء الشاشة أو واجهة المستخدم البسيطة. قد يتوافق المتصفّح مع هذه السمات أو لا يتوافق معها. يتحمّل مشرفو تكنولوجيا المعلومات مسؤولية اختبار توافق المتصفّح مع إعدادات تطبيق الويب قبل نشره للمستخدمين.

ديسمبر 2024

واجهة برمجة التطبيقات لإدارة Android

-

في نظام التشغيل Android 15 والإصدارات الأحدث، يمكن لمشرفي تكنولوجيا المعلومات الآن استخدام

privateSpacePolicyللسماح بإنشاء مساحة خاصّة أو عدم السماح بذلك. -

في الإصدار 15 من نظام التشغيل Android والإصدارات الأحدث، أتحنا

WifiRoamingModeفيWifiRoamingPolicy، ما يتيح لمشرفي تكنولوجيا المعلومات إيقاف التجوال عبر شبكة Wi-Fi لأرقام تعريف الخدمة المحدّدة على الأجهزة المُدارة بالكامل وفي ملفات العمل على الأجهزة المملوكة للشركة. - تم تعديل عدة عناصر في مستنداتنا:

-

يتضمّن وصف الحقل

keyguardDisableالآن معلومات حول وضع الإدارة. -

تتضمّن مستندات

securityPostureالآن جدولاً يعرض بيان السلامة المكافئ في Play Integrity API لكل بيان في واجهة برمجة التطبيقات AM.

-

يتضمّن وصف الحقل

نوفمبر 2024

واجهة برمجة التطبيقات لإدارة Android

-

نمنع الآن المستخدمين من تغيير عنوان بريدهم الإلكتروني أثناء اشتراك العملاء. أضفنا أيضًا عملية التحقّق من صحة

admin_emailعند إنشاء عنوان URL للاشتراك. - تم تعديل عدة عناصر في مستنداتنا:

-

عدّلنا وصف سياسة

addUserDisabled. بالنسبة إلى الأجهزة التي يكون فيهاmanagementModeDEVICE_OWNER، يتم تجاهل هذا الحقل ولا يُسمح للمستخدم مطلقًا بإضافة مستخدمين أو إزالتهم. -

عدّلنا

ExtensionConfigلتوضيح أنّ الإعفاء من قيود البطارية ينطبق على الإصدار 11 من نظام التشغيل Android والإصدارات الأحدث. -

عدّلنا وصف

PermissionPolicy. -

وضّحنا عدد التطبيقات التي يمكن تفويض نطاق إليها في التعداد

DelegatedScope.

-

عدّلنا وصف سياسة

أكتوبر 2024

واجهة برمجة التطبيقات لإدارة Android

- عدّلنا سلوك السياسة

CommonCriteriaMode.سيتمكّن

من إجراء فحص لسلامة سياسة التشفير والتحقّق من صحة شهادات الشبكة الإضافية.COMMON_CRITERIA_MODE_ENABLEDيتم ضبط نتيجة عملية التحقّق من سلامة السياسة علىPolicySignatureVerificationStatusإذا تم ضبطstatusReportingSettings.commonCriteriaModeEnabledعلىtrue.

لم تطرأ أي تغييرات على سلوك القيمة التلقائية (COMMON_CRITERIA_MODE_UNSPECIFIED) أو عند إيقافها بشكل صريح باستخدامCOMMON_CRITERIA_MODE_DISABLED. - عدّلنا مستندات

PERSONAL_USAGE_DISALLOWED_USERLESSلتذكير المطوّرين بأنّ هذا التغيير ضروري قبل يناير 2025. في حال عدم إجراء هذا التغيير، قد تظهر للمستخدمين رسالة "المصادقة باستخدام Google" أثناء التسجيل، وذلك عندما يفعّل مشرف تكنولوجيا المعلومات هذه الميزة.

يمكنك الاطّلاع على الجدول الزمني الكامل لهذه الميزة في بوابة شركاء Android Enterprise: الجدول الزمني للميزة: تحسين عملية الاشتراك وتسجيل الأجهزة والتجارب على الأجهزة. - عدّلنا مستندات

CrossProfileDataSharingلتضمين تفاصيل حول مشاركة البيانات البسيطة عبر الأهداف.

سبتمبر 2024

واجهة برمجة التطبيقات لإدارة Android

تتيح "واجهة برمجة التطبيقات لإدارة Android" الآن ميزات Android 15 التالية:

- في الإصدار 15 من نظام التشغيل Android والإصدارات الأحدث، تمت إضافة سياسة جديدة للتحكّم في إعدادات التجوال عبر شبكة Wi-Fi. يمكن لمشرفي تكنولوجيا المعلومات استخدام

WifiRoamingPolicyلاختيارWifiRoamingModeالمطلوب. يتوفّر هذا الإعداد على الأجهزة المُدارة بالكامل وملفات العمل على الأجهزة المملوكة للشركة.

إصدار Android 15

واجهة برمجة التطبيقات لإدارة Android

تتيح "واجهة برمجة التطبيقات لإدارة Android" الآن ميزات Android 15 التالية:

- يقدّم الإصدار Android 15 سياسة جديدة للتحكّم في ميزة

دائرة البحث. يمكن لمشرفي تكنولوجيا المعلومات استخدام

AssistContentPolicyللتحكّم في هذه الميزة. - يقدّم Android 15 سياسة جديدة للتحكّم في ميزة "رصد التصيّد الاحتيالي" في التطبيقات.

يمكن لمشرفي تكنولوجيا المعلومات استخدام

ContentProtectionPolicyللتحكّم في ما إذا كان سيتم فحص التطبيق من خلال ميزة رصد إساءة الاستخدام على الجهاز (ODAD) بحثًا عن برامج التصيّد الاحتيالي الضارة. - يتيح الإصدار 15 من نظام التشغيل Android إمكانية استخدام سياسة

DisplaySettingsلتوسيع نطاق إعدادات سطوع الشاشة و مهلة قفل الشاشة على الأجهزة المملوكة للشركة التي تتضمّن ملف عمل. كان هذا الإعداد متاحًا في السابق على الأجهزة المُدارة بالكامل فقط.

أغسطس 2024

واجهة برمجة التطبيقات لإدارة Android

- على أجهزة Android 13 والإصدارات الأحدث، يمكن لمشرفي تكنولوجيا المعلومات الآن طلب

ICCIDالمرتبط بشريحة SIM الخاصةTelephonyInfoالمضمّنة فيNetworkInfo. يتوفّر هذا الخيار على الأجهزة المُدارة بالكامل عندما يتم ضبط قيمة الحقلnetworkInfoEnabledفيstatusReportingSettingsعلىtrue. - تم تعديل عدة عناصر في مستنداتنا:

- عدّلنا مستندات وضع معايير الأمان المشتركة لتوضيح أنّ هذا الوضع لا يتوفّر إلا على الأجهزة المملوكة للشركة التي تعمل بالإصدار 11 من نظام التشغيل Android أو الإصدارات الأحدث.

- لقد وثّقنا الحقل الاختياري

DefaultStatusفيSigninDetail.

يوليو 2024

واجهة برمجة التطبيقات لإدارة Android

- تم تعديل عدة عناصر في مستنداتنا:

- أزلنا الملاحظة في المستندات الخاصة بالسمة

enrollmentToket.createالتي تشير إلى عدم إمكانية استرداد محتوى الرمز المميز، وذلك لأنّه يمكن الحصول على قيمة رمز التسجيل باستخدامenrollmentTokens.get. - أضفنا توضيحات إلى مستندات

NonComplianceReason.

- أزلنا الملاحظة في المستندات الخاصة بالسمة

يونيو 2024

واجهة برمجة التطبيقات لإدارة Android

- يمكن لمشرفي تكنولوجيا المعلومات الآن التحكّم في إعدادات

سطوع الشاشة و

مهلة قفل الشاشة باستخدام سياسة

DisplaySettings. تتوفّر هذه الميزة على الأجهزة المُدارة بالكامل التي تعمل بالإصدار 9 من نظام التشغيل Android والإصدارات الأحدث. - لقد عدّلنا مستنداتنا لتوضيح أنّه حتى عند استخدام

AUTO_UPDATE_HIGH_PRIORITY، قد يستغرق نشر تحديثات التطبيقات على نطاق واسع في منظومة Android المتكاملة مدة تصل إلى 24 ساعة. - لقد عدّلنا حزمة تطوير البرامج (SDK) الخاصة بواجهة Android Management API (AMAPI SDK) لتوضيح حالات الاستخدام المختلفة التي تتيحها هذه المكتبة (المعروفة في الأصل باسم Extensibility SDK). تتضمّن المستندات المعدَّلة ما يلي:

راجِع ملاحظات إصدار حزمة تطوير البرامج (SDK) لواجهة برمجة التطبيقات AMAPI لمعرفة أحدث إصدار متاح.

مايو 2024

واجهة برمجة التطبيقات لإدارة Android

- تعرض الآن الطريقتان

getوlistالخاصتان بـenrollmentTokensالحقولvalueوqrCodeوallowPersonalUsageالتي تم ملؤها. - بالنسبة إلى الأجهزة المُدارة بالكامل، أصبح إعداد

AllowPersonalUsageيتوافق الآن معPERSONAL_USAGE_DISALLOWED_USERLESS. - في نظام التشغيل Android 11 والإصدارات الأحدث، تتيح السياسة الجديدة

UserControlSettingsتحديد ما إذا كان مسموحًا للمستخدم بالتحكّم في تطبيق معيّن. تتضمّنUserControlSettingsإجراءات المستخدمين، مثل الإيقاف القسري ومحو بيانات التطبيق. - يتوفّر الآن الإصدار 1.1.5 من حزمة تطوير البرامج (SDK) لواجهة برمجة التطبيقات AMAPI. تتوفّر معلومات إضافية في

صفحة ملاحظات الإصدار.

ملاحظة: ننصحك بشدة باستخدام أحدث إصدار متاح من المكتبة للاستفادة من إصلاحات الأخطاء والتحسينات المتاحة.

أبريل 2024

واجهة برمجة التطبيقات لإدارة Android

- في نظام التشغيل Android 13 والإصدارات الأحدث، أضفنا عناصر تحكّم في الأجهزة المملوكة للشركة لتحديد شبكات WiFi التي يمكن للأجهزة الاتصال بها. باستخدام

WifiSsidPolicy، يمكن لمشرفي تكنولوجيا المعلومات تحديد قائمة بمعرّفات SSID لإضافتها إلى قائمة مسموح بها (WIFI_SSID_ALLOWLIST) أو إلى قائمة حظر (WIFI_SSID_DENYLIST). - بالنسبة إلى الأجهزة المملوكة للشركة، أضفنا معرّفات الأجهزة (IMEI وMEID والرقم التسلسلي) إلى

ProvisioningInfoالتي يمكن الآن لموفّري إدارة الخدمات الجوّالة للمؤسسات الوصول إليها أثناء إعداد الجهاز باستخدام عنوان URL تسجيل الدخول.

مارس 2024

واجهة برمجة التطبيقات لإدارة Android

- أضفنا عناصر تحكّم إضافية في عملية تثبيت التطبيقات باستخدام

InstallConstraint، ويمكن لمشرفي تكنولوجيا المعلومات حظر تثبيت التطبيقات استنادًا إلى معايير معيّنة.

من خلال ضبطinstallPriority، يمكن لمشرفي تكنولوجيا المعلومات التأكّد من تثبيت التطبيقات المهمة أولاً. - في نظام التشغيل Android 10 والإصدارات الأحدث، تتيح واجهة برمجة التطبيقات AMAPI ضبط شبكات المؤسسات التي تبلغ سعتها 192 بت

في

openNetworkConfiguration

من خلال تمرير قيمة الأمان WPA3-Enterprise_192.

في نظام التشغيل Android 13 والإصدارات الأحدث، في سياسةMinimumWifiSecurityLevel، أصبحنا الآن نتيحENTERPRISE_BIT192_NETWORK_SECURITY، التي يمكن استخدامها لضمان عدم اتصال الأجهزة بشبكات Wi-Fi أقل من مستوى الأمان هذا. - عدّلنا الإعداد

UsbDataAccessليتم ضبط القيمة التلقائيةUSB_DATA_ACCESS_UNSPECIFIEDعلىDISALLOW_USB_FILE_TRANSFER.

شباط (فبراير) 2024

واجهة برمجة التطبيقات لإدارة Android

- على أجهزة Android 9 والإصدارات الأحدث، يمكن لمشرفي تكنولوجيا المعلومات الآن التحكّم في ما إذا كان مسموحًا بالطباعة

باستخدام حقل

printingPolicy. - في الإصدار 14 من نظام التشغيل Android والإصدارات الأحدث، تمت إضافة سياسة جديدة للتحكّم في تطبيقات

CredentialProvider. يمكن لمشرفي تكنولوجيا المعلومات استخدام الحقل

credentialProviderPolicyللتحكّم في ما إذا كان يُسمح للتطبيق بأن يعمل كمزوّد بيانات اعتماد. - تمت إضافة سياسة جديدة للتحكّم في

إضافة وضع علامات الذاكرة (MTE) على أجهزة Arm. يتوفّر الحقل

MtePolicyعلى الأجهزة المُدارة بالكامل وملفات العمل على الأجهزة المملوكة للشركة التي تعمل بالإصدار Android 14 والإصدارات الأحدث. - عدّلنا طريقة تلقّي واجهة برمجة التطبيقات AM للأخطاء المرتبطة بعمليات التثبيت التي يبدأها مشرفو تكنولوجيا المعلومات. نتيجةً لعملية النقل هذه، يتضمّن الحقل

InstallationFailureReasonالآن أيضًا أخطاء من جهة العميل (بالإضافة إلى الأخطاء من جهة الخادم). - في الإصدار 12 من نظام التشغيل Android والإصدارات الأحدث، يمكن لمشرفي تكنولوجيا المعلومات استخدام زوج مفاتيح مثبَّت على الجهاز للمصادقة على شبكة Wi-Fi الخاصة بالمؤسسة. لمزيد من المعلومات، يُرجى الاطّلاع على الحقل الجديد

ClientCertKeyPairAliasفي إعدادات الشبكة المفتوحة (ONC) و دليل إعدادات الشبكة.

كانون الثاني (يناير) 2024

واجهة برمجة التطبيقات لإدارة Android

- يمكن الآن نقل الأجهزة التي يديرها جهاز التحكّم في سياسة الجهاز (DPC) المخصّص إلى واجهة برمجة التطبيقات لإدارة Android بسلاسة.

كانون الأول (ديسمبر) 2023

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة

MinimumWifiSecurityLevelلتحديد الحد الأدنى لمستويات الأمان المختلفة المطلوبة للاتصال بشبكات Wi-Fi. يتوفّر هذا الإعداد على الأجهزة المُدارة بالكامل وملفات العمل على الأجهزة المملوكة للشركة التي تعمل بنظام التشغيل Android 13 والإصدارات الأحدث.

تشرين الثاني (نوفمبر) 2023

واجهة برمجة التطبيقات لإدارة Android

- يتيح الإصدار 12 من نظام التشغيل Android والإصدارات الأحدث الآن إعداد شبكة Wi-Fi للمؤسسات بدون كلمة مرور باستخدام الحقلَين

IdentityوPasswordفي إعداد الشبكة المفتوحة. كانت هذه الميزة متاحة قبل إصدار Android 12.ملاحظة: على الإصدار 12 من نظام التشغيل Android والإصدارات الأحدث، بالنسبة إلى شبكات Wi-Fi التي تتضمّن مصادقة اسم المستخدم/كلمة المرور باستخدام بروتوكول EAP، إذا لم يتم تقديم كلمة مرور المستخدم وتم ضبط

AutoConnectعلىtrue، قد يحاول الجهاز الاتصال بالشبكة باستخدام كلمة مرور عشوائية مؤقتة. لتجنُّب ذلك عندما لا يتم تقديم كلمة مرور المستخدم، اضبطAutoConnectعلىfalse. - يتم تجميع أحداث الجهاز المحلية التي تحدث بالتتابع السريع وإعداد تقارير عنها في

رسالة Pub/Sub واحدة يتم إرسالها إلى أنظمة إدارة الخدمات الجوّالة للمؤسسات (EMM).

1نوع الحدث وقت الاستجابة المتوقّع بين الحدث على الجهاز والإشعار المقابل من إدارة الخدمات الجوّالة للمؤسسات (EMM)1 السلوك السابق آلية العمل الجديدة حالات التطبيق التي تتطلّب مفتاحًا ذات الأولوية العالية فوري، تقرير واحد على الأكثر في الدقيقة فوري، تقرير واحد على الأكثر في الدقيقة الأولوية العادية حالات التطبيق التي تتضمّن مفتاحًا استنادًا إلى جدول زمني خلال دقيقة واحدة الأحداث المرتبطة بالتطبيق أثناء عملية التوفير، للتطبيقات التي تتضمّن حالات تثبيت يحدّدها مشرف تكنولوجيا المعلومات2 مدمَج في أحداث أخرى ذات صلة بتوفير الموارد في غضون دقيقة واحدة بالإضافة إلى أحداث التزويد الأخرى ذات الصلة الأحداث المرتبطة بالتطبيق بعد توفير التطبيقات التي حدّد مشرف تكنولوجيا المعلومات حالات تثبيتها2 استنادًا إلى جدول زمني خلال 5 دقائق الأحداث المرتبطة بالتطبيقات أثناء وبعد الإعداد، للتطبيقات التي تحدّد حالة تثبيتها 3 استنادًا إلى جدول زمني خلال 60 دقيقة أحداث أخرى للتطبيقات على الجهاز استنادًا إلى جدول زمني خلال 60 دقيقة أهداف مبنية على بذل أقصى الجهود استنادًا إلى ظروف محددة قد يختلف وقت الاستجابة الفعلي حسب مجموعة متنوعة من العوامل المتعلقة بالجهاز والبيئة.

2InstallTypeمن التطبيقات التي يتم فرضها في السياسة:FORCE_INSTALLEDوBLOCKEDوREQUIRED_FOR_SETUPوPREINSTALLEDوKIOSK.

3InstallTypeمن التطبيقات المتاحة:AVAILABLE,INSTALL_TYPE_UNSPECIFIED.

تشرين الأول (أكتوبر) 2023

واجهة برمجة التطبيقات لإدارة Android

- يمكن الآن إلغاء التسجيل في التطبيقات التي تم إطلاقها كإصدار

SetupAction. سيؤدي هذا الإجراء إلى إعادة ضبط جهاز مملوك للشركة أو حذف ملف العمل على جهاز شخصي.

إصدار Android 14

واجهة برمجة التطبيقات لإدارة Android

مع إصدار Android 14، أصبحت "واجهة برمجة التطبيقات لإدارة Android" تتوافق الآن مع ميزات Android 14 التالية:

- تقييد إمكانية وصول تطبيقات النظام والتطبيقات الشخصية المحدّدة في

exemptionsToShowWorkContactsInPersonalProfileإلى جهات اتصال ملف العمل يمكنك الآن السماح لجميع التطبيقات الشخصية أو تطبيقات شخصية محدّدة أو عدم السماح لأي تطبيقات شخصية بالوصول إلى جهات الاتصال في ملف العمل.لتوفير الراحة، يضمن الخيار الجديد

SHOW_WORK_CONTACTS_IN_PERSONAL_PROFILE_DISALLOWED_EXCEPT_SYSTEMفيshowWorkContactsInPersonalProfileأنّ تطبيقات الاتصال والمراسلة وجهات الاتصال الافتراضية على الجهاز هي التطبيقات الشخصية الوحيدة التي يمكنها الوصول إلى جهات اتصال العمل. في هذه الحالة، لن تتمكّن تطبيقات "الهاتف" و"الرسائل" و"جهات الاتصال" التي يضبطها المستخدم، ولا أي تطبيقات شخصية أخرى مثبّتة على الجهاز، سواء كانت تطبيقات نظام أو تطبيقات مثبّتة من قِبل المستخدم، من البحث عن جهات اتصال العمل. - إيقاف استخدام راديو النطاق الفائق العرض على الجهاز ويمكن تحقيق ذلك باستخدام السياسة الجديدة

deviceRadioState.ultraWidebandState. - حظر استخدام شبكة الجيل الثاني من شبكات الجوّال، ما يؤدي إلى تحسين أمان الشبكة يتم توفير هذه الميزة من خلال سياسة

deviceRadioState.cellularTwoGStateالجديدة. - يتيح لك نظام التشغيل Android 14

تخصيص اختصارات شاشة القفل.

تم توسيع نطاق عناصر تحكّم المشرف في ميزات شاشة القفل، والتي تشمل الكاميرا وفتح القفل ببصمة الإصبع وفتح القفل ببصمة الوجه وما إلى ذلك، لتشمل أيضًا إيقاف اختصارات شاشة القفل باستخدام الخيار الجديد

SHORTCUTS.

أيلول (سبتمبر) 2023

واجهة برمجة التطبيقات لإدارة Android

- يمكن الآن استرداد معلومات الجهاز وتوفيره بشكل اختياري

أثناء عملية الإعداد، ما يتيح للمطوّرين إنشاء سياسات أكثر استهدافًا أثناء

عملية الإعداد أو فلترة الأجهزة وفقًا للسمات المقدَّمة. سيتضمّن عنوان URL لتسجيل الدخول الآن المَعلمة

provisioningInfoالتي يمكن استبدالها بتفاصيل الجهاز المقابلة باستخدام طريقة provisioningInfo get الجديدة. - يمكن الآن التمييز بين

SigninDetailsباستخدام قيمةtokenTagقابلة للتخصيص.

آب (أغسطس) 2023

واجهة برمجة التطبيقات لإدارة Android

- تم طرح وضع "فقدان الجهاز" للأجهزة المملوكة للشركة. يتيح وضع "فقدان الجهاز" لأصحاب العمل قفل جهاز مفقود وتأمينه عن بُعد، كما يتيح لهم عرض رسالة على شاشة الجهاز تتضمّن معلومات الاتصال لتسهيل استرداد الجهاز.

- تمت إضافة إمكانية تفويض اختيار الشهادات، ما يمنح أحد التطبيقات إذنًا بالوصول إلى عملية اختيار شهادات KeyChain نيابةً عن التطبيقات التي تقدّم الطلب.

يمكنك الاطّلاع على

DelegatedScope.CERT_SELECTIONلمزيد من التفاصيل. - تمت إضافة سياسات إضافية لإدارة شبكة Wi-Fi:

configureWifi- يمكن للمشرفين الآن إيقاف إمكانية إضافة شبكات Wi-Fi أو ضبطها. تم إيقافwifiConfigDisabledنهائيًا.wifiDirectSettings- يمكن استخدام هذه السياسة لإيقاف إمكانية ضبط ميزة Wi-Fi Direct.tetheringSettings- يمكن استخدام هذه السياسة لإيقاف ميزة "التوصيل عبر شبكة Wi-Fi" أو جميع أشكال التوصيل. تم إيقافtetheringConfigDisabledنهائيًا.wifiState- يمكن استخدام هذه السياسة لفرض تفعيل/إيقاف شبكة Wi-Fi على جهاز المستخدم.

- سيتم إيقاف مشاركة شبكات Wi-Fi التي أعدّها المشرف على الإصدار 13 من نظام التشغيل Android والإصدارات الأحدث

تموز (يوليو) 2023

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة الحقل

userFacingTypeإلىApplicationReportللإشارة إلى ما إذا كان التطبيق موجّهًا للمستخدمين. - تمت إضافة

ONC_WIFI_INVALID_ENTERPRISE_CONFIGسبب محدّد لعدم الامتثال.

يتم تسجيل عدم الامتثال مع السببINVALID_VALUEوالسبب المحدّدONC_WIFI_INVALID_ENTERPRISE_CONFIGفي حال عدم ضبطDomainSuffixMatchفي شبكة Wi-Fi الخاصة بالمؤسسة. - تمت إضافة إشعار Pub/Sub جديد

EnrollmentCompleteEvent، كنوع منUsageLogEventيتم نشره عند انتهاء الجهاز من عملية التسجيل. - تمت إضافة

airplaneModeStateفيdeviceRadioStateللتحكّم في الحالة الحالية لوضع الطيران وما إذا كان بإمكان المستخدم تفعيله أو إيقافه. وبشكلٍ تلقائي، يُسمح للمستخدم بتفعيل وضع الطيران أو إيقافه. هذه الميزة متاحة على الأجهزة المُدارة بالكامل وملفات العمل على الأجهزة المملوكة للشركة التي تعمل بنظام التشغيل Android 9 والإصدارات الأحدث.

حزيران (يونيو) 2023

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة دعم للحقل

DomainSuffixMatchفي إعدادات الشبكة المفتوحة لضبط إعدادات شبكات Wi-Fi للمؤسسات على أجهزة Android 6 والإصدارات الأحدث. ويُعدّ أي إعداد لشبكة Wi-Fi للمؤسسات بدونDomainSuffixMatchغير آمن، وسيتم رفضه من خلال النظام الأساسي. - تمت إضافة

UsbDataAccessإعداد سياسة يتيح للمشرفين إيقاف نقل البيانات عبر USB بالكامل. تم إيقافusbFileTransferDisabledنهائيًا، يُرجى استخدامUsbDataAccess.

كانون الأول (ديسمبر) 2022

واجهة برمجة التطبيقات لإدارة Android

-

تم تحسين إمكانات الإدارة في ما يخصّ التطبيقات المصغّرة في ملف العمل من خلال إضافة حقلَين جديدَين لواجهة برمجة التطبيقات:

workProfileWidgetsعلى مستوى التطبيق وworkProfileWidgetsDefaultعلى مستوى الجهاز. تتيح هذه الأذونات تحكّمًا أكبر في ما إذا كان بإمكان تطبيق يعمل في ملف العمل إنشاء تطبيقات مصغّرة في الملف الشخصي الرئيسي، مثل الشاشة الرئيسية. تكون هذه الوظيفة غير مسموح بها تلقائيًا، ولكن يمكن ضبطها على مسموح بها باستخدامworkProfileWidgetsوworkProfileWidgetsDefault، وهي متاحة فقط لملفات العمل. -

أضفنا إمكانية ضبط إعدادات اختيار عنوان MAC عشوائيًا أثناء ضبط شبكات Wi-Fi. يمكن للمشرفين الآن تحديد ما إذا كان

MACAddressRandomizationModeمضبوطًا علىHardwareأوAutomaticأثناء ضبط شبكات Wi-Fi، ويتم تطبيق هذا الإعداد على الأجهزة التي تعمل بالإصدار 13 من نظام التشغيل Android والإصدارات الأحدث، وينطبق على جميع أوضاع الإدارة. في حال ضبطها علىHardware، سيتم ضبط عنوان MAC الأصلي على شبكة Wi-Fi، بينما في حال ضبطها علىAutomatic، سيكون عنوان MAC عشوائيًا. - تم تعديل عناصر مختلفة من مستنداتنا:

-

تم إنشاء فهم وضع الأمان لتوضيح الردود المحتملة من تقييمات

devicePostureوsecurityRisk. -

تم توفير

autoUpdateModeلـautoUpdatePolicyكبديل مقترَح بسبب المرونة الأكبر في معدّل التحديث. -

لقد أوضحنا أنّ

BlockActionوWipeActionمقتصران على الأجهزة المملوكة للشركة. - تم تعديل صفحة إشعارات Pub/Sub لتعرض بدقة أنواع الموارد لأنواع الإشعارات المختلفة.

- في نظام التشغيل Android 13 والإصدارات الأحدث، يتم استثناء تطبيقات الإضافات من قيود البطارية، وبالتالي لن يتم وضعها في حزمة وضع "التطبيق في وضع الاستعداد" المقيد.

تشرين الأول (أكتوبر) 2022

واجهة برمجة التطبيقات لإدارة Android

- تم تعديل عناصر مختلفة من مستنداتنا:

- ننصحك بتطبيق سياسة واحدة لكل جهاز، وذلك لتفعيل إمكانات الإدارة الدقيقة على مستوى الجهاز.

- لكي تعمل FreezePeriods على النحو المتوقّع، يجب عدم ضبط سياسة تحديث النظام على SYSTEM_UPDATE_TYPE_UNSPECIFIED.

- تم تقديم اقتراحات إضافية بشأن تعديلات السياسة المتعلّقة بإمكانية الاطّلاع على خطوات كلمة المرور أثناء توفير الأجهزة المملوكة للشركة.

- يتوفّر الخيار shareLocationDisabled للأجهزة المُدارة بالكامل وملفات العمل على الأجهزة الشخصية.

- لقد قدّمنا وصفًا معدَّلاً حول استخدام enterprises.devices.delete وتأثيراته في إمكانية رؤية الجهاز.

- أصبح الحدّ الأقصى لمدة رمز التسجيل الآن 10,000 عام، بعد أن كان 90 يومًا في السابق.

12 تموز (يوليو) 2022

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة القيمتين NETWORK_ACTIVITY_LOGS وSECURITY_LOGS إلى DelegatedScope لمنح تطبيقات سياسات الجهاز إذن الوصول إلى السجلات ذات الصلة.

14 يونيو 2022

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة specificNonComplianceReason وspecificNonComplianceContext إلى NonComplianceDetail لتوفير سياق تفصيلي لأخطاء تطبيق السياسة.

6 يونيو 2022

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة أمر للسماح للمشرف بمحو بيانات تطبيق معيّن عن بُعد.

- يمكن الآن إنشاء رموز التسجيل لمدة أطول من الحد الأقصى السابق البالغ 90 يومًا، أي لمدة تصل إلى 10,000 عام تقريبًا. ستتألف رموز التسجيل التي تزيد مدتها عن 90 يومًا من 24 حرفًا، بينما ستستمر رموز التسجيل التي تبلغ مدتها 90 يومًا أو أقل في التكوّن من 20 حرفًا.

24 مايو 2022

واجهة برمجة التطبيقات لإدارة Android

- سيتم الآن استخدام ميزات الأمان المستنِدة إلى الأجهزة، مثل مصادقة المفتاح، في تقييمات سلامة الجهاز، وذلك عندما يتيح الجهاز هذه الميزات. ويضمن ذلك سلامة النظام إلى حدٍ كبير. ستُبلغ الأجهزة التي لا تجتاز عمليات التقييم هذه أو لا تتوافق مع ميزات الأمان المستندة إلى الأجهزة عن SecurityRisk الجديد HARDWARE_BACKED_EVALUATION_FAILED.

16 مايو 2022

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة unifiedLockSettings في PasswordPolicies للسماح للمشرف بتحديد ما إذا كان ملف العمل يحتاج إلى قفل منفصل.

25 مارس 2022

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة alwaysOnVpnLockdownExemption لتحديد التطبيقات التي يجب استثناؤها من الإعداد AlwaysOnVpnPackage.

- تمت إضافة جميع الحقول المتاحة من مورد المنتجات في Play EMM API إلى مورد التطبيق.

22 فبراير 2022

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة cameraAccess للتحكّم في استخدام الكاميرا وزر إيقافها وتشغيلها، وmicrophoneAccess للتحكّم في استخدام الميكروفون وزر إيقافه وتشغيله. تحلّ هذه الحقول محل الحقلَين cameraDisabled وunmuteMicrophoneDisabled اللذين تم إيقافهما نهائيًا مؤخرًا، على التوالي.

15 فبراير 2022

حزمة تطوير البرامج AMAPI

- إصلاحات أخطاء بسيطة. لمزيد من التفاصيل، اطّلِع على مستودع Maven من Google.

15 نوفمبر 2021

Android Device Policy

-

سيتم الآن إلغاء تثبيت التطبيقات التي تم وضع علامة "غير متوفّر" عليها في

personalApplicationsمن الملف الشخصي للأجهزة المملوكة للشركة إذا كانت مثبّتة من قبل، كما هو الحال في ApplicationPolicy للملفات الشخصية للعمل والأجهزة المُدارة بالكامل.

17 سبتمبر 2021

واجهة برمجة التطبيقات لإدارة Android

-

يمكنك الآن تحديد تطبيق كإضافة تطبيق باستخدام

ExtensionConfig. يمكن لتطبيقات الإضافات التواصل مباشرةً مع تطبيق Android Device Policy، وستتمكّن في المستقبل من التفاعل مع المجموعة الكاملة من ميزات الإدارة المتوفّرة في واجهة Android Management API، ما يتيح واجهة محلية لإدارة الجهاز لا تتطلّب الاتصال بالخادم.- يتضمّن هذا الإصدار الأوّلي إمكانية تنفيذ

Commandsمحليًا، ويتضمّن حاليًا الأمرClearAppDataفقط. يمكنك الاطّلاع على دليل دمج إمكانية التوسيع لمزيد من التفاصيل. - ستتم إضافة الأوامر المتبقية بمرور الوقت، بالإضافة إلى ميزات إضافية لتطبيق الإضافة مصمَّمة لإتاحة مجموعة واسعة من ميزات إدارة الأجهزة لتطبيق الإضافة.

- يتضمّن هذا الإصدار الأوّلي إمكانية تنفيذ

30 يونيو 2021

Android Device Policy

- إصلاحات أخطاء بسيطة

2 يونيو 2021

Android Device Policy

- إصلاحات أخطاء بسيطة

5 مايو 2021

Android Device Policy

- إصلاحات أخطاء بسيطة

6 أبريل 2021

Android Device Policy

- إصلاحات أخطاء بسيطة

آذار (مارس) 2021

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة نوعَين جديدَين من

AdvancedSecurityOverrides. تتيح هذه السياسات تلقائيًا أفضل ممارسات الأمان في Android Enterprise، مع السماح للمؤسسات بتجاوز القيم التلقائية لحالات الاستخدام المتقدّمة. - يؤدي تفعيل

googlePlayProtectVerifyAppsإلى تفعيل ميزة التحقّق من التطبيقات في Google Play تلقائيًا. - يمنع

developerSettingsالمستخدمين من الوصول إلى خيارات المطوّرين والوضع الآمن تلقائيًا، وهي إمكانات قد تؤدي إلى زيادة خطر استخراج بيانات الشركة. -

ChoosePrivateKeyRuleيتيح الآن منح تطبيقات مُدارة إذن الوصول مباشرةً إلى مفاتيح KeyChain محدّدة. - يتيح ذلك للتطبيقات المستهدَفة الوصول إلى المفاتيح المحدّدة من خلال استدعاء

getCertificateChain()وgetPrivateKey()بدون الحاجة إلى استدعاءchoosePrivateKeyAlias()أولاً. - تمنح واجهة برمجة التطبيقات Android Management API تلقائيًا إذن الوصول المباشر إلى المفاتيح المحدّدة في السياسة، ولكنها تعود إلى منح إذن الوصول بعد أن يستدعي التطبيق المحدّد

choosePrivateKeyAlias(). يمكنك الاطّلاع علىChoosePrivateKeyRuleلمزيد من التفاصيل.

الميزات التي سيتم إيقافها نهائيًا

- تم إيقاف

ensureVerifyAppsEnabledنهائيًا. استخدِم السمةgooglePlayProtectVerifyAppsAdvancedSecurityOverridesبدلاً من ذلك. - يمكن لمستخدمي واجهة برمجة التطبيقات الحاليين (مشاريع Google Cloud التي تم تفعيل واجهة برمجة التطبيقات لإدارة Android فيها اعتبارًا من 15 أبريل 2021) مواصلة استخدام

ensureVerifyAppsEnabledحتى أكتوبر 2021، ولكن ننصحهم بنقل البيانات إلىAdvancedSecurityOverridesفي أقرب وقت ممكن. في تشرين الأول (أكتوبر)، لن يعود بإمكانك استخدامensureVerifyAppsEnabled. - تم إيقاف

debuggingFeaturesAllowedوsafeBootDisabledنهائيًا. استخدِم السمةdeveloperSettingsAdvancedSecurityOverridesبدلاً من ذلك. - يمكن لمستخدمي واجهة برمجة التطبيقات الحاليين (مشاريع Google Cloud التي تم تفعيل واجهة برمجة التطبيقات لإدارة Android فيها اعتبارًا من 15 أبريل 2021) مواصلة استخدام

debuggingFeaturesAllowedوsafeBootDisabledحتى أكتوبر 2021، ولكن ننصحهم باستخدامAdvancedSecurityOverridesفي أقرب وقت ممكن. في تشرين الأول (أكتوبر)، لن تعود الميزتانdebuggingFeaturesAllowedوsafeBootDisabledمتاحتَين.

شباط (فبراير) 2021

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة

personalApplicationsللأجهزة المملوكة للشركة التي تعمل بنظام التشغيل Android 8 والإصدارات الأحدث. أصبحت هذه الميزة متاحة الآن على جميع الأجهزة المملوكة للشركة التي تتضمّن ملف عمل. - يتم الآن عرض رقم الهاتف للجهاز على الأجهزة المُدارة بالكامل كجزء من مصدر

Device.

كانون الثاني (يناير) 2021

Android Device Policy

- إصلاحات أخطاء بسيطة

ديسمبر 2020

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة

personalApplicationsإلىPersonalUsagePolicies. على الأجهزة المملوكة للشركة، يمكن لفريق تكنولوجيا المعلومات تحديد قائمة بالتطبيقات المسموح بها أو المحظورة في الملف الشخصي. تتوفّر هذه الميزة حاليًا على أجهزة Android 11 فقط، ولكن سيتم توفيرها أيضًا على أجهزة Android 8 في إصدار مستقبلي.

Android Device Policy

- تعديلات بسيطة على واجهة مستخدم التوفير

تشرين الثاني (نوفمبر) 2020

واجهة برمجة التطبيقات لإدارة Android

- تمت إضافة

AutoDateAndTimeZoneبدلاً من السمة المتوقّفة نهائيًاautoTimeRequiredللتحكّم في إعدادات التاريخ والوقت والمنطقة الزمنية التلقائية على جهاز مملوك للشركة. - اعتبارًا من Android 11، لن يتمكّن المستخدمون من محو بيانات التطبيقات أو إيقافها بالقوة عندما يتم ضبط الجهاز كجهاز kiosk (أي عندما يتم ضبط

InstallTypeلتطبيق واحد فيApplicationPolicyعلىKIOSK). - تمت إضافة عناصر تحكّم جديدة

LocationModeلتحلّ محل عناصر التحكّم الخاصة بطريقة رصد الموقع الجغرافي المتوقّفة نهائيًا. على الأجهزة المملوكة للشركة، يمكن لفريق تكنولوجيا المعلومات الآن الاختيار بين فرض استخدام الموقع الجغرافي أو إيقافه أو السماح للمستخدمين بتفعيل الموقع الجغرافي وإيقافه. - تمت إضافة دعم

CommonCriteriaMode، وهي ميزة جديدة في Android 11. يمكن تفعيلها لتلبية متطلبات مواصفات الحماية الأساسية للأجهزة الجوّالة وفق "المعايير المشتركة" (MDFPP) المحدّدة.

الميزات التي سيتم إيقافها نهائيًا

- تم إيقاف

autoTimeRequiredنهائيًا بعد إيقاف عناصر تحكّم معيّنة في الوقت التلقائي في Android 11. استخدِمAutoDateAndTimeZoneبدلاً من ذلك. - تم إيقاف خيارات

LocationModeالتالية نهائيًا، وذلك بعد إيقافها نهائيًا في Android 9:HIGH_ACCURACYوSENSORS_ONLYوBATTERY_SAVINGوOFF. يُرجى استخدامLOCATION_ENFORCEDوLOCATION_DISABLEDوLOCATION_USER_CHOICEبدلاً منها.

أكتوبر 2020

Android Device Policy

- تمت إضافة

RELINQUISH_OWNERSHIPكنوع جديد من أوامر الأجهزة. عند نشر ملف العمل، يمكن للمشرفين نقل ملكية الأجهزة المملوكة للشركة إلى الموظفين، وحجب بيانات ملف العمل وإعادة ضبط أي سياسات للجهاز على الإعدادات الأصلية، مع الحفاظ على البيانات الشخصية. وبذلك، يفقد قسم تكنولوجيا المعلومات إمكانية المطالبة بملكية الجهاز حاليًا وفي المستقبل، ولا يجب أن يتوقّع إعادة تسجيل الجهاز. لإعادة ضبط الجهاز على الإعدادات الأصلية مع الحفاظ على الملكية، استخدِم طريقةdevices.deleteبدلاً من ذلك.

أغسطس 2020

واجهة برمجة التطبيقات لإدارة Android

-

تم الإعلان عن تحسينات على تجربة ملف العمل على الأجهزة المملوكة للشركة في إصدار المعاينة بواسطة مطوّري Android 11. تتيح واجهة برمجة التطبيقات Android Management API إمكانية الاستفادة من هذه التحسينات على الأجهزة التي تعمل بالإصدار 8.0 من نظام التشغيل Android أو الإصدارات الأحدث. يمكن للمؤسسات الآن تصنيف الأجهزة التي تحتوي على ملف عمل على أنّها مملوكة للشركة، ما يتيح إدارة ملف العمل على الجهاز وسياسات الاستخدام الشخصي وبعض الإعدادات على مستوى الجهاز مع الحفاظ على الخصوصية في الملف الشخصي.

- للحصول على نظرة عامة على التحسينات التي تم إجراؤها على تجربة ملف العمل، يُرجى الاطّلاع على المقالة ملف العمل: المعيار الجديد لخصوصية الموظفين.

- راجِع المقالة الأجهزة المملوكة للشركة والمخصّصة للاستخدام الشخصي والعمل لمعرفة كيفية إعداد ملف عمل على جهاز مملوك للشركة.

- يتوفّر مثال على سياسة لجهاز تملكه الشركة ويتضمّن ملف عمل في الأجهزة التي تتضمّن ملفات عمل.

- تمت إضافة

blockScopeإلىblockAction. استخدِمblockScopeلتحديد ما إذا كان إجراء الحظر ينطبق على جهاز مملوك للشركة بالكامل أو على ملف العمل فقط.

تمت إضافة

connectedWorkAndPersonalAppإلىapplicationPolicy. بدءًا من Android 11، يمكن لبعض التطبيقات الأساسية الربط بين ملف العمل والملف الشخصي على الجهاز. يمكن أن يؤدي ربط تطبيق بين الملف الشخصي للعمل والملف الشخصي إلى توفير تجربة أكثر اتساقًا للمستخدمين. على سبيل المثال، من خلال ربط تطبيق التقويم، يمكن للمستخدمين عرض أحداث العمل والأحداث الشخصية معًا.قد يتم تلقائيًا ربط بعض التطبيقات (مثلاً "بحث Google") على الأجهزة. تتوفّر قائمة بالتطبيقات المرتبطة على الجهاز في الإعدادات > الخصوصية > الربط بين تطبيقات العمل والتطبيقات الشخصية.

استخدِم رمز

connectedWorkAndPersonalAppللسماح بالتطبيقات المرتبطة أو عدم السماح بها. إنّ السماح لتطبيق بالاتصال بملف شخصي آخر يمنح المستخدم خيار ربط التطبيق، ويمكن للمستخدمين إلغاء ربط التطبيقات في أي وقت.تمت إضافة

systemUpdateInfoإلىdevicesللإبلاغ عن معلومات حول تحديثات النظام المعلقة.

تمّوز (يوليو) 2020

Android Device Policy

- [23 يوليو] إصلاحات بسيطة للأخطاء

حزيران (يونيو) 2020

Android Device Policy

- [17 يونيو] إصلاحات أخطاء بسيطة

مايو 2020

Android Device Policy

- [12 مايو] إصلاحات أخطاء بسيطة

نيسان (أبريل) 2020

Android Device Policy

- [14 أبريل] إصلاحات أخطاء بسيطة

آذار (مارس) 2020

Android Device Policy

- [16 مارس] إصلاحات أخطاء بسيطة

شباط (فبراير) 2020

Android Device Policy

- [24 فبراير] إصلاحات أخطاء بسيطة

كانون الثاني (يناير) 2020

Android Device Policy

- [15 يناير] إصلاحات أخطاء بسيطة

كانون الأول (ديسمبر) 2019

واجهة برمجة التطبيقات لإدارة Android

- تتوفّر سياسة جديدة لحظر التطبيقات غير الموثوق بها (التطبيقات من مصادر غير معروفة). استخدِم

advancedSecurityOverrides.untrustedAppsPolicyلتنفيذ ما يلي:- حظر تثبيت التطبيقات غير الموثوق بها على مستوى الجهاز (بما في ذلك ملفات العمل)

- حظر عمليات تثبيت التطبيقات غير الموثوق بها في ملف العمل فقط

- السماح بتثبيت التطبيقات غير الموثوق بها على مستوى الجهاز

- يمكن الآن فرض فترة مهلة للسماح باستخدام طرق قفل شاشة غير قوية (مثل فتح القفل ببصمة الإصبع والتعرّف على الوجه) على جهاز أو ملف عمل باستخدام

requirePasswordUnlock. بعد انتهاء فترة المهلة، على المستخدم استخدام طريقة مصادقة قوية (كلمة مرور أو رقم تعريف شخصي أو نقش) لفتح قفل الجهاز أو ملف العمل. - تمت إضافة

kioskCustomizationلإتاحة إمكانية تفعيل أو إيقاف ميزات واجهة المستخدم التالية في أجهزة وضع Kiosk:- الإجراءات العامة التي يتم تنفيذها من زر التشغيل (راجِع

powerButtonActions). - معلومات النظام والإشعارات (راجِع

statusBar). - زرّا "الشاشة الرئيسية" و"نظرة عامة" (راجِع

systemNavigation) - شريط الحالة (راجِع

statusBar). - مربّعات حوار الأخطاء للتطبيقات التي تعطلت أو لا تستجيب (راجِع

systemErrorWarnings).

- الإجراءات العامة التي يتم تنفيذها من زر التشغيل (راجِع

- تمت إضافة سياسة

freezePeriodلإتاحة حظر تحديثات النظام سنويًا خلال فترة إيقاف محدّدة. - يتوفّر مَعلمة جديدة في

devices.delete: تتيح لكwipeReasonMessageتحديد رسالة قصيرة لعرضها للمستخدم قبل محو ملف العمل من جهازه الشخصي.

الميزات التي سيتم إيقافها نهائيًا

تم الآن وضع علامة "متوقّف نهائيًا" على installUnknownSourcesAllowed.

ستتوفّر السياسة حتى الربع الثاني من عام 2020 للمستخدمين الذين فعّلوا

واجهة برمجة التطبيقات لإدارة Android قبل الساعة 2:00 ظهرًا بتوقيت غرينتش في 19 ديسمبر 2019.

لا تتوفّر السياسة للمستخدمين الذين فعّلوا واجهة برمجة التطبيقات بعد هذا التاريخ.

يحلّ advancedSecurityOverrides.untrustedAppsPolicy محلّ installUnknownSourcesAllowed.

يوضّح الجدول أدناه عملية الربط بين السياسَتين. على المطوّرين تعديل حلولهم وفقًا للسياسة الجديدة في أقرب وقت ممكن*.

| installUnknownSourcesAllowed | advancedSecurityOverrides.untrustedAppsPolicy |

|---|---|

TRUE |

ALLOW_INSTALL_DEVICE_WIDE |

FALSE |

ALLOW_INSTALL_IN_PERSONAL_PROFILE_ONLYملاحظة: ينطبق ذلك على جميع أنواع الأجهزة (ملفات العمل والأجهزة المُدارة بالكامل). بما أنّ الأجهزة المُدارة بالكامل لا تتضمّن ملفًا شخصيًا، يتم حظر التطبيقات غير الموثوق بها على الجهاز بأكمله. لحظر التطبيقات غير الموثوق بها على الجهاز بالكامل الذي يتضمّن ملف عمل، استخدِم |

untrustedAppsPolicy (DISALLOW_INSTALL) إذا تم ضبط untrustedAppsPolicy على UNTRUSTED_APPS_POLICY_UNSPECIFIED أو إذا لم يتم تحديد السياسة. لحظر التطبيقات غير الموثوق بها على مستوى الجهاز بأكمله، يجب ضبط السياسة بشكل صريح على DISALLOW_INSTALL.

تشرين الثاني (نوفمبر) 2019

Android Device Policy

- [27 نوفمبر] إصلاحات أخطاء بسيطة

أكتوبر 2019

واجهة برمجة التطبيقات لإدارة Android

- تتيح لك خيارات

IframeFeatureالجديدة تحديد ميزات إطار iframe في "Google Play للأعمال" التي تريد تفعيلها أو إيقافها في وحدة التحكّم.

Android Device Policy

- [16 أكتوبر] إصلاحات أخطاء بسيطة وتحسين الأداء

4 أيلول (سبتمبر) 2019

الميزات

- أصبح بإمكان مورد

policiesالآن توزيع إصدارات التطبيقات المغلقة (مسارات التطبيقات المغلقة)، ما يتيح للمؤسسات اختبار الإصدارات التجريبية من التطبيقات. للاطّلاع على التفاصيل، يُرجى قراءة مقالة توزيع التطبيقات لإجراء اختبار مغلق. - تمت إضافة

permittedAccessibilityServicesإلىpolicies، التي يمكن استخدامها في:- عدم السماح بجميع خدمات تسهيل الاستخدام غير التابعة للنظام على أحد الأجهزة

- السماح للتطبيقات المحدّدة فقط بالوصول إلى هذه الخدمات

6 آب (أغسطس) 2019

الميزات

- تُقيّم واجهة برمجة التطبيقات Android Management API الآن أمان الجهاز وتُبلغ عن النتائج في تقارير الجهاز (ضمن

securityPosture). تعرضsecurityPostureحالة مستوى الأمان للجهاز (POSTURE_UNSPECIFIEDأوSECUREأوAT_RISKأوPOTENTIALLY_COMPROMISED)، وذلك حسب تقييم SafetyNet وعمليات التحقّق الأخرى، بالإضافة إلى تفاصيل أي مخاطر أمنية تم رصدها لتتمكّن من مشاركتها مع العملاء من خلال وحدة التحكّم الإدارية.لتفعيل هذه الميزة على أحد الأجهزة، تأكَّد من أنّ سياسة الجهاز تتضمّن حقلاً واحدًا على الأقل من

statusReportingSettingsمفعَّلاً.

02 يوليو 2019

الميزات

-

للتمييز بين إطلاق تطبيق من

launchAppأو منsetupActions، يتضمّن النشاط الذي يتم إطلاقه أولاً كجزء من التطبيق الآن البيانات الإضافية المنطقيةcom.google.android.apps.work.clouddpc.EXTRA_LAUNCHED_AS_SETUP_ACTION(تم ضبطها علىtrue). تتيح لك هذه البيانات الإضافية تخصيص تطبيقك استنادًا إلى ما إذا كان قد تم إطلاقه منlaunchAppأو من قِبل مستخدم.

31 مايو 2019

إصدار الصيانة

- إصلاحات أخطاء بسيطة وتحسين الأداء

7 أيار (مايو) 2019

الميزات

- تمت إضافة

policyEnforcementRulesلاستبدالcomplianceRules، التي تم إيقافها نهائيًا. يمكنك الاطّلاع على إشعار الإيقاف النهائي أعلاه للحصول على مزيد من المعلومات. - تمّت إضافة واجهات برمجة تطبيقات جديدة لإنشاء تطبيقات الويب وتعديلها. لمزيد من التفاصيل، يُرجى الاطّلاع على استخدام تطبيقات الويب.

تجربة المستخدم

Android Device Policy: لم يعُد رمز التطبيق يظهر على الأجهزة. سيظل بإمكان المستخدمين الاطّلاع على صفحة السياسة التي تم فتحها سابقًا من خلال الرمز:

- الأجهزة المُدارة بالكامل: الإعدادات > Google > سياسة الجهاز

- الأجهزة التي تتضمّن ملفات عمل: الإعدادات > Google > العمل > سياسة الجهاز

- جميع الأجهزة: تطبيق "متجر Google Play" > "سياسة أمان Android"

16 نيسان (أبريل) 2019

- يتوفّر تطبيق Android Device Policy الآن في كوريا الجنوبية.

21 مارس 2019

الميزات

- أضفنا بيانات وصفية جديدة، بما في ذلك الأرقام التسلسلية البديلة، إلى

devices. - يقتصر الآن عدد التطبيقات التي تتضمّن

installTypeREQUIRED_FOR_SETUPعلى خمسة تطبيقات لكل سياسة. ويتم ذلك لضمان تقديم أفضل تجربة ممكنة للمستخدم أثناء توفير الجهاز وملف العمل.

12 شباط (فبراير) 2019

تجربة المستخدم

- Android Device Policy: أضفنا رسائل عدم الامتثال محسّنة لمساعدة المستخدمين على إعادة أجهزتهم إلى حالة امتثال أو إبلاغهم عندما لا يكون ذلك ممكنًا.

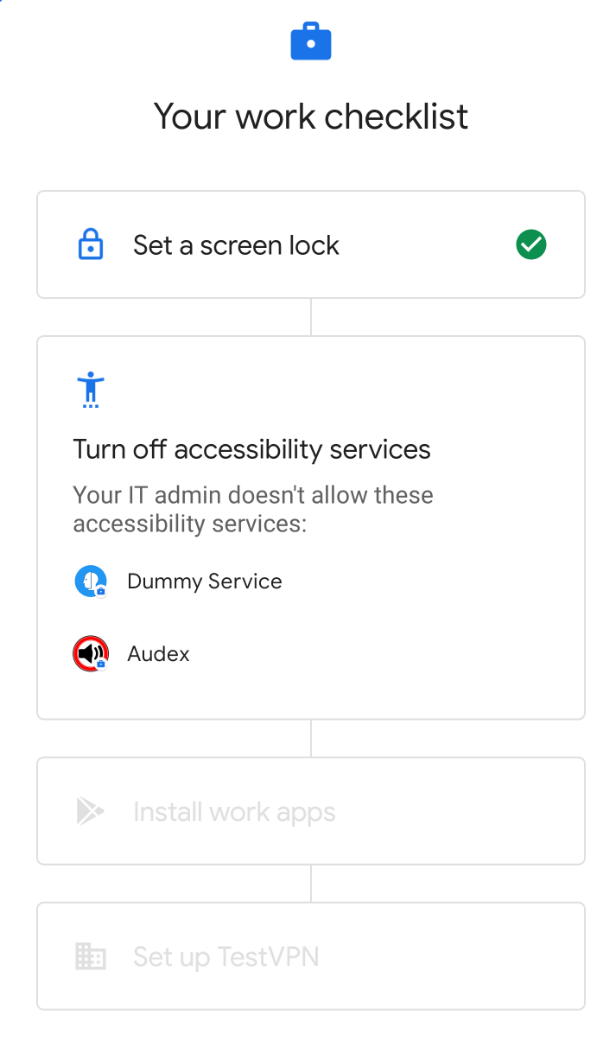

- Android Device Policy: بعد تسجيل رمز التسجيل، ستوجّه تجربة إعداد جديدة المستخدمين خلال الخطوات التي تتطلّبها سياستهم لإكمال إعداد الجهاز أو ملف العمل.

الشكل 1. تجربة إعداد موجّهة

الميزات

- تمت إضافة حقل جديد إلى

installTypeREQUIRED_FOR_SETUP: إذا كانت القيمة صحيحة، يجب تثبيت التطبيق قبل اكتمال إعداد الجهاز أو ملف العمل. ملاحظة: إذا لم يتم تثبيت التطبيق لأي سبب (مثل عدم التوافق أو عدم التوفّر في منطقتك الجغرافية أو ضعف الاتصال بالشبكة)، لن يكتمل الإعداد.

- تمت إضافة

SetupActionإلىpolicies. باستخدامSetupAction، يمكنك تحديد تطبيق لتشغيله أثناء عملية الإعداد، ما يتيح للمستخدم إعداد جهازه بشكل أكبر. لمزيد من التفاصيل، اطّلِع على تشغيل تطبيق أثناء عملية الإعداد. - بالنسبة إلى المؤسسات التي فعّلت تقارير الحالة، يتم الآن إصدار تقارير الأجهزة الجديدة فور حدوث أي محاولة فاشلة لفتح قفل الجهاز أو ملف العمل.

الميزات التي سيتم إيقافها نهائيًا

- في

policies، تم إيقافwifiConfigsLockdownEnabledنهائيًا. أصبحت شبكات Wi-Fi المحدّدة في السياسة غير قابلة للتعديل تلقائيًا. لإتاحة تعديلها، اضبط قيمةwifiConfigDisabledعلى false.

10 ديسمبر 2018

الميزات

- تمت إضافة إمكانية استخدام طريقة التوفير لعنوان URL الخاص بتسجيل الدخول مع الأجهزة التي تتضمّن ملف عمل. يمكن الآن لمالكي الأجهزة التي تتضمّن ملف عمل تسجيل الدخول باستخدام بيانات اعتماد الشركة لإكمال عملية الإعداد.

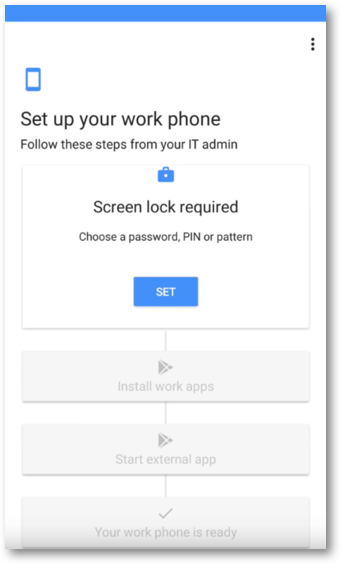

تجربة المستخدم

تمت إضافة إمكانية استخدام "الوضع الداكن" في تطبيق Android Device Policy. "الوضع الداكن" هو مظهر عرض متاح في نظام التشغيل Android 9 Pie، ويمكن تفعيله من خلال الانتقال إلى الإعدادات > العرض > الإعدادات المتقدّمة > مظهر الجهاز > داكن.

الشكل 1. (يمين) وضع العرض العادي (يسار) الوضع الداكن

2 نوفمبر 2018

الميزات

- تتوفّر طريقة تسجيل جديدة للأجهزة المُدارة بالكامل. تستخدم الطريقة عنوان URL لتسجيل الدخول من أجل مطالبة المستخدمين بإدخال بيانات اعتمادهم، ما يتيح لك تعيين سياسة وتوفير أجهزة المستخدمين استنادًا إلى هويتهم.

- تمت إضافة دعم إطار iframe لعمليات الضبط المُدارة،

وهي واجهة مستخدم يمكنك إضافتها إلى وحدة التحكّم ليتمكّن مشرفو تكنولوجيا المعلومات من ضبط عمليات الضبط المُدارة وحفظها. تعرض إطار iframe قيمة

mcmIdفريدة لكل إعداد تم حفظه، ويمكنك إضافة هذه القيمة إلىpolicies. - تمت إضافة

passwordPoliciesوPasswordPolicyScopeإلىpolicies:- يضبط

passwordPoliciesمتطلبات كلمة المرور للنطاق المحدّد (الجهاز أو ملف العمل). - في حال عدم تحديد

PasswordPolicyScope، يكون النطاق التلقائي هوSCOPE_PROFILEلأجهزة ملف العمل، وSCOPE_DEVICEللأجهزة المُدارة بالكامل أو المخصّصة. - تتجاوز السمة

passwordPoliciesالسمةpasswordRequirementsإذا لم يتم تحديدPasswordPolicyScope(القيمة التلقائية)، أو إذا تم ضبطPasswordPolicyScopeعلى النطاق نفسه الذي تم ضبطpasswordRequirementsعليه.

- يضبط

20 سبتمبر 2018

إصلاح الأخطاء

- تم إصلاح المشكلة التي كانت تتسبّب في ظهور أجهزة Kiosk على أنّها غير متوافقة بعد توفيرها، وذلك لمجموعة فرعية من إعدادات السياسة

28 أغسطس 2018

الميزات

تحديثات لدعم توفير الملف الشخصي للعمل والجهاز المُدار بالكامل وإدارتهما:

- تتوفّر طرق جديدة لتوفير ملفات العمل:

- قدِّم للمستخدمين رابط رمز التسجيل.

- انتقِل إلى الإعدادات > Google > إعداد ملف العمل.

- تمت إضافة حقول جديدة إلى

enrollmentTokens.oneTimeOnly: إذا كانت القيمة صحيحة، ستنتهي صلاحية رمز التسجيل بعد استخدامه للمرة الأولى.userAccountIdentifier: تحدّد هذه السمة حسابًا محدّدًا على Google Play للأعمال.- في حال عدم تحديد ذلك: تنشئ واجهة برمجة التطبيقات حسابًا جديدًا بدون إشعار في كل مرة يتم فيها تسجيل جهاز باستخدام الرمز المميز.

- في حال تحديد حساب: تستخدم واجهة برمجة التطبيقات الحساب المحدّد في كل مرة يتم فيها تسجيل جهاز باستخدام الرمز المميز. يمكنك تحديد الحساب نفسه في رموز مميّزة متعددة. راجِع مقالة تحديد مستخدم لمزيد من المعلومات.

- تمت إضافة

managementMode(للقراءة فقط) إلىdevices.- الأجهزة التي تتضمّن ملفات عمل: يتم ضبط

managementModeعلىPROFILE_OWNER. - الأجهزة المخصّصة والأجهزة المُدارة بالكامل:

يتم ضبط

managementModeعلىDEVICE_OWNER.

- الأجهزة التي تتضمّن ملفات عمل: يتم ضبط

تعديلات على مورد policies لتحسين إمكانات إدارة التطبيقات:

- تمت إضافة الحقل الجديد

playStoreMode.WHITELIST(الإعداد التلقائي): لا تتوفّر في ملف العمل أو على الجهاز المُدار سوى التطبيقات التي تمت إضافتها إلى السياسة. أي تطبيق غير مشمول بالسياسة لن يكون متاحًا، وسيتم إلغاء تثبيته إذا كان مثبّتًا من قبل.BLACKLIST: التطبيقات المُضافة إلى السياسة غير متاحة. تتوفّر جميع التطبيقات الأخرى المُدرَجة في Google Play.

- تمت إضافة

BLOCKEDكخيار InstallType، ما يجعل التطبيق غير متاح للتثبيت. إذا كان التطبيق مثبّتًا، سيتم إلغاء تثبيته.- يمكنك استخدام installType

BLOCKEDمعplayStoreModeBLACKLISTلمنع جهاز مُدار أو ملف عمل من تثبيت تطبيقات معيّنة.

- يمكنك استخدام installType

تجربة المستخدم

- تم تعديل إعدادات Android Device Policy لتتطابق مع إعدادات الجهاز.

12 يوليو 2018

تجربة المستخدم

- تم دمج صفحتَي الحالة وتفاصيل الجهاز في تطبيق "سياسة أجهزة Android" في صفحة واحدة.

- تحسين اتساق واجهة مستخدم الإعداد مع معالج إعداد Android

الميزات

- تمت إضافة PermissionGrants على مستوى السياسة. يمكنك الآن التحكّم في

أذونات وقت التشغيل على أربعة مستويات:

- على مستوى جميع التطبيقات: اضبط defaultPermissionPolicy على مستوى السياسة.

- لكل إذن، في جميع التطبيقات: اضبط permissionGrant على مستوى السياسة.

- لكل تطبيق، في جميع الأذونات: اضبط defaultPermissionPolicy ضمن ApplicationPolicy.

- لكل تطبيق ولكل إذن: اضبط permissionGrant ضمن ApplicationPolicy.

- عند إعادة ضبط الجهاز على الإعدادات الأصلية، يتيح لك الحقل الجديد WipeDataFlag ما يلي:

WIPE_EXTERNAL_STORAGE: محو بيانات مساحة التخزين الخارجية بالجهاز (مثل بطاقات SD).PRESERVE_RESET_PROTECTION_DATA: الاحتفاظ ببيانات "توفير الحماية بعد إعادة الضبط على الإعدادات الأصلية" على الجهاز يضمن هذا الخيار ألا يتمكّن من استرداد الجهاز سوى مستخدم مُصرَّح له، مثلاً في حال فقدان الجهاز. ملاحظة: لا تفعِّل هذه الميزة إلا إذا كنت قد ضبطتfrpAdminEmails[]في السياسة.

إصلاح الأخطاء

- تم إصلاح مشكلة خروج تطبيق Android Device Policy من وضع قفل المهام عند إجراء تحديث في المقدّمة.

25 مايو 2018

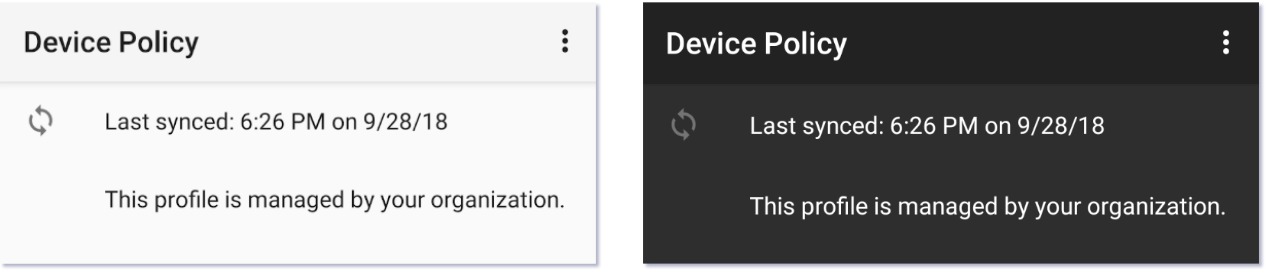

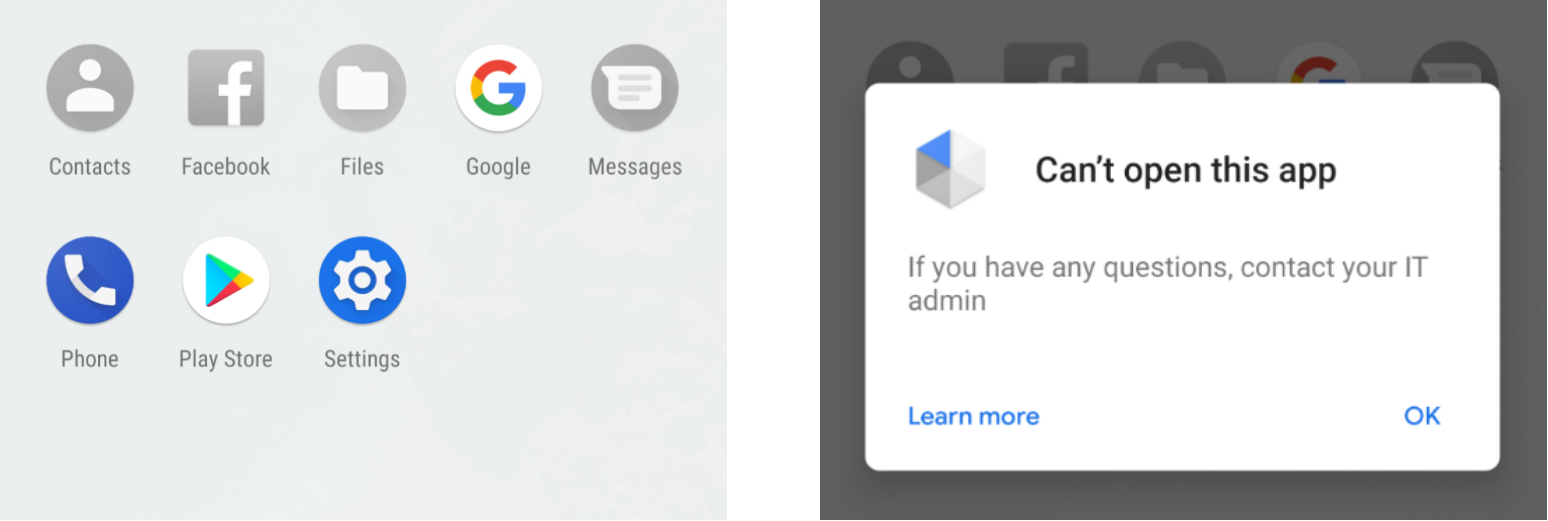

تجربة المستخدم

- بدلاً من إخفاء التطبيقات غير المفعّلة من مشغّل التطبيقات، تعرض أجهزة Android 7.0 والإصدارات الأحدث الآن رموز التطبيقات غير المفعّلة باللون الرمادي:

الميزات

- تم تعديل

policiesلتوفير إمكانات إدارة الشهادات التالية:- منح التطبيقات إذن الوصول إلى الشهادة تلقائيًا:

- تفويض جميع ميزات إدارة الشهادات المتوافقة مع تطبيق Android Device Policy إلى تطبيق آخر (راجِع

CERT_INSTALL).

- يمكن الآن إيقاف التطبيقات الفردية في ApplicationPolicy (اضبط

disabledعلىtrue)، بشكل مستقل عن قواعد الامتثال. - أصبح من الممكن الآن إيقاف تطبيقات النظام.

- تمت إضافة تقارير التطبيقات إلى

devices. بالنسبة إلى كل تطبيق مُدار مثبَّت على جهاز، يعرض التقرير اسم حزمة التطبيق وإصداره ومصدر التثبيت ومعلومات تفصيلية أخرى. لتفعيلها، اضبط قيمةapplicationReportsEnabledعلىtrueفي السياسة الخاصة بالجهاز. - تم تعديل

enterprisesلتضمين الأحكام والشروط. يتم عرض أحكام وشروط المؤسسة على الأجهزة أثناء عملية الإعداد.

إصلاح الأخطاء

- تم تعديل عملية الإعداد لإيقاف إمكانية الوصول إلى الإعدادات، إلا عندما يكون الوصول مطلوبًا لإكمال عملية الإعداد (مثل إنشاء رمز مرور).

3 أبريل 2018

تجربة المستخدم

- تم تعديل تصميم تطبيق Android Device Policy ومسار توفير الجهاز لتحسين تجربة المستخدم بشكل عام.

الميزات

- أضفنا ميزة التشغيل المباشر التي تتيح لك محو البيانات عن بُعد من أجهزة Android 7.0 والإصدارات الأحدث التي لم يتم فتح قفلها منذ آخر مرة تمت فيها إعادة تشغيلها.

- تمت إضافة إعداد وضع الموقع الجغرافي إلى مورد

policies، ما يتيح لك ضبط وضع دقة الموقع الجغرافي على جهاز مُدار. - تمت إضافة حقل استجابة الخطأ إلى المرجع

Command.

إصلاح الأخطاء

- تم تحسين أداء التزويد.

- يتم الآن إنشاء تقارير الامتثال فور إعداد الجهاز. لضبط إعدادات المؤسسة لتلقّي تقارير الامتثال، يُرجى الاطّلاع على تلقّي إشعارات بتفاصيل عدم الامتثال.

المشاكل المعروفة

- يتعطّل تطبيق "إعدادات قفل الشاشة" على أجهزة LG التي تعمل بالإصدار 8.0 من نظام التشغيل Android أو الإصدارات الأحدث (مثل LG V30) التي يديرها تطبيق Android Device Policy.

14 فبراير 2018

تجربة المستخدم

- تم تعديل نص التحقّق الخاص بحقل "الرمز" الذي يظهر إذا اختار المستخدم إدخال رمز استجابة سريعة يدويًا لتسجيل جهاز.

الميزات

- يمكنك الآن ضبط سياسة لتفعيل التحديث التلقائي للتطبيقات التي تم فرض تثبيتها إذا لم تستوفِ الحد الأدنى المحدّد لإصدار التطبيق. في

ApplicationPolicy:

- اضبط قيمة

installTypeعلىFORCE_INSTALLED - حدِّد

minimumVersionCode.

- اضبط قيمة

- تم تعديل المورد الأجهزة بإضافة حقول جديدة تتضمّن معلومات قد تكون مفيدة لمشرفي تكنولوجيا المعلومات، مثل اسم مشغّل شبكة الجوّال للجهاز (راجِع NetworkInfo لمزيد من التفاصيل) وما إذا كان الجهاز مشفّرًا وما إذا كانت ميزة "التحقّق من التطبيقات" مفعّلة (راجِع DeviceSettings لمزيد من التفاصيل).

إصلاح الأخطاء

- تعمل الأوامر

RESET_PASSWORDوLOCKالآن مع أجهزة Android 8.0 Oreo. - تم إصلاح المشكلة المتمثّلة في عدم ملء DeviceSettings.

- تم إصلاح المشكلة المتعلقة بالتعامل مع سياسة

stayOnPluggedModes.

12 ديسمبر 2017

الميزات

- يتوافق تطبيق Android Device Policy الآن مع مشغّل وضع الكشك الأساسي، والذي يمكن تفعيله من خلال السياسة. يؤدي مشغّل التطبيقات إلى قفل الجهاز على مجموعة من التطبيقات المحدّدة مسبقًا وحظر وصول المستخدم إلى إعدادات الجهاز. تظهر التطبيقات المحدّدة في صفحة واحدة بالترتيب الأبجدي. للإبلاغ عن خطأ أو طلب ميزة، انقر على رمز الملاحظات في مشغّل التطبيقات.

- تم تعديل عملية إعداد الجهاز باستخدام منطق جديد لإعادة المحاولة. إذا تمت إعادة تشغيل جهاز أثناء عملية الإعداد، سيتم الآن استئناف عملية توفير الجهاز من حيث توقفت.

- تتوفّر الآن السياسات الجديدة التالية. يمكنك الاطّلاع على مرجع

واجهة برمجة التطبيقات للحصول على التفاصيل الكاملة:

keyguardDisabledFeaturesaccountTypesWithManagementDisabledinstallAppsDisabledmountPhysicalMediaDisableduninstallAppsDisabledbluetoothContactSharingDisabledshortSupportMessagelongSupportMessagebluetoothConfigDisabledcellBroadcastsConfigDisabledcredentialsConfigDisabledmobileNetworksConfigDisabledtetheringConfigDisabledvpnConfigDisabledcreateWindowsDisablednetworkResetDisabledoutgoingBeamDisabledoutgoingCallsDisabledsmsDisabledusbFileTransferDisabledensureVerifyAppsEnabledpermittedInputMethodsrecommendedGlobalProxysetUserIconDisabledsetWallpaperDisabledalwaysOnVpnPackagedataRoamingDisabledbluetoothDisabled - تم تعديل حزمة تطوير البرامج (SDK) المستهدَفة في تطبيق "سياسة أمان Android" إلى Android 8.0 Oreo.

إصلاح الأخطاء

- أصبح من الممكن الآن تخطّي عرض أداة اختيار الشبكة إذا تعذّر إجراء اتصال عند بدء التشغيل. لتفعيل أداة اختيار الشبكة عند بدء التشغيل، استخدِم سياسة

networkEscapeHatchEnabled.