Passkeys

Einführung

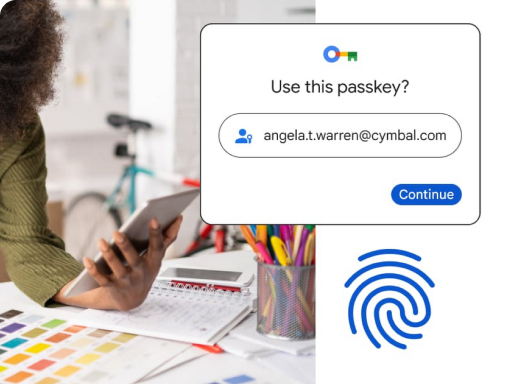

Passkeys sind eine sichere und einfache Alternative zu Passwörtern. Mit Passkeys können sich Nutzer über einen biometrischen Sensor (z. B. Fingerabdruck oder Gesichtserkennung), eine PIN oder ein Muster in Apps und Websites anmelden – dadurch fällt das Merken und Verwalten von Passwörtern weg.

Passwörter sind sowohl bei Entwicklern als auch bei Nutzern unbeliebt: Sie beeinträchtigen die Nutzerfreundlichkeit, führen zu Conversion-Reibung und stellen sowohl für Nutzer als auch für Entwickler ein Sicherheitsrisiko dar. Der Google Passwortmanager für Android und Chrome reduziert den Aufwand durch das automatische Ausfüllen. Entwickler, die Conversion und Sicherheit noch weiter verbessern möchten, können Passkeys und die Identitätsföderation nutzen.

Passkeys bieten einen robusten Schutz vor Phishing-Angriffen und können die Notwendigkeit eliminieren, bei der Anmeldung nach SMS- oder App-basierten Einmalcodes zu fragen. Da Passkeys standardisiert sind, ermöglicht eine einzige Implementierung die passwortlose Anmeldung auf allen Geräten eines Nutzers, in verschiedenen Browsern und Betriebssystemen.

Passwörter sind sowohl bei Entwicklern als auch bei Nutzern unbeliebt: Sie beeinträchtigen die Nutzerfreundlichkeit, führen zu Conversion-Reibung und stellen sowohl für Nutzer als auch für Entwickler ein Sicherheitsrisiko dar. Der Google Passwortmanager für Android und Chrome reduziert den Aufwand durch das automatische Ausfüllen. Entwickler, die Conversion und Sicherheit noch weiter verbessern möchten, können Passkeys und die Identitätsföderation nutzen.

Passkeys bieten einen robusten Schutz vor Phishing-Angriffen und können die Notwendigkeit eliminieren, bei der Anmeldung nach SMS- oder App-basierten Einmalcodes zu fragen. Da Passkeys standardisiert sind, ermöglicht eine einzige Implementierung die passwortlose Anmeldung auf allen Geräten eines Nutzers, in verschiedenen Browsern und Betriebssystemen.

Passkeys sind einfacher

Nutzer können ein Konto auswählen, mit dem sie sich anmelden möchten. Das Eintippen des Nutzernamens ist nicht erforderlich.

Nutzer können sich mit der Displaysperre des Geräts authentifizieren, z. B. über einen Fingerabdrucksensor, die Gesichtserkennung oder eine PIN.

Sobald ein Passkey erstellt und registriert wurde, kann der Nutzer nahtlos zu einem neuen Gerät wechseln und es sofort verwenden, ohne sich noch einmal registrieren zu müssen. Bei der herkömmlichen biometrischen Authentifizierung ist eine Einrichtung auf jedem Gerät erforderlich.

Passkeys sind sicherer

Passkeys schützen Nutzer vor Phishing-Angriffen. Passkeys funktionieren nur bei registrierten Websites und Apps. Nutzer können nicht dazu verleitet werden, sich auf einer betrügerischen Website zu authentifizieren, da die Bestätigung vom Browser oder Betriebssystem übernommen wird.

Entwickler speichern nur einen öffentlichen Schlüssel auf dem Server anstelle eines Passworts. Das bedeutet, dass es für Hacker viel weniger Wert ist, in Server einzudringen, und dass im Falle eines Sicherheitsverstoßes viel weniger aufzuräumen ist.

Passkeys senken die Kosten, da keine SMS gesendet werden müssen. Sie sind daher eine sicherere und kostengünstigere Authentifizierungsmethode.

Was sind Passkeys?

Ein Passkey ist eine digitale Anmeldedaten, die mit einem Nutzerkonto und einer Website oder Anwendung verknüpft sind. Mit Passkeys können sich Nutzer authentifizieren, ohne einen Nutzernamen oder ein Passwort eingeben oder einen zusätzlichen Authentifizierungsfaktor angeben zu müssen. Diese Technologie soll ältere Authentifizierungsverfahren wie Passwörter ersetzen.

Wenn sich ein Nutzer in einem Dienst anmelden möchte, der Passkeys verwendet, hilft sein Browser oder Betriebssystem ihm, den richtigen Passkey auszuwählen und zu verwenden. Die Funktion ähnelt der aktuellen Funktionsweise gespeicherter Passwörter. Damit nur der rechtmäßige Inhaber einen Passkey verwenden kann, wird er vom System aufgefordert, sein Gerät zu entsperren. Das kann über einen biometrischen Sensor (z. B. Fingerabdruck oder Gesichtserkennung), eine PIN oder ein Muster erfolgen.

Wenn ein Nutzer einen Passkey für eine Website oder App erstellen möchte, muss er zuerst einen Passkey bei der jeweiligen Website oder App registrieren.

- Rufen Sie die Anwendung auf und melden Sie sich mit der vorhandenen Anmeldemethode an.

- Klicken Sie auf die Schaltfläche „Passkey erstellen“.

- Prüfen Sie die mit dem neuen Passkey gespeicherten Informationen.

- Verwenden Sie die Displaysperre des Geräts, um den Passkey zu erstellen.

Wenn sie zu dieser Website oder App zurückkehren, um sich anzumelden, können sie so vorgehen:

- Öffnen Sie die App.

- Tippen Sie auf das Feld für den Kontonamen, um in einem Autofill-Dialogfeld eine Liste von Passkeys aufzurufen.

- Wählen Sie den Passkey aus.

- Verwenden Sie die Displaysperre des Geräts, um die Anmeldung abzuschließen.

Selbst ausprobieren

Passkeys in dieser Demo ausprobieren

Wie funktionieren Passkeys?

Passkeys werden auf dem Gerät verschlüsselt, bevor sie synchronisiert werden. Auf neuen Geräten müssen sie entschlüsselt werden. Passkeys können in Passwortmanagern wie dem Google Passwortmanager gespeichert werden. Dieser synchronisiert Passkeys zwischen den Android-Geräten und Chrome-Browsern des Nutzers, die mit demselben Google-Konto angemeldet sind. Nutzer mit Android 14 oder höher können ihre Passkeys auch in einem kompatiblen Drittanbieter-Passwortmanager speichern.

Nutzer sind nicht darauf beschränkt, die Passkeys nur auf dem Gerät zu verwenden, auf dem sie verfügbar sind. Passkeys, die auf Smartphones verfügbar sind, können verwendet werden, wenn sich Nutzer auf einem Laptop anmelden, auch wenn der Passkey nicht mit dem Laptop synchronisiert ist. Das funktioniert, solange sich das Smartphone in der Nähe des Laptops befindet und der Nutzer die Anmeldung auf dem Smartphone genehmigt. Da Passkeys auf FIDO-Standards basieren, können sie von allen Browsern übernommen werden.

Nutzer sind nicht darauf beschränkt, die Passkeys nur auf dem Gerät zu verwenden, auf dem sie verfügbar sind. Passkeys, die auf Smartphones verfügbar sind, können verwendet werden, wenn sich Nutzer auf einem Laptop anmelden, auch wenn der Passkey nicht mit dem Laptop synchronisiert ist. Das funktioniert, solange sich das Smartphone in der Nähe des Laptops befindet und der Nutzer die Anmeldung auf dem Smartphone genehmigt. Da Passkeys auf FIDO-Standards basieren, können sie von allen Browsern übernommen werden.

Datenschutzvorteile

Wichtig: Bei der Entwicklung von Passkeys wurde großer Wert auf den Datenschutz gelegt. Unten finden Sie einige Bedenken, die Endnutzer möglicherweise äußern. Um Ihre Nutzer zu beruhigen, sollten Entwickler der Benutzeroberfläche eine beruhigende Nachricht hinzufügen (z. B. „Mit Passkeys werden die biometrischen Daten des Nutzers niemals an die Website oder App weitergegeben. Biometrische Daten verlassen niemals das persönliche Gerät des Nutzers“) und eine FAQ oder einen Supportartikel erstellen, in dem die Funktionsweise genauer erläutert wird.

Die Anmeldung mit biometrischen Daten könnte Nutzern den falschen Eindruck vermitteln, dass sensible Informationen an den Server gesendet werden. In der Realität verlassen biometrische Daten nie das persönliche Gerät des Nutzers.

Mit Passkeys allein ist es nicht möglich, Nutzer oder Geräte zwischen Websites zu tracken. Derselbe Passkey wird nie für mehr als eine Website verwendet. Passkey-Protokolle sind so konzipiert, dass keine Informationen, die mit Websites geteilt werden, als Tracking-Vektor verwendet werden können.

Passkey-Manager schützen Passkeys vor unbefugtem Zugriff und unbefugter Nutzung. Der Google Passwortmanager verschlüsselt Passkey-Secrets beispielsweise durch Ende-zu-Ende-Verschlüsselung. Nur der Nutzer kann darauf zugreifen und sie verwenden. Obwohl sie auf Google-Servern gesichert werden, kann Google sie nicht verwenden, um sich als Nutzer auszugeben.

Sicherheitsvorteile

Da Passkeys an die Identität einer Website oder App gebunden sind, sind sie gegen Phishing-Angriffe immun. Der Browser und das Betriebssystem sorgen dafür, dass ein Passkey nur mit der Website oder App verwendet werden kann, mit der er erstellt wurde. So müssen sich Nutzer nicht mehr auf der echten Website oder in der echten App anmelden.

-

Passkeys verwenden Public-Key-Kryptografie.

Public-Key-Kryptografie senkt die Risiken durch Datenpannen. Wenn ein Nutzer einen Passkey für eine Website oder App erstellt, wird auf seinem Gerät ein Paar aus einem öffentlichen und einem privaten Schlüssel generiert. Nur der öffentliche Schlüssel wird von der Website gespeichert, aber das allein ist für einen Angreifer nutzlos. Ein Angreifer kann den privaten Schlüssel des Nutzers nicht aus den auf dem Server gespeicherten Daten ableiten, der für die Authentifizierung erforderlich ist. -

Schutz vor Phishing-Angriffen

Da Passkeys an die Identität einer Website oder App gebunden sind, sind sie gegen Phishing-Angriffe immun. Der Browser und das Betriebssystem sorgen dafür, dass ein Passkey nur mit der Website oder App verwendet werden kann, mit der er erstellt wurde. So müssen sich Nutzer nicht mehr auf der echten Website oder in der echten App anmelden.

Passkeys implementieren

Startbereit? Sie können Passkeys auf Android, im Web und auf iOS-Geräten mithilfe der folgenden Implementierungsanleitungen implementieren.

Serverseitig

Implementierungsleitfaden für Server.

Android

Implementierungsleitfaden für Android

Web

Implementierungsleitfaden für das Web.

iOS

Implementierungsleitfaden für iOS

Weitere Ressourcen

- Fallstudien zu Passkeys

- Anwendungsbeispiele

- Entwicklerleitfaden für Passkeys für vertrauende Parteien

- Abonnieren Sie den Google-Newsletter für Passkeys für Entwickler, um über Passkey-Updates informiert zu werden.