تتيح ميزة "ربط الحساب" لمالكي حسابات Google إمكانية الربط بخدماتك بسرعة وسلاسة وبأمان. يمكنك اختيار تنفيذ ميزة "ربط حساب Google" لمشاركة بيانات المستخدم من منصتك مع تطبيقات Google وخدماتها.

يتيح لك بروتوكول OAuth 2.0 الآمن ربط حساب المستخدم على Google بحسابه على منصتك بأمان، ما يمنح تطبيقات Google وأجهزة Google إذن الوصول إلى خدماتك.

يمكن للمستخدمين ربط حساباتهم أو إلغاء ربطها، وإنشاء حساب جديد على منصتك عند الرغبة من خلال ربط حساب Google.

حالات الاستخدام

في ما يلي بعض الأسباب التي تدفعك إلى تنفيذ ميزة "ربط حساب Google":

مشاركة بيانات المستخدم من منصتك مع تطبيقات Google وخدماتها

تشغيل محتوى الفيديوهات والأفلام باستخدام Google TV

يمكنك إدارة الأجهزة المتصلة بنظام "المنزل الذكي من Google" والتحكّم فيها باستخدام تطبيق Google Home و"مساعد Google"، مثلاً "Hey Google، أريد تشغيل المصابيح".

يمكنك إنشاء تجارب ووظائف مخصّصة من خلال "مساعد Google" باستخدام الإجراءات الحوارية، مثلاً: "Ok Google، أريد طلب قهوتي المعتادة من Starbucks".

يمكنك السماح للمستخدمين بتحقيق مكافآت من خلال مشاهدة أحداث بث مباشر مؤهلة على YouTube بعد ربط حساباتهم على Google بأحد حسابات الشركاء المشاركين في تقديم الجوائز.

تعبئة الحسابات الجديدة مسبقًا أثناء الاشتراك باستخدام data التي تمت مشاركتها بالتراضي من ملف شخصي على حساب Google

الميزات المتاحة

تتوفّر هذه الميزات في ميزة "ربط حساب Google":

مشاركة بياناتك بسرعة وسهولة باستخدام مسار OAuth للربط الضمني

توفير مستوى أمان أعلى من خلال عملية رمز التفويض لربط OAuth

سجِّل دخول المستخدمين الحاليين أو سجِّل مستخدمين جدد تم التحقّق منهم من خلال Google في منصتك، واحصل على موافقتهم وشارِك البيانات بأمان باستخدام الربط الميسّر.

تقليل أي صعوبات تعيق سلاسة استخدام التطبيق من خلال ميزة قلب الشاشة من تطبيق Google موثوق، يمكن بنقرة واحدة فتح تطبيق Android أو iOS الذي تم إثبات ملكيته بأمان، كما يمكن بنقرة واحدة منح موافقة المستخدم وربط الحسابات.

يمكنك تحسين خصوصية المستخدم من خلال تحديد نطاقات مخصّصة لمشاركة البيانات الضرورية فقط، وزيادة ثقة المستخدم من خلال تحديد كيفية استخدام بياناته بوضوح.

يمكن إلغاء إذن الوصول إلى البيانات والخدمات المستضافة على منصتك من خلال إلغاء ربط الحسابات. يتيح لك تنفيذ نقطة نهاية لإبطال الرمز المميّز اختيارية مواصلة المزامنة مع الأحداث التي تبدأها Google، في حين يتيح لك (RISC) الحماية بين الحسابات إرسال إشعار إلى Google بشأن أي أحداث إلغاء ربط تحدث على منصتك.

عمليات ربط الحسابات

هناك 3 عمليات لربط حساب Google، وجميعها مستندة إلى OAuth وتتطلّب منك إدارة نقاط نهاية التفويض وتبادل الرموز المميّزة المتوافقة مع OAuth 2.0 أو التحكّم فيها.

أثناء عملية الربط، تُصدر علامات أمان وصول إلى Google لحسابات Google الفردية بعد الحصول على موافقة مالكي الحسابات على ربط حساباتهم ومشاركة البيانات.

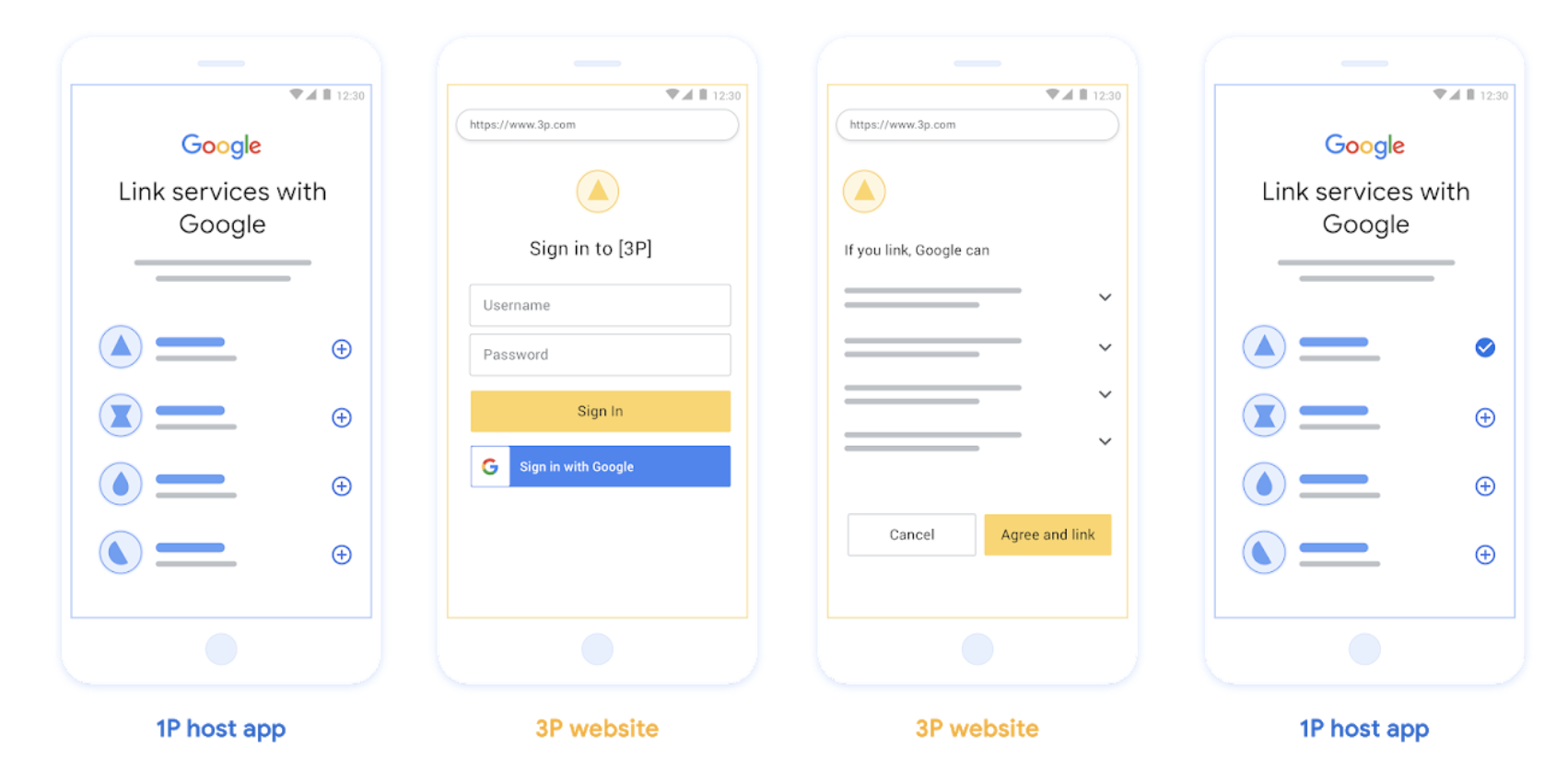

ربط OAuth (Web OAuth)

هذه هي عملية OAuth الأساسية التي ترسل المستخدمين إلى موقعك الإلكتروني لإجراء عملية الربط. تتم إعادة توجيه المستخدم إلى موقعك الإلكتروني لتسجيل الدخول إلى حسابه. بعد تسجيل الدخول، يوافق المستخدم على مشاركة بياناته على خدمتك مع Google. في هذه المرحلة، يتم ربط حساب المستخدم على Google بخدمتك.

تتوافق ميزة ربط OAuth مع رمز التفويض وعمليات تدفق OAuth الضمنية. يجب أن تستضيف خدمتك نقطة نهاية مصادقة متوافقة مع OAuth 2.0 للمسار الضمني، ويجب أن تعرض كلّ من نقطة نهاية التفويض ونقطة نهاية تبادل الرموز المميَّزة عند استخدام مسار رمز التفويض.

الشكل 1: ربط الحساب على هاتف المستخدم باستخدام Web OAuth

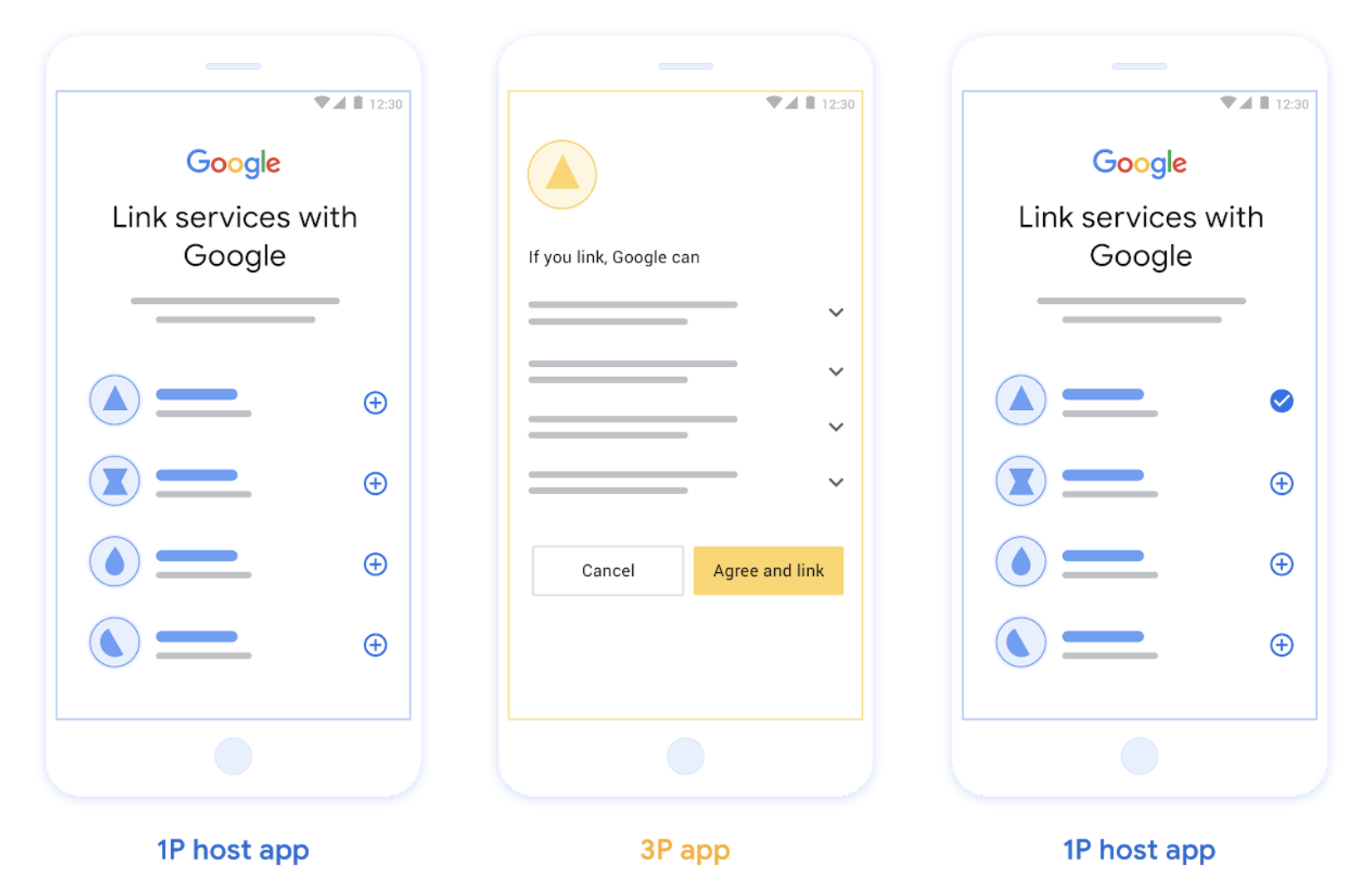

ربط التطبيقات بسرعة (App Flip) المستنِد إلى OAuth

مسار OAuth الذي ينقل المستخدمين إلى تطبيقك لإجراء عملية الربط

يوجّه ربط التطبيقات باستخدام بروتوكول OAuth المستخدمين أثناء تنقّلهم بين تطبيقاتك المُعتمَدة للأجهزة الجوّالة التي تعمل بنظام التشغيل Android أو iOS ومنصّة Google لمراجعة التغييرات المقترَحة بشأن الوصول إلى البيانات ومنح موافقتهم على ربط حسابهم على منصّتك بحسابهم على Google. لتفعيل ميزة "قلب التطبيق"، يجب أن تتوافق خدمتك مع ربط OAuth أو ربط "تسجيل الدخول بحساب Google" المستنِد إلى OAuth باستخدام عملية رمز التفويض.

تتوفّر ميزة "قلب التطبيق" على كلّ من Android وiOS.

آلية العمل:

يتحقّق تطبيق Google مما إذا كان تطبيقك مثبّتًا على جهاز المستخدم:

- في حال العثور على التطبيق، يتم "تبديل" المستخدم إلى تطبيقك. يجمع تطبيقك موافقة المستخدم على ربط الحساب بخدمة Google، ثم "يعيد" المستخدم إلى واجهة Google.

- في حال عدم العثور على التطبيق أو حدوث خطأ أثناء عملية ربط التطبيق، تتم إعادة توجيه المستخدم إلى مسار OAuth المبسّط أو مسار OAuth على الويب.

الشكل 2: ربط الحساب على هاتف المستخدم باستخدام ميزة "قلب التطبيق"

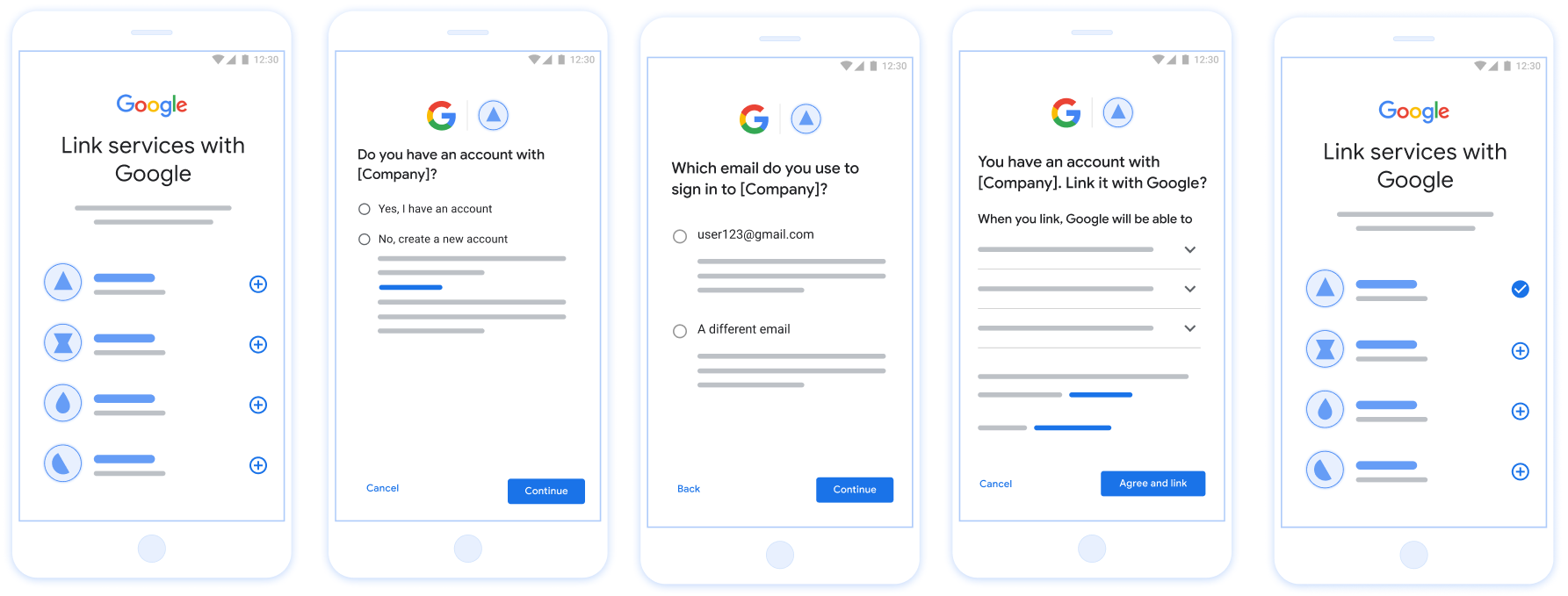

الربط الميسّر المستنِد إلى OAuth (المعروف باسم "الربط الميسّر")

تضيف ميزة الربط المُبسَّط لميزة "تسجيل الدخول باستخدام حساب Google" المستندة إلى OAuth ميزة "تسجيل الدخول باستخدام حساب Google" إلى عملية الربط باستخدام OAuth، ما يتيح للمستخدمين إكمال عملية الربط بدون مغادرة مساحة العرض في Google، ما يقلل من المشاكل وحالات الانسحاب. الربط المُبسَّط المستنِد إلى OAuth:

يقدّم أفضل تجربة للمستخدمين من خلال تسجيل الدخول وإنشاء الحسابات وربطها بسلاسة من خلال الجمع بين ميزة "تسجيل الدخول باستخدام حساب Google" وربط OAuth. يجب أن تتوافق خدمتك

مع نقاط نهاية تبادل الرموز المميّزة ونقاط نهاية التفويض المتوافقة مع OAuth 2.0.

بالإضافة إلى ذلك، يجب أن تتيح نقطة نهاية تبادل الرموز المميزة استخدام رموز الويب المميّزة بتنسيق JSON (JWT) وتنفيذ المقاصد التالية:

check،

create،

وget.

آلية العمل:

تُثبت Google حساب المستخدم وتُرسل إليك هذه المعلومات:

- إذا كان هناك حساب للمستخدم في قاعدة بياناتك، يربط المستخدم حسابه على Google بحسابه على خدمتك بنجاح.

- إذا لم يكن لدى المستخدم حساب في قاعدة بياناتك، يمكنه إنشاء حساب جديد تابع لجهة خارجية باستخدام المعلومات التي تؤكدها Google : البريد الإلكتروني والاسم وصورة الملف الشخصي، أو اختيار تسجيل الدخول والربط ببريد إلكتروني آخر (سيتطلب ذلك تسجيل الدخول إلى خدمتك من خلال Web OAuth).

الشكل 3: ربط الحساب على هاتف المستخدم باستخدام ميزة "الربط الميسّر"

ما هو المسار الذي يجب اتّباعه؟

ننصحك بتنفيذ جميع عمليات الربط لضمان حصول المستخدمين على أفضل تجربة ربط. تعمل مسارات "الربط المبسّط" و"تبديل التطبيق" على تقليل المشاكل التي تواجه المستخدمين في عملية الربط، إذ يمكنهم إكمالها في خطوات قليلة جدًا. يتطلب ربط Web OAuth أقل مستوى من الجهد، وهو نقطة جيدة للبدء، وبعد ذلك يمكنك إضافة عمليات الربط الأخرى.

العمل مع الرموز

تستند ميزة "ربط حساب Google" إلى معيار OAuth 2.0 المتّبع في المجال.

يمكنك إصدار رموز مميّزة للوصول إلى Google لحسابات Google الفردية بعد الحصول على موافقة مالكي الحسابات على ربط حساباتهم ومشاركة البيانات.

أنواع الرموز المميّزة

يستخدم بروتوكول OAuth 2.0 سلاسل تُعرف باسم الرموز المميزة للتواصل بين وكيل المستخدم وتطبيق العميل وخادم OAuth 2.0.

يمكن استخدام ثلاثة أنواع من الرموز المميزة لبروتوكول OAuth 2.0 أثناء ربط الحساب:

رمز التفويض رمز مميّز قصير الأمد يمكن استبداله برموز مميّزة لإعادة التحميل والوصول. لأغراض تتعلّق بالأمان، تتصل Google بنقطة نهاية المصادقة للحصول على رمز صالح للاستخدام مرة واحدة أو رمز صالح لفترة قصيرة جدًا.

رمز الدخول: رمز مميّز يمنح حامله إذن الوصول إلى مورد للحدّ من المخاطر التي قد تنتج عن فقدان هذا الرمز المميّز، تكون له مدة صلاحية محدودة، وتنتهي صلاحيته عادةً بعد ساعة أو نحو ذلك.

الرمز المميّز لإعادة التحميل رمز مميّز طويل الأمد يمكن استبداله برمز مميّز جديد للوصول عند انتهاء صلاحية رمز الوصول وعند تكامل خدمتك مع Google، يتم تخزين هذا الرمز المميز واستخدامه حصريًا بواسطة Google. تُطلِق Google طلبات إلى نقطة نهاية تبادل الرموز المميّزة لتبادل الرموز المميّزة لإعادة التحميل برموز الدخول، والتي تُستخدَم بدورها للوصول إلى بيانات المستخدم.

معالجة الرموز المميّزة

يمكن أن تؤدي حالات السباق في البيئات المجمّعة وعمليات التبادل بين العميل والخادم إلى سيناريوهات معقدة للتوقيت ومعالجة الأخطاء عند التعامل مع الرموز المميّزة. على سبيل المثال:

- تلقّيت طلبًا للحصول على رمز مميّز جديد للوصول، وإصدار رمز مميّز جديد للوصول. وفي الوقت نفسه، تتلقّى طلبًا للوصول إلى موارد خدمتك باستخدام الرمز المميّز السابق الذي لم تنته صلاحيته.

- لم يتم استلام ردّ رمز إعادة التنشيط (أو لم يتم استلامه مطلقًا) من قِبل Google. وفي الوقت نفسه، يتم استخدام رمز إعادة التنشيط الصالح سابقًا في طلب من Google.

يمكن أن تصل الطلبات والردود بأي ترتيب أو لا تصل على الإطلاق بسبب الخدمات غير المتزامنة التي تعمل في مجموعة أو بسبب سلوك الشبكة أو وسائل أخرى.

لا يمكن ضمان الحالة المشتركة الفورية والمتسقة بالكامل داخل أنظمة معالجة الرموز المميّزة الخاصة بك و Google وبينها. يمكن أن تتوفّر عدّة علامات مفتاح صالحة لم تنته صلاحيتها في غضون فترة زمنية قصيرة ضمن الأنظمة أو على مستوى الأنظمة. للحد من التأثير السلبي للمستخدم، ننصحك بإجراء ما يلي:

- قبول رموز الدخول غير المنتهية الصلاحية، حتى بعد إصدار رمز جديد.

- استخدِم بدائل لميزة تبديل الرموز المميّزة لإعادة التحميل.

- إتاحة رموز وصول ورموز إعادة تحميل صالحة متعددة في الوقت نفسه لأغراض الأمان، يجب الحد من عدد الرموز المميّزة ومدة صلاحيتها.

التعامل مع عمليات الصيانة والأعطال

أثناء عمليات الصيانة أو الأعطال غير المخطّط لها، قد لا تتمكّن Google من طلب نقاط نهاية التفويض أو نقاط نهاية تبادل الرموز المميّزة للحصول على رموز الدخول ورموز إعادة التحميل.

يجب أن تستجيب نقاط النهاية برمز الخطأ 503 ونص فارغ. في هذه الحالة، تعيد Google محاولة تبادل الرموز المميّزة التي تعذّر تنفيذها لفترة محدودة. لن تكون الطلبات التي تعذّر تنفيذها مرئية للمستخدمين، بشرط أن تتمكّن Google لاحقًا من الحصول على رموز إعادة التحميل والوصول.

تؤدي الطلبات غير الناجحة للحصول على رمز دخول إلى ظهور خطأ مرئي، إذا بدأها أحد المستخدِمين. سيُطلب من المستخدمين إعادة محاولة عمليات الربط التي تعذّر إكمالها في حال استخدام عملية OAuth 2.0 الضمنية.

اقتراحات

هناك العديد من الحلول لتقليل تأثير الصيانة. في ما يلي بعض الخيارات التي يجب مراعاتها:

الاحتفاظ بخدمتك الحالية وتوجيه عدد محدود من الطلبات إلى خدمتك التي تم تعديلها حديثًا لا تنقل جميع الطلبات إلا بعد تأكيد الوظيفة المتوقّعة.

يمكنك تقليل عدد طلبات الرموز المميّزة خلال فترة الصيانة باتّباع الخطوات التالية:

يمكنك تحديد فترات الصيانة على أقل من عمر رمز الدخول.

يمكنك زيادة مدة صلاحية رمز الدخول مؤقتًا باتّباع الخطوات التالية:

- زيادة مدة بقاء الرمز المميّز إلى فترة أطول من فترة الصيانة

- انتظِر ضعف مدة صلاحية رمز الدخول، ما يتيح للمستخدمين استبدال الرموز القصيرة الأمد برموز ذات مدة أطول.

- أدخِل الصيانة.

- يجب الردّ على طلبات الرموز المميّزة باستخدام رمز الخطأ

503ونص فارغ. - الخروج من وضع الصيانة

- يمكنك تقليل مدة صلاحية الرمز المميّز إلى حالتها العادية.

التسجيل باستخدام حساب Google

سنحتاج إلى تفاصيل إعداد بروتوكول OAuth 2.0 ومشاركة بيانات الاعتماد ل تفعيل ربط الحساب. اطّلِع على التسجيل لمعرفة التفاصيل.