Na tej stronie znajdziesz podsumowanie wszystkich zmian (nowych funkcji, poprawek błędów, aktualizacji) w interfejsie Android Management API i aplikacji Android Device Policy z każdego miesiąca.

Zapisz się na listę mailingową interfejsu Android Management API, aby otrzymywać co miesiąc aktualności i powiadomienia o usługach bezpośrednio na swoją skrzynkę odbiorczą.

Styczeń 2026

Android Management API

-

Dodaliśmy nową zasadę, która umożliwia kontrolowanie dodawania karty eSIM inicjowanego przez użytkownika. Pole

userInitiatedAddEsimSettingsw ramachDeviceRadioStateumożliwia administratorom określenie, czy użytkownik może dodawać profile eSIM na urządzeniach należących do firmy z Androidem 15 lub nowszym. -

Zaktualizowaliśmy dokumentację flagi

WIPE_ESIMSużywanej wPolicy.wipeDataFlagsiDeleteDeviceRequest.wipeDataFlags, aby wyjaśnić, że w przypadku urządzeń z Androidem 16 lub nowszym zarządzane karty eSIM są zawsze czyszczone po usunięciu profilu służbowego z urządzenia należącego do użytkownika, niezależnie od tego, czy ta flaga jest ustawiona. - Opublikowaliśmy wersję 1.7.1 pakietu SDK AMAPI. Ta wersja zawiera bardziej szczegółowe rejestrowanie interfejsów API sygnału zaufania urządzenia, co ułatwia diagnozowanie problemów. Szczegółowe informacje znajdziesz w informacjach o wersji pakietu Android Management SDK.

- Zaktualizowaliśmy Warunki korzystania z usługi AMAPI, aby wyraźnie obejmowały pakiet SDK AMAPI i dodać do definicji „Klientów” producentów oryginalnego wyposażenia (OEM) urządzeń z Androidem.

-

Wytyczne dotyczące dopuszczalnego użytkowania wyraźnie zabraniają teraz używania

Advertising IDpodczas uzyskiwania dostępu do sygnałów zaufania urządzenia.

Listopad 2025 r.

Android Management API

- Od 1 listopada 2025 r. rejestracja urządzeń w interfejsie Android Management API będzie wymagać rejestracji i zatwierdzenia w Androidzie Enterprise. Deweloperzy mogą rozpocząć ten proces, wypełniając formularz zgłoszeniowy.

-

Zaktualizowaliśmy dokumentację wartości

CUSTOMwApplicationPolicy.InstallType, aby wyjaśnić jej użycie. Zawiera on więcej informacji o wymaganiach dotyczącychApplicationPolicy.signingKeyCertsoraz oczekiwanym zachowaniu podczas zmiany wartościinstallTypeaplikacji naCUSTOMlub zCUSTOMnainstallType. -

Opisy dotychczasowych zasad

setUserIconDisabledishareLocationDisabledzostały doprecyzowane, aby były bardziej przejrzyste.

Android Management API SDK

-

W listopadzie opublikowaliśmy wersję 1.7.0 pakietu SDK AMAPI. Ta wersja pakietu SDK

obejmuje obsługę

REQUEST_DEVICE_INFO. Szczegółowe informacje znajdziesz w informacjach o wersji pakietu AMAPI SDK.

Październik 2025 r.

Android Management API

- Dodaliśmy nowe zasady zarządzania aplikacjami domyślnymi na urządzeniach. Administratorzy mogą skonfigurować listę aplikacji z określonym priorytetem dla każdego typu aplikacji. Pierwsza zainstalowana i kwalifikująca się aplikacja na urządzeniu zostanie ustawiona jako domyślna. Po skonfigurowaniu te zasady uniemożliwiają użytkownikom zmianę domyślnych ustawień aplikacji, co zapewnia zgodność z zasadami firmy. Więcej informacji znajdziesz w tym przewodniku.

-

W maju wprowadziliśmy zasadę konfigurowania ustawienia

enterpriseDisplayNameVisibility, która umożliwia administratorom kontrolowanie widoczności ustawieniaenterpriseDisplayNamena urządzeniu, np. na ekranie blokady urządzeń należących do firmy. W tym ogłoszeniu wspomnieliśmy, że wkrótce ustawimy domyślną wartość tego ustawienia zasad naENTERPRISE_DISPLAY_NAME_VISIBLE. Ta zmiana zostanie wprowadzona w styczniu 2026 r. - Zaktualizowaliśmy też te elementy dokumentacji:

-

Wyjaśniliśmy działanie polecenia

LOCKna urządzeniach z profilami służbowymi. -

Dodaliśmy informacje o

nonComplianceDetailsw przypadku zmianmte_policyna urządzeniach oczekujących na ponowne uruchomienie.

-

Wyjaśniliśmy działanie polecenia

Wrzesień 2025 r.

Android Management API

-

Wprowadziliśmy pojęcie

ról aplikacji. Obejmuje to:

-

COMPANION_APPdo interakcji offline z Android Device Policy -

KIOSKw przypadku urządzeń dedykowanych, które mają być używane z aplikacjami, w którychInstallTypejest skonfigurowane jakoREQUIRED_FOR_SETUPlubCUSTOM. -

MOBILE_THREAT_DEFENSE_ENDPOINT_DETECTION_RESPONSE(MTD/EDR) i aplikacjeSYSTEM_HEALTH_MONITORING.

ApplicationPolicy.rolesiRoleType. -

- Dostępna jest nowa stabilna wersja i wersja kandydująca pakietu SDK AMAPI. Szczegółowe informacje o tym, co zawierają te wersje, znajdziesz w informacjach o wersji.

Sierpień 2025 r.

Android Management API

-

Obecnie obsługujemy instalowanie aplikacji za pomocą pakietu AMAPI SDK w wersji 1.6.0-rc01 i nowszej. Aby zainstalować aplikację, dodaj ją do

application policyzinstallTypeCUSTOM, a certyfikaty klucza podpisywania aplikacji są określone na liściesigningKeyCerts. Za pomocą pakietu AMAPI SDK wydaj poleceniainstallCustomAppiuninstallCustomApp, aby zainstalować i odinstalować aplikacje niestandardowe. Więcej informacji znajdziesz w dokumentacji. -

Dodaliśmy właściwość

ApplicationPolicy.signingKeyCerts, która zastępuje użycie właściwościExtensionConfig.signingKeyFingerprintsSha256. Ta ostatnia została wycofana.ApplicationPolicy.signingKeyCertsmusi być ustawiona, gdy aplikacja ma ustawioną wartośćinstallTypenaCUSTOM(czyli jest aplikacją niestandardową) lub gdy aplikacja ma ustawioną wartośćextensionConfig(czyli jest aplikacją rozszerzającą) i nie jest dostępna w Sklepie Play. Aby dowiedzieć się więcej, zapoznaj się z dokumentacją. -

W przypadku pakietu AMAPI SDK udostępniliśmy:

- Zaktualizowana wersja stabilna 1.5.0

- Nowa wersja kandydująca v1.6.0-rc01, która wprowadza funkcję zarządzania aplikacjami niestandardowymi.

Lipiec 2025 r.

Android Management API

-

Zaktualizowaliśmy

PasswordRequirements, aby umożliwić stosowanie wymagań opartych na złożoności w zakresie profilu służbowego. Opublikowaliśmy nowy przewodnik, w którym wyjaśniamy, jak działają ustawienia haseł oparte na złożoności i nieoparte na złożoności.

Czerwiec 2025 r.

Android Management API

-

W przypadku Androida 16 i nowszych administratorzy IT mogą teraz używać ustawienia zasad

appFunctions, aby kontrolować, czy aplikacje na urządzeniu (w przypadku w pełni zarządzanych urządzeń) lub w profilu służbowym (w przypadku urządzeń z profilami służbowymi) mogą udostępniać funkcje aplikacji.crossProfileAppFunctionsmoże służyć do określania, czy aplikacje w profilu osobistym mogą wywoływać funkcje aplikacji w profilu służbowym. -

Dodaliśmy do interfejsu Android Management API 2 nowe metody:

modifyPolicyApplicationsiremovePolicyApplications. Te metody umożliwiają tworzenie, aktualizowanie i usuwanie podzbiorów aplikacji w polu Aplikacje objęte zasadami bez konieczności pobierania i przekazywania dopolicies.patchwszystkich aplikacji, które pozostają niezmienione. -

Wprowadzamy nowe polecenie

WIPEjako alternatywę dla poleceniadevices.delete. Można je wywołać za pomocą poleceniadevices.issueCommand. Ta metoda powoduje przywrócenie ustawień fabrycznych na urządzeniach należących do firmy i usunięcie profilu służbowego na urządzeniach osobistych. Po wymazaniu lub usunięciu danych rekord urządzenia również zostanie usunięty.

Opublikowaliśmy nowy przewodnik, w którym wyjaśniamy różne metody wycofywania urządzeń. -

Zaktualizowaliśmy pakiet SDK Android Management API (AMAPI SDK), aby zawierał sygnał

Device.WorkProfileState, który pozwala określić stan zarządzania urządzeniem.

Więcej informacji znajdziesz w informacjach o wersji pakietu AMAPI SDK.

Maj 2025 r.

Android Management API

-

Dodaliśmy nowe ograniczenie zasad

apnPolicy, abyDeviceConnectivityManagementumożliwić administratorom IT konfigurowanie nazw punktów dostępu (APN) na urządzeniach. Punkty dostępu wymuszone przez zasadę zastąpią wszystkie inne punkty dostępu skonfigurowane przez użytkowników. -

Wprowadziliśmy nowe ograniczenie zasad

preferentialNetworkServiceSettings, które umożliwia administratorom IT konfigurowanie preferowanych sieci.DeviceConnectivityManagementPolepreferentialNetworkIdw Application może służyć do wyboru preferowanej sieci dla każdej aplikacji. Więcej informacji znajdziesz w naszym przewodniku dotyczącym dzielenia sieci 5G oraz w dokumentacji AOSP dotyczącej dzielenia sieci 5G. - Ta wersja zapewnia administratorom IT ulepszone zarządzanie kartami eSIM, umożliwiając im dodawanie, usuwanie i wyświetlanie zarządzanych kart eSIM na wszystkich urządzeniach. Od teraz administratorzy mogą definiować zasady dotyczące zarządzanych kart eSIM, określając ich działanie w przypadku wyczyszczenia urządzenia lub niezgodności profilu służbowego z zasadami. Zapewnia to kontrolę i zgodność z zasadami organizacji.

-

Nowe ustawienie zasad

enterpriseDisplayNameVisibilityumożliwia administratorom kontrolowanie widocznościenterpriseDisplayNamena urządzeniu, np. na ekranie blokady urządzeń należących do firmy. Obecnie domyślnie wyświetlana jest nazwa firmy skonfigurowana podczas początkowej konfiguracji urządzenia, ale za 6 miesięcy (w listopadzie 2025 r.) to się zmieni i domyślnie będzie wyświetlana wartośćENTERPRISE_DISPLAY_NAME_VISIBLE.

Kwiecień 2025 r.

Android Management API

-

Dodaliśmy nowe ograniczenie zasad

bluetoothSharingw przypadkuPersonalUsagePoliciesiDeviceConnectivityManagement, aby umożliwić administratorom IT zezwalanie na udostępnianie plików za pomocą Bluetootha lub blokowanie tej funkcji. -

Gdy administrator włączy lub wyłączy pole

BackupServiceState, w AMAPI zostanie wygenerowane nowe zdarzenie z dziennika zabezpieczeń i wysłane powiadomienie Pub/Sub. -

W sekcji

HardwareInfododaliśmy nowe poleEuiccChipInfo, które umożliwia odczytywanie identyfikatora EID na urządzeniach należących do firmy. Dodaliśmy też nowe polecenieREQUEST_DEVICE_INFO, które umożliwia odczytywanie identyfikatora EID na urządzeniach należących do użytkownika. - Zaktualizowaliśmy też te dokumenty:

- Zaktualizowaliśmy pakiet SDK Android Management API (AMAPI SDK), aby uwzględnić stabilną wersję Device Trust od Android Enterprise. Informacje o wersji są dostępne na stronie https://developers.google.com/android/management/sdk-release-notes

Marzec 2025 r.

Android Management API

- Zasób Enterprise zawiera teraz więcej szczegółów w polu enterprise type. Określają, czy firma korzysta z kont zarządzanego Sklepu Google Play (i czy jest to konto należące do klienta czy do dostawcy usług EMM), czy z domeny zarządzanej przez Google (zweryfikowanej za pomocą DNS lub zespołu zweryfikowanego za pomocą adresu e-mail). Te informacje pomogą dostawcom usług EMM przygotować się na nadchodzącą funkcję, która umożliwi firmom przejście z kont zarządzanego Sklepu Google Play na zarządzane domeny Google. Dzięki temu będą mogły dostosować konsolę administratora IT do typu firmy.

Luty 2025 r.

Android Management API

- Dodaliśmy przewodnik po wykrywaniu profili służbowych zarządzanych przez aplikację Android Device Policy.

- Zaktualizowaliśmy pakiet SDK interfejsu Android Management API (AMAPI SDK), aby uwzględnić pierwszą wersję kandydującą interfejsów API sygnałów zaufania urządzenia. Najnowszą dostępną wersję znajdziesz w informacjach o wersji pakietu SDK AMAPI.

Styczeń 2025 r.

Android Management API

- Usługi EMM mogą teraz ograniczyć możliwość rejestracji administratora IT do używania adresu e-mail z dozwolonej listy nazw domen.

- Zaktualizowaliśmy też te dokumenty:

- Zaktualizowaliśmy przewodnik po aplikacjach internetowych, aby wyjaśnić, jak wybrana przez użytkownika domyślna przeglądarka wchodzi w interakcję z ustawieniami wyświetlania, takimi jak pełny ekran czy minimalny interfejs. Przeglądarka może obsługiwać te atrybuty lub nie. Administratorzy IT są odpowiedzialni za przetestowanie zgodności przeglądarki z ustawieniami aplikacji internetowych przed wdrożeniem jej na kontach użytkowników.

Grudzień 2024 r.

Android Management API

-

W przypadku Androida 15 i nowszych wersji administratorzy IT mogą teraz używać

privateSpacePolicy, aby zezwalać na tworzenie przestrzeni prywatnej lub je blokować. -

W Androidzie 15 i nowszych wersjach wprowadziliśmy

WifiRoamingModewWifiRoamingPolicy, co umożliwia administratorom IT wyłączanie roamingu Wi-Fi w przypadku konkretnych identyfikatorów SSID na w pełni zarządzanych urządzeniach i profilach służbowych na urządzeniach należących do firmy. - Zaktualizowaliśmy różne elementy naszej dokumentacji:

-

Opis pola

keyguardDisablezawiera teraz informacje o trybie zarządzania. -

Dokumentacja

securityPosturezawiera teraz tabelę, która pokazuje odpowiednią ocenę Play Integrity API dla każdej oceny interfejsu AM API.

-

Opis pola

Listopad 2024

Android Management API

-

Uniemożliwiamy teraz użytkownikom zmianę adresu e-mail podczas rejestracji klientów. Wprowadziliśmy też weryfikację

admin_emailpodczas tworzenia adresu URL rejestracji. - Zaktualizowaliśmy różne elementy naszej dokumentacji:

-

Zaktualizowaliśmy opis zasad

addUserDisabled. W przypadku urządzeń, na którychmanagementModejestDEVICE_OWNER, to pole jest ignorowane, a użytkownik nigdy nie może dodawać ani usuwać użytkowników. -

Zaktualizowaliśmy sekcję

ExtensionConfig, aby doprecyzować, że zwolnienie z ograniczeń dotyczących baterii dotyczy Androida 11 i nowszych wersji. -

Zaktualizowaliśmy opis

PermissionPolicy. -

W wyliczeniu

DelegatedScopedodaliśmy wyjaśnienie, do ilu aplikacji można delegować zakres.

-

Zaktualizowaliśmy opis zasad

Październik 2024 r.

Android Management API

- Zmieniliśmy działanie zasady

CommonCriteriaMode.

COMMON_CRITERIA_MODE_ENABLEDwłączy teraz kryptograficzne sprawdzanie integralności zasad i dodatkową weryfikację certyfikatu sieciowego. Wynik sprawdzania integralności zasad jest ustawiony naPolicySignatureVerificationStatus, jeślistatusReportingSettings.commonCriteriaModeEnabledma wartośćtrue.

Nie wprowadzamy żadnych zmian w działaniu wartości domyślnej (COMMON_CRITERIA_MODE_UNSPECIFIED) ani w przypadku jej wyraźnego wyłączenia za pomocąCOMMON_CRITERIA_MODE_DISABLED. - Zaktualizowaliśmy dokumentację dotyczącą

PERSONAL_USAGE_DISALLOWED_USERLESS, aby przypomnieć deweloperom, że ta zmiana jest konieczna przed styczniem 2025 r. Jeśli ta zmiana zostanie pominięta, użytkownicy mogą podczas rejestracji zobaczyć prośbę „Uwierzytelnij za pomocą Google”, gdy administrator IT włączy tę funkcję.

Pełna oś czasu tej funkcji jest opublikowana w portalu dla partnerów Android Enterprise: Oś czasu funkcji: ulepszony proces rejestracji, rejestrowanie urządzeń i funkcje na urządzeniu. - Zaktualizowaliśmy dokumentację

CrossProfileDataSharing, aby uwzględnić szczegóły dotyczące prostego udostępniania danych za pomocą intencji.

Wrzesień 2024 r.

Android Management API

Interfejs Android Management API obsługuje teraz te funkcje Androida 15:

- W przypadku Androida 15 i nowszych wersji dodaliśmy nowe zasady, które umożliwiają kontrolowanie ustawień roamingu Wi-Fi. Administratorzy IT mogą używać

WifiRoamingPolicy, aby wybrać odpowiedniWifiRoamingMode. Obsługiwane na urządzeniach w pełni zarządzanych i profilach służbowych na urządzeniach należących do firmy.

Wprowadzenie Androida 15

Android Management API

Interfejs Android Management API obsługuje teraz te funkcje Androida 15:

- Android 15 wprowadza nowe zasady dotyczące funkcji

Zaznacz, aby wyszukać. Administratorzy IT mogą używać zasady

AssistContentPolicydo kontrolowania tej funkcji. - Android 15 wprowadza nowe zasady kontroli wykrywania phishingu w aplikacjach.

Administratorzy IT mogą używać zasady

ContentProtectionPolicy, aby określać, czy aplikacja jest skanowana przez wykrywanie nadużyć na urządzeniu (ODAD) pod kątem złośliwego oprogramowania wyłudzającego informacje. - Android 15 rozszerza obsługę ustawień

jasności ekranu i

limitu czasu ekranu za pomocą zasady

DisplaySettingsna urządzeniach należących do firmy z profilem służbowym. To ustawienie było wcześniej dostępne tylko na urządzeniach w pełni zarządzanych.

Sierpień 2024 r.

Android Management API

- Na urządzeniach z Androidem 13 lub nowszym administratorzy IT mogą teraz wysyłać zapytania o

ICCIDpowiązane z kartą SIMTelephonyInfodołączoną doNetworkInfo. Jest to obsługiwane na w pełni zarządzanych urządzeniach, gdy polenetworkInfoEnabledwstatusReportingSettingsma wartośćtrue. - Zaktualizowaliśmy różne elementy naszej dokumentacji:

- Zaktualizowaliśmy dokumentację trybu kryteriów wspólnych, aby wyjaśnić, że jest on obsługiwany tylko na urządzeniach należących do firmy z Androidem 11 lub nowszym.

- Pole opcjonalne zostało opisane w sekcji

DefaultStatusw artykuleSigninDetail.

Lipiec 2024 r.

Android Management API

- Zaktualizowaliśmy różne elementy naszej dokumentacji:

- Usunęliśmy z dokumentacji elementu

enrollmentToket.createnotatkę o tym, że nie można już pobrać zawartości tokena, ponieważ wartość tokena rejestracji można uzyskać za pomocą elementuenrollmentTokens.get. - Doprecyzowaliśmy dokumentację

NonComplianceReason.

- Usunęliśmy z dokumentacji elementu

Czerwiec 2024 r.

Android Management API

- Administratorzy IT mogą teraz kontrolować ustawienia

jasności ekranu i

czasu oczekiwania ekranu za pomocą zasady

DisplaySettings. Obsługiwane na urządzeniach w pełni zarządzanych z Androidem 9 lub nowszym. - Zaktualizowaliśmy naszą dokumentację, aby wyjaśnić, że nawet w przypadku korzystania z

AUTO_UPDATE_HIGH_PRIORITYaktualizacje aplikacji z większą liczbą wdrożeń w ekosystemie Androida mogą potrwać do 24 godzin. - Zaktualizowaliśmy pakiet SDK interfejsu Android Management API (AMAPI SDK), aby wyjaśnić różne przypadki użycia, które obsługuje teraz ta biblioteka (pierwotnie znana jako Extensibility SDK). Zaktualizowana dokumentacja obejmuje:

Najnowszą dostępną wersję znajdziesz w informacjach o wersji pakietu SDK AMAPI.

Maj 2024 r.

Android Management API

- Metody

getilistdlaenrollmentTokenszwracają teraz wypełnione polavalue,qrCodeiallowPersonalUsage. - W przypadku w pełni zarządzanych urządzeń ustawienie

AllowPersonalUsageobsługuje terazPERSONAL_USAGE_DISALLOWED_USERLESS. - W Androidzie 11 lub nowszym nowe zasady

UserControlSettingsumożliwiają określenie, czy użytkownik może kontrolować daną aplikację.UserControlSettingsobejmuje działania użytkownika, takie jak wymuszenie zatrzymania i wyczyszczenie danych aplikacji. - Dostępna jest już wersja 1.1.5 pakietu AMAPI SDK. Dodatkowe informacje znajdziesz na

stronie z informacjami o wersji.

Uwaga: zdecydowanie zalecamy korzystanie z najnowszej dostępnej wersji biblioteki, aby korzystać z dostępnych poprawek błędów i ulepszeń.

Kwiecień 2024 r.

Android Management API

- W przypadku urządzeń należących do firmy z Androidem 13 lub nowszym dodaliśmy kontrolę nad tym, z którymi identyfikatorami SSID sieci Wi-Fi mogą łączyć się urządzenia. Za pomocą

WifiSsidPolicyadministratorzy IT mogą określić listę identyfikatorów SSID, które mają zostać dodane do listy dozwolonych (WIFI_SSID_ALLOWLIST) lub listy odrzuconych (WIFI_SSID_DENYLIST). - W przypadku urządzeń należących do firmy dodaliśmy identyfikatory sprzętowe (IMEI, MEID i numer seryjny) do

ProvisioningInfo, do których platformy EMM mogą teraz uzyskiwać dostęp podczas konfigurowania urządzenia za pomocą adresu URL logowania.

Marzec 2024 r.

Android Management API

- Dodaliśmy dodatkowe ustawienia dotyczące instalacji aplikacji za pomocą

InstallConstraint. Administratorzy IT mogą ograniczać instalację aplikacji na podstawie określonych kryteriów.

UstawiającinstallPriority, administratorzy IT mogą mieć pewność, że najważniejsze aplikacje zostaną zainstalowane w pierwszej kolejności. - Na urządzeniach z Androidem 10 lub nowszym interfejs AMAPI obsługuje konfigurowanie 192-bitowych sieci firmowych w funkcji openNetworkConfiguration przez przekazywanie wartości zabezpieczeń WPA3-Enterprise_192.

W Androidzie 13 i nowszych w zasadzieMinimumWifiSecurityLevelobsługujemy terazENTERPRISE_BIT192_NETWORK_SECURITY, która może służyć do zapewnienia, że urządzenia nie będą się łączyć z sieciami Wi-Fi o niższym poziomie zabezpieczeń. - Zaktualizowaliśmy ustawienie

UsbDataAccess, aby wartośćUSB_DATA_ACCESS_UNSPECIFIEDbyła domyślnie ustawiona naDISALLOW_USB_FILE_TRANSFER.

Luty 2024 r.

Android Management API

- W Androidzie 9 i nowszych wersjach administratorzy IT mogą teraz określać, czy drukowanie jest dozwolone, za pomocą pola

printingPolicy. - W przypadku Androida 14 i nowszych wersji dodaliśmy nowe zasady, które umożliwiają kontrolowanie aplikacji CredentialProvider. Administratorzy IT mogą używać pola

credentialProviderPolicy, aby określić, czy aplikacja może działać jako dostawca danych logowania. - Dodano nowe zasady, które umożliwiają kontrolowanie

rozszerzenia Arm Memory Tagging Extension (MTE) na urządzeniu. Pole

MtePolicyjest obsługiwane na urządzeniach w pełni zarządzanych i profilach służbowych na urządzeniach należących do firmy z Androidem 14 lub nowszym. - Zaktualizowaliśmy sposób, w jaki interfejs AM API otrzymuje błędy związane z instalacjami wywoływanymi przez administratorów IT. W wyniku tej migracji pole

InstallationFailureReasonobejmuje teraz również błędy klienta (oprócz błędów serwera). - W przypadku Androida 12 i nowszych wersji administratorzy IT mogą używać pary kluczy zainstalowanej na urządzeniu do uwierzytelniania w firmowej sieci Wi-Fi. Więcej informacji znajdziesz w nowym polu

ClientCertKeyPairAliasw artykule Open Network Configuration (ONC) oraz w naszym przewodniku po konfiguracji sieci.

Styczeń 2024 r.

Android Management API

- Urządzenia zarządzane przez niestandardowy kontroler zasad dotyczących urządzeń (DPC) można teraz bezproblemowo migrować, aby korzystały z Android Management API.

Grudzień 2023 r.

Android Management API

- Dodano

MinimumWifiSecurityLevel, aby określić różne minimalne poziomy zabezpieczeń wymagane do połączenia z sieciami Wi-Fi. Obsługiwane na urządzeniach w pełni zarządzanych i profilach służbowych na urządzeniach należących do firmy z Androidem 13 lub nowszym.

Listopad 2023 r.

Android Management API

- Android 12 i nowsze wersje obsługują teraz konfigurację bezhasłowej sieci Wi-Fi dla firm za pomocą pól

IdentityiPasswordw otwartej konfiguracji sieci. Było to już obsługiwane przed Androidem 12.Uwaga: w przypadku Androida 12 lub nowszego w sieciach Wi-Fi z uwierzytelnianiem EAP za pomocą nazwy użytkownika i hasła, jeśli hasło użytkownika nie zostanie podane, a wartość

AutoConnectbędzie ustawiona natrue, urządzenie może spróbować połączyć się z siecią za pomocą losowo wygenerowanego hasła zastępczego. Aby uniknąć tego problemu, gdy hasło użytkownika nie jest podane, ustaw wartośćAutoConnectnafalse. - Zdarzenia na urządzeniu lokalnym, które występują w szybkiej kolejności, są łączone w pakiety i przesyłane do systemów EMM w postaci pojedynczej

wiadomości Pub/Sub.

1Typ wydarzenia Oczekiwane opóźnienie między zdarzeniem na urządzeniu a odpowiednim powiadomieniem EMM1 Poprzednie działanie Nowe działanie Wysoki priorytet stany aplikacji z kluczem Natychmiastowe, maksymalnie 1 raport na minutę Natychmiastowe, maksymalnie 1 raport na minutę Standardowy priorytet stany aplikacji z kluczem Zależne od harmonogramu W ciągu minuty Zdarzenia związane z aplikacją podczas udostępniania aplikacji, których stany instalacji są zdefiniowane przez administratora IT2 zintegrowane z innymi wydarzeniami związanymi z wdrażaniem, W ciągu minuty od innych powiązanych zdarzeń związanych z udostępnianiem Zdarzenia związane z aplikacją po udostępnieniu w przypadku aplikacji, których stany instalacji są zdefiniowane przez administratora IT2 Zależne od harmonogramu W ciągu 5 minut Zdarzenia związane z aplikacjami podczas i po aprowizacji w przypadku aplikacji, których stany instalacji są zdefiniowane przez pracownika3 Zależne od harmonogramu W ciągu 60 minut Inne zdarzenia w aplikacji na urządzeniu Zależne od harmonogramu W ciągu 60 minut Cele oparte na możliwie najlepszej obsłudze w kontrolowanych warunkach. Rzeczywiste opóźnienie może się różnić w zależności od różnych czynników związanych z urządzeniem i środowiskiem.

2InstallTypeaplikacji, których dotyczy egzekwowanie zasad:FORCE_INSTALLED,BLOCKED,REQUIRED_FOR_SETUP,PREINSTALLEDiKIOSK.

3InstallTypedostępnych aplikacji:AVAILABLE,INSTALL_TYPE_UNSPECIFIED.

Październik 2023 r.

Android Management API

- Aplikacje uruchomione jako

SetupActionmogą teraz anulować rejestrację. Spowoduje to przywrócenie ustawień fabrycznych urządzenia należącego do firmy lub usunięcie profilu służbowego na urządzeniu osobistym.

Wprowadzenie Androida 14

Android Management API

Wraz z wprowadzeniem Androida 14 Android Management API obsługuje teraz te funkcje Androida 14:

- Ograniczanie dostępu do kontaktów w profilu służbowym

do aplikacji systemowych i aplikacji osobistych określonych w

exemptionsToShowWorkContactsInPersonalProfile. Dostęp do kontaktów w profilu służbowym można teraz włączyć dla wszystkich aplikacji osobistych, wybranych aplikacji osobistych lub żadnych aplikacji osobistych.Aby ułatwić korzystanie z tej funkcji, nowa opcja

SHOW_WORK_CONTACTS_IN_PERSONAL_PROFILE_DISALLOWED_EXCEPT_SYSTEMw sekcjishowWorkContactsInPersonalProfilezapewnia, że jedynymi aplikacjami osobistymi, które mają dostęp do kontaktów służbowych, są domyślne aplikacje Telefon, Wiadomości i Kontakty. W takim przypadku ani skonfigurowane przez użytkownika aplikacje Telefon, Wiadomości i Kontakty, ani żadne inne zainstalowane przez użytkownika aplikacje systemowe lub osobiste nie będą mogły wysyłać zapytań o kontakty służbowe. - Wyłączanie korzystania z radia ultraszerokopasmowego na urządzeniu. Możesz to zrobić za pomocą nowych zasad

deviceRadioState.ultraWidebandState. - blokować korzystanie z sieci komórkowych 2G, co zwiększa bezpieczeństwo sieci; Jest to możliwe dzięki nowej zasadzie

deviceRadioState.cellularTwoGState. - Android 14 wprowadza

skróty ekranu blokady, które można dostosowywać.

Funkcja ekranu blokady, która umożliwia administratorowi zarządzanie m.in. aparatem, odblokowywaniem za pomocą odcisku palca i rozpoznawaniem twarzy, została rozszerzona o możliwość wyłączania skrótów na ekranie blokady za pomocą nowej opcji

SHORTCUTS.

Wrzesień 2023 r.

Android Management API

- Informacje o urządzeniu i jego udostępnianiu można teraz opcjonalnie pobierać podczas konfiguracji, co pozwala deweloperom tworzyć bardziej precyzyjne zasady podczas konfiguracji lub filtrować urządzenia według podanych atrybutów. Adres URL logowania

będzie teraz zawierać parametr

provisioningInfo, który można wymienić na odpowiednie szczegóły urządzenia za pomocą nowej metody provisioningInfo get. SigninDetailsmożna teraz odróżnić od siebie za pomocą dostosowywanej wartościtokenTag.

Sierpień 2023 r.

Android Management API

- Wprowadzono tryb utraconego urządzenia w przypadku urządzeń należących do firmy. Tryb utraconego urządzenia umożliwia pracodawcom zdalne blokowanie i zabezpieczanie utraconego urządzenia oraz opcjonalne wyświetlanie na ekranie urządzenia wiadomości z informacjami kontaktowymi, aby ułatwić odzyskanie urządzenia.

- Dodano obsługę delegowania wyboru certyfikatów, która przyznaje aplikacji dostęp do wyboru certyfikatów KeyChain w imieniu aplikacji wysyłających żądanie.

Więcej informacji znajdziesz w sekcji

DelegatedScope.CERT_SELECTION. - Dodaliśmy dodatkowe zasady zarządzania Wi-Fi:

configureWifi– Administratorzy mogą teraz wyłączyć dodawanie i konfigurowanie sieci Wi-Fi. WłaściwośćwifiConfigDisabledzostała wycofana.wifiDirectSettings– Za pomocą tej zasady można wyłączyć konfigurowanie Wi-Fi Direct.tetheringSettings– Za pomocą tej zasady można wyłączyć tethering Wi-Fi lub wszystkie formy tetheringu. WłaściwośćtetheringConfigDisabledzostała wycofana.wifiState– za pomocą tej zasady można wymuszać włączanie i wyłączanie Wi-Fi na urządzeniu użytkownika.

- Udostępnianie sieci Wi-Fi skonfigurowanych przez administratora zostanie wyłączone na urządzeniach z Androidem 13 lub nowszym.

Lipiec 2023 r.

Android Management API

- Dodano pole

userFacingTypedo elementuApplicationReport, aby wskazywać, czy aplikacja jest przeznaczona dla użytkowników. - Dodano

ONC_WIFI_INVALID_ENTERPRISE_CONFIGkonkretny powód niezgodności.

Niezgodność z zasadami z powoduINVALID_VALUEi konkretny powódONC_WIFI_INVALID_ENTERPRISE_CONFIGjest zgłaszana, jeśli firmowa sieć Wi-Fi nie ma ustawieniaDomainSuffixMatch. - Dodano nowe powiadomienie Pub/Sub

EnrollmentCompleteEventjako typUsageLogEvent, które jest publikowane, gdy urządzenie zakończy rejestrację. - Dodano

airplaneModeStatewdeviceRadioState, aby kontrolować bieżący stan trybu samolotowego i określać, czy użytkownik może go włączać i wyłączać. Domyślnie użytkownik może włączać i wyłączać tryb samolotowy. Ta funkcja jest obsługiwana na w pełni zarządzanych urządzeniach i profilach służbowych na urządzeniach należących do firmy z Androidem 9 lub nowszym.

Czerwiec 2023 r.

Android Management API

- Dodano obsługę pola

DomainSuffixMatchw otwartej konfiguracji sieci, aby skonfigurować sieci Wi-Fi dla firm na urządzeniach z Androidem 6+. Konfiguracje Wi-Fi dla firm bez polaDomainSuffixMatchsą uważane za niebezpieczne i będą odrzucane przez platformę. - Dodano ustawienie zasady

UsbDataAccess, które umożliwia administratorom całkowite wyłączenie przesyłania danych przez USB. UsługausbFileTransferDisabledzostała wycofana. Zamiast niej używaj usługiUsbDataAccess.

Grudzień 2022 r.

Android Management API

-

Ulepszyliśmy funkcje zarządzania widżetami profilu służbowego, dodając 2 nowe pola interfejsu API:

workProfileWidgetsna poziomie aplikacji iworkProfileWidgetsDefaultna poziomie urządzenia. Zapewniają one większą kontrolę nad tym, czy aplikacja działająca w profilu służbowym może tworzyć widżety w profilu nadrzędnym, np. na ekranie głównym. Ta funkcja jest domyślnie niedozwolona, ale można ją włączyć za pomocą ustawieńworkProfileWidgetsiworkProfileWidgetsDefault. Jest ona obsługiwana tylko w przypadku profili służbowych. -

Dodaliśmy obsługę ustawień losowego generowania adresu MAC podczas konfigurowania sieci Wi-Fi. Administratorzy mogą teraz określić, czy podczas konfigurowania sieci Wi-Fi wartość

MACAddressRandomizationModema być ustawiona naHardwareczyAutomatic. Ustawienie to obowiązuje na urządzeniach z Androidem 13 lub nowszym i ma zastosowanie we wszystkich trybach zarządzania. Jeśli ustawiszHardware, fabryczny adres MAC zostanie skonfigurowany w sieci Wi-Fi, a jeśli ustawiszAutomatic, adres MAC będzie losowy. - Zaktualizowaliśmy różne elementy naszej dokumentacji:

-

Understanding Security Posture (Poznaj stan zabezpieczeń) to artykuł, który wyjaśnia potencjalne odpowiedzi na oceny

devicePostureisecurityRisk. -

W przypadku

autoUpdatePolicypodanoautoUpdateModejako zalecaną alternatywę ze względu na większą elastyczność częstotliwości aktualizacji. -

Wyjaśniliśmy, że funkcje

BlockActioniWipeActionsą ograniczone do urządzeń należących do firmy. - Strona powiadomień Pub/Sub została zaktualizowana, aby dokładnie odzwierciedlać typy zasobów dla różnych typów powiadomień.

- W przypadku Androida 13 i nowszych aplikacje rozszerzające są zwolnione z ograniczeń dotyczących baterii, więc nie będą umieszczane w ograniczonym zasobniku gotowości aplikacji.

Październik 2022 r.

Android Management API

- Zaktualizowaliśmy różne elementy naszej dokumentacji:

- Zalecamy stosowanie 1 zasady na urządzenie, aby umożliwić szczegółowe zarządzanie na poziomie urządzenia.

- Aby funkcja FreezePeriods działała zgodnie z oczekiwaniami, zasady aktualizacji systemu nie mogą być ustawione jako SYSTEM_UPDATE_TYPE_UNSPECIFIED..

- Dodaliśmy sugestie dotyczące aktualizacji zasad związanych z widocznością kroków dotyczących hasła podczas wdrażania urządzeń należących do firmy.

- Wartość shareLocationDisabled jest obsługiwana na w pełni zarządzanych urządzeniach i w profilach służbowych na urządzeniach osobistych.

- Zaktualizowaliśmy opis użycia metody enterprises.devices.delete i jej wpływu na widoczność urządzenia.

- Maksymalny czas trwania tokena rejestracji wynosi teraz 10 000 lat, a wcześniej było to 90 dni.

12 lipca 2022 r.

Android Management API

- Dodano wartości NETWORK_ACTIVITY_LOGS i SECURITY_LOGS do parametru DelegatedScope, aby przyznać aplikacjom zasad dotyczących urządzeń dostęp do odpowiednich dzienników.

14 czerwca 2022 r.

Android Management API

- Dodaliśmy do elementu NonComplianceDetail pola specificNonComplianceReason i specificNonComplianceContext, aby podać szczegółowy kontekst błędów związanych z stosowaniem zasad.

6 czerwca 2022 r.

Android Management API

- Dodaliśmy polecenie, które umożliwia administratorowi zdalne wyczyszczenie danych aplikacji.

- Tokeny rejestracji można teraz tworzyć z dłuższym okresem ważności niż poprzedni maksymalny okres 90 dni, nawet do około 10 tys. lat. Tokeny rejestracji, które są ważne dłużej niż 90 dni, będą miały 24 znaki, a tokeny ważne przez 90 dni lub krócej będą nadal miały 20 znaków.

24 maja 2022 r.

Android Management API

- Funkcje zabezpieczeń obsługiwane sprzętowo, takie jak atestacja klucza, będą teraz używane do oceny integralności urządzenia, jeśli jest to obsługiwane przez urządzenie. Zapewnia to silną gwarancję integralności systemu. Urządzenia, które nie przejdą tych ocen lub nie obsługują takich funkcji zabezpieczeń opartych na sprzęcie, zgłoszą nowy SecurityRisk HARDWARE_BACKED_EVALUATION_FAILED.

16 maja 2022 r.

Android Management API

- Dodano unifiedLockSettings w PasswordPolicies, aby umożliwić administratorowi skonfigurowanie, czy profil służbowy wymaga osobnej blokady.

25 marca 2022 r.

Android Management API

- Dodano ustawienie alwaysOnVpnLockdownExemption, aby określić, które aplikacje mają być wyłączone z ustawienia AlwaysOnVpnPackage.

- Dodaliśmy wszystkie dostępne pola z zasobu Products interfejsu Play EMM API do zasobu Application.

22 lutego 2022 r.

Android Management API

- Dodano właściwość cameraAccess, która umożliwia kontrolowanie używania kamery i przełącznika kamery, oraz właściwość microphoneAccess, która umożliwia kontrolowanie używania mikrofonu i przełącznika mikrofonu. Te pola zastępują wycofane niedawno pola cameraDisabled i unmuteMicrophoneDisabled.

15 lutego 2022 r.

AMAPI SDK

- Naprawiono drobne błędy. Więcej informacji znajdziesz w repozytorium Maven Google.

15 listopada 2021 r.

Android Device Policy

-

Aplikacje oznaczone jako niedostępne w

personalApplicationszostaną teraz odinstalowane z profilu osobistego na urządzeniach należących do firmy, jeśli są już zainstalowane, tak jak w ApplicationPolicy w przypadku profilu służbowego i urządzeń w pełni zarządzanych.

17 września 2021 r.

Android Management API

-

Możesz teraz oznaczyć aplikację jako aplikację rozszerzającą za pomocą

ExtensionConfig. Aplikacje rozszerzeń mogą komunikować się bezpośrednio z Android Device Policy, a w przyszłości będą mogły korzystać z pełnego zestawu funkcji zarządzania oferowanych w interfejsie Android Management API, co umożliwi lokalny interfejs do zarządzania urządzeniem, który nie wymaga połączenia z serwerem.- Ta pierwsza wersja obsługuje lokalne wykonywanie

Commandsi obecnie tylko polecenieClearAppData. Więcej informacji znajdziesz w przewodniku po integracji z rozszerzalnością. - Pozostałe polecenia zostaną dodane z czasem, podobnie jak dodatkowe funkcje aplikacji rozszerzenia, które mają na celu udostępnienie aplikacji rozszerzenia szerokiego zakresu funkcji zarządzania urządzeniami.

- Ta pierwsza wersja obsługuje lokalne wykonywanie

30 czerwca 2021 r.

Android Device Policy

- Poprawione drobne błędy.

2 czerwca 2021 r.

Android Device Policy

- Poprawione drobne błędy.

5 maja 2021 r.

Android Device Policy

- Poprawione drobne błędy.

6 kwietnia 2021 r.

Android Device Policy

- Poprawione drobne błędy.

Marzec 2021 r.

Android Management API

- Dodano 2 nowe

AdvancedSecurityOverrides. Te zasady domyślnie umożliwiają stosowanie najlepszych praktyk w zakresie bezpieczeństwa Androida Enterprise, a jednocześnie pozwalają organizacjom zastępować wartości domyślne w przypadku zaawansowanych zastosowań. googlePlayProtectVerifyAppsdomyślnie włącza weryfikację aplikacji w Google Play.developerSettingsdomyślnie uniemożliwia użytkownikom dostęp do opcji programisty i trybu awaryjnego, które w innych okolicznościach mogłyby stwarzać ryzyko wydobycia danych firmowych.-

ChoosePrivateKeyRuleumożliwia teraz bezpośrednie przyznawanie określonych kluczy KeyChain zarządzanym aplikacjom. - Umożliwia to aplikacjom docelowym dostęp do określonych kluczy przez wywołanie funkcji

getCertificateChain()igetPrivateKey()bez konieczności wcześniejszego wywoływania funkcjichoosePrivateKeyAlias(). - Interfejs Android Management API domyślnie przyznaje bezpośredni dostęp do kluczy określonych w zasadach, ale w innych przypadkach przyznaje dostęp po wywołaniu przez określoną aplikację funkcji

choosePrivateKeyAlias(). Więcej informacji znajdziesz w sekcjiChoosePrivateKeyRule.

Elementy wycofane

ensureVerifyAppsEnabledzostało wycofane. Zamiast niego użyjgooglePlayProtectVerifyAppsAdvancedSecurityOverrides.- Dotychczasowi użytkownicy interfejsu API (projekty Google Cloud z włączonym interfejsem Android Management API do 15 kwietnia 2021 r.) mogą nadal korzystać z

ensureVerifyAppsEnableddo października 2021 r., ale zachęcamy ich do jak najszybszego przejścia naAdvancedSecurityOverrides. W październikuensureVerifyAppsEnabledprzestanie działać. debuggingFeaturesAllowedisafeBootDisabledzostały wycofane. Zamiast niego użyjdeveloperSettingsAdvancedSecurityOverrides.- Obecni użytkownicy interfejsu API (projekty Google Cloud z włączonym interfejsem Android Management API od 15 kwietnia 2021 r.) mogą nadal korzystać z

debuggingFeaturesAllowedisafeBootDisableddo października 2021 r., ale zachęcamy ich do jak najszybszego przejścia naAdvancedSecurityOverrides. W październiku przestaną działaćdebuggingFeaturesAllowedisafeBootDisabled.

Luty 2021 r.

Android Management API

- Dodano

personalApplicationsobsługę urządzeń należących do firmy z Androidem 8 lub nowszym. Ta funkcja jest teraz obsługiwana na wszystkich urządzeniach należących do firmy z profilem służbowym. - Numer telefonu urządzenia jest teraz raportowany na urządzeniach w pełni zarządzanych w ramach zasobu

Device.

Styczeń 2021 r.

Android Device Policy

- Poprawione drobne błędy.

Grudzień 2020 r.

Android Management API

- Dodano

personalApplicationsdoPersonalUsagePolicies. Na urządzeniach należących do firmy dział IT może określić listę dozwolonych lub zablokowanych aplikacji w profilu osobistym. Ta funkcja jest obecnie dostępna tylko na urządzeniach z Androidem 11, ale w przyszłości zostanie przeniesiona do Androida 8.

Android Device Policy

- Drobne aktualizacje interfejsu obsługi

Listopad 2020 r.

Android Management API

- Dodaliśmy

AutoDateAndTimeZone, który zastępuje wycofanyautoTimeRequired, aby kontrolować automatyczną konfigurację daty, godziny i strefy czasowej na urządzeniu należącym do firmy. - Od Androida 11 użytkownicy nie mogą już czyścić danych aplikacji ani wymuszać zatrzymania aplikacji, gdy urządzenie jest skonfigurowane jako kiosk (czyli gdy

InstallTypejednej z aplikacji wApplicationPolicyjest ustawione naKIOSK). - Dodano nowe elementy sterujące

LocationMode, które zastępują wycofane elementy sterujące metodą wykrywania lokalizacji. Na urządzeniach należących do firmy dział IT może teraz wybrać, czy chce wymuszać lokalizację, wyłączać ją, czy zezwalać użytkownikom na włączanie i wyłączanie lokalizacji. -

Dodano obsługę

CommonCriteriaMode, nowej funkcji w Androidzie 11. Można je włączyć, aby spełnić wymagania profilu ochrony urządzeń mobilnych Common Criteria (MDFPP).

Elementy wycofane

autoTimeRequiredzostało wycofane po wycofaniu w Androidzie 11 określonych elementów sterujących automatycznym czasem. Użyj w zamian formatuAutoDateAndTimeZone.- Te opcje

LocationModezostały wycofane po wycofaniu ich w Androidzie 9:HIGH_ACCURACY,SENSORS_ONLY,BATTERY_SAVINGiOFF. Zamiast niej używaj interfejsówLOCATION_ENFORCED,LOCATION_DISABLEDiLOCATION_USER_CHOICE.

Październik 2020 r.

Android Device Policy

- Dodano

RELINQUISH_OWNERSHIPjako nowy typ polecenia urządzenia. Podczas wdrażania profilu służbowego administratorzy mogą przekazać pracownikom własność urządzeń należących do firmy, wyczyścić profil służbowy i przywrócić ustawienia fabryczne wszystkich zasad dotyczących urządzenia, pozostawiając nienaruszone dane osobiste. W ten sposób dział IT traci prawo własności do urządzenia teraz i w przyszłości i nie powinien oczekiwać ponownej rejestracji urządzenia. Aby przywrócić ustawienia fabryczne urządzenia, zachowując jego własność, użyj metodydevices.delete.

Sierpień 2020 r.

Android Management API

-

Ulepszenia dotyczące profili służbowych na urządzeniach należących do firmy zostały ogłoszone w wersji deweloperskiej Androida 11. Interfejs Android Management API dodaje obsługę tych ulepszeń na urządzeniach z Androidem 8.0 lub nowszym. Firmy mogą teraz oznaczać urządzenia z profilem służbowym jako należące do firmy, co umożliwia zarządzanie profilem służbowym urządzenia, zasadami dotyczącymi użytku osobistego i niektórymi ustawieniami obejmującymi całe urządzenie, przy jednoczesnym zachowaniu prywatności w profilu osobistym.

- Ogólne informacje o ulepszeniach profilu służbowego znajdziesz w artykule Profil służbowy: nowy standard ochrony prywatności pracowników.

- Więcej informacji o konfigurowaniu profilu służbowego na urządzeniu należącym do firmy znajdziesz w artykule Urządzenia należące do firmy do użytku służbowego i osobistego.

- Przykładowe zasady dotyczące urządzenia należącego do firmy z profilem służbowym znajdziesz w sekcji Urządzenia z profilami służbowymi.

- Dodano

blockScopedoblockAction. Użyj ikonyblockScope, aby określić, czy działanie blokujące ma być stosowane do całego urządzenia należącego do firmy, czy tylko do jego profilu służbowego.

Dodano

connectedWorkAndPersonalAppdoapplicationPolicy. Od Androida 11 niektóre podstawowe aplikacje mogą łączyć się między profilami służbowym i osobistym na urządzeniu. Połączenie aplikacji z różnych profili może zapewnić użytkownikom bardziej spójne działanie. Na przykład gdy połączą aplikację kalendarza, użytkownicy mogą jednocześnie wyświetlać wydarzenia służbowe i osobiste.Niektóre aplikacje (np. wyszukiwarka Google) mogą być domyślnie połączone na urządzeniach. Listę połączonych aplikacji na urządzeniu znajdziesz w sekcji Ustawienia > Prywatność > Połączone aplikacje służbowe i osobiste.

Użyj ikony

connectedWorkAndPersonalApp, aby zezwolić na dostęp połączonych aplikacji lub go zablokować. Zezwolenie aplikacji na łączenie się między profilami daje użytkownikowi tylko możliwość połączenia aplikacji. Użytkownicy mogą w każdej chwili odłączyć aplikacje.Dodano

systemUpdateInfododevices, aby zgłaszać informacje o oczekujących aktualizacjach systemu.

Lipiec 2020 r.

Android Device Policy

- [23 lipca] Drobne poprawki błędów

cze 2020

Android Device Policy

- [17 czerwca] Drobne poprawki błędów.

Maj 2020

Android Device Policy

- [12 maja] Drobne poprawki błędów.

Kwiecień 2020 r.

Android Device Policy

- [14 kwietnia] Drobne poprawki błędów.

Marzec 2020 r.

Android Device Policy

- [16 marca] Drobne poprawki błędów.

Luty 2020 r.

Android Device Policy

- [24 lutego] Drobne poprawki błędów.

Styczeń 2020 r.

Android Device Policy

- [15 stycznia] Drobne poprawki błędów.

Grudzień 2019 r.

Android Management API

- Dostępne są nowe zasady blokowania niezaufanych aplikacji (aplikacji z nieznanych źródeł). Użyj

advancedSecurityOverrides.untrustedAppsPolicy, aby:- Blokuj instalowanie niezaufanych aplikacji na całym urządzeniu (w tym w profilach służbowych).

- Blokuj instalowanie niezaufanych aplikacji tylko w profilu służbowym.

- Zezwalaj na instalowanie niezaufanych aplikacji na całym urządzeniu.

- Na urządzeniu lub w profilu służbowym można teraz wymusić okres oczekiwania na zezwolenie na stosowanie metod blokady ekranu o niskim poziomie bezpieczeństwa (np. odblokowywanie odciskiem palca i rozpoznawanie twarzy) za pomocą

requirePasswordUnlock. Po upływie czasu oczekiwania użytkownik musi użyć silnej formy uwierzytelniania (hasła, kodu PIN, wzoru), aby odblokować urządzenie lub profil służbowy. - Dodaliśmy element

kioskCustomization, aby umożliwić włączanie i wyłączanie tych funkcji interfejsu systemu na urządzeniach w trybie kiosku:- Działania globalne uruchamiane za pomocą przycisku zasilania (patrz

powerButtonActions). - Informacje systemowe i powiadomienia (patrz

statusBar). - Przyciski ekranu głównego i przeglądu (patrz

systemNavigation). - Pasek stanu (patrz

statusBar). - Okna dialogowe błędów w przypadku awarii lub braku odpowiedzi aplikacji (patrz

systemErrorWarnings).

- Działania globalne uruchamiane za pomocą przycisku zasilania (patrz

- Dodano zasadę

freezePeriod, która umożliwia blokowanie aktualizacji systemu co roku w określonym okresie blokady. - W

devices.deletedostępny jest nowy parametr:wipeReasonMessageumożliwia określenie krótkiej wiadomości, która będzie wyświetlana użytkownikowi przed wyczyszczeniem profilu służbowego na urządzeniu osobistym.

Elementy wycofane

installUnknownSourcesAllowed jest teraz oznaczona jako wycofana.

Obsługa tej zasady będzie kontynuowana do II kwartału 2020 r. w przypadku użytkowników, którzy włączyli interfejs Android Management API przed 19 grudnia 2019 r. o godzinie 14:00 czasu GMT.

Zasada nie jest obsługiwana w przypadku użytkowników, którzy włączyli interfejs API po tej dacie.

advancedSecurityOverrides.untrustedAppsPolicy zastępuje installUnknownSourcesAllowed.

W tabeli poniżej znajdziesz mapowanie między tymi 2 zasadami. Deweloperzy powinni jak najszybciej* zaktualizować swoje rozwiązania zgodnie z nowymi zasadami.

| installUnknownSourcesAllowed | advancedSecurityOverrides.untrustedAppsPolicy |

|---|---|

TRUE |

ALLOW_INSTALL_DEVICE_WIDE |

FALSE |

ALLOW_INSTALL_IN_PERSONAL_PROFILE_ONLYUwaga: dotyczy wszystkich typów urządzeń (profili służbowych i w pełni zarządzanych). Urządzenia w pełni zarządzane nie mają profilu osobistego, dlatego niezaufane aplikacje są blokowane na całym urządzeniu. Aby zablokować niezaufane aplikacje na całym urządzeniu z profilem służbowym, użyj |

untrustedAppsPolicy (DISALLOW_INSTALL) nie jest stosowana, jeśli untrustedAppsPolicy ma wartość UNTRUSTED_APPS_POLICY_UNSPECIFIED lub jeśli zasada nie jest określona. Aby zablokować niezaufane aplikacje na całym urządzeniu, musisz wyraźnie ustawić zasadę na DISALLOW_INSTALL.

Listopad 2019 r.

Android Device Policy

- [27 listopada] Drobne poprawki błędów.

Październik 2019 r.

Android Management API

- Nowe opcje

IframeFeatureumożliwiają określenie, które funkcje elementu iframe zarządzanego Sklepu Google Play mają być włączone lub wyłączone w konsoli.

Android Device Policy

- [16 października] Drobne poprawki błędów i optymalizacja wydajności.

4 września 2019 r.

Funkcje

- Zasób

policiesmoże teraz rozpowszechniać zamknięte wersje aplikacji (zamknięte ścieżki aplikacji), co umożliwia organizacjom testowanie przedpremierowych wersji aplikacji. Szczegółowe informacje znajdziesz w sekcji Rozpowszechnianie aplikacji na potrzeby testów zamkniętych. - Dodano

permittedAccessibilityServicesdopolicies, co umożliwia:- zablokować wszystkie usługi ułatwień dostępu inne niż systemowe na urządzeniu,

- zezwalaj na dostęp do tych usług tylko określonym aplikacjom.

6 sierpnia 2019 r.

Funkcje

- Interfejs Android Management API ocenia teraz bezpieczeństwo urządzenia i przekazuje wyniki w raportach o urządzeniach (w sekcji

securityPosture). FunkcjasecurityPosturezwraca stan bezpieczeństwa urządzenia (POSTURE_UNSPECIFIED,SECURE,AT_RISKlubPOTENTIALLY_COMPROMISED) oceniony przez SafetyNet i inne kontrole, a także szczegóły dotyczące zidentyfikowanych zagrożeń bezpieczeństwa, które możesz udostępniać klientom za pomocą konsoli zarządzania.Aby włączyć tę funkcję na urządzeniu, upewnij się, że w zasadach urządzenia jest włączone co najmniej 1 pole z

statusReportingSettings.

2 lipca 2019 r.

Funkcje

31 maja 2019 r.

Wersja konserwacyjna

- Drobne poprawki błędów i optymalizacja działania.

7 maja 2019 r.

Funkcje

- Dodano

policyEnforcementRules, aby zastąpić wycofaną funkcjęcomplianceRules. Więcej informacji znajdziesz w powyższym powiadomieniu o wycofaniu funkcji. - Dodano nowe interfejsy API do tworzenia i edytowania aplikacji internetowych. Więcej informacji znajdziesz w artykule Obsługa aplikacji internetowych.

Interfejs użytkownika

Android Device Policy: ikona aplikacji nie jest już widoczna na urządzeniach. Użytkownicy nadal mogą wyświetlać stronę zasad, która została wcześniej otwarta za pomocą ikony:

- W pełni zarządzane urządzenia: Ustawienia > Google > Zasady dotyczące urządzenia

- Urządzenia z profilami służbowymi: Ustawienia > Google > Praca > Zasady dotyczące urządzenia

- Wszystkie urządzenia: aplikacja Sklep Google Play > Android Device Policy

16 kwietnia 2019 r.

- Usługa Android Device Policy jest teraz dostępna w Korei Południowej.

21 marca 2019 r.

Funkcje

- Dodaliśmy nowe metadane, w tym alternatywne numery seryjne, do

devices. - Liczba aplikacji z

installTypeREQUIRED_FOR_SETUPjest teraz ograniczona do 5 na zasady. Ma to na celu zapewnienie użytkownikom jak największej wygody podczas udostępniania urządzenia i profilu służbowego.

12 lutego 2019 r.

Interfejs użytkownika

- Android Device Policy: dodano ulepszone komunikaty o niezgodności z zasadami, aby pomóc użytkownikom przywrócić zgodność urządzeń z zasadami lub poinformować ich, kiedy nie jest to możliwe.

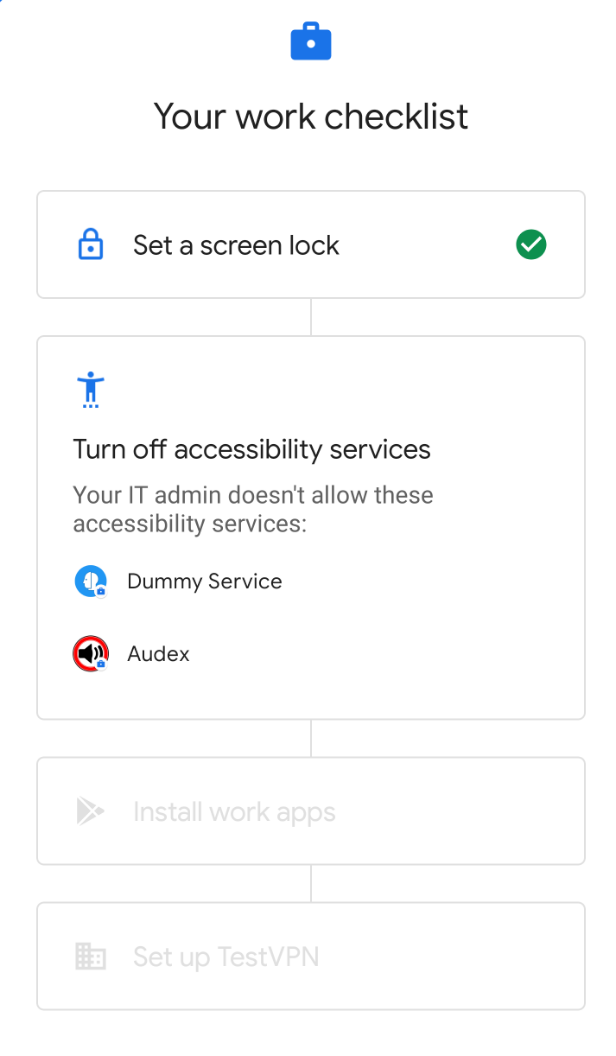

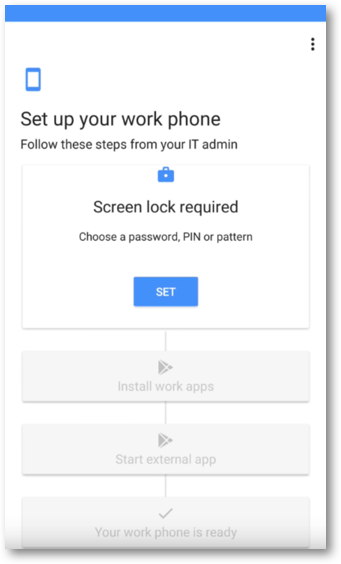

- Android Device Policy: po zarejestrowaniu tokena rejestracji nowy proces konfiguracji prowadzi użytkowników przez kroki wymagane przez zasady, aby dokończyć konfigurację urządzenia lub profilu służbowego.

Rysunek 1. Konfiguracja z przewodnikiem.

Funkcje

- Dodano nowe pole do

installTypeREQUIRED_FOR_SETUP: jeśli wartość to „true”, aplikacja musi zostać zainstalowana przed zakończeniem konfiguracji urządzenia lub profilu służbowego. Uwaga: jeśli z jakiegoś powodu aplikacja nie jest zainstalowana (np. z powodu niezgodności, niedostępności w danym regionie lub słabego połączenia sieciowego), konfiguracja nie zostanie ukończona.

- Dodano

SetupActiondopolicies. DziękiSetupActionmożesz określić aplikację, która ma się uruchamiać podczas konfiguracji, co pozwoli użytkownikowi dodatkowo skonfigurować urządzenie. Więcej informacji znajdziesz w sekcji Uruchamianie aplikacji podczas konfiguracji. - W przypadku firm, które mają włączone raporty o stanie, nowe raporty o urządzeniach są teraz wydawane natychmiast po każdej nieudanej próbie odblokowania urządzenia lub profilu służbowego.

Elementy wycofane

- W przypadku

policiespolewifiConfigsLockdownEnabledzostało wycofane. Sieci Wi-Fi określone w zasadach są teraz domyślnie niemodyfikowalne. Aby umożliwić ich modyfikowanie, ustaw wartośćwifiConfigDisabledna false.

10 grudnia 2018 r.

Funkcje

- Dodano obsługę urządzeń z profilem służbowym w przypadku metody udostępniania adresu URL logowania. Właściciele urządzeń z profilem służbowym mogą teraz logować się za pomocą firmowych danych logowania, aby zakończyć wdrażanie.

Interfejs użytkownika

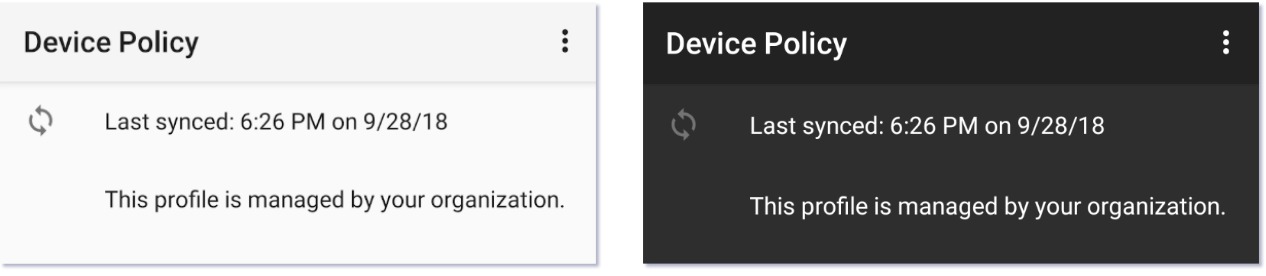

Dodaliśmy obsługę trybu ciemnego w Android Device Policy. Tryb ciemny to motyw wyświetlania dostępny w Androidzie 9 Pie, który można włączyć w Ustawieniach > Wyświetlacz > Zaawansowane > Motyw urządzenia > Ciemny.

Rysunek 1. (L) Normal display mode (R) Dark mode

2 listopada 2018 r.

Funkcje

- W przypadku urządzeń w pełni zarządzanych dostępna jest nowa metoda rejestracji. Ta metoda wykorzystuje adres URL logowania, aby prosić użytkowników o podanie danych logowania, co umożliwia przypisywanie zasad i udostępnianie urządzeń użytkownikom na podstawie ich tożsamości.

- Dodaliśmy obsługę ramki iframe konfiguracji zarządzanych, interfejsu, który możesz dodać do konsoli, aby administratorzy IT mogli ustawiać i zapisywać konfiguracje zarządzane. Element iframe zwraca unikalny kod

mcmIddla każdej zapisanej konfiguracji, który możesz dodać do elementupolicies. - Dodano użytkowników

passwordPoliciesiPasswordPolicyScopedopolicies:passwordPoliciesustawia wymagania dotyczące haseł w określonym zakresie (urządzenie lub profil służbowy).- Jeśli nie określono wartości

PasswordPolicyScope, domyślny zakres toSCOPE_PROFILEw przypadku urządzeń z profilem służbowym orazSCOPE_DEVICEw przypadku w pełni zarządzanych lub dedykowanych urządzeń. passwordPolicieszastępujepasswordRequirements, jeśliPasswordPolicyScopenie jest określony (wartość domyślna) lubPasswordPolicyScopema taki sam zakres jakpasswordRequirements.

20 września 2018 r.

Poprawki błędów

- Rozwiązaliśmy problem, który powodował, że urządzenia w trybie kiosku po skonfigurowaniu były nieprawidłowo oznaczane jako niezgodne z zasadami w przypadku niektórych konfiguracji zasad.

28 sierpnia 2018 r.

Funkcje

Aktualizacje obsługujące wdrażanie i zarządzanie profilami służbowymi oraz urządzeniami w pełni zarządzanymi:

- W przypadku profili służbowych dostępne są nowe metody obsługi administracyjnej:

- Udostępnij użytkownikom link do tokena rejestracji.

- Otwórz Ustawienia > Google > Skonfiguruj profil służbowy.

- Dodano nowe pola do

enrollmentTokens.oneTimeOnly: jeśli ma wartość true, token rejestracji wygaśnie po pierwszym użyciu.userAccountIdentifier: identyfikuje konkretne zarządzane konto Google Play.- Jeśli nie zostanie podany: interfejs API za każdym razem, gdy urządzenie zostanie zarejestrowane za pomocą tokena, po cichu utworzy nowe konto.

- Jeśli jest określone: interfejs API używa określonego konta za każdym razem, gdy urządzenie jest rejestrowane za pomocą tokena. Możesz określić to samo konto w przypadku wielu tokenów. Więcej informacji znajdziesz w artykule Określanie użytkownika.

- Dodano

managementMode(tylko do odczytu) dodevices.- Urządzenia z profilami służbowymi: atrybut

managementModejest ustawiony jakoPROFILE_OWNER. - Urządzenia dedykowane i w pełni zarządzane:

managementModejest ustawiona naDEVICE_OWNER.

- Urządzenia z profilami służbowymi: atrybut

Aktualizacje zasobu policies, które poprawiają możliwości zarządzania aplikacjami:

- Dodano nowe pole

playStoreMode.WHITELIST(domyślnie): w profilu służbowym lub na zarządzanym urządzeniu dostępne są tylko aplikacje dodane do zasad. Wszystkie aplikacje, które nie są objęte zasadami, są niedostępne i zostaną odinstalowane, jeśli były wcześniej zainstalowane.BLACKLIST: aplikacje dodane do zasad są niedostępne. Wszystkie inne aplikacje wymienione w Google Play są dostępne.

- Dodano

BLOCKEDjako opcję InstallType, która uniemożliwia zainstalowanie aplikacji. Jeśli aplikacja jest już zainstalowana, zostanie odinstalowana.- Możesz użyć installType

BLOCKEDrazem zplayStoreModeBLACKLIST, aby uniemożliwić instalowanie określonych aplikacji na zarządzanym urządzeniu lub w profilu służbowym.

- Możesz użyć installType

Interfejs użytkownika

- Zaktualizowano ustawienia Android Device Policy, aby były zgodne z ustawieniami urządzenia.

12 lipca 2018 r.

Interfejs użytkownika

- Połączyliśmy strony stanu i szczegółów urządzenia w zasadach dotyczących urządzeń z Androidem w jedną stronę.

- Ulepszona spójność interfejsu konfiguracji z kreatorem konfiguracji Androida.

Funkcje

- Dodano PermissionGrants na poziomie zasad. Uprawnieniami czasu działania możesz teraz zarządzać na 4 poziomach:

- Globalne, dotyczące wszystkich aplikacji: ustaw wartość defaultPermissionPolicy na poziomie zasad.

- Dla każdego uprawnienia we wszystkich aplikacjach: ustaw uprawnienie grant na poziomie zasad.

- Dla każdej aplikacji we wszystkich uprawnieniach: ustaw wartość defaultPermissionPolicy w ramach elementu ApplicationPolicy.

- Dla każdej aplikacji i każdego uprawnienia: ustaw uprawnienie Grant w ramach ApplicationPolicy.

- Podczas przywracania urządzenia do ustawień fabrycznych nowy parametr WipeDataFlag umożliwia:

WIPE_EXTERNAL_STORAGE: wyczyść pamięć zewnętrzną urządzenia (np. karty SD).PRESERVE_RESET_PROTECTION_DATA: zachowaj na urządzeniu dane dotyczące ochrony przed przywróceniem do ustawień fabrycznych. Ten flag zapewnia, że tylko autoryzowany użytkownik może odzyskać urządzenie, np. w przypadku jego zgubienia. Uwaga: włącz tę funkcję tylko wtedy, gdy w zasadach masz ustawioną wartośćfrpAdminEmails[].

Poprawki błędów

- Rozwiązaliśmy problem z Android Device Policy, która wychodziła z trybu blokady zadania podczas aktualizacji na pierwszym planie.

25 maja 2018 r.

Interfejs użytkownika

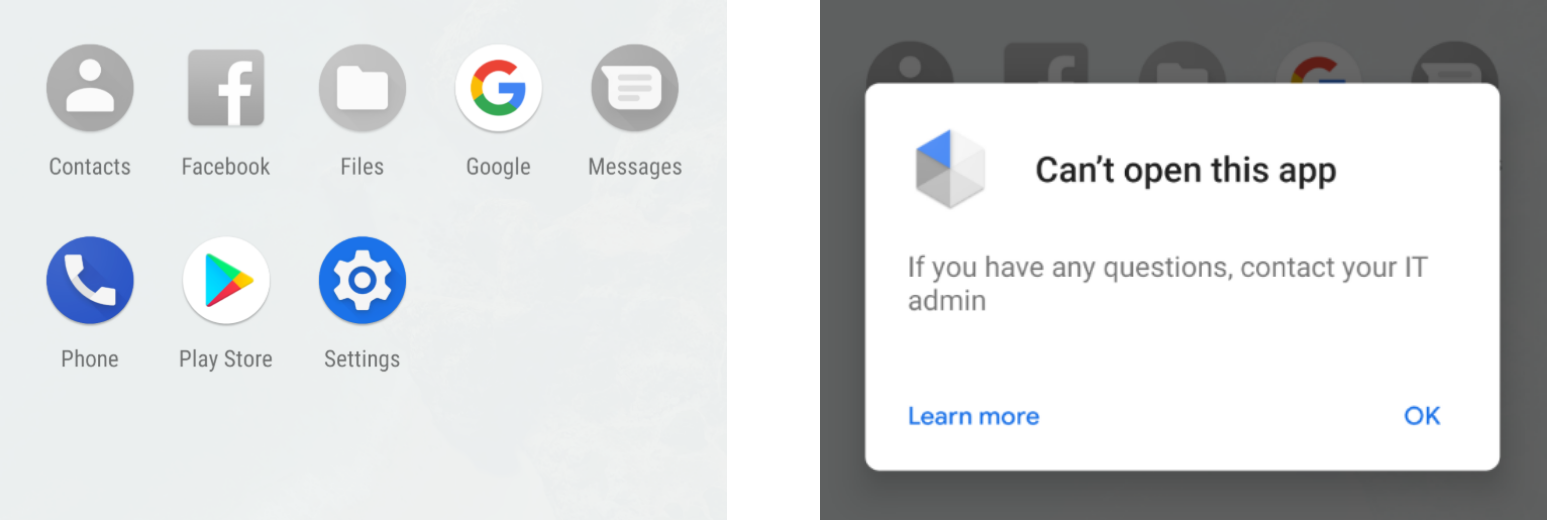

- Zamiast ukrywać wyłączone aplikacje w launcherze, urządzenia z Androidem 7.0 lub nowszym wyświetlają teraz ikony wyłączonych aplikacji w kolorze szarym:

Funkcje

- Zaktualizowano

policies, aby obsługiwać te funkcje zarządzania certyfikatami:- Automatyczne przyznawanie dostępu do certyfikatu aplikacjom.

- Delegowanie wszystkich funkcji zarządzania certyfikatami obsługiwanych przez Android Device Policy do innej aplikacji (patrz

CERT_INSTALL).

- Poszczególne aplikacje można teraz wyłączyć w ApplicationPolicy (ustawić

disablednatrue) niezależnie od reguł zgodności. - Można teraz wyłączać aplikacje systemowe.

- Dodaliśmy raporty o aplikacjach do

devices. W przypadku każdej zarządzanej aplikacji zainstalowanej na urządzeniu raport zwraca nazwę pakietu, wersję, źródło instalacji i inne szczegółowe informacje. Aby włączyć tę funkcję, ustawapplicationReportsEnablednatruew zasadach urządzenia. - Zaktualizowaliśmy

enterprises, aby uwzględnić warunki. Warunki korzystania z usługi firmy są wyświetlane na urządzeniach podczas obsługi administracyjnej.

Poprawki błędów

- Zaktualizowano proces obsługi administracyjnej, aby wyłączyć dostęp do ustawień, z wyjątkiem sytuacji, gdy jest on wymagany do ukończenia konfiguracji (np. utworzenia kodu dostępu).

3 kwietnia 2018 r.

Interfejs użytkownika

- Zaktualizowaliśmy wygląd aplikacji Android Device Policy i procesu wdrażania urządzeń, aby poprawić ogólne wrażenia użytkowników.

Funkcje

- Dodano obsługę bezpośredniego rozruchu, co umożliwia zdalne wymazywanie danych z urządzeń z Androidem 7.0 lub nowszym, które nie zostały odblokowane od czasu ostatniego ponownego uruchomienia.

- Dodaliśmy ustawienie trybu lokalizacji do zasobu

policies, które umożliwia skonfigurowanie trybu dokładności lokalizacji na zarządzanym urządzeniu. - Dodano pole odpowiedzi na błąd do zasobu

Command.

Poprawki błędów

- Zwiększyliśmy wydajność udostępniania.

- Raporty zgodności są teraz generowane natychmiast po skonfigurowaniu urządzenia. Aby skonfigurować firmę do otrzymywania raportów o zgodności, zapoznaj się z artykułem Otrzymywanie powiadomień o szczegółach niezgodności.

Znane problemy

- Ustawienia ekranu blokady ulegają awarii na urządzeniach LG z Androidem w wersji 8.0 lub nowszej (np. LG V30) zarządzanych przez Android Device Policy.

14 lutego 2018 r.

Interfejs użytkownika

- Zaktualizowaliśmy tekst weryfikacji w polu „kod”, który jest wyświetlany, jeśli użytkownik zdecyduje się ręcznie wpisać kod QR, aby zarejestrować urządzenie.

Funkcje

- Możesz teraz ustawić zasadę, która będzie powodować automatyczną aktualizację aplikacji zainstalowanych siłowo, jeśli nie spełniają one określonej minimalnej wersji. W sekcji ApplicationPolicy:

- Ustaw wartość

installTypenaFORCE_INSTALLED - Podaj wartość w polu

minimumVersionCode.

- Ustaw wartość

- Zaktualizowaliśmy zasób Devices o nowe pola zawierające informacje, które mogą być przydatne dla administratorów IT, takie jak nazwa operatora komórkowego urządzenia (więcej informacji znajdziesz w sekcji NetworkInfo), informacja o tym, czy urządzenie jest szyfrowane, oraz czy włączona jest funkcja Weryfikacja aplikacji (więcej informacji znajdziesz w sekcji DeviceSettings).

Poprawki błędów

- Polecenia

RESET_PASSWORDiLOCKdziałają teraz na urządzeniach z Androidem 8.0 Oreo. - Rozwiązanie problemu polegającego na tym, że pole DeviceSettings nie było wypełniane.

- Rozwiązaliśmy problem z obsługą zasad

stayOnPluggedModes.

12 grudnia 2017 r.

Funkcje

- Aplikacja Android Device Policy obsługuje teraz podstawowy program uruchamiający kiosk , który można włączyć za pomocą zasady. Launcher blokuje urządzenie, ograniczając dostęp do zestawu predefiniowanych aplikacji i uniemożliwiając użytkownikowi dostęp do ustawień urządzenia. Wybrane aplikacje pojawią się na jednej stronie w porządku alfabetycznym. Aby zgłosić błąd lub poprosić o dodanie funkcji, kliknij ikonę opinii w programie uruchamiającym.

- Zaktualizowana konfiguracja urządzenia z nową logiką ponawiania. Jeśli urządzenie zostanie ponownie uruchomione podczas konfiguracji, proces wdrażania będzie kontynuowany od miejsca, w którym został przerwany.

- Dostępne są te nowe zasady: Szczegółowe informacje znajdziesz w dokumentacji interfejsu API:

keyguardDisabledFeaturesaccountTypesWithManagementDisabledinstallAppsDisabledmountPhysicalMediaDisableduninstallAppsDisabledbluetoothContactSharingDisabledshortSupportMessagelongSupportMessagebluetoothConfigDisabledcellBroadcastsConfigDisabledcredentialsConfigDisabledmobileNetworksConfigDisabledtetheringConfigDisabledvpnConfigDisabledcreateWindowsDisablednetworkResetDisabledoutgoingBeamDisabledoutgoingCallsDisabledsmsDisabledusbFileTransferDisabledensureVerifyAppsEnabledpermittedInputMethodsrecommendedGlobalProxysetUserIconDisabledsetWallpaperDisabledalwaysOnVpnPackagedataRoamingDisabledbluetoothDisabled - Zaktualizowano docelowy pakiet SDK zasad dotyczących urządzeń z Androidem do wersji Androida 8.0 Oreo.

Poprawki błędów

- Teraz można pominąć wyświetlanie selektora sieci, jeśli podczas uruchamiania nie można nawiązać połączenia. Aby włączyć selektor sieci podczas uruchamiania, użyj zasady

networkEscapeHatchEnabled.