Penautan akun memungkinkan pemegang Akun Google terhubung ke layanan Anda dengan cepat, lancar, dan aman. Anda dapat memilih untuk menerapkan Penautan Akun Google untuk membagikan data pengguna dari platform Anda dengan aplikasi dan layanan Google.

Protokol OAuth 2.0 yang aman memungkinkan Anda menautkan Akun Google pengguna dengan akun mereka di platform Anda dengan aman, sehingga memberikan akses ke layanan Anda kepada aplikasi dan perangkat Google.

Pengguna dapat menautkan atau membatalkan tautan akun mereka dan secara opsional membuat akun baru di platform Anda dengan Penautan Akun Google.

Kasus penggunaan

Beberapa alasan untuk menerapkan Penautan Akun Google adalah:

Membagikan data pengguna dari platform Anda kepada aplikasi dan layanan Google.

Putar konten video dan film Anda menggunakan Google TV.

Kelola dan kontrol perangkat yang terhubung ke Google Smart Home menggunakan aplikasi Google Home dan Asisten Google, "Ok Google, nyalakan lampu".

Buat pengalaman dan fungsi Asisten Google yang disesuaikan pengguna dengan Action Percakapan, "Ok Google, pesan pesanan saya yang biasa dari Starbucks".

Memungkinkan pengguna mendapatkan reward dengan menonton live stream yang memenuhi syarat di YouTube setelah menautkan Akun Google mereka ke akun partner reward.

Mengisi otomatis akun baru selama pendaftaran dengan data yang dibagikan secara konsensual dari profil Akun Google.

Fitur yang didukung

Fitur berikut didukung oleh Penautan Akun Google:

Bagikan data Anda dengan cepat dan mudah menggunakan alur Penautan OAuth implisit.

Berikan keamanan yang lebih baik dengan alur Kode otorisasi Penautan OAuth.

Login pengguna lama atau daftarkan pengguna baru yang diverifikasi Google ke platform Anda, dapatkan izin mereka, dan bagikan data dengan aman menggunakan Penautan yang disederhanakan.

Kurangi hambatan dengan App Flip. Dari aplikasi Google tepercaya, satu ketuk akan membuka aplikasi Android atau iOS terverifikasi dengan aman dan satu ketuk akan memberikan izin pengguna dan menautkan akun.

Tingkatkan privasi pengguna dengan menentukan cakupan kustom untuk hanya membagikan data yang diperlukan, tingkatkan kepercayaan pengguna dengan menentukan dengan jelas cara data mereka digunakan.

Akses ke data dan layanan yang dihosting di platform Anda dapat dicabut dengan membatalkan tautan akun. Dengan menerapkan endpoint pencabutan token opsional, Anda dapat tetap sinkron dengan peristiwa yang dimulai Google, sementara Perlindungan lintas akun (RISC) memungkinkan Anda memberi tahu Google tentang peristiwa pembatalan tautan yang terjadi di platform Anda.

Alur penautan akun

Ada 3 alur Penautan Akun Google yang semuanya berbasis OAuth dan mengharuskan Anda mengelola atau mengontrol endpoint pertukaran token dan otorisasi yang mematuhi OAuth 2.0.

Selama proses penautan, Anda menerbitkan token akses ke Google untuk setiap Akun Google setelah mendapatkan izin pemegang akun untuk menautkan akun mereka dan membagikan data.

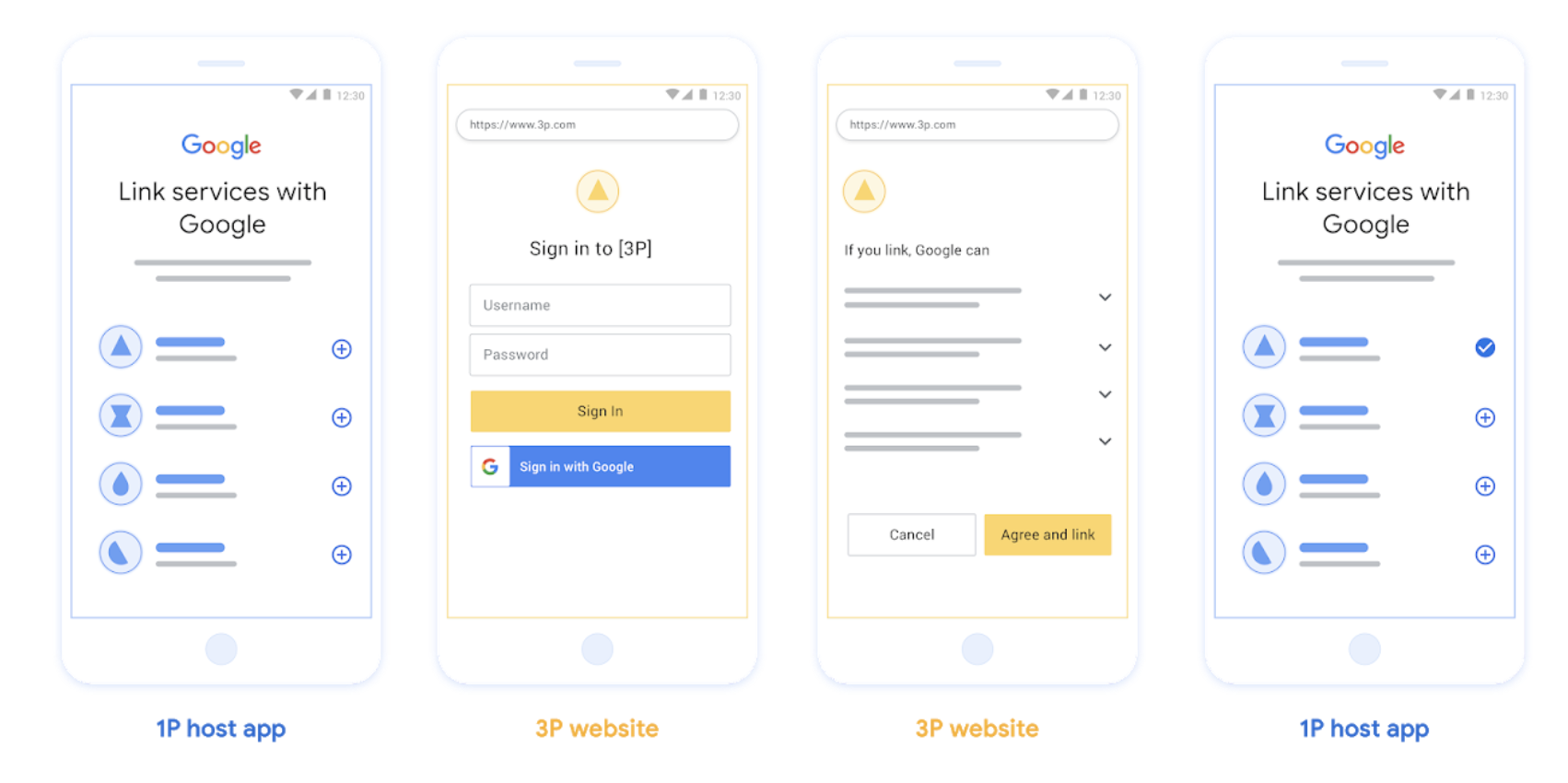

Penautan OAuth ('OAuth Web')

Ini adalah alur OAuth dasar yang mengarahkan pengguna ke situs Anda untuk melakukan penautan. Pengguna dialihkan ke situs Anda untuk login ke akunnya. Setelah login, pengguna mengizinkan berbagi data mereka, di layanan Anda, dengan Google. Pada saat itu, Akun Google pengguna dan layanan Anda akan ditautkan.

Penautan OAuth mendukung kode otorisasi dan alur OAuth implisit. Layanan Anda harus menghosting endpoint otorisasi yang mematuhi OAuth 2.0 untuk alur implisit, dan harus mengekspos endpoint otorisasi dan token exchange saat menggunakan alur kode otorisasi.

Gambar 1. Penautan Akun di ponsel pengguna dengan OAuth Web

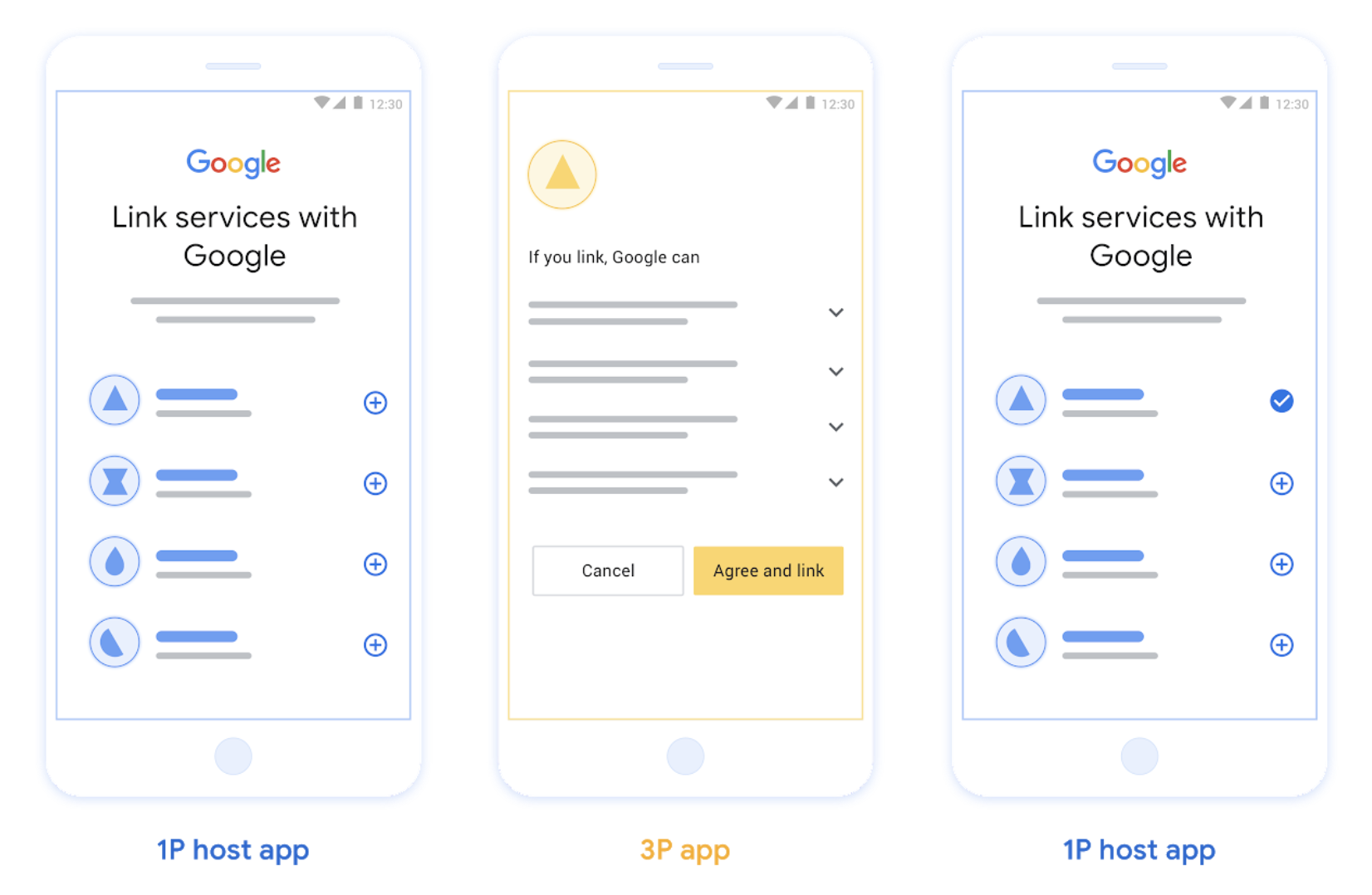

Penautan App Flip berbasis OAuth ('App Flip')

Alur OAuth yang mengarahkan pengguna ke aplikasi Anda untuk penautan.

Penautan App Flip berbasis OAuth memandu pengguna saat mereka berpindah antara aplikasi seluler Android atau iOS terverifikasi dan platform Google untuk meninjau perubahan akses data yang diusulkan dan memberikan izin mereka untuk menautkan akun mereka di platform Anda dengan Akun Google mereka. Untuk mengaktifkan App Flip, layanan Anda harus mendukung Penautan OAuth atau Penautan Login dengan Google berbasis OAuth menggunakan alur kode otorisasi.

App Flip didukung untuk Android dan iOS.

Cara kerjanya:

Aplikasi Google memeriksa apakah aplikasi Anda diinstal di perangkat pengguna:

- Jika aplikasi ditemukan, pengguna akan 'dialihkan' ke aplikasi Anda. Aplikasi Anda mengumpulkan izin dari pengguna untuk menautkan akun dengan Google, lalu 'dialihkan kembali' ke platform Google.

- Jika aplikasi tidak ditemukan atau terjadi error selama proses penautan flip aplikasi, pengguna akan dialihkan ke alur OAuth Web atau yang Disederhanakan.

Gambar 2. Penautan Akun di ponsel pengguna dengan App Flip

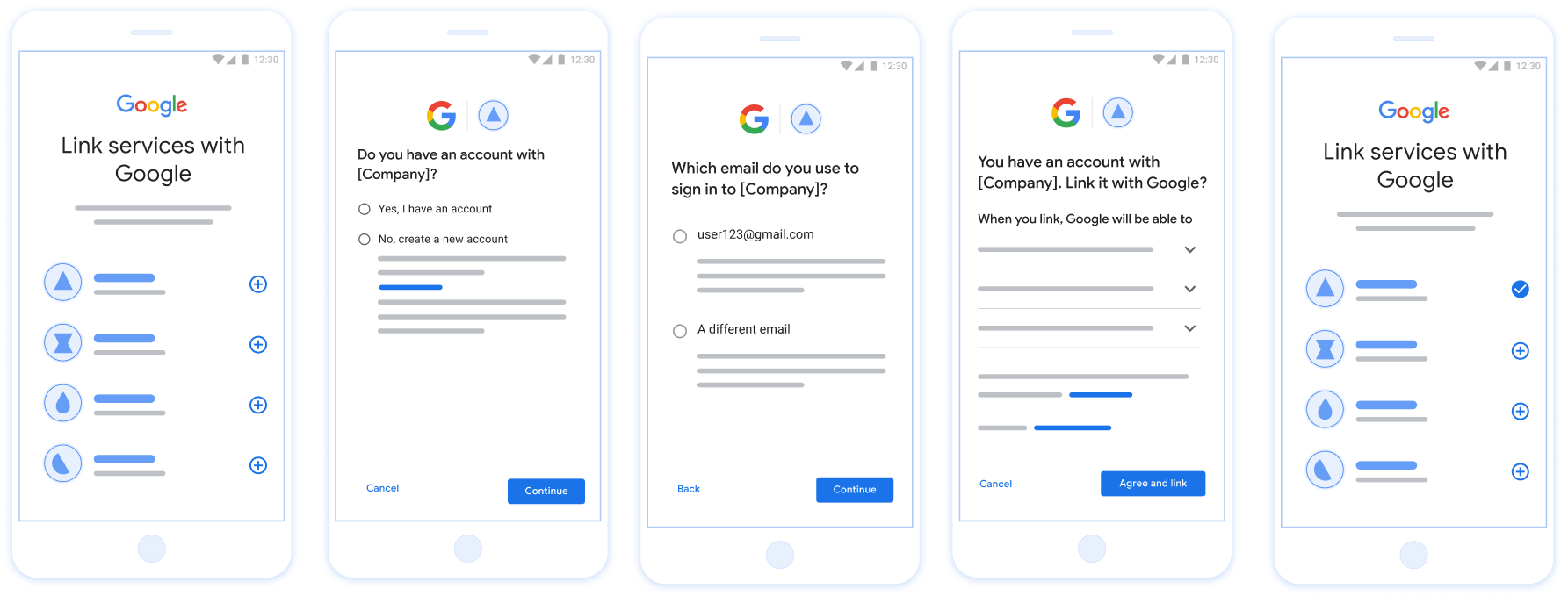

Penautan yang Disederhanakan Berbasis OAuth ('Disederhanakan')

Penautan yang Disederhanakan untuk Login dengan Google berbasis OAuth menambahkan Login dengan Google di atas penautan OAuth, sehingga pengguna dapat menyelesaikan proses penautan tanpa keluar dari platform Google, sehingga mengurangi hambatan dan penurunan. Penautan yang Disederhanakan Berbasis OAuth menawarkan pengalaman pengguna terbaik dengan login, pembuatan akun, dan penautan akun yang lancar dengan menggabungkan Login dengan penautan OAuth. Layanan Anda

harus mendukung endpoint pertukaran token dan otorisasi yang mematuhi OAuth 2.0.

Selain itu, endpoint pertukaran token Anda harus mendukung

pernyataan Token Web JSON

(JWT) dan menerapkan

intent check,

create,

dan get.

Cara kerjanya:

Google menyatakan akun pengguna dan meneruskan informasi ini kepada Anda:

- Jika ada akun untuk pengguna di database Anda, pengguna berhasil menautkan Akun Google-nya dengan akunnya di layanan Anda.

- Jika tidak ada akun untuk pengguna di database Anda, pengguna dapat membuat akun pihak ketiga baru dengan informasi yang dinyatakan yang diberikan Google : email, nama, dan foto profil, atau memilih untuk login dan menautkan dengan email lain (tindakan ini akan mengharuskan mereka login ke layanan Anda melalui OAuth Web).

Gambar 3. Penautan Akun di ponsel pengguna dengan Penautan yang Disederhanakan

Alur mana yang harus Anda gunakan?

Sebaiknya terapkan semua alur untuk memastikan pengguna mendapatkan pengalaman penautan terbaik. Alur Pengalihan yang Disederhanakan dan Alur flip Aplikasi mengurangi hambatan penautan karena pengguna dapat menyelesaikan proses penautan dalam beberapa langkah saja. Penautan OAuth Web memiliki tingkat upaya terendah dan merupakan tempat yang baik untuk memulai, setelah itu Anda dapat menambahkan alur penautan lainnya.

Menggunakan token

Penautan Akun Google didasarkan pada standar industri OAuth 2.0.

Anda menerbitkan token akses ke Google untuk setiap Akun Google setelah mendapatkan izin pemegang akun untuk menautkan akun mereka dan membagikan data.

Jenis token

OAuth 2.0 menggunakan string yang disebut token untuk berkomunikasi antara agen pengguna, aplikasi klien, dan server OAuth 2.0.

Tiga jenis token OAuth 2.0 dapat digunakan selama penautan akun:

Kode otorisasi. Token berumur singkat yang dapat ditukarkan dengan akses dan token refresh. Untuk tujuan keamanan, Google memanggil endpoint otorisasi Anda untuk mendapatkan kode sekali pakai atau kode dengan masa berlaku sangat singkat.

Token akses. Token yang memberikan akses kepada pemilik ke resource. Untuk membatasi eksposur yang dapat terjadi akibat hilangnya token ini, token ini memiliki masa berlaku yang terbatas, yang biasanya akan berakhir setelah sekitar satu jam.

Token refresh. Token dengan masa aktif yang lama yang dapat ditukar dengan token akses baru saat masa berlaku token akses berakhir. Saat layanan Anda terintegrasi dengan Google, token ini disimpan dan digunakan secara eksklusif oleh Google. Google memanggil endpoint pertukaran token Anda untuk menukar token refresh dengan token akses, yang pada gilirannya digunakan untuk mengakses data pengguna.

Penanganan token

Kondisi perlombaan di lingkungan cluster dan pertukaran klien-server dapat menghasilkan skenario penanganan error dan pengaturan waktu yang kompleks saat menggunakan token. Contoh:

- Anda menerima permintaan untuk token akses baru, dan Anda menerbitkan token akses baru. Secara bersamaan, Anda menerima permintaan akses ke resource layanan menggunakan token akses sebelumnya yang belum habis masa berlakunya.

- Balasan token refresh Anda belum diterima (atau tidak pernah diterima) oleh Google. Sementara itu, token refresh yang sebelumnya valid digunakan dalam permintaan dari Google.

Permintaan dan balasan dapat tiba dalam urutan apa pun, atau tidak sama sekali karena layanan asinkron yang berjalan di cluster, perilaku jaringan, atau cara lainnya.

Status bersama yang langsung dan sepenuhnya konsisten baik dalam, maupun di antara, sistem penanganan token Anda dan Google tidak dapat dijamin. Beberapa token yang valid dan belum habis masa berlakunya dapat digunakan secara bersamaan dalam atau di seluruh sistem dalam waktu singkat. Untuk meminimalkan dampak negatif bagi pengguna, sebaiknya lakukan hal berikut:

- Menerima token akses yang belum habis masa berlakunya, bahkan setelah token yang lebih baru dikeluarkan.

- Gunakan alternatif untuk Rotasi Token Refresh.

- Mendukung beberapa token akses dan refresh yang valid secara serentak. Untuk keamanan, Anda harus membatasi jumlah token dan masa berlaku token.

Penanganan pemeliharaan dan pemadaman layanan

Selama pemeliharaan atau pemadaman layanan yang tidak terencana, Google mungkin tidak dapat memanggil endpoint otorisasi atau pertukaran token Anda untuk mendapatkan token akses dan token refresh.

Endpoint Anda harus merespons dengan kode error 503 dan isi kosong. Dalam

hal ini, Google akan mencoba ulang permintaan pertukaran token yang gagal selama waktu yang terbatas. Asalkan Google nantinya dapat memperoleh token refresh dan akses, permintaan yang gagal tidak akan terlihat oleh pengguna.

Kegagalan permintaan untuk token akses akan menyebabkan error yang terlihat, jika dimulai oleh pengguna. Pengguna akan diminta untuk mencoba ulang kegagalan penautan jika alur OAuth 2.0 implisit digunakan.

Rekomendasi

Ada banyak solusi untuk meminimalkan dampak pemeliharaan. Beberapa opsi untuk dipertimbangkan:

Pertahankan layanan yang ada dan arahkan sejumlah permintaan terbatas ke layanan yang baru saja diperbarui. Migrasikan semua permintaan hanya setelah mengonfirmasi fungsi yang diharapkan.

Kurangi jumlah permintaan token selama periode pemeliharaan:

Batasi periode pemeliharaan menjadi kurang dari masa berlaku token akses.

Meningkatkan masa berlaku token akses untuk sementara:

- Meningkatkan masa aktif token hingga lebih besar dari periode pemeliharaan.

- Tunggu dua kali durasi masa berlaku token akses Anda, sehingga pengguna dapat menukarkan token berumur singkat dengan token berdurasi lebih lama.

- Mulai dalam pemeliharaan.

- Respons permintaan token dengan kode error

503dan isi kosong. - Keluar dari pemeliharaan.

- Kurangi masa berlaku token kembali ke normal.

Mendaftar dengan Google

Kami memerlukan detail penyiapan OAuth 2.0 Anda dan untuk membagikan kredensial guna memungkinkan penautan akun. Lihat pendaftaran untuk mengetahui detailnya.