Dzięki połączeniu kont właściciele kont Google mogą szybko, łatwo i bezpiecznie łączyć się z Twoimi usługami. Możesz wdrożyć funkcję Linkowanie kont Google, aby udostępniać dane użytkownika z Twojej platformy aplikacjom i usługom Google.

Bezpieczny protokół OAuth 2.0 umożliwia bezpieczne łączenie konta Google użytkownika z jego kontem na Twojej platformie, co daje aplikacjom i urządzeniom Google dostęp do Twoich usług.

Użytkownicy mogą łączyć lub rozłączać swoje konta i opcjonalnie tworzyć nowe konta na platformie za pomocą funkcji łączenia kont Google.

Przypadki użycia

Oto kilka powodów, dla których warto wdrożyć łączenie kont Google:

Udostępnianie danych użytkownika z Twojej platformy aplikacjom i usługom Google.

Odtwarzaj filmy i inne treści za pomocą Google TV.

zarządzać połączonymi urządzeniami Google Smart Home i nimi sterować za pomocą aplikacji Google Home i Asystenta Google, np. „Hej Google, włącz światła”.

Twórz niestandardowe funkcje Asystenta Google za pomocą działań konwersacyjnych, np. „OK Google, zamów mój ulubiony napój w Starbucksie”.

Umożliwienie użytkownikom zdobywania nagród za oglądanie kwalifikujących się transmisji na żywo w YouTube po połączeniu konta Google z kontem partnera oferującego nagrody.

wypełnianie nowych kont podczas rejestracji za pomocą danych udostępnionych za zgodą użytkownika z profilu konta Google;

Obsługiwane funkcje

Łączenie kont Google obsługuje te funkcje:

Szybko i łatwo udostępniaj dane, korzystając z implikowanego procesu łączenia OAuth.

Zapewnij większą ochronę dzięki procedurze kodu autoryzacji łączenia OAuth.

Logowanie się dotychczasowych użytkowników lub rejestrowanie nowych zweryfikowanych przez Google użytkowników na platformie, uzyskiwanie ich zgody i bezpieczne udostępnianie danych za pomocą uproszczonego łączenia.

Zmniejsz trudności dzięki App Flip. Z zaufanej aplikacji Google wystarczy jedno kliknięcie, aby otworzyć zweryfikowaną aplikację na Androida lub iOS, a jedno kliknięcie wystarczy, aby wyrazić zgodę użytkownika i połączyć konta.

Poprawia prywatność użytkowników dzięki definiowaniu niestandardowych zakresów uprawnień, aby udostępniać tylko niezbędne dane. Zwiększa zaufanie użytkowników dzięki jasnemu określeniu sposobu wykorzystywania ich danych.

Dostęp do danych i usług hostowanych na Twojej platformie możesz cofnąć, rozłączając konta. Wdrożenie opcjonalnego punktu końcowego do odwoływania tokenów pozwala zachować synchronizację ze zdarzeniami inicjowanymi przez Google, a ochrona na poziomie kont (RISC) umożliwia powiadamianie Google o wszystkich zdarzeniach odłączania, które mają miejsce na Twojej platformie.

Procesy łączenia kont

Istnieją 3 procesy łączenia kont Google, z których każdy opiera się na OAuth i wymaga zarządzania punktami końcowymi autoryzacji i wymiany tokenów zgodnymi z OAuth 2.0 lub ich kontrolowania.

W trakcie procesu łączenia wydajesz tokeny dostępu do Google dla poszczególnych kont Google po uzyskaniu zgody ich właścicieli na połączenie kont i udostępnianie danych.

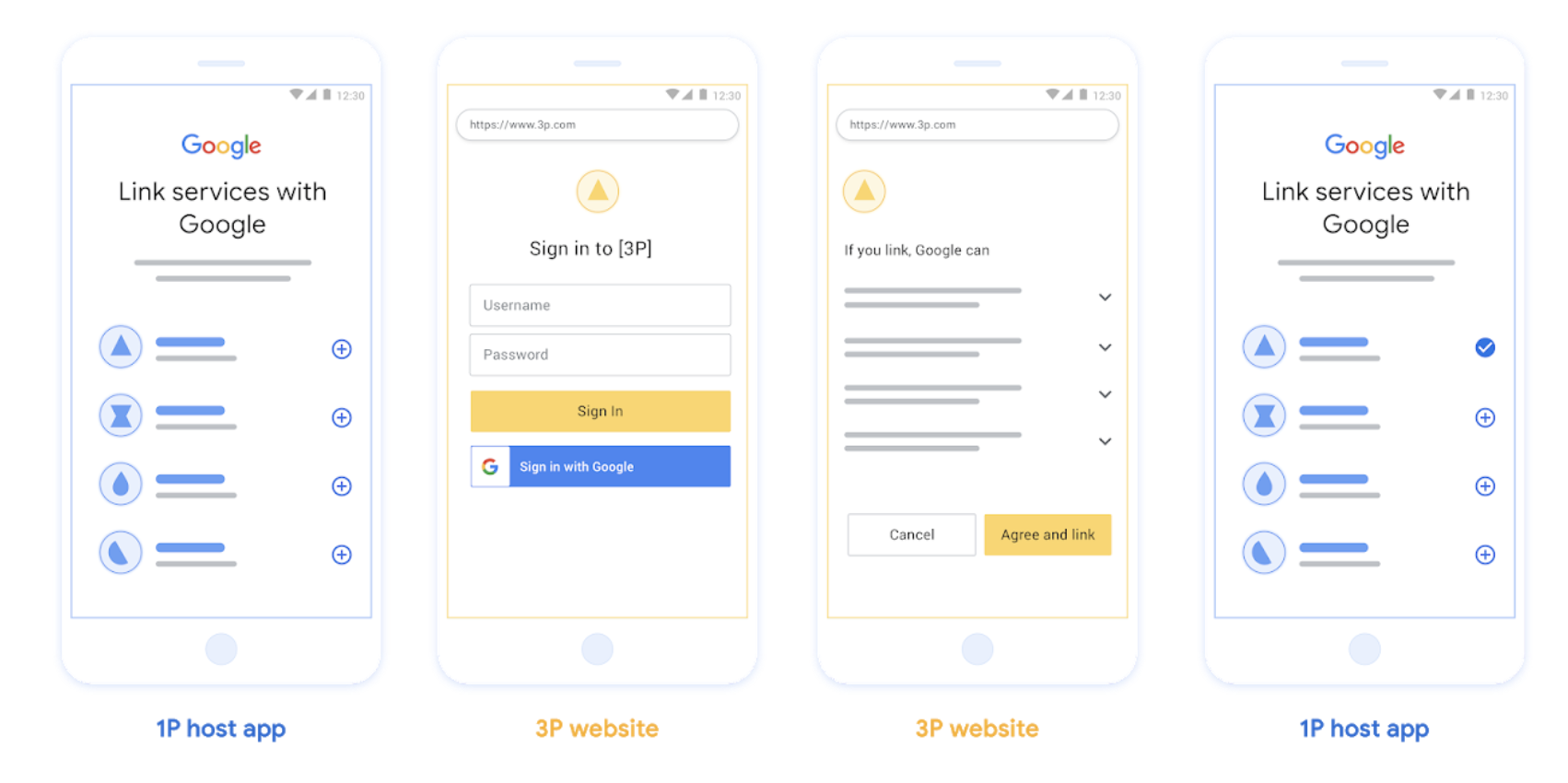

Łączenie przez protokół OAuth (opcja „Web OAuth”)

Jest to podstawowy proces OAuth, który kieruje użytkowników do Twojej witryny w celu połączenia. Użytkownik zostaje przekierowany na Twoją witrynę, aby zalogować się na swoje konto. Po zalogowaniu się użytkownik wyraża zgodę na udostępnianie Google swoich danych w Twojej usłudze. W tym momencie konto Google użytkownika i Twoja usługa są połączone.

Łączenie OAuth obsługuje kod autoryzacji i pośrednie procesy OAuth. Twoja usługa musi hostować punkt końcowy autoryzacji zgodny z OAuth 2.0 w przypadku przepływu domyślnego oraz musi udostępniać punkt końcowy autoryzacji i punkt końcowy wymiany tokenów, gdy używasz przepływu kodu autoryzacji.

Rysunek 1. Łączenie kont na telefonie użytkownika za pomocą OAuth w internecie

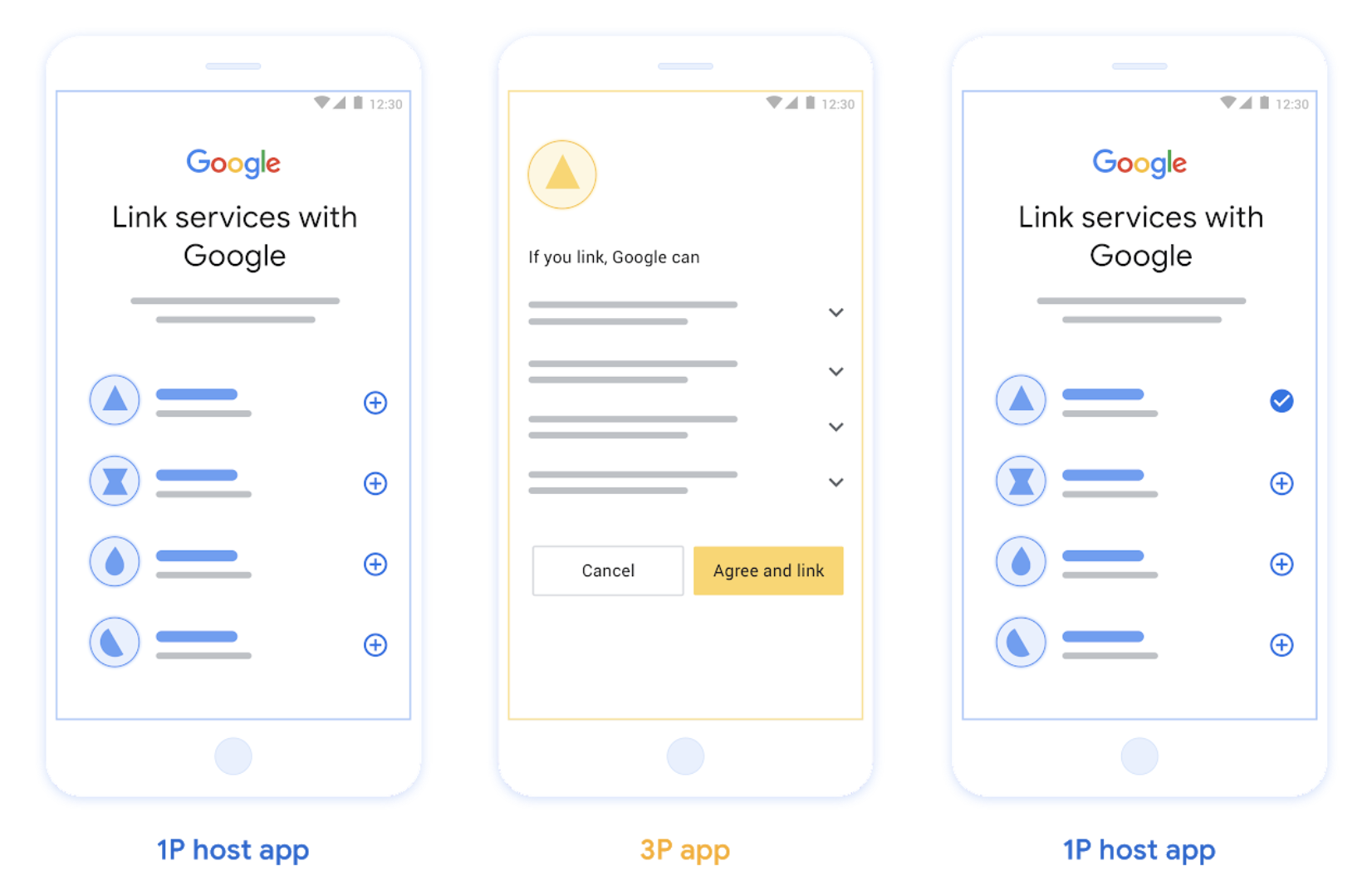

Łączenie aplikacji na podstawie OAuth (tzw. „App Flip”)

Proces OAuth, który kieruje użytkowników do aplikacji w celu połączenia.

Łączenie aplikacji za pomocą OAuth umożliwia użytkownikom przechodzenie między zweryfikowanymi aplikacjami mobilnymi na Androida lub iOS a platformą Google w celu sprawdzenia proponowanych zmian dotyczących dostępu do danych i wyrażenia zgody na połączenie konta na Twojej platformie z kontem Google. Aby włączyć App Flip, Twoja usługa musi obsługiwać łączenie za pomocą OAuth lub łączenie z Logowaniem przez Google na podstawie OAuth za pomocą procesu kodu autoryzacji.

Przełączanie aplikacji jest obsługiwane na Android i iOS.

Jak to działa:

Aplikacja Google sprawdza, czy Twoja aplikacja jest zainstalowana na urządzeniu użytkownika:

- Jeśli aplikacja zostanie znaleziona, użytkownik zostanie przekierowany do Twojej aplikacji. Twoja aplikacja uzyska zgodę użytkownika na połączenie konta z Google, a następnie „przełączy” użytkownika na interfejs Google.

- Jeśli nie uda się znaleźć aplikacji lub podczas procesu przełączania aplikacji wystąpi błąd, użytkownik zostanie przekierowany do uproszczonego procesu uwierzytelniania OAuth lub do procesu uwierzytelniania OAuth w przeglądarce.

Rysunek 2. Łączenie kont na telefonie użytkownika za pomocą App Flip

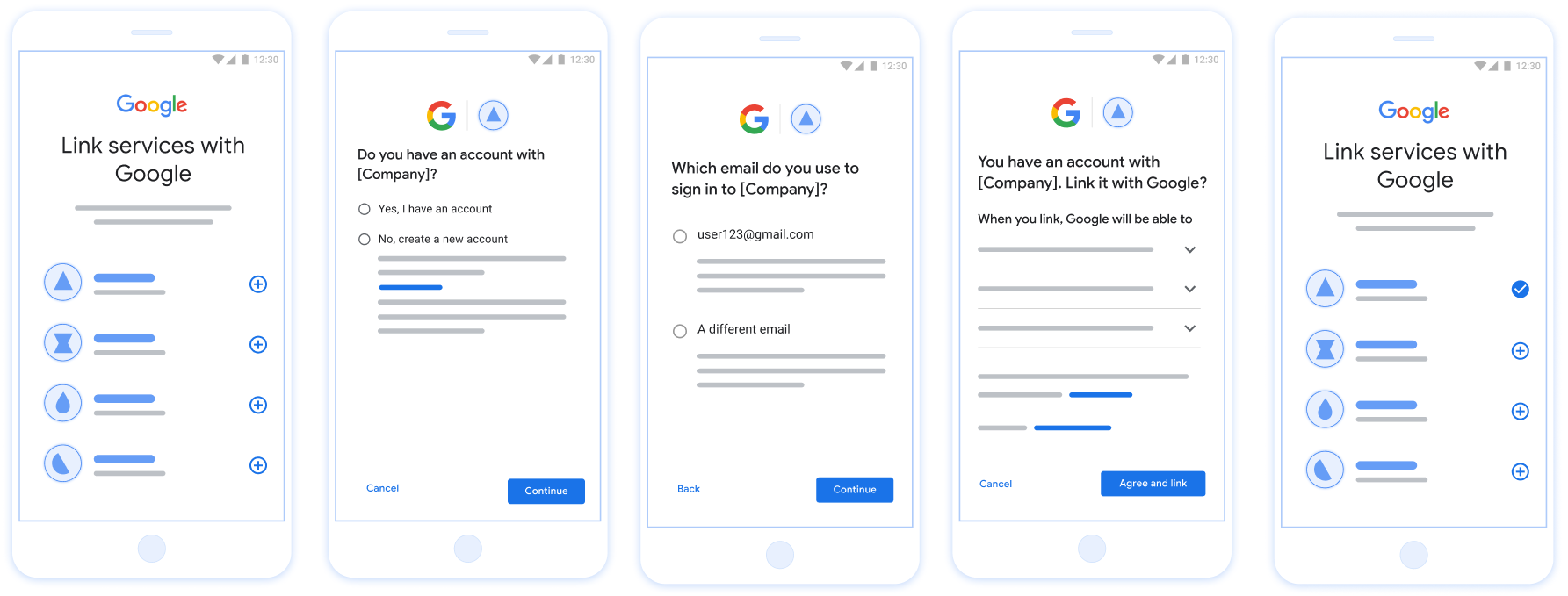

Uproszczone łączenie za pomocą OAuth (tzw. „uproszczone”)

Uproszczone logowanie przez Google na podstawie OAuth umożliwia dodanie Logowania przez Google do łączenia OAuth, dzięki czemu użytkownicy mogą dokończyć proces łączenia bez opuszczania interfejsu Google, co zmniejsza trudności i odmowy. Uproszczone łączenie kont za pomocą OAuth zapewnia użytkownikom najlepszą obsługę dzięki płynnemu logowaniu, tworzeniu kont i łączeniu kont poprzez połączenie logowania w Google z łączeniem przez OAuth. Twoja usługa musi obsługiwać punkty końcowe do autoryzacji i wymiany tokenów zgodne z OAuth 2.0.

Dodatkowo punkt końcowy wymiany tokenów musi obsługiwać oświadczenia tokena internetowego JSON (JWT) i wdrażać intencje check, create i get.

Jak to działa:

Google potwierdza konto użytkownika i przekazuje Ci te informacje:

- Jeśli w Twojej bazie danych istnieje konto użytkownika, ten może połączyć swoje konto Google z kontem w Twojej usłudze.

- Jeśli w Twojej bazie danych nie ma konta użytkownika, może on utworzyć nowe konto osoby trzeciej, podając informacje, które Google podaje w ramach usługi weryfikacji tożsamości : adres e-mail, imię i nazwisko oraz zdjęcie profilowe. Użytkownik może też zalogować się i połączyć konto z innym adresem e-mail (wymaga to zalogowania się w Twojej usłudze przez interfejs OAuth).

Rysunek 3. Łączenie konta na telefonie użytkownika za pomocą uproszczonego łączenia

Którego procesu użyć?

Zalecamy wdrożenie wszystkich procesów, aby zapewnić użytkownikom jak najlepsze wrażenia podczas łączenia kont. Uproszczone i przekierowane procesy łączenia zmniejszają trudności związane z łączeniem, ponieważ użytkownicy mogą dokończyć ten proces w zaledwie kilku krokach. Połączenie z użyciem OAuth w internecie wymaga najmniejszego nakładu pracy i jest dobrym miejscem na rozpoczęcie, po którym możesz dodać inne przepływy łączenia.

Praca z tokenami

Połączenie konta Google jest oparte na standardzie branżowym OAuth 2.0.

Po uzyskaniu zgody właścicieli kont na ich łączenie i udostępnianie danych możesz wydawać Google tokeny dostępu do poszczególnych kont Google.

Typy tokenów

OAuth 2.0 używa ciągów znaków zwanych tokenami do komunikacji między agentem użytkownika, aplikacją klienta a serwerem OAuth 2.0.

Podczas łączenia kont można używać 3 typów tokenów OAuth 2.0:

Kod autoryzacji. Token o krótkim czasie ważności, który można wymienić na token dostępu i token odświeżania. Ze względów bezpieczeństwa Google wywołuje punkt końcowy autoryzacji, aby uzyskać kod jednorazowy lub o bardzo krótkim czasie działania.

token dostępu. Token przyznający posiadaczowi dostęp do zasobu. Aby ograniczyć ekspozycję, która może być spowodowana utratą tego tokena, jego ważność jest ograniczona czasowo. Zwykle wygasa po około godzinie.

Token odświeżania. Długotrwały token, który można wymienić na nowy token dostępu po wygaśnięciu tokena dostępu. Po integracji usługi z Google ten token jest przechowywany i używany wyłącznie przez Google. Google wywołuje punkt końcowy wymiany tokenów, aby wymienić tokeny odświeżania na tokeny dostępu, które są następnie używane do uzyskiwania dostępu do danych użytkownika.

Obsługa tokenów

Warunki wyścigu w środowiskach z klastrami i wymianach klient-serwer mogą powodować skomplikowane scenariusze ustawiania czasu i obsługi błędów podczas pracy z tokenami. Na przykład:

- Otrzymujesz prośbę o nowy token dostępu i wydajesz nowy token dostępu. Równocześnie otrzymujesz żądanie dostępu do zasobu usługi przy użyciu poprzedniego, niewygasłego tokena dostępu.

- Twoja odpowiedź dotycząca tokena odświeżania nie została jeszcze odebrana (lub nigdy nie została odebrana) do Google. W żądaniu od Google używany jest wcześniej ważny token odświeżania.

Żądania i odpowiedzi mogą docierać w dowolnej kolejności lub wcale z powodu asynchronicznego działania usług w klastrze, zachowania sieci lub innych czynników.

Nie można zagwarantować natychmiastowego i w pełni spójnego stanu wspólnego, zarówno w ramach systemów obsługi tokenów, jak i w ramach systemów obsługi tokenów. W obrębie lub między systemami w krótkim czasie może współistnieć wiele prawidłowych, niewygasłych tokenów. Aby zminimalizować negatywny wpływ na użytkowników, zalecamy wykonanie tych czynności:

- akceptować tokeny dostępu, których ważność nie wygasła, nawet po wydaniu nowszego tokena.

- Użyj alternatywy dla odświeżania rotacji tokenów.

- Obsługa wielu jednocześnie ważnych tokenów dostępu i odświeżania. Ze względów bezpieczeństwa ogranicz liczbę i czas trwania tokenów.

Konserwacja i obsługa przerw w działaniu

Podczas konserwacji lub nieplanowanych przestojów Google może nie być w stanie wywoływać punktów końcowych autoryzacji lub wymiany tokenów w celu uzyskania tokenów dostępu i odświeżania.

Punkty końcowe powinny odpowiadać z kodem błędu 503 i pustym elementem body. W takim przypadku Google przez ograniczony czas ponownie próbuje zrealizować nieudane żądania wymiany tokena. Jeśli Google będzie w stanie uzyskać tokeny odświeżania i dostępu, nieudane żądania nie będą widoczne dla użytkowników.

Jeśli żądanie tokena dostępu nie powiedzie się, użytkownik zobaczy widoczny komunikat o błędzie. Jeśli używany jest domyślny przepływ pracy OAuth 2.0, użytkownicy będą musieli ponownie próbować połączyć swoje konta.

Rekomendacje

Istnieje wiele rozwiązań, które pozwalają zminimalizować wpływ konserwacji. Oto kilka opcji do rozważenia:

Zachowaj dotychczasową usługę i przekierowuj ograniczoną liczbę żądań do nowo zaktualizowanej usługi. Przenoś wszystkie żądania dopiero po potwierdzeniu oczekiwanej funkcjonalności.

Zmniejsz liczbę żądań tokenów w okresie konserwacji:

Ogranicz okresy konserwacji do krótszych niż czas przechowywania tokena dostępu.

Tymczasowo zwiększ okres ważności tokena dostępu:

- Wydłuż czas życia tokena do wartości większej niż okres konserwacji.

- Poczekaj 2 razy więcej czasu na token dostępu, aby umożliwić użytkownikom wymianę tokenów krótkotrwałych na tokeny o dłuższym czasie.

- Wprowadź konserwację.

- Odpowiedź na żądanie tokena z kodem błędu

503i pustym tekstem. - Zakończ konserwację.

- Skraca czas życia tokena z powrotem do normalnego stanu.

Rejestracja w Google

Potrzebujemy szczegółów konfiguracji OAuth 2.0 i danych logowania, aby umożliwić Ci połączenie kont. Szczegółowe informacje znajdziesz w formularzu rejestracyjnym.