Il collegamento degli account consente ai titolari di Account Google di collegarsi ai tuoi servizi in modo rapido, semplice e sicuro. Puoi scegliere di implementare il collegamento dell'Account Google per condividere i dati di un utente della tua piattaforma con le app e i servizi Google.

Il protocollo OAuth 2.0 sicuro ti consente di collegare in modo sicuro l'Account Google di un utente al suo account sulla tua piattaforma, concedendo così alle applicazioni e ai dispositivi Google l'accesso ai tuoi servizi.

Gli utenti possono collegare o scollegare i propri account e, facoltativamente, creare un nuovo account sulla tua piattaforma con il collegamento dell'Account Google.

Casi d'uso

Ecco alcuni motivi per implementare il collegamento dell'Account Google:

Condividere i dati di un utente della tua piattaforma con le app e i servizi Google.

Riproduci i tuoi contenuti video e cinematografici utilizzando Google TV.

Gestisci e controlla i dispositivi collegati a Google Smart Home con l'app Google Home e l'Assistente Google, ad esempio "Hey Google, accendi le luci".

Crea esperienze e funzionalità dell'Assistente Google personalizzate per l'utente con le azioni conversazionali, "Hey Google, ordina il mio solito da Starbucks".

Consentire agli utenti di guadagnare premi guardando live streaming idonei su YouTube dopo aver collegato il proprio Account Google a un account partner per i premi.

Precompilare i nuovi account durante la registrazione con i dati condivisi con il consenso di un profilo dell'Account Google.

Funzionalità supportate

Le seguenti funzionalità sono supportate dal collegamento dell'Account Google:

Condividi i tuoi dati in modo facile e veloce utilizzando il flusso OAuth Linking implicit.

Offri una maggiore sicurezza con il flusso del codice di autorizzazione per il collegamento OAuth.

Accedi agli utenti esistenti o registra nuovi utenti verificati da Google sulla tua piattaforma, otteni il loro consenso e condividi i dati in modo sicuro con il collegamento semplificato.

Riduci le difficoltà con la funzionalità App Flip. Da un'app Google attendibile, con un solo tocco puoi aprire in sicurezza la tua app Android o iOS verificata, concedere il consenso dell'utente e collegare gli account.

Migliora la privacy degli utenti definendo ambiti personalizzati per condividere solo i dati necessari, aumenta la fiducia degli utenti definendo chiaramente come vengono utilizzati i loro dati.

L'accesso ai dati e ai servizi ospitati sulla tua piattaforma può essere revocato scollegando gli account. L'implementazione di un endpoint di revoca del token facoltativo ti consente di rimanere in sincronizzazione con gli eventi avviati da Google, mentre la Protezione tra account (RISC) ti consente di notificare a Google eventuali eventi di scollegamento che si verificano sulla tua piattaforma.

Flussi di collegamento degli account

Esistono tre flussi di collegamento dell'Account Google, tutti basati su OAuth e che richiedono di gestire o controllare endpoint di scambio di token e autorizzazione conformi a OAuth 2.0.

Durante la procedura di collegamento, emetti token di accesso a Google per i singoli Account Google dopo aver ottenuto il consenso dei titolari degli account per collegare i loro account e condividere i dati.

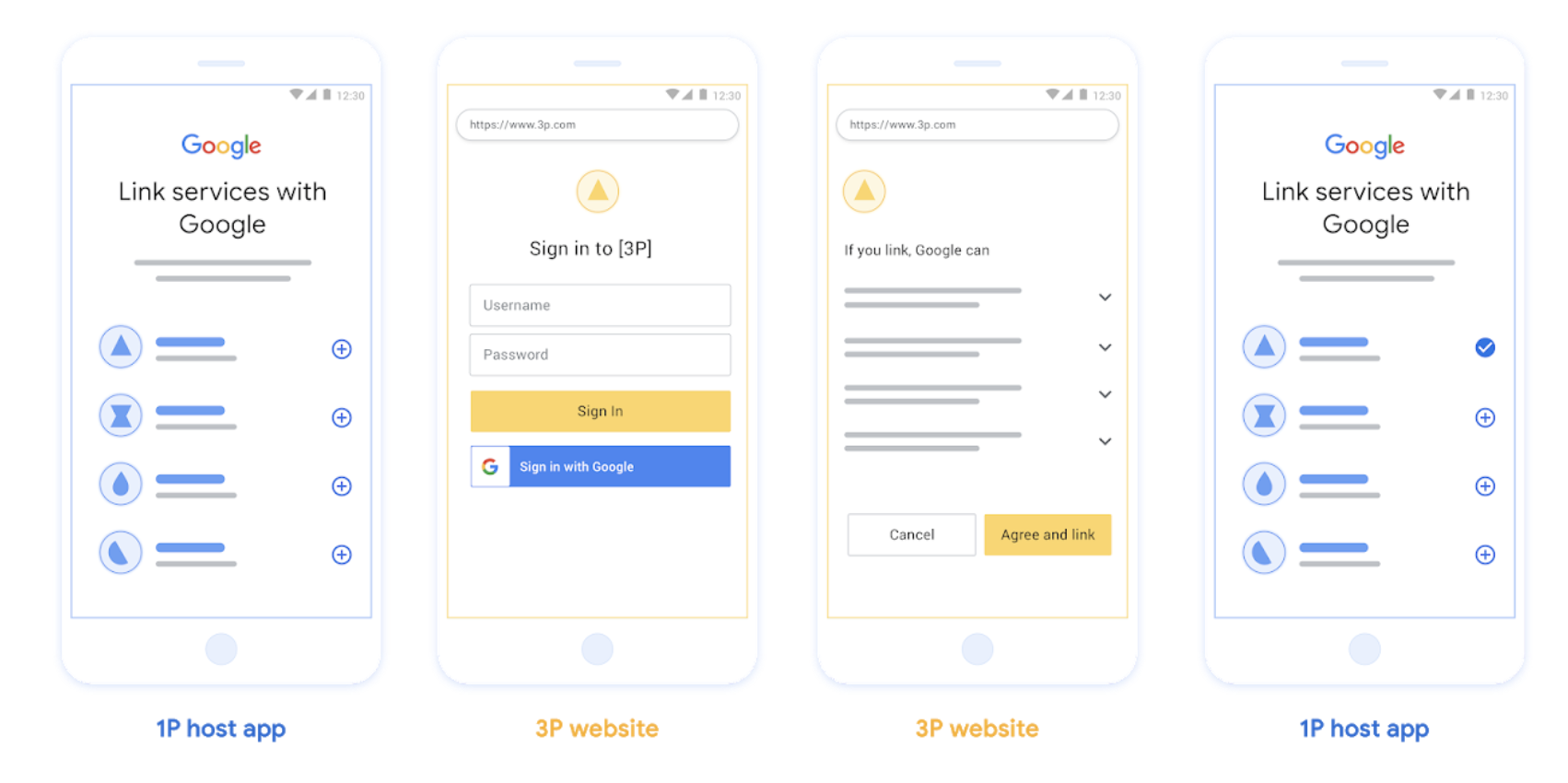

Collegamento OAuth ("OAuth web")

Questo è il flusso OAuth di base che indirizza gli utenti al tuo sito web per il collegamento. L'utente viene reindirizzato al tuo sito web per accedere al proprio account. Una volta eseguito l'accesso, l'utente acconsente a condividere i propri dati sul tuo servizio con Google. A questo punto, l'Account Google dell'utente e il tuo servizio sono collegati.

Il collegamento OAuth supporta il codice di autorizzazione e i flussi OAuth impliciti. Il servizio deve ospitare un endpoint di autorizzazione conforme a OAuth 2.0 per il flusso implicito e deve esporre sia un endpoint di autorizzazione sia un endpoint di scambio di token quando si utilizza il flusso del codice di autorizzazione.

Figura 1. Collegamento dell'account sullo smartphone di un utente con OAuth web

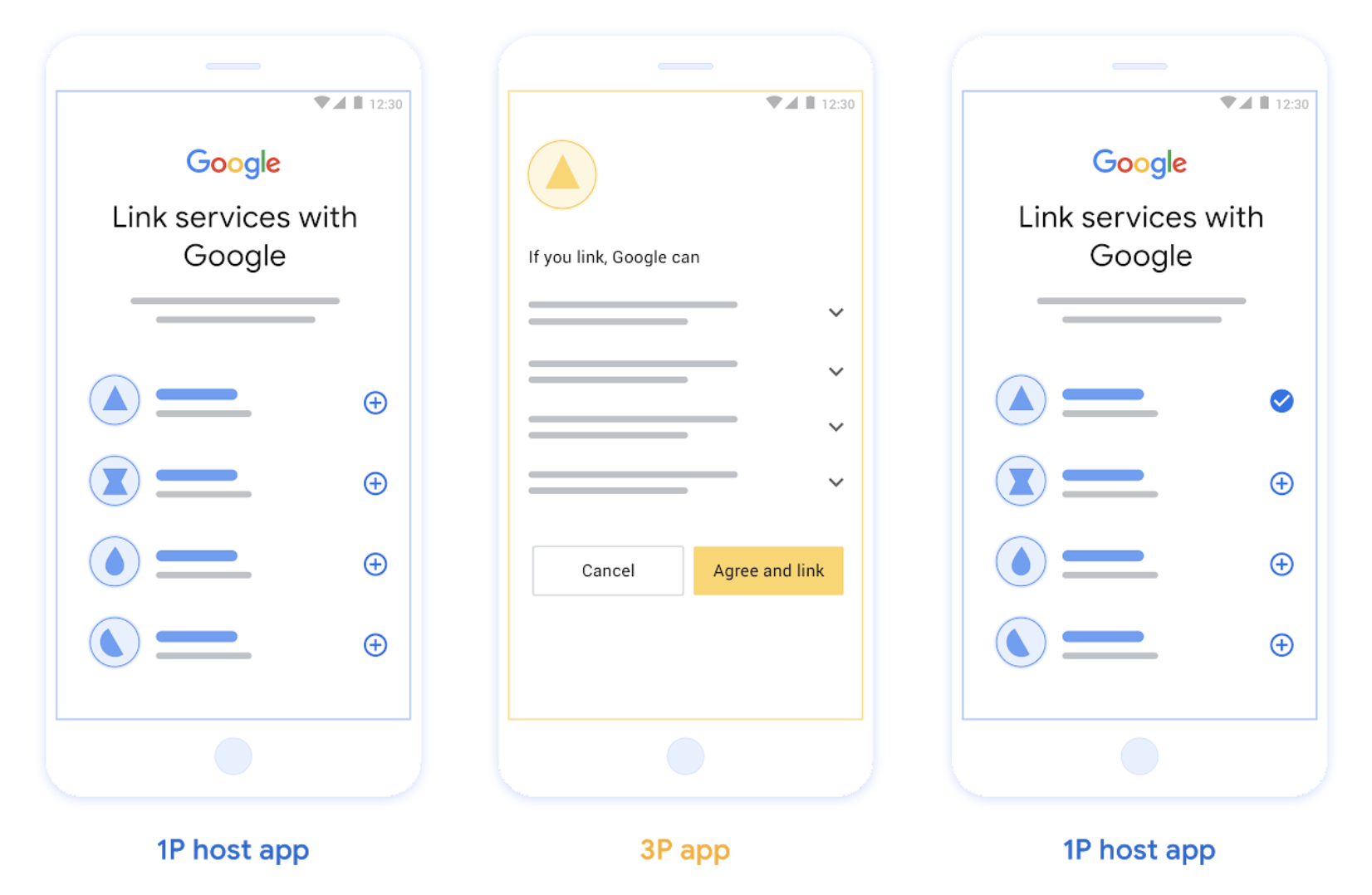

Collegamento di App Flip basato su OAuth ("App Flip")

Un flusso OAuth che indirizza gli utenti alla tua app per il collegamento.

Il collegamento App Flip basato su OAuth guida gli utenti quando passano dalle tue app mobile Android o iOS verificate alla piattaforma di Google per esaminare le modifiche proposte all'accesso ai dati e concedere il consenso al collegamento del loro account sulla tua piattaforma con il loro Account Google. Per attivare il trasferimento di app, il tuo servizio deve supportare il collegamento OAuth o il collegamento di Accedi con Google basato su OAuth utilizzando il flusso del codice di autorizzazione.

La funzionalità App Flip è supportata sia su Android che su iOS.

Come funziona:

L'app Google controlla se la tua app è installata sul dispositivo dell'utente:

- Se l'app viene trovata, l'utente viene reindirizzato alla tua app. La tua app raccoglie il consenso dell'utente per collegare l'account a Google e poi lo reindirizza alla piattaforma Google.

- Se l'app non viene trovata o si verifica un errore durante la procedura di collegamento del passaggio dall'app, l'utente viene reindirizzato al flusso OAuth semplificato o web.

Figura 2. Collegamento dell'account sullo smartphone di un utente con App Flip

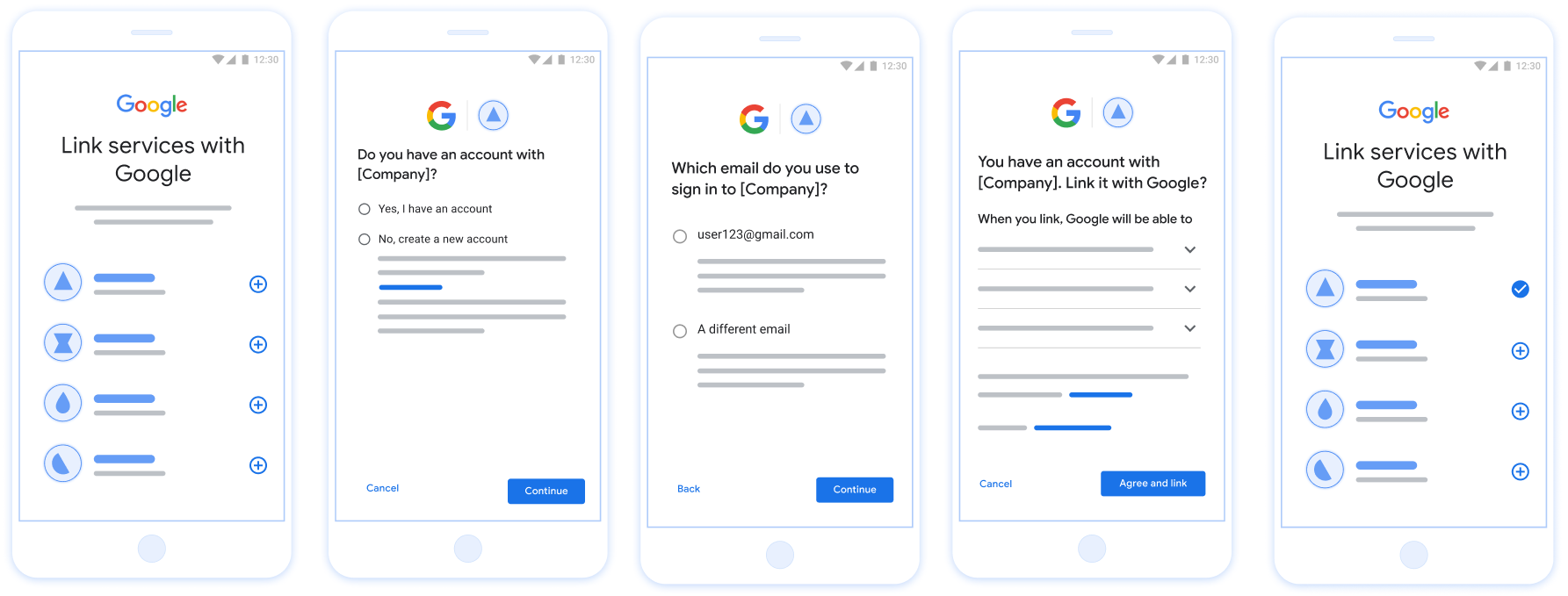

Collegamento semplificato basato su OAuth ("Semplificato")

Il collegamento semplificato di Accedi con Google basato su OAuth aggiunge Accedi con Google al collegamento OAuth, consentendo agli utenti di completare la procedura di collegamento senza uscire dalla piattaforma Google, riducendo così le difficoltà e gli abbandoni. Il collegamento semplificato basato su OAuth offre la migliore esperienza utente con accesso, creazione e collegamento degli account senza problemi, combinando Accedi con Google con il collegamento OAuth. Il tuo servizio deve supportare endpoint di scambio di token e di autorizzazione conformi a OAuth 2.0.

Inoltre, l'endpoint di scambio token deve supportare le asserzioni JSON Web Token (JWT) e implementare gli intent check, create e get.

Come funziona:

Google verifica l'account utente e ti trasmette le seguenti informazioni:

- Se nel tuo database esiste un account per l'utente, l'utente collega correttamente il proprio Account Google al proprio account sul tuo servizio.

- Se non esiste un account per l'utente nel tuo database, l'utente può creare un nuovo account di terze parti con le informazioni dichiarate fornite da Google : email, nome e immagine del profilo oppure scegliere di accedere e collegarsi con un'altra email (per farlo dovrà accedere al tuo servizio tramite OAuth web).

Figura 3. Collegamento dell'account sullo smartphone di un utente con il collegamento semplificato

Quale flusso dovresti utilizzare?

Ti consigliamo di implementare tutti i flussi per garantire agli utenti la migliore esperienza di collegamento. I flussi semplificati e di trasferimento dell'app riducono le difficoltà di collegamento, in quanto gli utenti possono completare la procedura in pochissimi passaggi. Il collegamento OAuth web richiede il minor impegno ed è un buon punto di partenza per poi aggiungere gli altri flussi di collegamento.

Utilizzare i token

Il collegamento dell'Account Google si basa sullo standard di settore OAuth 2.0.

Emetti token di accesso a Google per singoli Account Google dopo aver ottenuto il consenso dei titolari degli account per collegare i loro account e condividere i dati.

Tipi di token

OAuth 2.0 utilizza stringhe chiamate token per comunicare tra lo user agent, l'applicazione client e il server OAuth 2.0.

Durante il collegamento dell'account è possibile utilizzare tre tipi di token OAuth 2.0:

Codice di autorizzazione. Un token di breve durata che può essere scambiato con un token di accesso e un token di aggiornamento. Per motivi di sicurezza, Google chiama il tuo endpoint di autorizzazione per ottenere un codice monouso o di breve durata.

Token di accesso. Un token che concede al portatore l'accesso a una risorsa. Per limitare l'esposizione che potrebbe derivare dalla perdita di questo token, la sua durata è limitata, in genere scade dopo circa un'ora.

Token di aggiornamento. Un token di lunga durata che può essere sostituito con un nuovo token di accesso alla scadenza di un token di accesso. Quando il tuo servizio si integra con Google, questo token viene memorizzato e utilizzato esclusivamente da Google. Google chiama il tuo endpoint di scambio token per scambiare i token di aggiornamento con i token di accesso, che vengono a loro volta utilizzati per accedere ai dati utente.

Gestione dei token

Le condizioni di gara negli ambienti in cluster e negli scambi client-server possono determinare tempistiche complesse e scenari di gestione degli errori quando si lavora con i token. Ad esempio:

- Ricevi una richiesta di un nuovo token di accesso e ne emetti uno nuovo. Contemporaneamente, ricevi una richiesta di accesso alla risorsa del tuo servizio utilizzando il token di accesso precedente non scaduto.

- La risposta al token di aggiornamento deve ancora essere ricevuta (o non viene mai ricevuta) da Google. Nel frattempo, il token di aggiornamento precedentemente valido viene utilizzato in una richiesta di Google.

Le richieste e le risposte possono arrivare in qualsiasi ordine o non arrivare affatto a causa di servizi asincroni in esecuzione in un cluster, del comportamento della rete o di altri mezzi.

Non è possibile garantire uno stato condiviso immediato e completamente coerente all'interno e tra i sistemi di gestione dei token di Google e di terze parti. Più token validi e non scaduti possono coesistere all'interno o tra sistemi in un breve periodo di tempo. Per ridurre al minimo l'impatto negativo sugli utenti, ti consigliamo di procedere come segue:

- Accetta i token di accesso non scaduti, anche dopo l'emissione di un token più recente.

- Utilizza delle alternative per aggiornare la rotazione del token.

- Supportare più token di accesso e di aggiornamento validi contemporaneamente. Per motivi di sicurezza, devi limitare il numero di token e la loro durata.

Manutenzione e gestione delle interruzioni

Durante la manutenzione o le interruzioni impreviste, Google potrebbe non essere in grado di chiamare gli endpoint di autorizzazione o di scambio di token per ottenere i token di accesso e di aggiornamento.

Gli endpoint dovrebbero rispondere con un codice di errore 503 e un corpo vuoto. In questo caso, Google ritenta le richieste di scambio di token non riuscite per un periodo di tempo limitato. A condizione che Google riesca in un secondo momento a ottenere i token di aggiornamento e di accesso, le richieste non andate a buon fine non sono visibili agli utenti.

Le richieste di token di accesso non riuscite generano un errore visibile, se avviate da un utente. Se viene utilizzato il flusso OAuth 2.0 implicito, gli utenti dovranno riprovare a collegarsi in caso di errori.

Consigli

Esistono molte soluzioni per ridurre al minimo l'impatto della manutenzione. Ecco alcune opzioni da considerare:

Mantieni il servizio esistente e instrada un numero limitato di richieste al servizio appena aggiornato. Esegui la migrazione di tutte le richieste solo dopo aver confermato la funzionalità prevista.

Riduci il numero di richieste di token durante il periodo di manutenzione:

Limita i periodi di manutenzione a un periodo inferiore alla durata del token di accesso.

Aumenta temporaneamente la durata del token di accesso:

- Aumenta la durata del token a un periodo superiore al periodo di manutenzione.

- Attendi il doppio della durata della durata del token di accesso, consentendo agli utenti di scambiare token di breve durata con token di durata più lunga.

- Inserisci manutenzione.

- Rispondi alle richieste di token con un codice di errore

503e un corpo vuoto. - Esci dalla manutenzione.

- Riduci la durata del token alla normalità.

Registrazione con Google

Abbiamo bisogno dei dettagli della configurazione di OAuth 2.0 e di condividere le credenziali per attivare il collegamento dell'account. Per maggiori dettagli, consulta la sezione Registrazione.