Visão geral

A vinculação simplificada do Login do Google baseada em OAuth adiciona o Login do Google em cima da vinculação OAuth. Isso oferece uma experiência de vinculação perfeita para os usuários do Google e também permite a criação de contas, o que permite que o usuário crie uma nova conta no seu serviço usando a Conta do Google.

Para vincular contas com OAuth e o Login do Google, siga estas etapas gerais:

- Primeiro, peça para o usuário dar consentimento para acessar o perfil do Google.

- Use as informações do perfil para verificar se a conta do usuário existe.

- Para usuários existentes, vincule as contas.

- Se não encontrar uma correspondência para o usuário do Google no seu sistema de autenticação, valide o token de ID recebido do Google. Em seguida, crie um usuário com base nas informações do perfil contidas no token de ID.

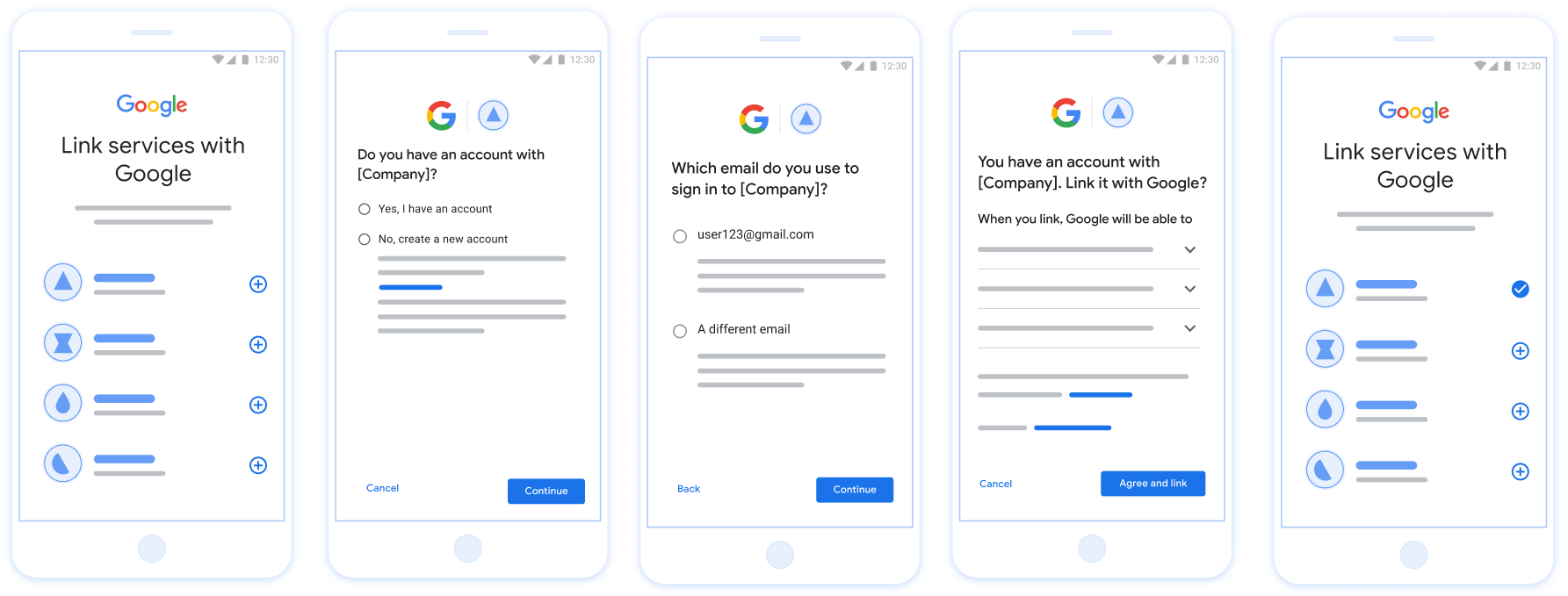

Figura 1. Vinculação de conta no smartphone de um usuário com a vinculação simplificada

Requisitos para vinculação simplificada

- Implemente o fluxo de vinculação básica do OAuth da Web. Seu serviço precisa oferecer suporte a endpoints de autorização e troca de token compatíveis com o OAuth 2.0.

- O endpoint de troca de tokens precisa oferecer suporte a declarações de JSON Web Token (JWT) e implementar as intents

check,createeget.

Implementar seu servidor OAuth

O endpoint de troca de token precisa oferecer suporte às intenções check, create e get. A seguir, mostramos as etapas concluídas no fluxo de vinculação da conta e indicamos quando as diferentes intents são chamadas:

- O usuário tem uma conta no seu sistema de autenticação? (O usuário decide selecionando SIM ou NÃO)

- SIM : o usuário usa o e-mail associado à Conta do Google para fazer login na sua plataforma? (O usuário decide selecionando SIM ou NÃO)

- SIM : o usuário tem uma conta correspondente no seu sistema de autenticação? (

check intenté chamado para confirmar)- SIM :

get intenté chamada e a conta é vinculada se a intent de recebimento retornar com sucesso. - Não : criar uma nova conta? (O usuário decide selecionando SIM ou NÃO)

- SIM :

create intenté chamado e a conta é vinculada se a intent de criação retornar com sucesso. - NÃO : o fluxo do OAuth da Web é acionado, o usuário é direcionado ao navegador e tem a opção de vincular um e-mail diferente.

- SIM :

- SIM :

- NÃO : o fluxo do OAuth da Web é acionado, o usuário é direcionado ao navegador e tem a opção de vincular um e-mail diferente.

- SIM : o usuário tem uma conta correspondente no seu sistema de autenticação? (

- NÃO : o usuário tem uma conta correspondente no seu sistema de autenticação? (

check intenté chamado para confirmar)- SIM :

get intenté chamada e a conta é vinculada se a intent de recebimento retornar com sucesso. - NÃO :

create intenté chamado e a conta é vinculada se a intent de criação retornar com sucesso.

- SIM :

- SIM : o usuário usa o e-mail associado à Conta do Google para fazer login na sua plataforma? (O usuário decide selecionando SIM ou NÃO)

Verificar se já existe uma conta de usuário (verificar intent)

Depois que o usuário autoriza o acesso ao perfil do Google, o Google envia uma solicitação que contém uma declaração assinada sobre a identidade do usuário do Google. A contém informações que incluem o ID da Conta do Google do usuário, nome e endereço de e-mail. O endpoint de troca de token configurado para sua projeto lida com essa solicitação.

Se a Conta do Google correspondente já estiver presente na sua autenticação

seu endpoint de troca de token responderá com account_found=true. Se o

A Conta do Google não corresponde a um usuário atual, seu endpoint de troca de token

retorna um erro HTTP 404 Não Encontrado com account_found=false.

A solicitação tem o seguinte formato:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=check&assertion=JWT&scope=SCOPES&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Seu endpoint de troca de token precisa ser capaz de lidar com os seguintes parâmetros:

| Parâmetros de endpoint de token | |

|---|---|

intent |

Para essas solicitações, o valor desse parâmetro é

check: |

grant_type |

O tipo de token que está sendo trocado. Para essas solicitações,

tem o valor urn:ietf:params:oauth:grant-type:jwt-bearer. |

assertion |

Um JSON Web Token (JWT) que fornece uma declaração assinada do identidade do usuário. O JWT contém informações que incluem o endereço de e-mail ID, nome e endereço de e-mail da Conta do Google. |

client_id |

O ID do cliente que você atribuiu ao Google. |

client_secret |

A chave secreta do cliente que você atribuiu ao Google. |

Para responder às solicitações da intent check, o endpoint de troca de token precisa executar as seguintes etapas:

- Valide e decodifique a declaração do JWT.

- Verifique se a Conta do Google já está no seu sistema de autenticação.

Valide e decodifique a declaração do JWT

É possível validar e decodificar a declaração do JWT usando um Biblioteca de decodificação JWT para sua linguagem. Usar as chaves públicas do Google, disponíveis em JWK ou PEM, para verificar a assinatura do token.

Quando decodificada, a declaração JWT se parece com o seguinte exemplo:

{ "sub": "1234567890", // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "email_verified": true, // true, if Google has verified the email address "hd": "example.com", // If present, the host domain of the user's GSuite email address // If present, a URL to user's profile picture "picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ", "locale": "en_US" // User's locale, from browser or phone settings }

Além de verificar a assinatura do token, verifique se a propriedade

emissor (campo iss) é https://accounts.google.com, que o público-alvo

(campo aud) é seu ID de cliente atribuído e que o token não expirou

(campo exp).

Use os campos email, email_verified e hd para determinar se

O Google hospeda e é autoritativo para um endereço de e-mail. Nos casos em que o Google

autoritativo, o usuário é atualmente conhecido como o proprietário legítimo da conta

e você pode pular a senha ou outros métodos de desafio. Caso contrário, estes métodos

pode ser usada para verificar a conta antes da vinculação.

Casos em que o Google é confiável:

emailtem o sufixo@gmail.com. Esta é uma conta do Gmail.- A opção

email_verifiedé verdadeira ehdfoi definida. Esta é uma conta do G Suite.

Os usuários podem se registrar para Contas do Google sem usar o Gmail ou o G Suite. Quando

email não contém um sufixo @gmail.com e hd está ausente, o Google não está

com autoridade e senha ou outros métodos de desafio

o usuário. email_verified também pode ser verdadeiro porque o Google verificou inicialmente o

usuário quando a Conta do Google foi criada, mas a propriedade do terceiro

pode ter mudado desde então.

Verificar se a Conta do Google já está no sistema de autenticação

Verifique se uma das condições a seguir é verdadeira:

- O ID da Conta do Google, encontrado no campo

subda declaração, está no seu nome de usuário no seu banco de dados. - O endereço de e-mail na declaração corresponde a um usuário no seu banco de dados de usuários.

Se uma das condições for verdadeira, o usuário já se inscreveu. Nesse caso, retornar uma resposta como esta:

HTTP/1.1 200 Success

Content-Type: application/json;charset=UTF-8

{

"account_found":"true",

}

Se nem o ID da Conta do Google nem o endereço de e-mail especificado no

corresponde a um usuário em seu banco de dados, o usuário ainda não se inscreveu. Em

nesse caso, seu endpoint de troca de token precisará responder com um erro HTTP 404

que especifica "account_found": "false", como no exemplo a seguir:

HTTP/1.1 404 Not found

Content-Type: application/json;charset=UTF-8

{

"account_found":"false",

}

Processar a vinculação automática (get intent)

Depois que o usuário autoriza o acesso ao perfil do Google, o Google envia uma solicitação que contém uma declaração assinada sobre a identidade do usuário do Google. A contém informações que incluem o ID da Conta do Google do usuário, nome e endereço de e-mail. O endpoint de troca de token configurado para sua projeto lida com essa solicitação.

Se a Conta do Google correspondente já estiver na sua autenticação

seu endpoint de troca de token retornará um token para o usuário. Se o

A Conta do Google não corresponde a um usuário atual, seu endpoint de troca de token

retorna um erro linking_error e um login_hint opcional.

A solicitação tem o seguinte formato:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&scope=SCOPES&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Seu endpoint de troca de token precisa ser capaz de lidar com os seguintes parâmetros:

| Parâmetros de endpoint de token | |

|---|---|

intent |

Para essas solicitações, o valor desse parâmetro é get. |

grant_type |

O tipo de token que está sendo trocado. Para essas solicitações,

tem o valor urn:ietf:params:oauth:grant-type:jwt-bearer. |

assertion |

Um JSON Web Token (JWT) que fornece uma declaração assinada do identidade do usuário. O JWT contém informações que incluem o endereço de e-mail ID, nome e endereço de e-mail da Conta do Google. |

scope |

Opcional:todos os escopos de que você configurou o Google para solicitar usuários. |

client_id |

O ID do cliente que você atribuiu ao Google. |

client_secret |

A chave secreta do cliente que você atribuiu ao Google. |

Para responder às solicitações da intent get, o endpoint de troca de token precisa executar as seguintes etapas:

- Valide e decodifique a declaração do JWT.

- Verifique se a Conta do Google já está no seu sistema de autenticação.

Valide e decodifique a declaração do JWT

É possível validar e decodificar a declaração do JWT usando um Biblioteca de decodificação JWT para sua linguagem. Usar as chaves públicas do Google, disponíveis em JWK ou PEM, para verificar a assinatura do token.

Quando decodificada, a declaração JWT se parece com o seguinte exemplo:

{ "sub": "1234567890", // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "email_verified": true, // true, if Google has verified the email address "hd": "example.com", // If present, the host domain of the user's GSuite email address // If present, a URL to user's profile picture "picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ", "locale": "en_US" // User's locale, from browser or phone settings }

Além de verificar a assinatura do token, verifique se a propriedade

emissor (campo iss) é https://accounts.google.com, que o público-alvo

(campo aud) é seu ID de cliente atribuído e que o token não expirou

(campo exp).

Use os campos email, email_verified e hd para determinar se

O Google hospeda e é autoritativo para um endereço de e-mail. Nos casos em que o Google

autoritativo, o usuário é atualmente conhecido como o proprietário legítimo da conta

e você pode pular a senha ou outros métodos de desafio. Caso contrário, estes métodos

pode ser usada para verificar a conta antes da vinculação.

Casos em que o Google é confiável:

emailtem o sufixo@gmail.com. Esta é uma conta do Gmail.- A opção

email_verifiedé verdadeira ehdfoi definida. Esta é uma conta do G Suite.

Os usuários podem se registrar para Contas do Google sem usar o Gmail ou o G Suite. Quando

email não contém um sufixo @gmail.com e hd está ausente, o Google não está

com autoridade e senha ou outros métodos de desafio

o usuário. email_verified também pode ser verdadeiro porque o Google verificou inicialmente o

usuário quando a Conta do Google foi criada, mas a propriedade do terceiro

pode ter mudado desde então.

Verificar se a Conta do Google já está no sistema de autenticação

Verifique se uma das condições a seguir é verdadeira:

- O ID da Conta do Google, encontrado no campo

subda declaração, está no seu nome de usuário no seu banco de dados. - O endereço de e-mail na declaração corresponde a um usuário no seu banco de dados de usuários.

Se uma conta for encontrada para o usuário, emita um token de acesso e retorne os valores em um objeto JSON no corpo da resposta HTTPS, como no exemplo a seguir:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "refresh_token": "REFRESH_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

Em alguns casos, a vinculação de contas com base no token de ID pode falhar para o usuário. Se

fizer isso por qualquer motivo, seu endpoint de troca de token precisará responder com uma solicitação HTTP

Erro 401 que especifica error=linking_error, como mostra o exemplo a seguir:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

Quando o Google recebe uma resposta de erro 401 com linking_error, ele envia

o usuário ao endpoint de autorização com login_hint como parâmetro. A

o usuário conclui a vinculação da conta usando o fluxo de vinculação OAuth no navegador.

Processar a criação de contas pelo Login do Google (criar intent)

Quando um usuário precisa criar uma conta no seu serviço, o Google faz uma solicitação

ao endpoint de troca de token que especifica intent=create.

A solicitação tem o seguinte formato:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&assertion=JWT&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Seu endpoint de troca de token precisa lidar com os seguintes parâmetros:

| Parâmetros de endpoint de token | |

|---|---|

intent |

Para essas solicitações, o valor desse parâmetro é create. |

grant_type |

O tipo de token que está sendo trocado. Para essas solicitações,

tem o valor urn:ietf:params:oauth:grant-type:jwt-bearer. |

assertion |

Um JSON Web Token (JWT) que fornece uma declaração assinada do identidade do usuário. O JWT contém informações que incluem o endereço de e-mail ID, nome e endereço de e-mail da Conta do Google. |

client_id |

O ID do cliente que você atribuiu ao Google. |

client_secret |

A chave secreta do cliente que você atribuiu ao Google. |

O JWT no parâmetro assertion contém o ID da Conta do Google do usuário,

nome e endereço de e-mail, que podem ser usados para criar uma nova conta no seu

serviço.

Para responder às solicitações da intent create, o endpoint de troca de token precisa executar as seguintes etapas:

- Valide e decodifique a declaração do JWT.

- Valide as informações do usuário e crie uma nova conta.

Valide e decodifique a declaração do JWT

É possível validar e decodificar a declaração do JWT usando um Biblioteca de decodificação JWT para sua linguagem. Usar as chaves públicas do Google, disponíveis em JWK ou PEM, para verificar a assinatura do token.

Quando decodificada, a declaração JWT se parece com o seguinte exemplo:

{ "sub": "1234567890", // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "email_verified": true, // true, if Google has verified the email address "hd": "example.com", // If present, the host domain of the user's GSuite email address // If present, a URL to user's profile picture "picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ", "locale": "en_US" // User's locale, from browser or phone settings }

Além de verificar a assinatura do token, verifique se a propriedade

emissor (campo iss) é https://accounts.google.com, que o público-alvo

(campo aud) é seu ID de cliente atribuído e que o token não expirou

(campo exp).

Use os campos email, email_verified e hd para determinar se

O Google hospeda e é autoritativo para um endereço de e-mail. Nos casos em que o Google

autoritativo, o usuário é atualmente conhecido como o proprietário legítimo da conta

e você pode pular a senha ou outros métodos de desafio. Caso contrário, estes métodos

pode ser usada para verificar a conta antes da vinculação.

Casos em que o Google é confiável:

emailtem o sufixo@gmail.com. Esta é uma conta do Gmail.- A opção

email_verifiedé verdadeira ehdfoi definida. Esta é uma conta do G Suite.

Os usuários podem se registrar para Contas do Google sem usar o Gmail ou o G Suite. Quando

email não contém um sufixo @gmail.com e hd está ausente, o Google não está

com autoridade e senha ou outros métodos de desafio

o usuário. email_verified também pode ser verdadeiro porque o Google verificou inicialmente o

usuário quando a Conta do Google foi criada, mas a propriedade do terceiro

pode ter mudado desde então.

Valide as informações do usuário e crie uma nova conta

Verifique se uma das condições a seguir é verdadeira:

- O ID da Conta do Google, encontrado no campo

subda declaração, está no seu nome de usuário no seu banco de dados. - O endereço de e-mail na declaração corresponde a um usuário no seu banco de dados de usuários.

Se alguma das condições for verdadeira, solicite que o usuário vincule a conta atual

com a Conta do Google. Para isso, responda à solicitação com um erro HTTP 401

que especifica error=linking_error e dá o endereço de e-mail do usuário como o

login_hint. Veja a seguir um exemplo de resposta:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

Quando o Google recebe uma resposta de erro 401 com linking_error, ele envia

o usuário ao endpoint de autorização com login_hint como parâmetro. A

o usuário conclui a vinculação da conta usando o fluxo de vinculação OAuth no navegador.

Se nenhuma das condições for verdadeira, crie uma nova conta de usuário com as informações. fornecidos no JWT. Contas novas geralmente não têm uma senha definida. Está recomendamos que você adicione o Login do Google a outras plataformas para permitir que os usuários fazer login com o Google em todas as plataformas do seu aplicativo. Você também pode pode enviar ao usuário por e-mail um link que inicie o fluxo de recuperação de senha para permitir que o que o usuário defina uma senha para fazer login em outras plataformas.

Quando a criação for concluída, emita um token de acesso e retorna os valores em um objeto JSON o corpo da sua resposta HTTPS, como no exemplo a seguir:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "refresh_token": "REFRESH_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

Receber o ID do cliente da API do Google

Você vai precisar fornecer o ID do cliente da API do Google durante o processo de registro da vinculação de contas.

Para receber o ID do cliente da API usando o projeto que você criou ao concluir as etapas de Vinculação OAuth. Para isso, siga estas etapas:

Crie ou selecione um projeto das APIs do Google.

Se o projeto não tiver um ID do cliente para o tipo de aplicativo da Web, clique em Criar cliente para criar um. Inclua o domínio do seu site na caixa Origens JavaScript autorizadas. Ao realizar testes ou desenvolvimentos locais, adicione

http://localhostehttp://localhost:<port_number>ao campo Origens JavaScript autorizadas.

Como validar a implementação

É possível validar sua implementação usando a ferramenta OAuth 2.0 Playground.

Na ferramenta, siga estas etapas:

- Clique em Configuração para abrir a janela de configuração do OAuth 2.0.

- No campo Fluxo do OAuth, selecione Lado do cliente.

- No campo Endpoints OAuth, selecione Personalizado.

- Especifique o endpoint OAuth 2.0 e o ID do cliente atribuído ao Google nos campos correspondentes.

- Na seção Etapa 1, não selecione nenhum escopo do Google. Em vez disso, deixe esse campo em branco ou digite um escopo válido para seu servidor (ou uma string arbitrária se você não usar escopos do OAuth). Quando terminar, clique em Autorizar APIs.

- Nas seções Etapa 2 e Etapa 3, siga o fluxo OAuth 2.0 e verifique se cada etapa funciona conforme o esperado.

É possível validar sua implementação usando a ferramenta Demo de vinculação de Contas do Google.

Na ferramenta, siga estas etapas:

- Clique no botão Fazer login com o Google.

- Escolha a conta que você quer vincular.

- Insira o ID do serviço.

- Opcionalmente, insira um ou mais escopos para os quais você vai solicitar acesso.

- Clique em Iniciar demonstração.

- Quando solicitado, confirme que você pode consentir e negar o pedido de vinculação.

- Confirme se você foi redirecionado para a plataforma.