Android Açık Kaynak Projesi (AOSP) kapsamında uygulanması amaçlanan bu teknik açıklayıcıda, cihaz üzerinde kişiselleştirmenin (ODP) arkasındaki motivasyon, geliştirilmesine yön veren tasarım ilkeleri, gizlilik modeliyle gizliliği ve doğrulanabilir şekilde gizli bir deneyim sağlamaya nasıl yardımcı olduğu ele alınmaktadır.

Bunu, veri erişim modelini basitleştirerek ve güvenlik sınırından çıkan tüm kullanıcı verilerinin her bir düzeyde (kullanıcı, benimseyen, model_ornek) diferansiyel şekilde özel olmasını sağlayarak (bu belgede bazen kullanıcı düzeyi olarak kısaltılır) sağlamayı planlıyoruz.

Son kullanıcıların cihazlarından olası son kullanıcı veri çıkışıyla ilgili tüm kodlar açık kaynaklı olacak ve harici varlıklar tarafından doğrulanabilir. Teklifimizin ilk aşamalarında, cihaz üzerinde kişiselleştirme fırsatlarını kolaylaştıran bir platform için ilgi oluşturmayı ve geri bildirim toplamayı amaçlıyoruz. Gizlilik uzmanları, veri analistleri ve güvenlik uzmanları gibi paydaşları bizimle etkileşime geçmeye davet ediyoruz.

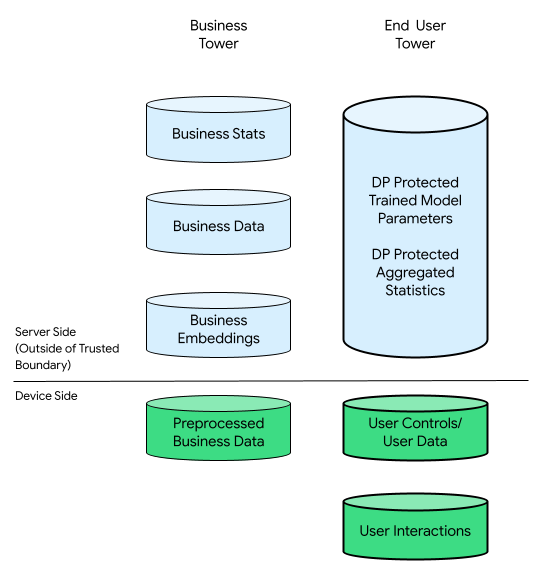

Görsel

Cihaz Üzerinde Kişiselleştirme, son kullanıcıların bilgilerini etkileşime geçmedikleri işletmelerden korumak için tasarlanmıştır. İşletmeler, ürünlerini ve hizmetlerini son kullanıcılar için özelleştirmeye (örneğin, uygun şekilde anonimleştirilmiş ve diferansiyel gizli makine öğrenimi modelleri kullanarak) devam edebilir ancak işletme ile son kullanıcı arasında doğrudan etkileşim olmadığı sürece son kullanıcı için yapılan tam özelleştirmeleri (yalnızca işletme sahibinin oluşturduğu özelleştirme kuralına değil, aynı zamanda bireysel son kullanıcının tercihine de bağlıdır) göremez. Bir işletme herhangi bir makine öğrenimi modeli veya istatistiksel analiz üretiyorsa ODP, bunların uygun Diferansiyel Gizlilik mekanizmaları kullanılarak düzgün bir şekilde anonimleştirilmesini sağlamaya çalışır.

Şu anki planımız, aşağıdaki özellik ve işlevleri ele alarak ODP'yi birden fazla ara hedefte incelemektir. Konuyla ilgilenen tarafları da bu keşfi ilerletmek için yapıcı bir şekilde ek özellikler veya iş akışları önermeye davet ediyoruz:

- Tüm iş mantığının saklandığı ve yürütüldüğü, çıkışları sınırlandırırken çok sayıda son kullanıcı sinyalinin korumalı alana girmesine izin veren korumalı alanlı ortam.

Uçtan uca şifrelenmiş veri depolama alanı:

- Kullanıcı denetimleri ve kullanıcılarla ilgili diğer veriler. Bunlar son kullanıcı tarafından sağlanan veya işletmeler tarafından toplanıp tahmin edilen verilerin yanı sıra geçerlilik süresi (TTL) denetimleri, temizleme politikaları, gizlilik politikaları ve daha fazlası olabilir.

- İşletme yapılandırmaları. ODP, bu verileri sıkıştırmak veya gizlemek için algoritmalar sağlar.

- İşletme sonuçları işleme. Bu sonuçlar aşağıdaki gibi olabilir:

- Sonraki işleme aşamalarında girdi olarak kullanılır ve

- Uygun diferansiyel gizlilik mekanizmaları başına gürültü uygulanır ve uygun uç noktalara yüklenir.

- Uygun merkezi Diferansiyel Gizlilik mekanizmalarına sahip Açık Kaynaklı iş yükleri çalıştıran Güvenilir Yürütme Ortamlarına (TEE) güvenilir yükleme akışı kullanılarak yüklenir

- Son kullanıcılara gösterilir.

API'lerin tasarlanma amacı:

- 2(a) maddesini toplu veya artımlı olarak güncelleyin.

- 2(b) maddesini toplu veya artımlı olarak düzenli aralıklarla güncelleyin.

- Güvenilir toplama ortamlarında uygun gürültü mekanizmalarıyla 2(c) dosyasını yükleyin. Bu sonuçlar, bir sonraki işleme turları için 2(b) olabilir.

Tasarım ilkeleri

ODP'nin dengelemeye çalıştığı üç temel nokta vardır: gizlilik, adalet ve fayda.

Gelişmiş gizlilik koruması için kuleli veri modeli

ODP, Tasarımdan Başlayan Gizlilik'e göre hareket eder ve varsayılan olarak son kullanıcı gizliliğinin korunması olacak şekilde tasarlanmıştır.

ODP, kişiselleştirme işlemeyi son kullanıcının cihazına taşımayı araştırır. Bu yaklaşım, verileri cihazda mümkün olduğunca fazla tutarak ve sadece gerektiğinde cihaz dışında işleyerek gizlilik ile kullanışlılık arasında denge kurar. ODP aşağıdaki konulara odaklanır:

- Cihazdan ayrıldığında bile son kullanıcı verilerinin cihaz tarafından kontrol edilmesi. Hedeflerin, ODP tarafından yazılan kod çalıştıran herkese açık bulut sağlayıcıları tarafından sunulan Güvenilir Yürütme Ortamları'nın onaylanması gerekir.

- Cihazdan ayrılan son kullanıcı verilerine ne olacağının cihaz doğrulanabilirliği. ODP, cihazlar arası makine öğrenimini ve kullanıcıları için istatistiksel analizleri koordine etmek amacıyla Açık Kaynaklı, Birleşik Compute iş yükleri sağlar. Son kullanıcının cihazı, bu tür iş yüklerinin Güvenilir Yürütme Ortamları'nda değiştirilmeden yürütüldüğünü onaylayacaktır.

- Cihaz tarafından kontrol edilen/doğrulanabilir sınırdan çıkan çıkışların teknik gizliliği (ör. toplama, gürültü, diferansiyel gizlilik) garantisi.

Sonuç olarak, kişiselleştirme cihaza özgü olacaktır.

Ayrıca işletmeler, platformun ele alması gereken gizlilik önlemlerine de ihtiyaç duyuyor. Bunun için ham iş verilerinin ilgili sunucularında tutulması gerekir. ODP, bunu başarmak için aşağıdaki veri modelini kullanır:

- Her ham veri kaynağı cihazda veya sunucu tarafında depolanarak yerel öğrenme ve çıkarıma olanak tanır.

- Birden fazla veri kaynağında karar vermeyi kolaylaştıracak algoritmalar sağlayacağız. Örneğin, iki farklı veri konumu arasında filtreleme, çeşitli kaynaklarda eğitim veya çıkarımlar yapabilirsiniz.

Bu bağlamda bir iş kulesi ve son kullanıcı kulesi olabilir:

Son kullanıcı kulesi; son kullanıcı tarafından sağlanan verilerden (örneğin, hesap bilgileri ve denetimler), son kullanıcının cihazıyla olan etkileşimine ilişkin toplanan verilerden ve işletme tarafından tahmin edilen türev verilerden (ör. ilgi alanları ve tercihler) oluşur. Tahmin edilen veriler, herhangi bir kullanıcının doğrudan bildirimlerinin üzerine yazmaz.

Buna karşılık, bulut merkezli bir altyapıda son kullanıcı kulesinden gelen tüm ham veriler işletmelerin sunucularına aktarılır. Buna karşılık, cihaz merkezli bir altyapıda son kullanıcı kulesinden gelen tüm ham veriler kendi kaynağında kalırken işletmenin verileri sunucularda depolanmaya devam eder.

Cihaz üzerinde kişiselleştirme, yalnızca onaylanmış açık kaynaklı kodların daha özel çıkış kanalları kullanarak TEE'lerdeki son kullanıcılarla alakalı olabilecek verileri işlemesini mümkün kılarak iki yöntemin de en iyi yönlerini bir araya getirir.

Adil çözümler için kapsayıcı kamu yararı

ODP, farklı bir ekosistemdeki tüm katılımcılar için dengeli bir ortam sağlamayı amaçlar. Farklı hizmetler ve ürünler sunan çeşitli oyunculardan oluşan bu ekosistemin inceliklerinin farkındayız.

ODP, inovasyona ilham vermek için geliştiriciler ve temsil ettikleri işletmeler tarafından uygulanabilecek API'ler sunar. Cihaz üzerinde kişiselleştirme; sürümleri, izlemeyi, geliştirici araçlarını ve geri bildirim araçlarını yönetirken bu uygulamaların sorunsuz şekilde entegrasyonunu da kolaylaştırır. Cihaz Üzerinde kişiselleştirme, somut bir iş mantığı oluşturmaz; yaratıcılık için katalizör işlevi görür.

ODP zaman içinde daha fazla algoritma sunabilir. Ekosistemle işbirliği, doğru özellik düzeyinin belirlenmesinde ve katılımcı her işletme için makul bir cihaz kaynak sınırının belirlenmesinde esastır. Yeni kullanım alanlarını tespit edip bunlara öncelik vermemize yardımcı olması için ekosistemden geri bildirimler almayı bekliyoruz.

Daha iyi kullanıcı deneyimleri için geliştirici yardımcı programı

ODP kullanıldığında, tüm etkinlikler cihaz düzeyinde yerel olarak kaydedildiğinden etkinlik verilerinde veya gözlem gecikmelerinde kayıp yaşanmaz. Birleştirme hatası yok ve tüm etkinlikler belirli bir cihazla ilişkilendirilir. Sonuç olarak, gözlemlenen tüm etkinlikler doğal olarak kullanıcı etkileşimlerini yansıtan kronolojik bir dizi oluşturur.

Bu basitleştirilmiş işlem, verileri birleştirme veya yeniden düzenleme ihtiyacını ortadan kaldırarak neredeyse gerçek zamanlı ve kayıpsız kullanıcı verilerine erişilebilir. Buna karşılık bu, son kullanıcıların veriye dayalı ürün ve hizmetlerle etkileşimde bulunurken algıladığı faydayı artırarak daha yüksek memnuniyet seviyeleri ve daha anlamlı deneyimler sağlayabilir. ODP ile işletmeler, kullanıcılarının ihtiyaçlarına etkili bir şekilde uyum sağlayabilir.

Gizlilik modeli: gizlilik yoluyla gizlilik

Aşağıdaki bölümlerde, bu gizlilik analizinin temeli olarak tüketici-üretici modeli ve hesaplama ortamı gizliliği ile çıkış doğruluğu karşılaştırılmaktadır.

Bu gizlilik analizinin temeli olarak tüketici-üretken modeli

Gizliliğin gizlilik güvencelerini gizlilik aracılığıyla incelemek için tüketici-üretici modelini uygulayacağız. Bu modeldeki hesaplamalar, düğümlerden ve alt grafiklerden oluşan bir Yönlendirilmiş Döngüsel Grafik (DAG) içinde düğümler olarak gösterilir. Her hesaplama düğümünde üç bileşen bulunur: tüketilen girişler, üretilen çıkışlar ve hesaplama girişlerini çıkışlara eşler.

Bu modelde gizlilik koruması üç bileşen için de geçerlidir:

- Giriş gizliliği. Düğümlerin iki tür girişi olabilir. Giriş, önceki düğüm tarafından oluşturulduysa zaten önceki düğümün çıkış gizlilik garantilerine sahiptir. Aksi takdirde, girişlerin politika motorunu kullanarak veri girişi politikalarını temizlemesi gerekir.

- Çıkış gizliliği. Çıkışın, diferansiyel gizlilik (DP) tarafından sağlanan gibi özelleştirilmesi gerekebilir.

- İşlem ortamı gizliliği. Hesaplama, güvenli bir şekilde mühürlü bir ortamda yapılarak hiç kimsenin bir düğüm içindeki ara durumlara erişememesi sağlanmalıdır. Bunu mümkün kılan teknolojiler arasında Birleşik Hesaplamalar (FC), donanım tabanlı Güvenilir Yürütme Ortamları (TEE), güvenli Çok Taraflı Hesaplama (sMPC), homomorfik şifreleme (HPE) ve daha fazlası yer alır. Gizlilik aracılığıyla gizliliğin, aracı devletlerin ve gizlilik sınırından çıkan tüm çıkışların yine de diferansiyel gizlilik mekanizmalarıyla korunması gerektiğini belirtmek gerekir. İki gerekli hak talebi şunlardır:

- Ortam gizliliği sayesinde yalnızca bildirilen çıkışlar ortamdan ayrılır ve ortamdan

- Ses düzeyi, giriş gizliliği hak taleplerinden çıkış gizliliği hak taleplerinin doğru şekilde düşülmesini sağlar. Seslik, gizlilik mülkünün DAG'de yayılmasını sağlar.

Özel bir sistem; giriş gizliliğini, işlem ortamının gizliliğini ve çıkış gizliliğini korur. Ancak diferansiyel gizlilik mekanizmalarının uygulama sayısı, gizli bir bilgi işlem ortamında daha fazla işleme mühürleyerek azaltılabilir.

Bu modelin başlıca iki avantajı vardır. İlk olarak, büyük veya küçük birçok sistem DAG olarak temsil edilebilir. İkinci olarak, DP'nin İşleme Sonrası [Bölüm 2.1] ve kompozisyon Diferansiyel Gizliliğin Karmaşıklığındaki Lemma 2.4 özellikleri, bir grafiğin tamamı için (en kötü durumda) gizlilik ve doğruluğun dengesini analiz etmek için güçlü araçlar sunar:

- İşleme sonrası sürecin sonunda, orijinal veriler tekrar kullanılmazsa miktar özelleştirilirken "özelleştirilmez". Bir düğümün tüm girişleri gizli olduğu sürece, hesaplamalarına bakılmaksızın çıkışı gizli olur.

- Gelişmiş Bileşim, her grafik bölümü DP ise genel grafiğin de aynı şekilde grafiğin son çıktısının £ ve 5 değerlerini yaklaşık olarak Address çekince ile etkili bir şekilde sınırladığını garanti eder. Grafikte won birimleri olduğu ve her birimin çıkışının (£, 5)-DP olduğu varsayılır.

Bu iki özellik, her düğüm için iki tasarım ilkesine dönüşür:

- 1. Mülk 1 (İşleme Sonrası) Bir düğümün girişleri tamamen DP ise düğümde yürütülen rastgele iş mantığını barındıracak ve işletmelerin "gizli soslarını" destekleyecek olan düğümün çıkışı DP'dir.

- Özellik 2 (Gelişmiş Besteden): Bir düğümün girişlerinin tamamı DP değilse çıkışının DP uyumlu hale getirilmesi gerekir. Hesaplama düğümü, Güvenilir Yürütme Ortamlarında çalışan ve cihaz üzerinde kişiselleştirme tarafından sağlanan açık kaynaklı iş yükleri ve yapılandırmalar yürütüyorsa daha sıkı DP sınırları uygulanabilir. Aksi takdirde, cihaz üzerinde kişiselleştirmenin en kötü durumda DP sınırlarını kullanması gerekebilir. Kaynak kısıtlamaları nedeniyle, herkese açık bulut sağlayıcısı tarafından sunulan Güvenilir Yürütme Ortamlarına başlangıçta öncelik verilir.

Bilgi işlem ortamı gizliliği ve çıkış doğruluğu

Bu nedenle Cihaz Üzerinde Kişiselleştirme, gizli bilgi işlem ortamlarının güvenliğini artırmaya ve ara durumların erişilemez kalmasını sağlamaya odaklanacaktır. Mühürleme olarak bilinen bu güvenlik süreci alt düzeyde uygulanır ve birden fazla düğümün DP uyumlu hale getirilmesine olanak tanır. Bu, daha önce bahsedilen 1. mülk ve 2. özelliğin alt grafik düzeyinde geçerli olduğu anlamına gelir.

Elbette son grafik çıktısı olan Çıkış 7'ye beste başına DP' eklenir. Bu, hiç mühürleme kullanılmamışsa toplam 3 (yerel) DP'ye kıyasla, bu grafikte toplam 2 DP olacağı anlamına gelir.

Esasen, hesaplama ortamını güvence altına alarak ve rakiplerin bir grafiğe veya alt grafiğin girişlerine ve ara durumlara erişme fırsatlarını ortadan kaldırarak Merkezi DP'nin uygulanmasını sağlar (yani, kapalı bir ortamın çıkışı DP uyumlu olur). Bu da Yerel DP'ye uyumlu girişlere kıyasla doğruluğu artırabilir. Bu ilke FC, TEE'ler, sMPC'ler ve HPE'lerin gizlilik teknolojileri olarak kabul edilmesinin temelini oluşturur. Diferansiyel Gizliliğin Karmaşıklığı başlıklı makalenin 10. bölümüne bakın.

İyi ve pratik bir örnek model eğitimi ve çıkarımdır. Aşağıdaki tartışmalarda (1), eğitim nüfusu ve çıkarım popülasyonunun örtüştüğü ve (2), hem özelliklerin hem de etiketlerin gizli kullanıcı verileri oluşturduğu varsayılmıştır. DP'yi tüm girişlere uygulayabiliriz:

Cihaz üzerinde kişiselleştirme, sunuculara göndermeden önce kullanıcı etiketlerine ve özelliklerine yerel DP uygulayabilir. Bu yaklaşım, sunucunun yürütme ortamına veya iş mantığına herhangi bir şart koymaz.

Bu, geçerli cihaz üzerinde kişiselleştirme tasarımıdır.

Gizli olduğu doğrulanabilir

Cihaz üzerinde kişiselleştirme, doğrulanabilir şekilde gizli olmayı amaçlar. Kullanıcı cihazları dışında olanların doğrulanmasına odaklanır. ODP, son kullanıcıların cihazlarından çıkan verileri işleyen kodu yazar ve bu kodun Gizli Bilişim Konsorsiyumu ile uyumlu, örnek yönetici ayrıcalığı olmayan bir sunucuda değiştirilmemiş bir şekilde çalıştığını onaylamak için NIST'nin RFC 9334 Uzaktan Atama Prosedürleri (RATS) Mimarisi'ni kullanır. Bu kodlar açık kaynaklı olur ve güven kazanmak amacıyla şeffaf doğrulama için erişilebilir olur. Bu tür önlemler, bireylere verilerinin korunduğuna dair güven verebilir ve işletmeler güçlü bir gizlilik güvencesi temeline dayanarak itibar oluşturabilir.

Cihaz üzerinde kişiselleştirmenin bir diğer önemli yönü de toplanan ve depolanan gizli veri miktarının azaltılmasıdır. Bu ilkeye bağlı olarak birleşik Compute ve Diferansiyel Gizlilik gibi teknolojilerden yararlanır ve hassas bireysel ayrıntıları veya tanımlayıcı bilgileri ifşa etmeden değerli veri kalıplarının ortaya çıkarılmasını sağlar.

Veri işleme ve paylaşma ile ilgili etkinlikleri günlüğe kaydeden bir denetim takibinin sürdürülmesi, doğrulanabilir gizliliğin bir diğer önemli unsurudur. Bu sayede denetim raporları oluşturabilir ve güvenlik açıklarını tespit edebilir ve gizlilik taahhüdümüzü gösterebilirsiniz.

Tasarımları ve uygulamaları sürekli olarak iyileştirmemize yardımcı olmak için gizlilik uzmanları, yetkililer, sektörler ve kişilerden yapıcı işbirlikleri rica ediyoruz.

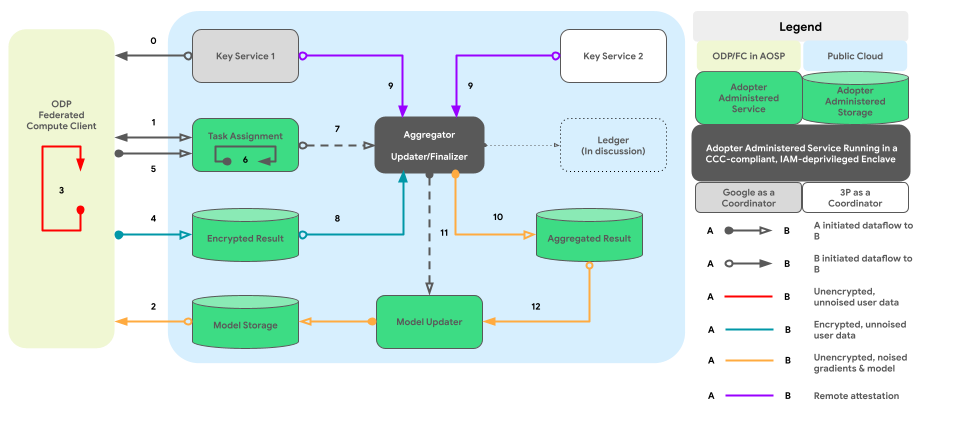

Aşağıdaki grafikte, cihazlar arası toplama ve diferansiyel gizlilik başına gürültülendirme için kod yolu gösterilmektedir.

Üst düzey tasarım

Gizlilik aracılığıyla gizlilik nasıl uygulanabilir? Yüksek bir düzeyde, kapalı bir ortamda çalışan ODP tarafından yazılan bir politika motoru, giriş ve çıkışlarının DP durumunu izlerken her düğümü/alt grafiği denetleyen temel bileşen görevi görür:

- Politika motoru açısından cihazlar ve sunucular aynı şekilde ele alınır. Aynı politika motorunu çalıştıran cihazlar ve sunucular, politika motorları karşılıklı olarak onaylandıktan sonra mantıksal olarak aynı kabul edilir.

- Cihazlarda izolasyon, AOSP'den izole işlemler (veya kullanılabilirlik arttığında uzun vadede pKVM) yoluyla gerçekleştirilir. Sunucularda yalıtım, "güvenilir tarafa" dayanır. Bu da TEE ve tercih edilen diğer teknik mühürleme çözümlerine, sözleşmeye dayalı anlaşmaya ya da her ikisine birden dayanır.

Başka bir deyişle, platform politikası motorunun yüklendiği ve çalıştırıldığı tüm mühürlü ortamlar Güvenilir Bilişim Tabanı'mızın (TCB) bir parçası olarak kabul edilir. Veriler, TCB ile ek gürültü olmadan yayılabilir. Veriler TCB'den çıktığında DP'nin uygulanması gerekir.

Cihazda Kişiselleştirme'nin üst düzey tasarımı, iki önemli öğeyi etkili bir şekilde entegre eder:

- İş mantığı yürütme için eşli işlem mimarisi

- Veri girişi, çıkış ve izin verilen işlemleri yönetmek için politikalar ve politika motoru.

Bu uyumlu tasarım, işletmelere özel kodlarını güvenilir bir yürütme ortamında çalıştırabilecekleri ve uygun politika kontrollerini tamamlayan kullanıcı verilerine erişebilecekleri eşit bir oyun alanı sunar.

Aşağıdaki bölümlerde bu iki temel unsur ayrıntılı olarak incelenecektir.

İş mantığı yürütme için eşlenmiş işlem mimarisi

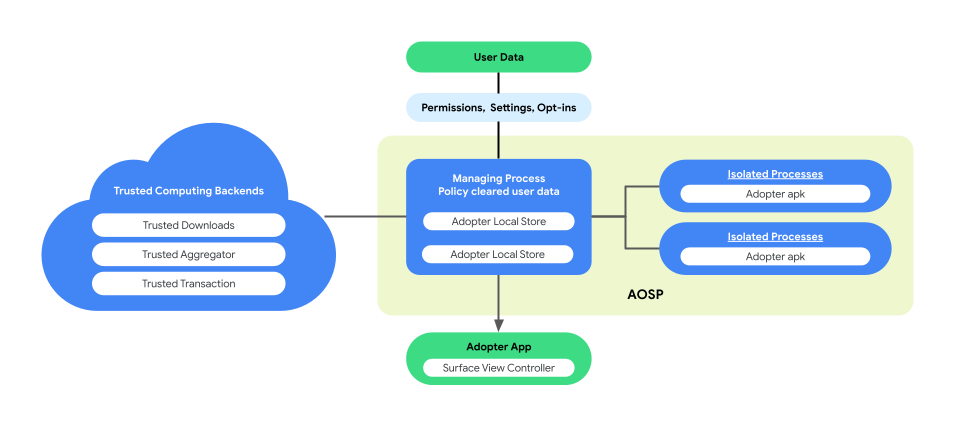

Cihaz Üzerinde Kişiselleştirme, iş mantığı yürütme sırasında kullanıcı gizliliğini ve veri güvenliğini iyileştirmek için AOSP'de ikili işlem mimarisi sunar. Bu mimari şunları içerir:

işleyeceğiz. Bu işlem, izin verilenler listesindeki API'lerle sınırlı erişimle ve ağ ya da disk izni olmadan işlem düzeyinde izole kalmasını sağlayarak IsolatedProcesses oluşturur ve yönetir. Yönetim Süreci, tüm iş verilerinin toplanmasını sağlar. Tüm son kullanıcı verileri ve politika, bunları işletme kodu için temizler ve yürütme amacıyla IsolatedProcesses'e yönlendirir. Ayrıca, IsolatedProcesses ile diğer işlemler (sistem_sunucusu gibi) arasındaki etkileşime aracılık eder.

IsolatedProcess. Manifest'te izole (

isolatedprocess=true) olarak tanımlanan bu işlem, iş verilerini, politikadan temizlenmiş son kullanıcı verilerini ve iş kodunu ExecutiveProcess'ten alır. İşletme kodunun kendi verileri ve politikadan arındırılmış son kullanıcı verileri üzerinde çalışmasına olanak tanır. IsolatedProcess, hiçbir ek izin gerekmeden hem giriş hem de çıkış için MANAGEProcess ile özel olarak iletişim kurar.

Eşli işlem mimarisi, işletmelerin iş mantığını veya kodlarını açık kaynaklı hale getirmesine gerek kalmadan son kullanıcı veri gizliliği politikalarının bağımsız şekilde doğrulanması için fırsat sunar. IsolatedProcesses'in bağımsızlığını koruyan Yönetim Süreci ile ve IsolatedProcesses, iş mantığını verimli bir şekilde yürütür. Bu mimari, kişiselleştirme sırasında kullanıcı gizliliğini korumak için daha güvenli ve verimli bir çözüm sağlar.

Aşağıdaki şekilde, bu eşleştirilmiş işlem mimarisi gösterilmektedir.

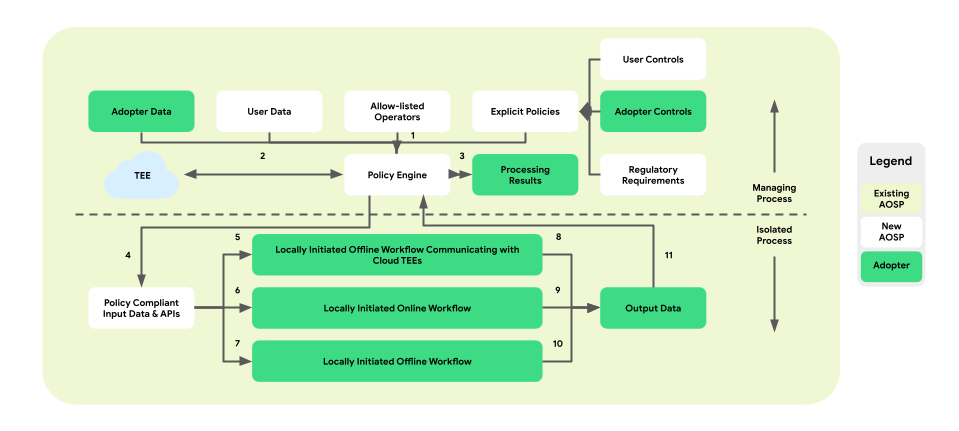

Veri işlemleriyle ilgili politikalar ve politika motorları

Cihaz Üzerinde Kişiselleştirme, platform ile iş mantığı arasında bir politika yaptırımı katmanı ekler. Amaç, son kullanıcı ve iş kontrollerini merkezi ve uygulanabilir politika kararlarıyla eşleştiren bir dizi araç sağlamaktır. Daha sonra bu politikalar, akışlar ve işletmeler genelinde kapsamlı ve güvenilir bir şekilde uygulanır.

İkili işlem mimarisinde politika motoru, ManageProcess içinde yer alır ve son kullanıcı ve iş verilerinin giriş ve çıkışını denetler. Ayrıca IsolatedProcess'e izin verilenler listesindeki işlemleri de sağlar. Örnek kapsam alanları arasında son kullanıcı denetiminin dikkate alınması, çocukların korunması, izin verilmeyen veri paylaşımının önlenmesi ve işletme gizliliği yer alır.

Bu politika yaptırım mimarisi, kullanılabilecek üç tür iş akışından oluşur:

- Güvenilir Yürütme Ortamı (TEE) iletişimleriyle yerel olarak başlatılan çevrimdışı iş akışları:

- Veri indirme akışları: güvenilir indirmeler

- Veri yükleme akışları: güvenilir işlemler

- Yerel olarak başlatılan online iş akışları:

- Gerçek zamanlı sunma akışları

- Çıkarım akışları

- Yerel olarak başlatılan çevrimdışı iş akışları:

- Optimizasyon akışları: Birleşik Öğrenim (FL) aracılığıyla uygulanan cihaz üzerinde model eğitimi

- Raporlama akışları: Birleşik Analiz (FA) aracılığıyla uygulanan cihazlar arası toplama

Aşağıdaki şekilde mimari, politikalar ve politika motorları açısından gösterilmektedir.

- İndirin: 1 -> 2 -> 4 -> 7 -> 10 -> 11 -> 3

- Sunum: 1 + 3 -> 4 -> 6 -> 9 -> 11 -> 3

- Optimizasyon: 2 (eğitim planı sunar) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

- Raporlama: 3 (toplama planı sunar) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

Genel olarak politika yaptırım katmanının ve Cihaz Üzerinde Kişiselleştirme'nin eşlenmiş işlem mimarisindeki politika motorunun kullanıma sunulması, gerekli veri ve işlemlere kontrollü erişim sağlarken iş mantığının yürütülmesi için izole ve gizliliği koruyan bir ortam sağlar.

Katmanlı API yüzeyleri

Cihaz Üzerinde Kişiselleştirme, ilgilenen işletmeler için katmanlı bir API mimarisi sağlar. Üst katman, belirli kullanım alanları için oluşturulmuş uygulamalardan oluşur. Potansiyel işletmeler, verilerini Üst Katman API'ler olarak bilinen bu uygulamalara bağlayabilir. Üst katman API'ler, orta katman API'ler üzerinde oluşturulmuştur.

Zamanla daha fazla Üst Katman API'si eklemeyi umuyoruz. Belirli bir kullanım alanında Üst Katman API kullanılamadığında veya mevcut Üst Katman API'ler yeterince esnek olmadığında, işletmeler orta katman API'leri doğrudan uygulayabilir. Orta Katman API'ler, programlama temel öğelerini kullanarak güç ve esneklik sağlar.

Sonuç

Cihazda Kişiselleştirme, son kullanıcı gizliliğiyle ilgili endişeleri yüksek düzeyde fayda sağlaması beklenen en yeni ve en iyi teknolojilerle ilgili olan, uzun vadeli bir çözüm için ilgi ve geri bildirim istemek amacıyla hazırlanan erken aşamadaki bir araştırma teklifidir.

ODP'nin ihtiyaçlarını karşıladığından ve endişelerini ele aldığından emin olmak için gizlilik uzmanları, veri analistleri ve potansiyel son kullanıcılar gibi paydaşlarla iletişim kurmak isteriz.