บทความอธิบายทางเทคนิคนี้มีไว้เพื่อนำไปใช้ในโครงการโอเพนซอร์ส Android (AOSP) โดยกล่าวถึงแรงจูงใจเบื้องหลังการปรับเปลี่ยนในอุปกรณ์ (ODP) หลักการการออกแบบที่ชี้นำการพัฒนา ความเป็นส่วนตัวผ่านรูปแบบการรักษาข้อมูลเป็นความลับ และวิธีที่ช่วยให้มั่นใจได้ว่าผู้ใช้จะได้รับประสบการณ์การใช้งานที่ยืนยันความเป็นส่วนตัวได้

เราวางแผนจะบรรลุเป้าหมายนี้โดยการลดความซับซ้อนของโมเดลการเข้าถึงข้อมูล และตรวจสอบให้แน่ใจว่าข้อมูลผู้ใช้ทั้งหมดที่หลุดออกไปจากขอบเขตความปลอดภัยนั้นมีความแตกต่างกันในระดับ (ผู้ใช้ ผู้ใช้ ผู้ใช้ โมเดล_อินสแตนซ์) (ซึ่งบางครั้งอาจย่อลงเป็นระดับผู้ใช้ในเอกสารนี้)

โค้ดทั้งหมดที่เกี่ยวข้องกับการส่งออกข้อมูลผู้ใช้ปลายทางที่เป็นไปได้จากอุปกรณ์ของผู้ใช้ปลายทางจะเป็นโอเพนซอร์สและตรวจสอบได้โดยบุคคลภายนอก ในช่วงแรกของข้อเสนอ เราจะพยายามสร้างความสนใจและรวบรวมความคิดเห็นเกี่ยวกับแพลตฟอร์มที่เอื้อให้เกิดโอกาสการปรับเปลี่ยนตามอุปกรณ์ เราเชิญผู้มีส่วนเกี่ยวข้อง เช่น ผู้เชี่ยวชาญด้านความเป็นส่วนตัว นักวิเคราะห์ข้อมูล และ ผู้ปฏิบัติงานด้านความปลอดภัยมาร่วมงานกับเรา

การมองเห็น

การปรับตามโปรไฟล์ในอุปกรณ์ออกแบบมาเพื่อปกป้องข้อมูลของผู้ใช้ปลายทางจากธุรกิจที่ผู้ใช้ไม่ได้โต้ตอบด้วย ธุรกิจอาจปรับแต่งผลิตภัณฑ์และบริการสำหรับผู้ใช้ปลายทางต่อไปได้ (เช่น ใช้โมเดลแมชชีนเลิร์นนิงที่ลบข้อมูลระบุตัวบุคคลออกอย่างเหมาะสมและมีการแยกข้อมูลส่วนตัว) แต่ธุรกิจจะไม่เห็นการปรับแต่งที่แน่นอนสำหรับผู้ใช้ปลายทาง (ซึ่งไม่เพียงขึ้นอยู่กับกฎการปรับแต่งที่เจ้าของธุรกิจสร้างขึ้นเท่านั้น แต่ยังขึ้นอยู่กับค่ากำหนดของผู้ใช้ปลายทางแต่ละรายด้วย) เว้นแต่จะมีการสื่อสารโดยตรงระหว่างธุรกิจกับผู้ใช้ปลายทาง หากธุรกิจสร้างรูปแบบการเรียนรู้ของเครื่องหรือการวิเคราะห์ทางสถิติ ODP จะพยายามทำให้ข้อมูลเหล่านั้นไม่ระบุตัวบุคคลอย่างเหมาะสมโดยใช้กลไก Differential Privacy ที่เหมาะสม

แผนปัจจุบันของเราคือการพิจารณา ODP ในเป้าหมายต่างๆ ที่ครอบคลุมฟีเจอร์และฟังก์ชันการทำงานต่อไปนี้ นอกจากนี้ เรายังเชิญผู้ที่สนใจ ให้ช่วยแนะนำฟีเจอร์หรือเวิร์กโฟลว์เพิ่มเติมอย่างสร้างสรรค์เพื่อการสำรวจเพิ่มเติมนี้

- สภาพแวดล้อมแซนด์บ็อกซ์ซึ่งตรรกะทางธุรกิจทั้งหมดมีอยู่และสั่งการ ซึ่งทำให้มีสัญญาณหลากหลายจากผู้ใช้ปลายทางในการเข้าสู่แซนด์บ็อกซ์ในขณะที่จำกัดเอาต์พุต

พื้นที่เก็บข้อมูลที่เข้ารหัสจากต้นทางถึงปลายทางสำหรับรายการต่อไปนี้

- การควบคุมผู้ใช้และข้อมูลอื่นๆ ที่เกี่ยวข้องกับผู้ใช้ ข้อมูลนี้อาจเป็นข้อมูลที่ผู้ใช้ปลายทางให้หรือรวบรวมและอนุมานโดยธุรกิจ รวมถึงการควบคุม Time to Live (TTL) การล้างข้อมูลนโยบาย นโยบายความเป็นส่วนตัว และอื่นๆ

- การกำหนดค่าธุรกิจ ODP มีอัลกอริทึมในการบีบอัดหรือสร้างความสับสนให้กับข้อมูลเหล่านี้

- ผลลัพธ์ของการประมวลผลธุรกิจ ผลลัพธ์เหล่านี้อาจเป็นสิ่งต่อไปนี้

- ใช้เป็นอินพุตในขั้นตอนต่อๆ ไป

- มีการสร้างความสับสนตามกลไก Differential Privacy ที่เหมาะสม และอัปโหลดไปยังอุปกรณ์ปลายทางที่มีคุณสมบัติตรงตามข้อกำหนด

- อัปโหลดโดยใช้ขั้นตอนการอัปโหลดที่เชื่อถือได้ไปยังสภาพแวดล้อมการทํางานที่เชื่อถือได้ (TEE) ที่ใช้เวิร์กโหลดแบบโอเพนซอร์สที่มีกลไก Differential Privacy กลางที่เหมาะสม

- แสดงต่อผู้ใช้ปลายทาง

API ที่ออกแบบมาเพื่อ

- อัปเดต 2(a), เป็นกลุ่ม หรือค่อยๆ เพิ่ม

- อัปเดต 2(ข) เป็นระยะๆ ไม่ว่าจะเป็นกลุ่มหรือค่อยๆ เพิ่ม

- อัปโหลด 2(c) โดยมีกลไกการตัดเสียงรบกวนที่เหมาะสมในสภาพแวดล้อมการรวมที่เชื่อถือได้ ผลลัพธ์ดังกล่าวอาจกลายเป็น 2(ข) สำหรับรอบการประมวลผลถัดไป

ไทม์ไลน์

นี่คือแผนปัจจุบันสำหรับการทดสอบ ODP ในรุ่นเบต้า ลำดับเวลาอาจมีการเปลี่ยนแปลง

| ฟีเจอร์ | ครึ่งแรกของปี 2025 | ไตรมาส 3 ปี 2025 |

|---|---|---|

| การฝึกอบรมและการอนุมานในอุปกรณ์ | โปรดติดต่อทีม Privacy Sandbox เพื่อพูดคุยเกี่ยวกับตัวเลือกที่เป็นไปได้ในการนําร่องในช่วงนี้ | เริ่มเปิดตัวไปยังอุปกรณ์ Android T+ ที่มีสิทธิ์ |

หลักการออกแบบ

ODP มุ่งมั่นที่จะสร้างความสมดุลให้กับเสาหลัก 3 ประการ ได้แก่ ความเป็นส่วนตัว ความยุติธรรม และความมีประโยชน์

รูปแบบข้อมูลที่เพิ่มประสิทธิภาพการปกป้องความเป็นส่วนตัว

ODP เป็นไปตามการออกแบบเพื่อความเป็นส่วนตัว และออกแบบมาเพื่อปกป้องความเป็นส่วนตัวของผู้ใช้ปลายทางโดยค่าเริ่มต้น

ODP สำรวจการย้ายการประมวลผลการปรับเปลี่ยนในแบบของคุณไปยังอุปกรณ์ของผู้ใช้ปลายทาง แนวทางนี้ช่วยรักษาสมดุลระหว่างความเป็นส่วนตัวและประโยชน์ใช้สอยโดยเก็บข้อมูลไว้ในอุปกรณ์มากที่สุดเท่าที่จะเป็นไปได้ และประมวลผลข้อมูลนอกอุปกรณ์เมื่อจำเป็นเท่านั้น ODP มุ่งเน้นที่

- การควบคุมอุปกรณ์เกี่ยวกับข้อมูลผู้ใช้ปลายทาง แม้ว่าข้อมูลดังกล่าวจะออกจากอุปกรณ์แล้วก็ตาม ปลายทางต้องเป็นสภาพแวดล้อมการทํางานที่เชื่อถือได้ที่ได้รับการรับรองซึ่งให้บริการโดยผู้ให้บริการระบบคลาวด์สาธารณะที่ใช้โค้ดที่เขียนโดย ODP

- ความสามารถในการยืนยันของอุปกรณ์เกี่ยวกับสิ่งที่จะเกิดขึ้นกับข้อมูลผู้ใช้ปลายทางหากออกจากอุปกรณ์ ODP มีเวิร์กโหลดแบบรวมศูนย์แบบโอเพนซอร์สเพื่อประสานงานแมชชีนเลิร์นนิงข้ามอุปกรณ์และการวิเคราะห์ทางสถิติสำหรับผู้นำมาใช้ อุปกรณ์ของผู้ใช้ปลายทางจะยืนยันว่าภาระงานดังกล่าวถูกดำเนินการในสภาพแวดล้อมการดำเนินการที่เชื่อถือได้โดยไม่มีการแก้ไข

- การรับประกันความเป็นส่วนตัวทางเทคนิค (เช่น การรวม สัญญาณรบกวน Differential Privacy) ของเอาต์พุตที่ออกจากขอบเขตที่อุปกรณ์ควบคุม/ยืนยันได้

ดังนั้น การปรับตามโปรไฟล์ของคุณจะอิงตามอุปกรณ์

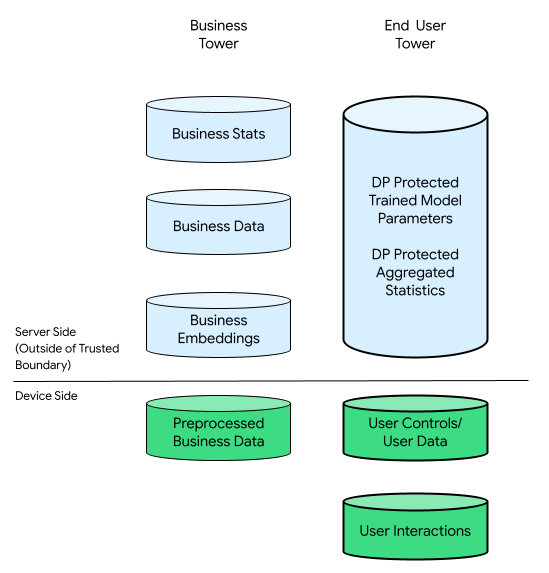

นอกจากนี้ ธุรกิจยังต้องใช้มาตรการด้านความเป็นส่วนตัวด้วย ซึ่งแพลตฟอร์มควรจัดการ ซึ่งรวมถึงการดูแลรักษาข้อมูลธุรกิจดิบในเซิร์ฟเวอร์ที่เกี่ยวข้อง เพื่อให้บรรลุเป้าหมายนี้ ODP จึงใช้รูปแบบข้อมูลต่อไปนี้

- แหล่งข้อมูลข้อมูลดิบแต่ละแหล่งจะจัดเก็บอยู่ในอุปกรณ์หรือฝั่งเซิร์ฟเวอร์ ซึ่งช่วยให้เกิดการเรียนรู้และการอนุมานระดับท้องถิ่นได้

- เราจะจัดหาอัลกอริทึมเพื่ออำนวยความสะดวกในการตัดสินใจในแหล่งข้อมูลหลายแห่ง เช่น การกรองระหว่างตำแหน่งข้อมูล 2 แห่งที่แตกต่างกัน หรือการฝึกหรือการอนุมานจากแหล่งที่มาต่างๆ

ในบริบทนี้ อาจมีเสาสัญญาณธุรกิจและสถานที่ตั้งสำหรับผู้ใช้

หอผู้ใช้ปลายทางประกอบด้วยข้อมูลที่ผู้ใช้ปลายทางให้ (เช่น ข้อมูลบัญชีและการควบคุม) ข้อมูลที่รวบรวมซึ่งเกี่ยวข้องกับการโต้ตอบระหว่างผู้ใช้ปลายทางกับอุปกรณ์ และข้อมูลลอกเลียนแบบ (เช่น ความสนใจและความต้องการ) ที่อนุมานโดยธุรกิจ ข้อมูลที่อนุมานจะไม่เขียนทับการประกาศโดยตรงของผู้ใช้

เมื่อเปรียบเทียบกันแล้ว ในโครงสร้างพื้นฐานที่เน้นระบบคลาวด์ ระบบจะโอนข้อมูลดิบทั้งหมดจากหอคอยผู้ใช้ปลายทางไปยังเซิร์ฟเวอร์ของธุรกิจ ในทางตรงกันข้าม ในโครงสร้างพื้นฐานที่ยึดอุปกรณ์เป็นหลัก ข้อมูลดิบทั้งหมดจากหอคอยผู้ใช้ปลายทางจะยังคงอยู่ที่ต้นทาง ในขณะที่ข้อมูลของธุรกิจจะยังจัดเก็บอยู่บนเซิร์ฟเวอร์

การปรับโฆษณาตามโปรไฟล์ของผู้ใช้บนอุปกรณ์จะรวมข้อดีของทั้ง 2 โลกเข้าด้วยกันโดยเปิดใช้เฉพาะโค้ดแบบโอเพนซอร์สที่ได้รับการรับรองเพื่อประมวลผลข้อมูลที่อาจเกี่ยวข้องกับผู้ใช้ปลายทางใน TEE โดยใช้ช่องทางเอาต์พุตที่ปลอดภัยมากขึ้น

การมีส่วนร่วมของสาธารณชนอย่างครอบคลุมเพื่อหาวิธีแก้ปัญหาที่ยุติธรรม

ODP มีเป้าหมายเพื่อให้ผู้เข้าร่วมทุกคนได้รับประสบการณ์การใช้งานที่สมดุลภายในระบบนิเวศที่หลากหลาย เราตระหนักถึงความซับซ้อนของระบบนิเวศนี้ ซึ่งประกอบด้วยผู้เล่นหลากหลายกลุ่มที่นำเสนอบริการและผลิตภัณฑ์ที่แตกต่างกัน

ODP มี API ที่นักพัฒนาซอฟต์แวร์และธุรกิจที่นักพัฒนาซอฟต์แวร์เป็นตัวแทนสามารถนำมาใช้งานได้ เพื่อจุดประกายให้เกิดนวัตกรรม การปรับเปลี่ยนในแบบของคุณในอุปกรณ์ช่วยให้ผสานรวมการใช้งานเหล่านี้ได้อย่างราบรื่นในขณะที่จัดการรุ่น การตรวจสอบ เครื่องมือสำหรับนักพัฒนาซอฟต์แวร์ และเครื่องมือแสดงความคิดเห็น การปรับเปลี่ยนในอุปกรณ์ในแบบของคุณไม่ได้สร้างตรรกะทางธุรกิจที่เป็นรูปธรรม แต่เป็นตัวช่วยกระตุ้นให้เกิดความคิดสร้างสรรค์

ODP อาจเสนออัลกอริทึมเพิ่มเติมในอนาคต การร่วมมือกับระบบนิเวศเป็นสิ่งจำเป็นในการกำหนดระดับของฟีเจอร์ที่เหมาะสมและอาจกำหนดขีดจำกัดทรัพยากรของอุปกรณ์ที่สมเหตุสมผลสำหรับธุรกิจแต่ละแห่งที่เข้าร่วม เราหวังว่าจะได้รับความคิดเห็นจากระบบนิเวศเพื่อช่วยเราระบุและจัดลําดับความสําคัญของกรณีการใช้งานใหม่ๆ

ยูทิลิตีสําหรับนักพัฒนาซอฟต์แวร์เพื่อปรับปรุงประสบการณ์ของผู้ใช้

ODP จะไม่ทำให้ข้อมูลเหตุการณ์หรือความล่าช้าในการสังเกตการณ์สูญหายไป เนื่องจากระบบจะบันทึกเหตุการณ์ทั้งหมดไว้ที่ระดับอุปกรณ์ ซึ่งไม่มีข้อผิดพลาดในการเข้าร่วม และกิจกรรมทั้งหมด จะเชื่อมโยงกับอุปกรณ์เฉพาะ ด้วยเหตุนี้ เหตุการณ์ที่สังเกตได้ทั้งหมดจึง แสดงตามลำดับเวลาที่แสดงการโต้ตอบของผู้ใช้อย่างเป็นธรรมชาติ

กระบวนการที่เรียบง่ายนี้ช่วยให้ไม่จำเป็นต้องรวมหรือจัดเรียงข้อมูลใหม่ ทำให้สามารถเข้าถึงข้อมูลผู้ใช้ได้เกือบเรียลไทม์และไม่สูญเสียข้อมูล ซึ่งอาจช่วยเพิ่มประโยชน์ที่ผู้ใช้ปลายทางรับรู้เมื่อมีส่วนร่วมกับผลิตภัณฑ์และบริการที่ขับเคลื่อนโดยข้อมูล ซึ่งอาจส่งผลให้ผู้ใช้มีความพึงพอใจมากขึ้นและได้รับประสบการณ์ที่มีประโยชน์มากขึ้น ODP ช่วยให้ธุรกิจปรับตัวตามความต้องการของผู้ใช้ได้อย่างมีประสิทธิภาพ

รูปแบบความเป็นส่วนตัว: ความเป็นส่วนตัวผ่านการรักษาข้อมูลลับ

ส่วนต่อไปนี้จะกล่าวถึงรูปแบบผู้บริโภค-ผู้ผลิตเป็นพื้นฐานของการวิเคราะห์ความเป็นส่วนตัวนี้ และความเป็นส่วนตัวของสภาพแวดล้อมการประมวลผลเทียบกับความแม่นยำของเอาต์พุต

โมเดลผู้ผลิตผู้บริโภคเป็นพื้นฐานของการวิเคราะห์ความเป็นส่วนตัวนี้

เราจะใช้โมเดลผู้ผลิตสำหรับผู้บริโภคในการตรวจสอบการรับประกันความเป็นส่วนตัวด้านความเป็นส่วนตัวผ่านการรักษาข้อมูลที่เป็นความลับ การคํานวณในโมเดลนี้จะแสดงเป็นโหนดภายในกราฟแบบมีทิศทางที่ไม่มีวงวน (DAG) ซึ่งประกอบด้วยโหนดและกราฟย่อย โหนดประมวลผลแต่ละโหนดมีคอมโพเนนต์ 3 ส่วน ได้แก่ อินพุตที่ใช้ เอาต์พุต และอินพุตการแมปการคำนวณไปยังเอาต์พุต

ในโมเดลนี้ การป้องกันความเป็นส่วนตัวจะมีผลกับคอมโพเนนต์ทั้ง 3 รายการต่อไปนี้

- ป้อนข้อมูลความเป็นส่วนตัว โหนดมีอินพุตได้ 2 ประเภท หากอินพุตสร้างขึ้นโดยโหนดก่อนหน้า อินพุตดังกล่าวจะมีการรับประกันความเป็นส่วนตัวของเอาต์พุตของโหนดก่อนหน้าอยู่แล้ว มิเช่นนั้น อินพุตต้องล้างนโยบายข้อมูลขาเข้าโดยใช้ เครื่องมือนโยบาย

- ความเป็นส่วนตัวของเอาต์พุต ผลลัพธ์อาจต้องได้รับการทำให้เป็นส่วนตัว เช่น ผลลัพธ์ที่ได้จาก Differential Privacy (DP)

- การรักษาข้อมูลที่เป็นความลับของสภาพแวดล้อมการคำนวณ การประมวลผลต้องเกิดขึ้นในสภาพแวดล้อมที่ปิดผนึกอย่างแน่นหนา เพื่อให้มั่นใจว่าไม่มีใครมีสิทธิ์เข้าถึงสถานะที่เป็นตัวกลางภายในโหนด เทคโนโลยีที่ช่วยให้การดำเนินการนี้เป็นไปได้ ได้แก่ การคํานวณแบบรวมศูนย์ (FC), Trusted Execution Environment (TEE) ที่ใช้ฮาร์ดแวร์, การคํานวณแบบหลายฝ่ายที่ปลอดภัย (sMPC), การเข้ารหัสแบบ Homomorphic (HPE) และอื่นๆ โปรดทราบว่าความเป็นส่วนตัวผ่านการป้องกันการรักษาข้อมูลลับในรัฐสื่อกลางและเอาต์พุตทั้งหมดที่ส่งออกนอกขอบเขตการรักษาข้อมูลลับยังคงต้องได้รับการปกป้องโดยกลไกความเป็นส่วนตัวแบบต่างระดับ การอ้างสิทธิ์ 2 รายการที่ต้องระบุมีดังนี้

- การรักษาข้อมูลที่เป็นความลับของสภาพแวดล้อม เพื่อให้มั่นใจว่ามีเพียงเอาต์พุตที่ประกาศเท่านั้นออกจากสภาพแวดล้อมและ

- ความถูกต้อง ซึ่งช่วยให้สามารถอนุมานการอ้างสิทธิ์ด้านความเป็นส่วนตัวของเอาต์พุตได้อย่างแม่นยำจากข้อมูลอ้างสิทธิ์ด้านความเป็นส่วนตัวของอินพุต Soundness ช่วยให้ สามารถเผยแพร่ DAG ของทรัพย์สินด้านความเป็นส่วนตัว

ระบบส่วนตัวจะรักษาความเป็นส่วนตัวของอินพุต การรักษาความปลอดภัยของสภาพแวดล้อมการประมวลผล และความเป็นส่วนตัวของเอาต์พุต อย่างไรก็ตาม จำนวนการใช้กลไก Differential Privacy อาจลดลงได้ด้วยการปิดผนึกการประมวลผลเพิ่มเติมภายในสภาพแวดล้อมการคำนวณที่เป็นความลับ

รูปแบบนี้มีข้อดีหลัก 2 ประการ ประการแรก ระบบส่วนใหญ่ไม่ว่าจะเล็กหรือใหญ่ ก็สามารถแสดงเป็น DAG ได้ ประการที่ 2 คุณสมบัติ หลังการประมวลผล [ส่วนที่ 2.1] และการเรียบเรียง Lemma 2.4 ในพร็อพเพอร์ตี้เรื่องความซับซ้อนของ Differential Privacy มีเครื่องมือที่ทรงพลัง ในการวิเคราะห์การเปรียบเทียบความเป็นส่วนตัว (กรณีที่เลวร้าย) และความแม่นยำสำหรับทั้งกราฟ:

- กระบวนการหลังการประมวลผลจะรับประกันว่าเมื่อทำให้ข้อมูลเป็นส่วนตัวแล้ว ข้อมูลดังกล่าวจะ "เลิกเป็นส่วนตัว" ไม่ได้ หากไม่มีการใช้ข้อมูลเดิมอีก ตราบใดที่อินพุตทั้งหมดของโหนดเป็นข้อมูลส่วนตัว เอาต์พุตของโหนดก็จะเป็นข้อมูลส่วนตัว ไม่ว่าจะมีการคำนวณอย่างไรก็ตาม

- การคอมโพสิชันขั้นสูงรับประกันว่าหากแต่ละส่วนของกราฟเป็น DP กราฟโดยรวมก็จะเป็น DP ด้วย ซึ่งจะจำกัด ε และ δ ของเอาต์พุตสุดท้ายของกราฟได้อย่างมีประสิทธิภาพโดยประมาณ ε√κ ตามลำดับ โดยสมมติว่ากราฟมีหน่วย κ และเอาต์พุตของแต่ละหน่วยคือ (ε, δ)-DP

พร็อพเพอร์ตี้ 2 รายการนี้จะเปลี่ยนเป็นหลักการออกแบบ 2 ประการสำหรับแต่ละโหนด

- พร็อพเพอร์ตี้ 1 (จากขั้นตอนหลังการประมวลผล) หากอินพุตของโหนดเป็น DP ทั้งหมด เอาต์พุตของโหนดจะเป็น DP ซึ่งรองรับตรรกะทางธุรกิจแบบใดก็ได้ที่ดำเนินการในโหนด และรองรับ "ซอสลับ" ของธุรกิจ

- พร็อพเพอร์ตี้ 2 (จากองค์ประกอบขั้นสูง) หากอินพุตของโหนดไม่ใช่ DP ทั้งหมด เอาต์พุตของโหนดจะต้องเป็นไปตาม DP หากโหนดการประมวลผลเป็นโหนดที่ทำงานในสภาพแวดล้อมการทํางานที่เชื่อถือได้ (Trusted Execution Environments) และดําเนินการกับเวิร์กโหลดและการกําหนดค่าที่มาจากการปรับให้เหมาะกับผู้ใช้ในอุปกรณ์แบบโอเพนซอร์ส ก็อาจมีขอบเขต DP ที่เข้มงวดมากขึ้น ไม่เช่นนั้น การปรับเปลี่ยนในอุปกรณ์ในแบบของคุณอาจต้องใช้ขอบเขต DP ของกรณีที่แย่ที่สุด เนื่องจากข้อจำกัดด้านทรัพยากร ระบบจะให้ความสำคัญกับสภาพแวดล้อมการประมวลผลที่เชื่อถือได้ซึ่งให้บริการโดยผู้ให้บริการระบบคลาวด์สาธารณะในขั้นต้น

ความเป็นส่วนตัวของสภาพแวดล้อมการคำนวณเทียบกับความถูกต้องของเอาต์พุต

นับจากนี้ไป การปรับแต่งในอุปกรณ์จะมุ่งเน้นที่การปรับปรุงความปลอดภัยของสภาพแวดล้อมการประมวลผลข้อมูลที่เป็นความลับ และตรวจสอบว่าสถานะกลางจะยังคงเข้าถึงไม่ได้ กระบวนการรักษาความปลอดภัยนี้เรียกว่าการปิดผนึก ซึ่งจะใช้ในระดับซับกราฟ ซึ่งช่วยให้สร้างโหนดหลายโหนดให้เป็นไปตามข้อกำหนดของ DP ได้พร้อมกัน ซึ่งหมายความว่าพร็อพเพอร์ตี้ 1 และพร็อพเพอร์ตี้ 2 ที่กล่าวถึงไปก่อนหน้านี้จะมีผลในระดับกราฟย่อย

แน่นอนว่าเอาต์พุตกราฟขั้นสุดท้ายคือเอาต์พุต 7 ต่อองค์ประกอบนั้นๆ ซึ่งหมายความว่าจะมี DP ทั้งหมด 2 รายการสำหรับกราฟนี้ เมื่อเทียบกับ DP (ในเครื่อง) ทั้งหมด 3 รายการหากไม่มีการปิดผนึก

โดยพื้นฐานแล้ว การรักษาความปลอดภัยของสภาพแวดล้อมการประมวลผลและลดโอกาสที่คู่แข่งจะเข้าถึงอินพุตและสถานะกลางของกราฟหรือกราฟย่อยจะช่วยให้สามารถติดตั้งใช้งานDP แบบรวมศูนย์ได้ (กล่าวคือ เอาต์พุตของสภาพแวดล้อมที่ปิดผนึกเป็นไปตามข้อกำหนดของ DP) ซึ่งจะช่วยเพิ่มความแม่นยำได้เมื่อเทียบกับDP แบบรวม (กล่าวคือ อินพุตแต่ละรายการเป็นไปตามข้อกำหนดของ DP) หลักการนี้เป็นพื้นฐานของการพิจารณา FC, TEE, sMPC และ HPE เป็นเทคโนโลยีด้านความเป็นส่วนตัว โปรดดูบทที่ 10 ในหัวข้อความซับซ้อนของ Differential Privacy

ตัวอย่างที่ดีและนำไปใช้ได้จริงคือการฝึกโมเดลและการอนุมาน การสนทนาด้านล่างมีสมมติฐานว่า (1) ประชากรในการฝึกและประชากรที่มีการอนุมานทับซ้อนกัน และ (2) ทั้งฟีเจอร์และป้ายกํากับประกอบขึ้นเป็นข้อมูลส่วนตัวของผู้ใช้ เราสามารถใช้ DP กับอินพุตทั้งหมด

การปรับเปลี่ยนในอุปกรณ์สามารถใช้ DP ในเครื่องกับป้ายกำกับและฟีเจอร์ของผู้ใช้ก่อนที่จะส่งไปยังเซิร์ฟเวอร์ แนวทางนี้ไม่ได้กำหนดข้อกำหนดใดๆ เกี่ยวกับสภาพแวดล้อมการดำเนินการของเซิร์ฟเวอร์หรือตรรกะทางธุรกิจของเซิร์ฟเวอร์ดังกล่าว

นี่คือการออกแบบการปรับเปลี่ยนในอุปกรณ์ในปัจจุบัน

ยืนยันความเป็นส่วนตัวได้

การปรับอุปกรณ์ตามการใช้งานของผู้ใช้มีจุดมุ่งหมายเพื่อความเป็นส่วนตัวที่ยืนยันได้ โดยมุ่งเน้นที่การตรวจสอบ สิ่งที่เกิดขึ้นกับอุปกรณ์ของผู้ใช้ ODP จะเขียนโค้ดที่ประมวลผลข้อมูลที่ออกจากอุปกรณ์ของผู้ใช้ปลายทางและจะใช้สถาปัตยกรรมกระบวนการรับรองระยะไกล (RATS) RFC 9334 ของ NIST เพื่อรับรองว่าโค้ดดังกล่าวกำลังทำงานโดยไม่มีการแก้ไขในเซิร์ฟเวอร์อินสแตนซ์ที่เป็นไปตาม Confidential Computing Consortium และผู้ดูแลระบบอินสแตนซ์ที่ถูกยกเลิกสิทธิ์ รหัสเหล่านี้จะเป็นโอเพนซอร์สและเข้าถึงได้เพื่อการยืนยันที่โปร่งใสเพื่อสร้างการไว้วางใจ มาตรการดังกล่าวช่วยให้ผู้ใช้มั่นใจได้ว่าข้อมูลของตนได้รับการปกป้อง และธุรกิจสามารถสร้างชื่อเสียงจากรากฐานที่มั่นคงของการรับรองความเป็นส่วนตัว

การลดปริมาณข้อมูลส่วนตัวที่เก็บรวบรวมและจัดเก็บไว้เป็นอีกแง่มุมที่สําคัญของการปรับอุปกรณ์ตามการใช้งานของผู้ใช้ โดยยึดมั่นในหลักการนี้ด้วยการใช้เทคโนโลยีต่างๆ เช่น การคํานวณแบบรวมศูนย์และ Differential Privacy ซึ่งช่วยให้สามารถเปิดเผยรูปแบบข้อมูลที่มีค่าได้โดยไม่ต้องเปิดเผยรายละเอียดที่ละเอียดอ่อนของบุคคลหรือข้อมูลที่ระบุตัวบุคคลได้

การดูแลรักษาบันทึกการตรวจสอบที่บันทึกกิจกรรมที่เกี่ยวข้องกับการประมวลผลและการแชร์ข้อมูลเป็นอีกแง่มุมหนึ่งของความเป็นส่วนตัวที่ยืนยันได้ ซึ่งช่วยให้สร้างรายงานการตรวจสอบและระบุช่องโหว่ได้ ซึ่งแสดงให้เห็นถึงความมุ่งมั่นของเราในด้านความเป็นส่วนตัว

เราต้องการความร่วมมือที่สร้างสรรค์จากผู้เชี่ยวชาญด้านความเป็นส่วนตัว หน่วยงานภาครัฐ อุตสาหกรรม และบุคคลต่างๆ เพื่อช่วยเราปรับปรุงการออกแบบและการใช้งานอย่างต่อเนื่อง

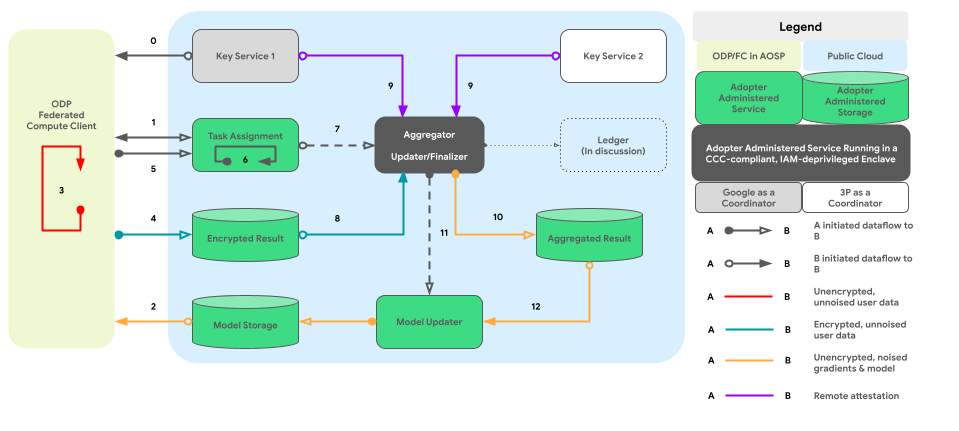

กราฟด้านล่างแสดงเส้นทางของโค้ดสำหรับการรวมข้อมูลจากหลายอุปกรณ์และการส่งเสียงรบกวนตาม Differential Privacy

ดีไซน์ระดับสูง

ความเป็นส่วนตัวผ่านการรักษาข้อมูลเป็นความลับสามารถนำมาใช้งานได้อย่างไร ในระดับสูง เครื่องมือนโยบายที่เขียนโดย ODP ซึ่งทํางานในสภาพแวดล้อมที่ปิดสนิทจะทำหน้าที่เป็นคอมโพเนนต์หลักที่ดูแลแต่ละโหนด/กราฟย่อยขณะติดตามสถานะ DP ของอินพุตและเอาต์พุต

- จากมุมมองของเครื่องมือนโยบาย ระบบจะถือว่าอุปกรณ์และเซิร์ฟเวอร์เหมือนกัน ระบบจะถือว่าอุปกรณ์และเซิร์ฟเวอร์ที่ใช้เครื่องมือนโยบายเดียวกันเหมือนกันโดยปริยาย เมื่อเครื่องมือนโยบายได้รับการตรวจสอบร่วมกันแล้ว

- ในอุปกรณ์ การแยกจะดำเนินการผ่านกระบวนการแยก AOSP (หรือ pKVM ในระยะยาวเมื่อมีความพร้อมใช้งานสูง) ส่วนในเซิร์ฟเวอร์ การแยกจะขึ้นอยู่กับ "ฝ่ายที่เชื่อถือได้" ซึ่งเป็นทั้ง TEE และโซลูชันการปิดการขายทางเทคนิคอื่นๆ ที่แนะนำให้ใช้ ข้อตกลงตามสัญญา หรือทั้ง 2 อย่าง

กล่าวคือ สภาพแวดล้อมแบบปิดทั้งหมดที่ติดตั้งและเรียกใช้เครื่องมือนโยบายแพลตฟอร์มจะถือว่าเป็นส่วนหนึ่งของฐานการคำนวณที่เชื่อถือได้ (TCB) ข้อมูลจะแพร่กระจายได้โดยไม่มีความผิดพลาดเพิ่มเติมด้วย TCB ต้องใช้ DP เมื่อข้อมูลออกจาก TCB

การออกแบบในระดับสูงของการปรับเปลี่ยนในแบบของคุณในอุปกรณ์ช่วยผสานรวมองค์ประกอบสำคัญ 2 ประการต่อไปนี้ได้อย่างมีประสิทธิภาพ

- สถาปัตยกรรมแบบคู่สําหรับการดําเนินการตรรกะทางธุรกิจ

- นโยบายและเครื่องมือนโยบายสำหรับจัดการการรับส่งข้อมูลขาเข้าและขาออก รวมถึงการดำเนินการที่ได้รับอนุญาต

การออกแบบที่เชื่อมโยงกันนี้ช่วยให้ธุรกิจต่างๆ แข่งขันได้อย่างเท่าเทียมกัน โดยสามารถเรียกใช้โค้ดที่เป็นกรรมสิทธิ์ของตนในสภาพแวดล้อมการดำเนินการที่เชื่อถือได้ และเข้าถึงข้อมูลผู้ใช้ที่ผ่านการตรวจสอบนโยบายที่เหมาะสมแล้ว

ส่วนต่อไปนี้จะอธิบายแง่มุมสำคัญ 2 ประการนี้

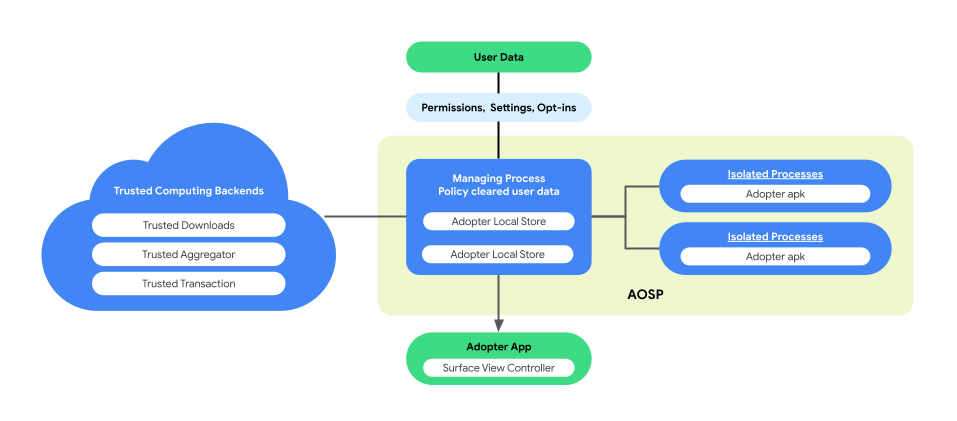

สถาปัตยกรรมการประมวลผลแบบคู่สำหรับการดำเนินการเชิงตรรกะทางธุรกิจ

การปรับให้เหมาะกับผู้ใช้ในอุปกรณ์จะเปิดตัวสถาปัตยกรรมกระบวนการที่จับคู่กันใน AOSP เพื่อปรับปรุงความเป็นส่วนตัวของผู้ใช้และความปลอดภัยของข้อมูลในระหว่างการดำเนินการตรรกะทางธุรกิจ สถาปัตยกรรมนี้ประกอบด้วย

ManagingProcess กระบวนการนี้จะสร้างและจัดการ IsolatedProcesses เพื่อให้แน่ใจว่า IsolatedProcesses จะยังคงแยกระดับกระบวนการอยู่โดยมีสิทธิ์เข้าถึงที่จำกัดไว้สำหรับ API ในรายการที่อนุญาตและไม่มีสิทธิ์เข้าถึงเครือข่ายหรือดิสก์ ManagingProcess จะจัดการการเก็บรวบรวมข้อมูลทางธุรกิจทั้งหมด ข้อมูลผู้ใช้ปลายทางทั้งหมด และล้างนโยบายสําหรับรหัสธุรกิจ แล้วส่งไปยัง IsolatedProcesses เพื่อดําเนินการ และยังเป็นสื่อกลางในการโต้ตอบระหว่าง IsolatedProcesses และกระบวนการอื่นๆ เช่น system_server

IsolatedProcess กระบวนการนี้ได้รับการระบุว่าแยกต่างหาก (

isolatedprocess=trueในไฟล์ Manifest) โดยจะได้รับข้อมูลทางธุรกิจ ข้อมูลผู้ใช้ปลายทางที่ผ่านนโยบาย และรหัสธุรกิจจาก ManagingProcess รหัสธุรกิจช่วยให้รหัสธุรกิจทำงานกับข้อมูลของตนและข้อมูลของผู้ใช้ปลายทางที่เป็นไปตามนโยบายได้ โดย IsolatedProcess จะสื่อสารกับ ManagingProcess เพียงอย่างเดียวสำหรับทั้งการรับส่งข้อมูลขาเข้าและขาออก โดยไม่มีข้อจำกัดเพิ่มเติม

สถาปัตยกรรมแบบกระบวนการจับคู่เปิดโอกาสให้คุณยืนยันนโยบายความเป็นส่วนตัวของข้อมูลผู้ใช้ได้อย่างอิสระโดยไม่ต้องให้ธุรกิจต้องเปิดแหล่งที่มาทางตรรกะหรือโค้ดทางธุรกิจเป็นแบบโอเพนซอร์ส การจัดการกระบวนการรักษาความเป็นอิสระของ IsolatedProcesses และ IsolatedProcesses ดำเนินงานตามตรรกะทางธุรกิจได้อย่างมีประสิทธิภาพ สถาปัตยกรรมนี้ช่วยให้ได้รับโซลูชันที่ปลอดภัยและมีประสิทธิภาพมากยิ่งขึ้นสำหรับการรักษาความเป็นส่วนตัวของผู้ใช้ในระหว่างการปรับเปลี่ยนในแบบของผู้ใช้

รูปภาพต่อไปนี้แสดงสถาปัตยกรรมกระบวนการแบบคู่นี้

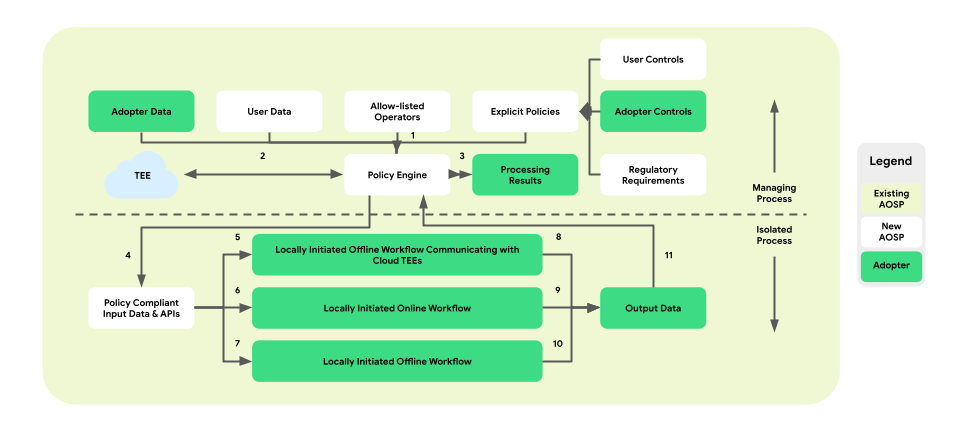

นโยบายและเครื่องมือนโยบายสําหรับการดําเนินการกับข้อมูล

การปรับเปลี่ยนในอุปกรณ์จะเพิ่มเลเยอร์การบังคับใช้นโยบายระหว่างแพลตฟอร์มกับตรรกะทางธุรกิจ โดยมีเป้าหมายเพื่อมอบชุดเครื่องมือที่เชื่อมโยงการควบคุมของผู้ใช้ปลายทางและธุรกิจเข้ากับการตัดสินใจด้านนโยบายแบบรวมศูนย์และนําไปใช้ได้จริง จากนั้นระบบจะบังคับใช้นโยบายเหล่านี้อย่างครอบคลุมและเชื่อถือได้ในขั้นตอนต่างๆ และธุรกิจต่างๆ

ในสถาปัตยกรรมแบบคู่กระบวนการ เครื่องมือจัดการนโยบายจะอยู่ใน ManagingProcess ซึ่งจะดูแลการรับส่งข้อมูลผู้ใช้ปลายทางและข้อมูลธุรกิจ และจะระบุการดำเนินการในรายการที่อนุญาตไปยัง IsolatedProcess ด้วย ตัวอย่างขอบเขตที่ครอบคลุม ได้แก่ การปฏิบัติตามการควบคุมของผู้ใช้ปลายทาง การคุ้มครองเด็ก การป้องกันไม่ให้มีการแชร์ข้อมูลโดยไม่ได้รับความยินยอม และความเป็นส่วนตัวทางธุรกิจ

โครงสร้างการบังคับใช้นโยบายนี้ประกอบด้วยเวิร์กโฟลว์ 3 ประเภทที่นำไปใช้ประโยชน์ได้

- เวิร์กโฟลว์แบบออฟไลน์ที่เริ่มต้นจากเครื่องที่มีการติดต่อกับสภาพแวดล้อมการดำเนินการที่เชื่อถือได้ (TEE) ดังนี้

- ขั้นตอนการดาวน์โหลดข้อมูล: การดาวน์โหลดที่เชื่อถือได้

- ขั้นตอนการอัปโหลดข้อมูล: ธุรกรรมที่เชื่อถือได้

- เวิร์กโฟลว์ออนไลน์ที่เริ่มต้นจากในเครื่อง

- ขั้นตอนการแสดงแบบเรียลไทม์

- ขั้นตอนการอนุมาน

- เวิร์กโฟลว์แบบออฟไลน์ที่เริ่มต้นจากในเครื่อง

- ขั้นตอนการเพิ่มประสิทธิภาพ: การฝึกโมเดลในอุปกรณ์ที่ดำเนินการผ่านการเรียนรู้แบบรวมศูนย์ (FL)

- ขั้นตอนการรายงาน: การใช้การรวมข้อมูลข้ามอุปกรณ์ผ่าน Federated Analytics (FA)

รูปต่อไปนี้แสดงสถาปัตยกรรมจากมุมมองของนโยบายและเครื่องมือนโยบาย

- ดาวน์โหลด: 1 -> 2 -> 4 -> 7 -> 10 -> 11 -> 3

- เสิร์ฟ: 1 + 3 -> 4 -> 6 -> 9 -> 11 -> 3

- การเพิ่มประสิทธิภาพ: 2 (มอบแผนการฝึกอบรม) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

- การรายงาน: 3 (ระบุแผนการรวม) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

โดยรวมแล้ว การแนะนำชั้นการบังคับใช้นโยบายและเครื่องมือนโยบายภายในสถาปัตยกรรมกระบวนการแบบจับคู่ของการปรับเปลี่ยนอุปกรณ์ในแบบของคุณจะช่วยให้มีสภาพแวดล้อมที่แยกส่วนและมีการรักษาความเป็นส่วนตัวสำหรับการดำเนินการกับตรรกะทางธุรกิจ ในขณะที่ให้การควบคุมเข้าถึงข้อมูลและการดำเนินการที่จำเป็น

แพลตฟอร์ม API แบบเลเยอร์

การปรับโฆษณาตามโปรไฟล์ของผู้ใช้บนอุปกรณ์มีสถาปัตยกรรม API แบบเป็นชั้นสําหรับธุรกิจที่สนใจ เลเยอร์บนสุดประกอบด้วยแอปพลิเคชันที่สร้างขึ้นสําหรับ Use Case ที่เฉพาะเจาะจง ธุรกิจที่มีศักยภาพสามารถเชื่อมต่อข้อมูลกับแอปพลิเคชันเหล่านี้ ซึ่งเรียกว่า API ระดับบนสุด API เลเยอร์บนสร้างขึ้นจาก API ชั้นกลาง

ในอนาคต เราคาดหวังที่จะเพิ่ม API ระดับบนสุดให้มากขึ้น เมื่อไม่มี API ระดับบนสุดสําหรับ Use Case บางรายการ หรือเมื่อ API ระดับบนสุดที่มีอยู่มีความยืดหยุ่นไม่เพียงพอ ธุรกิจสามารถใช้ Mid-Layer API ได้โดยตรง ซึ่งจะมอบประสิทธิภาพและความยืดหยุ่นผ่านรูปแบบการเขียนโปรแกรมพื้นฐาน

บทสรุป

การปรับเปลี่ยนในอุปกรณ์ในแบบของคุณเป็นข้อเสนอการวิจัยในระยะแรกเพื่อรวบรวมความสนใจและความคิดเห็นเกี่ยวกับโซลูชันระยะยาวที่พูดถึงข้อกังวลด้านความเป็นส่วนตัวของผู้ใช้ปลายทางด้วยเทคโนโลยีล่าสุดที่ดีที่สุดซึ่งคาดว่าจะทำให้เกิดประโยชน์ใช้สอยที่สูง

เราต้องการร่วมมือกับผู้มีส่วนเกี่ยวข้อง เช่น ผู้เชี่ยวชาญด้านความเป็นส่วนตัว นักวิเคราะห์ข้อมูล และผู้มีโอกาสเป็นผู้ใช้ปลายทาง เพื่อให้แน่ใจว่า ODP ตอบสนองความต้องการและแก้ปัญหาของพวกเขาได้