이전에 GoogleAuthUtil.getToken 또는 Plus.API를 사용하여 Google 로그인과 통합했다면 보안 강화와 사용자 환경을 향상하기 위해 최신 Sign-In API로 이전해야 합니다.

액세스 토큰 역패턴에서 마이그레이션

GoogleAuthUtil.getToken로 가져온 액세스 토큰을 백엔드 서버에 ID 어설션으로 전송해서는 안 됩니다. 토큰이 백엔드에 발급되었는지 쉽게 확인할 수 없으므로 공격자가 액세스 토큰을 삽입할 수 있기 때문입니다.

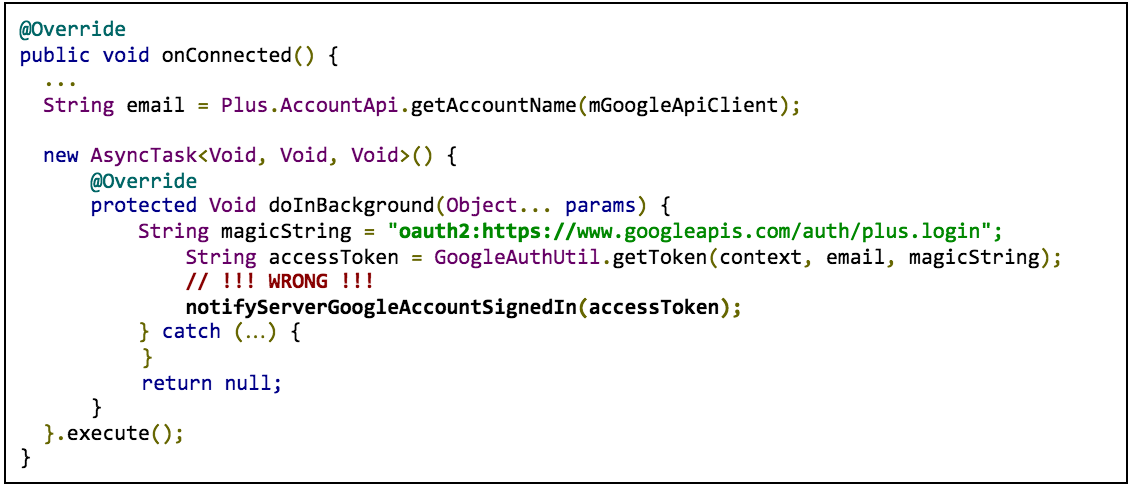

예를 들어 Android 코드가 아래 예와 같다면 앱을 최신 권장사항으로 이전해야 합니다.

이 예에서 액세스 토큰 요청은 oauth2:과 범위 문자열을 GoogleAuthUtil.getToken 호출(oauth2:https://www.googleapis.com/auth/plus.login)의 scope 매개변수로 사용합니다.

GoogleAuthUtil.getToken로 획득한 액세스 토큰으로 인증하는 대신 ID 토큰 흐름 또는 인증 코드 흐름을 사용하세요.

ID 토큰 흐름으로 이전

사용자 ID, 이메일 주소, 이름 또는 프로필 사진 URL만 필요하다면 ID 토큰 흐름을 따르세요.

ID 토큰 흐름으로 이전하려면 다음을 변경하세요.

Android 클라이언트 측

- 요청하는 경우

GET_ACCOUNTS(연락처) 권한 삭제 GoogleAuthUtil,Plus.API,AccountPicker.newChooseAccountIntent()또는AccountManager.newChooseAccountIntent()를 사용하는 코드를GoogleSignInOptions.Builder.requestIdToken(...)구성으로Auth.GOOGLE_SIGN_IN_API로 전환합니다.

서버 측

- ID 토큰 인증을 위한 새 엔드포인트 만들기

- 클라이언트 앱이 이전된 후 이전 엔드포인트 사용 중지

서버 인증 코드 흐름으로 이전

서버에서 Google Drive, YouTube, 연락처와 같은 다른 Google API에 액세스해야 하는 경우 서버 인증 코드 흐름을 사용하세요.

서버 인증 코드 흐름으로 이전하려면 다음과 같이 변경합니다.

Android 클라이언트 측

GET_ACCOUNTS(연락처) 권한 요청 시 삭제GoogleAuthUtil,Plus.API,AccountPicker.newChooseAccountIntent()또는AccountManager.newChooseAccountIntent()를 사용하는 코드를GoogleSignInOptions.Builder.requestServerAuthCode(...)구성으로Auth.GOOGLE_SIGN_IN_API로 전환합니다.

서버 측

- 서버 인증 코드 흐름을 위한 새 엔드포인트 만들기

- 클라이언트 앱이 이전된 후 이전 엔드포인트 사용 중지

이전 엔드포인트와 새 엔드포인트 간에 API 액세스 로직을 계속 공유할 수 있습니다. 예를 들면 다음과 같습니다.

GoogleTokenResponse tokenResponse = new GoogleAuthorizationCodeTokenRequest(...); String accessToken = tokenResponse.getAccessToken(); String refreshToken = tokenResponse.getRefreshToken(); Long expiresInSeconds = tokenResponse.getExpiresInSeconds(); // Shared by your old and new implementation, old endpoint can pass null for refreshToken private void driveAccess(String refreshToken, String accessToken, Long expiresInSeconds) { GoogleCredential credential = new GoogleCredential.Builder() .setTransPort(...) ... .build(); credential.setAccessToken(accessToken); credential.setExpiresInSeconds(expiresInSeconds); credential.setRefreshToken(refreshToken); }

GoogleAuthUtil ID 토큰 흐름에서 이전

GoogleAuthUtil를 사용하여 ID 토큰을 가져오는 경우 새 Sign-In API ID 토큰 흐름으로 이전해야 합니다.

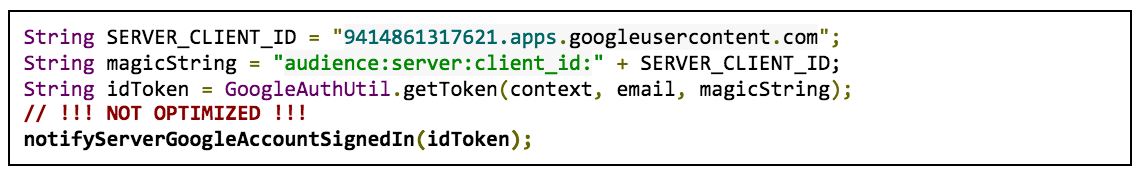

예를 들어 Android 코드가 다음 예시와 같다면 이전해야 합니다.

이 예시에서 ID 토큰 요청은 audience:server:client_id와 웹 서버의 클라이언트 ID를 GoogleAuthUtil.getToken 호출(audience:server:client_id:9414861317621.apps.googleusercontent.com)의 '범위' 매개변수로 사용합니다.

새로운 Sign-In API ID 토큰 흐름에는 다음과 같은 이점이 있습니다.

- 간소화된 원탭 로그인 환경

- 서버가 추가 네트워크 호출 없이 사용자 프로필 정보를 가져올 수 있습니다.

ID 토큰 흐름으로 이전하려면 다음과 같이 변경합니다.

Android 클라이언트 측

- 요청하는 경우

GET_ACCOUNTS(연락처) 권한 삭제 GoogleAuthUtil,Plus.API,AccountPicker.newChooseAccountIntent()또는AccountManager.newChooseAccountIntent()를 사용하는 코드를GoogleSignInOptions.Builder.requestIdToken(...)구성으로Auth.GOOGLE_SIGN_IN_API로 전환합니다.

서버 측

새 Sign-In API는 지원 중단된 형식을 사용하는 GoogleAuthUtil.getToken와 달리 OpenID Connect 사양을 준수하는 ID 토큰을 발급합니다.

특히 발급자는 이제 https 스키마가 있는 https://accounts.google.com입니다.

이전 프로세스 중에 서버는 기존 Android 클라이언트와 새 Android 클라이언트 모두의 ID 토큰을 확인해야 합니다. 두 가지 형식의 토큰을 확인하려면 사용하는 클라이언트 라이브러리에 맞춰 변경합니다 (하나를 사용하는 경우).

- Java (Google API 클라이언트 라이브러리): 1.21.0 이상으로 업그레이드

- PHP (Google API 클라이언트 라이브러리): v1을 사용하는 경우 1.1.6 이상으로 업그레이드하고 v2를 사용하는 경우 2.0.0-RC1 이상으로 업그레이드합니다.

- Node.js: 0.9.7 이상으로 업그레이드

- Python 또는 자체 구현:

https://accounts.google.com및accounts.google.com발급자를 모두 허용합니다.

GoogleAuthUtil 서버 인증 코드 흐름에서 이전

GoogleAuthUtil를 사용하여 서버 인증 코드를 가져오는 경우 새로운 Sign-In API 인증 코드 흐름으로 이전해야 합니다.

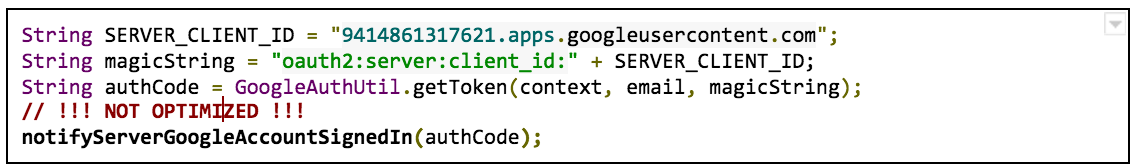

예를 들어 Android 코드가 다음 예와 같다면 이전해야 합니다.

이 예에서 서버 인증 코드 요청은 oauth2:server:client_id + 웹 서버의 클라이언트 ID를 GoogleAuthUtil.getToken 호출 (oauth2:server:client_id:9414861317621.apps.googleusercontent.com)의 scope 매개변수로 사용합니다.

새로운 Sign-In API 인증 코드 흐름에는 다음과 같은 이점이 있습니다.

- 간편한 원탭 로그인 환경

- 아래의 이전 가이드를 따르면 인증 코드 교환을 수행할 때 서버에서 사용자의 프로필 정보가 포함된 ID 토큰을 가져올 수 있습니다.

새 인증 코드 흐름으로 이전하려면 다음을 변경하세요.

Android 클라이언트 측

GET_ACCOUNTS(연락처) 권한 요청 시 삭제GoogleAuthUtil,Plus.API,AccountPicker.newChooseAccountIntent()또는AccountManager.newChooseAccountIntent()를 사용하는 코드를GoogleSignInOptions.Builder.requestServerAuthCode(...)구성으로Auth.GOOGLE_SIGN_IN_API로 전환합니다.

서버 측

현재 코드를 유지하되 GoogleAuthorizationCodeTokenRequest 객체를 구성할 때 https://oauth2.googleapis.com/token를 토큰 서버 엔드포인트로 지정합니다. 그러면 다른 네트워크 호출 없이 사용자의 이메일, 사용자 ID, 프로필 정보가 포함된 ID 토큰을 가져올 수 있습니다. 이 엔드포인트는 완전히 하위 호환되며 아래 코드는 기존 Android 클라이언트 구현과 새 Android 클라이언트 구현에서 모두 가져온 서버 인증 코드에 사용할 수 있습니다.

GoogleTokenResponse tokenResponse = new GoogleAuthorizationCodeTokenRequest( transport, jsonFactory, // Use below for tokenServerEncodedUrl parameter "https://oauth2.googleapis.com/token", clientSecrets.getDetails().getClientId(), clientSecrets.getDetails().getClientSecret(), authCode, REDIRECT_URI) .execute(); ... // You can also get an ID token from auth code exchange. GoogleIdToken googleIdToken = tokenResponse.parseIdToken(); GoogleIdTokenVerifier verifier = new GoogleIdTokenVerifier.Builder(transport, jsonFactory) .setAudience(Arrays.asList(SERVER_CLIENT_ID)) .setIssuer("https://accounts.google.com") .build(); // Refer to ID token documentation to see how to get data from idToken object. GoogleIdToken idToken = verifier.verify(idTokenString); ...